php反序列化漏洞原理、利用方法、危害

文章目录

PHP反序列化漏洞

1. 什么是PHP反序列化漏洞?

PHP反序列化漏洞是一种允许攻击者通过将恶意数据反序列化为PHP对象来执行任意代码的漏洞。这通常是通过向具有反序列化功能的PHP应用程序提交经过精心设计的输入来实现的。

2. PHP反序列化如何工作?

PHP反序列化是一种将存储在字符串中的PHP对象转换为PHP变量的过程。这可以通过使用unserialize()函数来实现。该函数将字符串中的数据解析为一个PHP对象,并将其分配给一个变量。

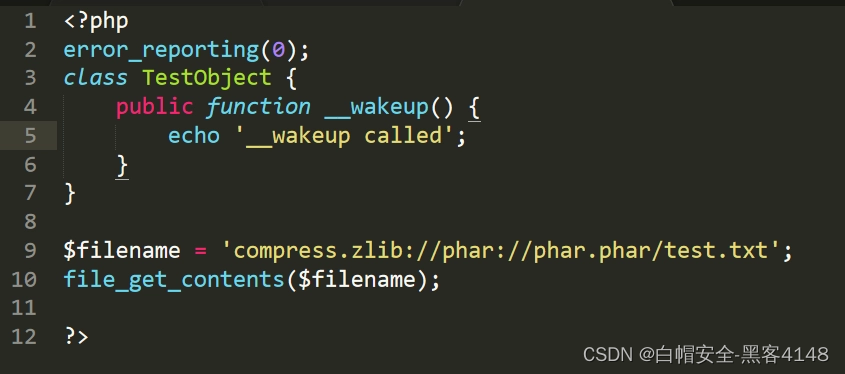

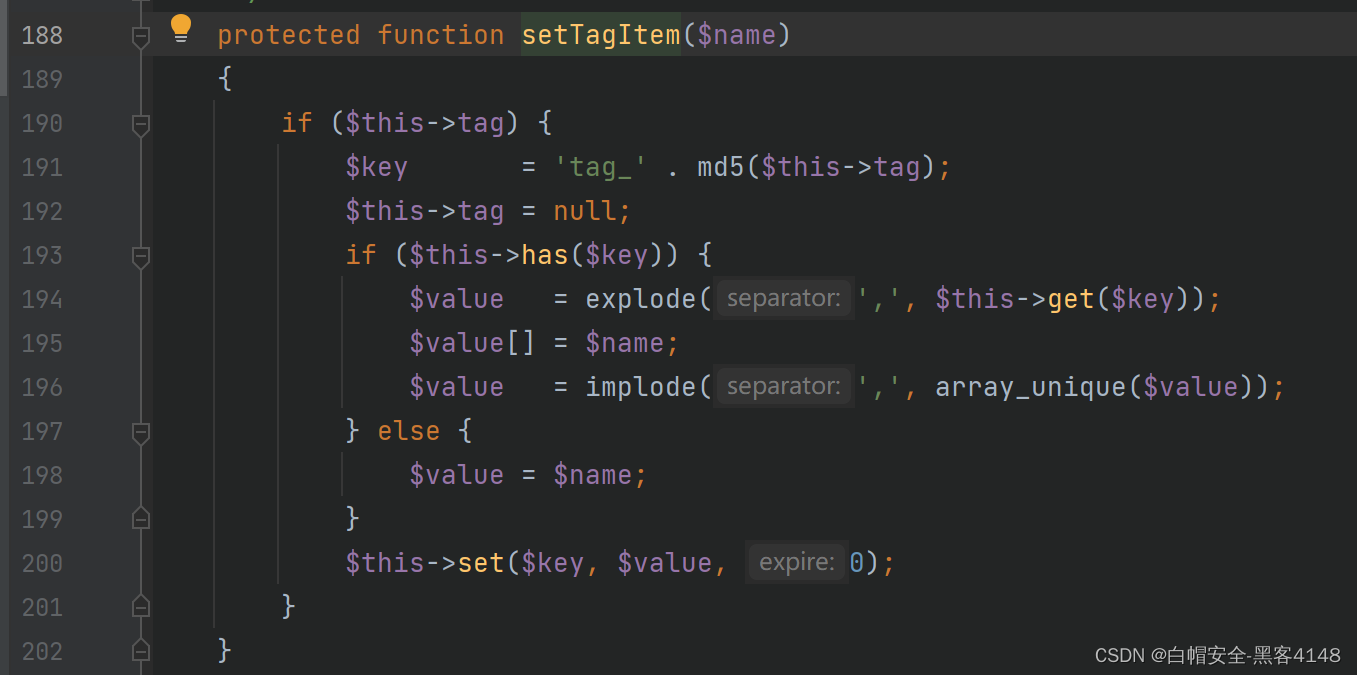

3. PHP反序列化漏洞是如何利用的?

PHP反序列化漏洞可以被利用来执行任意代码,这通常是通过向具有反序列化功能的PHP应用程序提交经过精心设计的输入来实现的。例如,攻击者可以创建包含恶意代码的PHP对象,然后将其序列化为字符串。然后,攻击者可以将该字符串提交给PHP应用程序,并利用反序列化功能来执行恶意代码。

4. PHP反序列化漏洞的危害是什么?

PHP反序列化漏洞可能导致以下后果:

- 任意代码执行

- 数据泄露

- 拒绝服务攻击

- 权限提升

5. 如何防止PHP反序列化漏洞?

为了防止PHP反序列化漏洞,您可以采取以下措施:

- 不要反序列化来自不可信来源的数据。

- 使用反序列化过滤器来限制反序列化的数据类型。

- 保持PHP应用程序和库的最新状态。

- 使用安全编码实践。

6. PHP反序列化漏洞示例

常见例子

- CVE-2018-19931:这是一个PHP反序列化漏洞,允许攻击者在不受限制的范围内执行任意代码。此漏洞影响PHP 7.2.11及更早版本。

- CVE-2019-11043:这是一个PHP反序列化漏洞,允许攻击者在不受限制的范围内执行任意代码。此漏洞影响PHP 7.3.10及更早版本。

- CVE-2021-3129:这是一个PHP反序列化漏洞,允许攻击者在不受限制的范围内执行任意代码。此漏洞影响PHP 8.0.12及更早版本。

利用方法

- 寻找反序列化漏洞。 这可以通过多种方式完成,例如:

- 查看源代码以查找反序列化函数调用的实例。

- 使用代码扫描工具查找潜在的漏洞。

- 在应用程序上运行渗透测试以查找漏洞。

- 创建一个恶意序列化字符串。 这可以手工完成,也可以使用工具来完成。

- 将恶意序列化字符串发送到应用程序。 这可以通过多种方式完成,例如:

- 在 Web 请求中发送字符串。

- 将字符串存储在文件系统中并让应用程序加载它。

- 将字符串发送到应用程序的数据库。

- 利用漏洞。 这可以通过多种方式完成,例如:

- 在应用程序中执行任意代码。

- 访问应用程序的文件系统。

- 修改应用程序的数据库。

PHP 反序列化漏洞的常见方法

- 反弹 Shell。 这是一种在远程计算机上执行命令的方法。这可以通过使用

exec()或system()等函数来完成。 - 文件上传。 这是一种将文件上传到远程计算机的方法。这可以通过使用

move_uploaded_file()函数来完成。 - 本地文件包含。 这是一个在远程计算机上包含本地文件的方法。这可以通过使用

include()或require()等函数来完成。 - 数据库访问。 这是一个访问远程计算机上的数据库的方法。这可以通过使用

mysql_connect()或mysqli_connect()等函数来完成。

这些只是利用 PHP 反序列化漏洞的几种方法。还有许多其他方法,具体取决于应用程序的具体情况。

为了防止 PHP 反序列化漏洞,您可以采取以下措施:

- 使用最新版本的 PHP。 最新版本的 PHP 通常包含针对已知漏洞的修复程序。

- 禁用反序列化。 您可以通过在

php.ini文件中设置unserialize_callback_func选项来禁用反序列化。 - 验证用户输入。 在对用户输入进行反序列化之前,请务必对其进行验证。

- 使用白名单。 仅允许反序列化来自受信任来源的字符串。

- 使用签名。 在序列化字符串之前,请使用签名对其进行签名。这将有助于防止恶意字符串被反序列化。

通过遵循这些步骤,您可以帮助保护您的应用程序免受 PHP 反序列化漏洞的攻击。

7.危害

PHP反序列化漏洞危害

PHP反序列化漏洞是一种允许攻击者将任意数据反序列化为PHP对象的安全漏洞,这可能导致远程代码执行、任意文件读取、任意文件写入、特权升级等严重后果。

1. 远程代码执行

攻击者可以通过将恶意代码序列化为字符串,然后通过反序列化漏洞将其反序列化为PHP对象来执行任意代码。这可能导致攻击者在目标服务器上获得完全控制权。

2. 任意文件读取

攻击者可以通过将恶意代码序列化为字符串,然后通过反序列化漏洞将其反序列化为PHP对象来读取任意文件。这可能导致攻击者窃取敏感信息,如数据库凭据、配置文件等。

3. 任意文件写入

攻击者可以通过将恶意代码序列化为字符串,然后通过反序列化漏洞将其反序列化为PHP对象来写入任意文件。这可能导致攻击者在目标服务器上创建后门、上传恶意软件等。

4. 特权升级

攻击者可以通过将恶意代码序列化为字符串,然后通过反序列化漏洞将其反序列化为PHP对象来获得更高的权限。这可能导致攻击者在目标服务器上执行特权操作,如创建新用户、修改系统配置等。

如何防御PHP反序列化漏洞

为了防御PHP反序列化漏洞,可以使用以下方法:

- 使用最新的PHP版本。PHP官方会定期发布安全补丁,以修复已知漏洞。

- 避免使用不安全的反序列化函数。一些反序列化函数,如unserialize()和__destruct()函数,在某些情况下是不安全的。

- 对反序列化的数据进行验证。在反序列化数据之前,应先对其进行验证,以确保其是安全的。

- 使用白名单机制。只允许反序列化来自受信任来源的数据。

- 使用代码审计工具。可以使用代码审计工具来扫描代码中的安全漏洞。

网络安全资料录制不易,大家记得一键三连呀,点赞、私信、收藏!!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 2023版本QT学习记录 -12- 进程启动QQ音乐播放

- ORB SLAM3 编译

- SCAU:18060 删除空格

- 10-单例模式(Singleton)

- [鹏城杯 2022]简单包含

- Java的业务逻辑验证框架fluent-validator

- ubuntu 编译使用 liblas 读取点云

- 软件工程复习自用---第四章

- openfeign服务启动成功但是注册不上nacos? 我看看怎么个事儿!

- GB/T 15036-2018 实木地板检测