MAC地址泛洪攻击

Mac泛洪攻击

个人理解!!!是作业啦

??? 泛洪攻击的原理

?????? MAC泛洪攻击主要是利用局域网交换机的mac学习和老化机制。

Mac学习:一开始的时候,没有主机连接,交换机内的mac表是空白的,这时候就要进行学习。通过数据的不断传输,mac地址表中不断学习新的mac地址和接口的关系,直到mac地址表满。

老化机制:若交换机与某台主机长时间未通信,交换机就会把该主机的mac地址从mac地址表里删除掉,等下次通信时重新学习地址。

通过这两种方式,用大量无用的mac地址冲击交换机,使得mac地址表存满,等到达老化时间后,原传输的计算机的mac地址和接口的关系已经被删除了,mac地址表中没有mac地址就进行泛洪,到了第三方的计算机中。就可以通过kali的插件wireshark进行抓取数据。

在ensp中注册,注意界面要无机器,否则注册失败

配置客户端

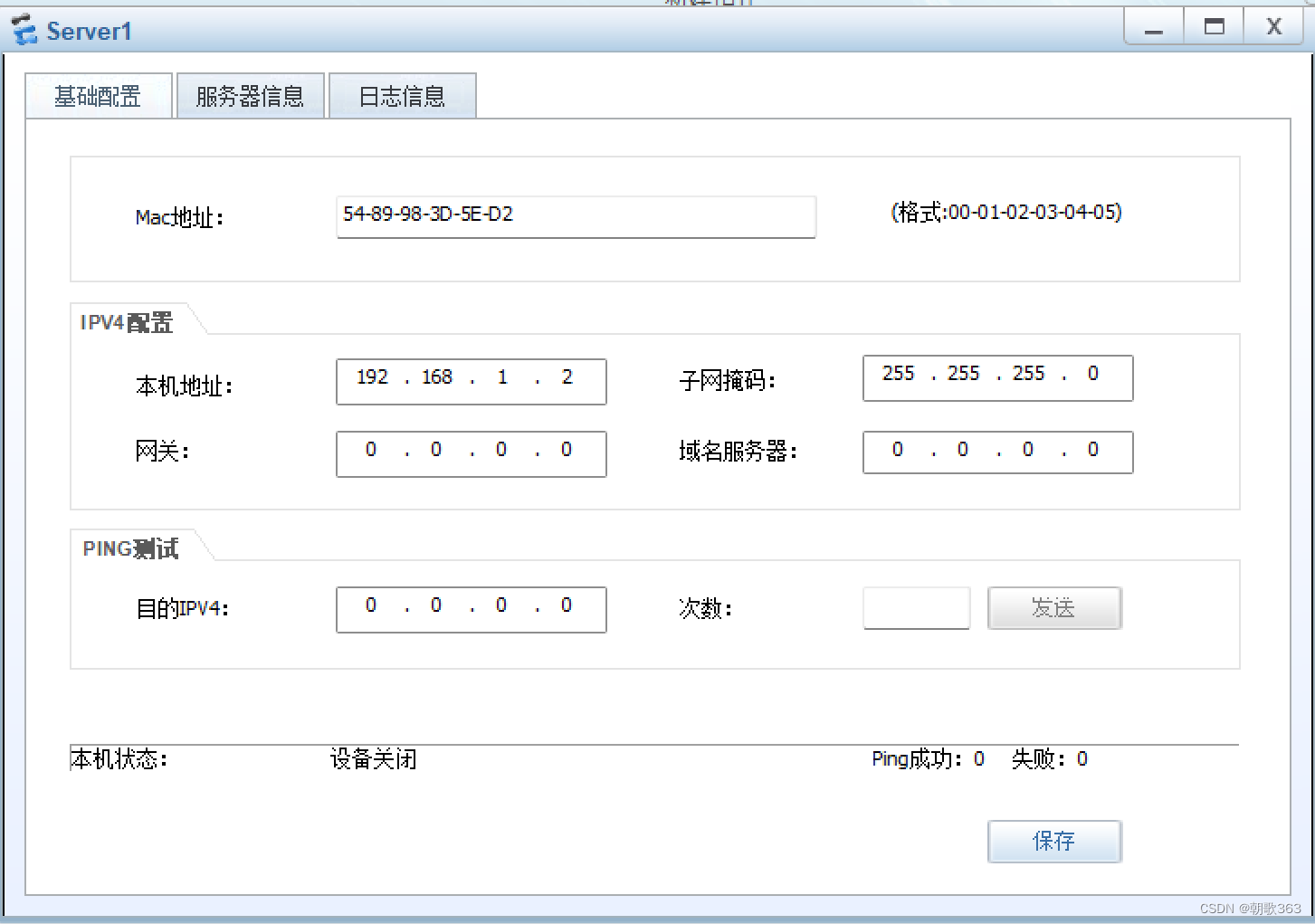

配置服务器,使得客户端和服务器端处于同一个网段中

连接21端口,变为FTP服务器

将客户端的服务器地址变成FTP服务器地址,并登录

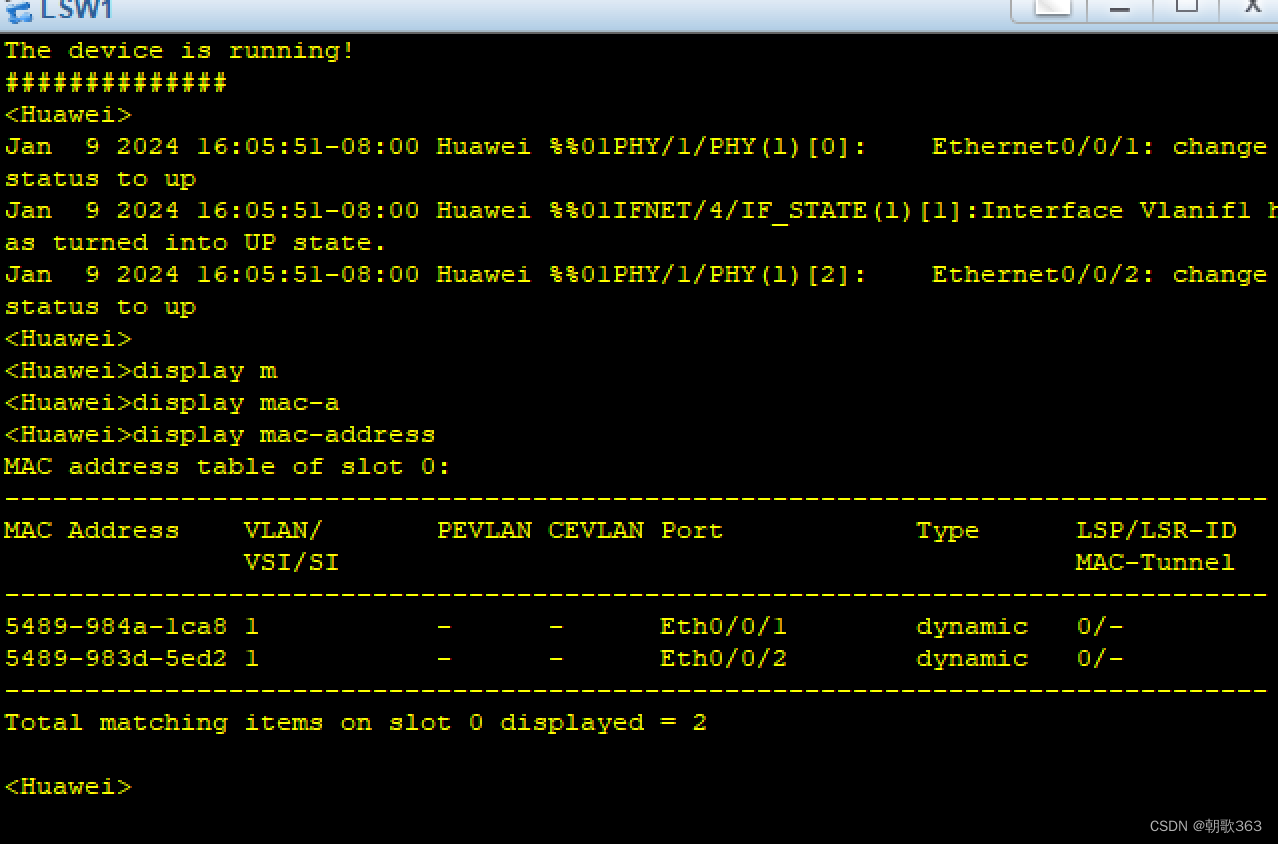

在交换机的mac地址表存在了客户端和服务器的mac地址和接口之间的关系

配置云,在UDP下先添加端口

绑定kali的vmnet8口,并增加端口,改变出端口编号,勾选双向通道,并增加到端口映射表中

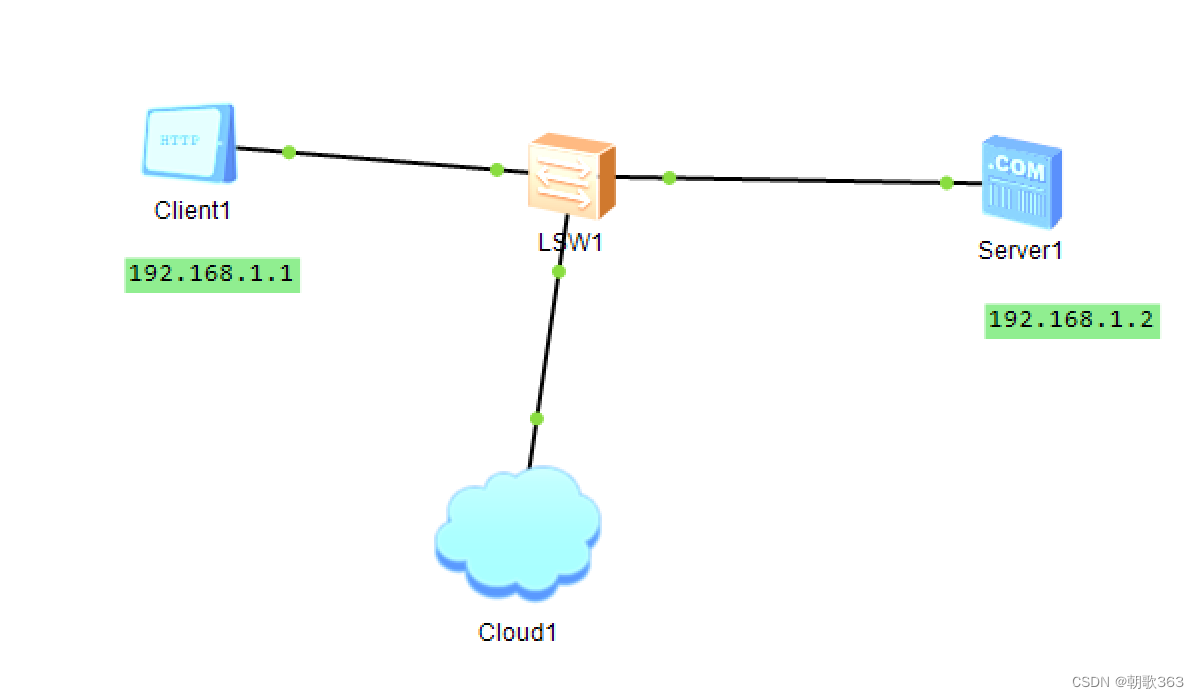

配置完后拓补图如下

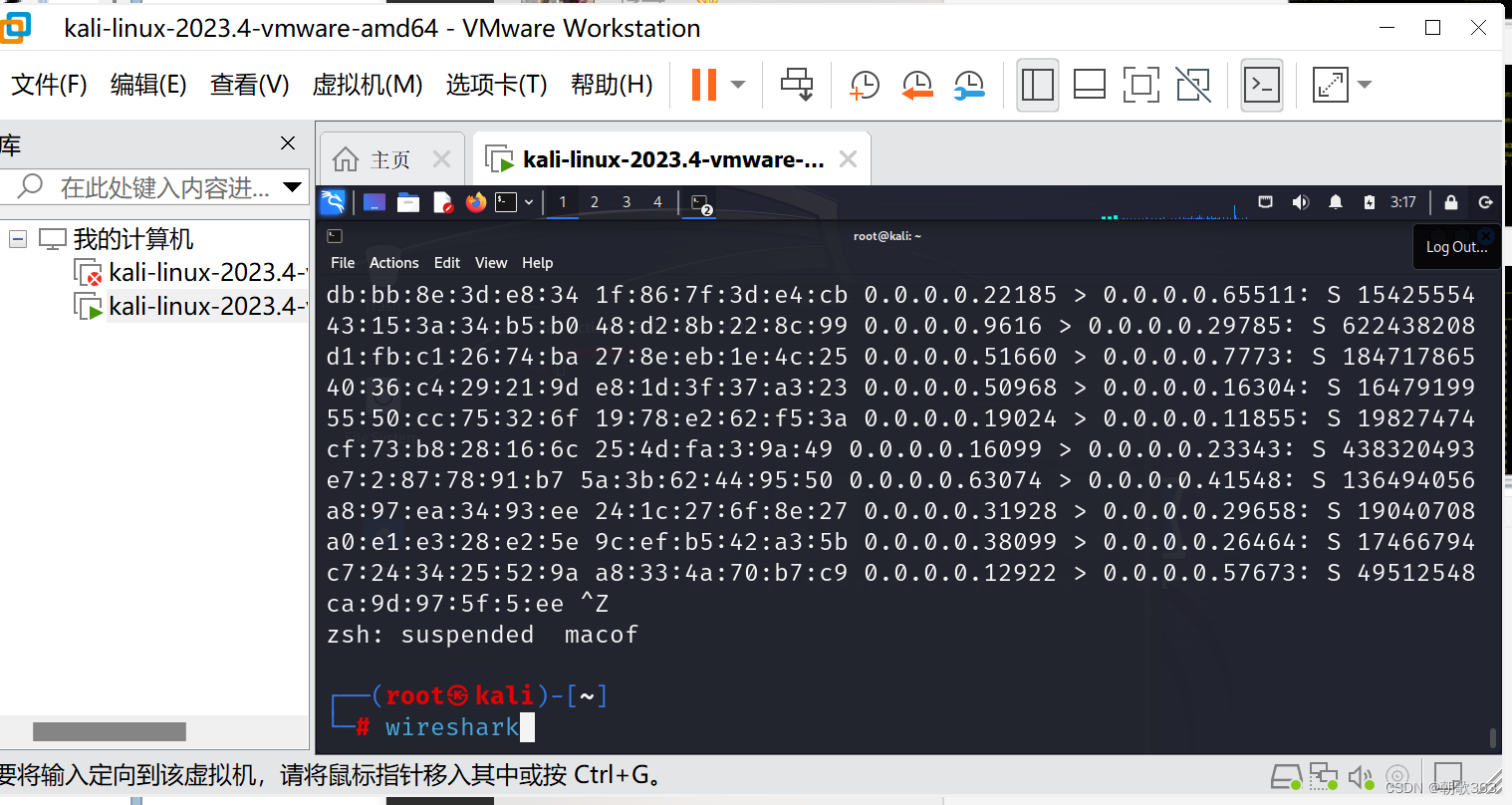

打开kali,并登录虚拟机,右键设置,更改网络适配器,将网络连接变为vmnet8模式登录root账户并打开黑窗,写入macof进行泛洪

登录root账户并打开黑窗,写入macof进行泛洪

交换机的mac地址表中出现kali发送的泛洪的消息

清空消息,并显示mac地址表,表中已经清空

再次在黑窗输入macof,mac地址表中出现从0/0/3接口来的信息

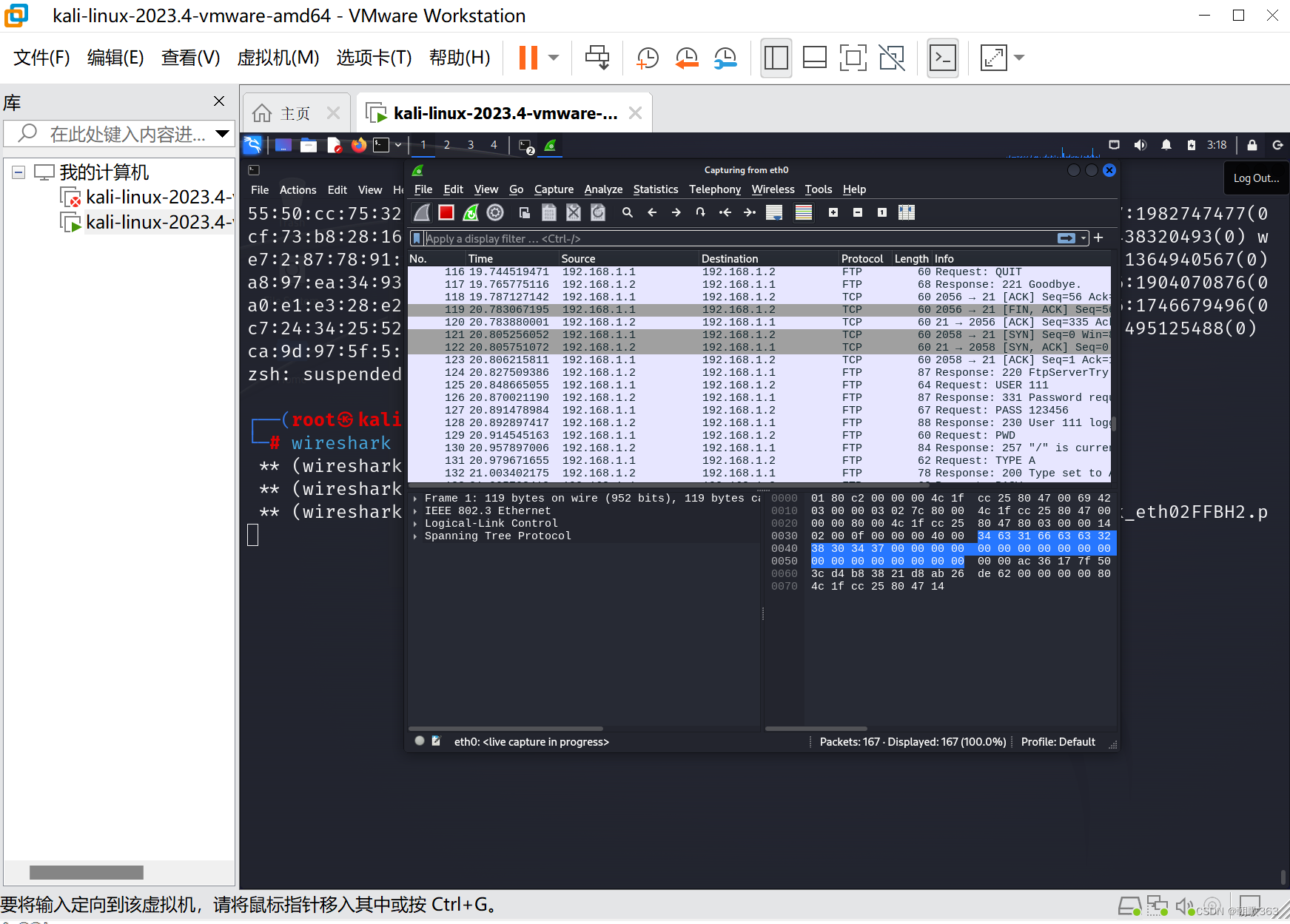

黑窗中输入wireshark

双击erth,获得客户端服务器之间的信息,不断进行客户端的登录登出,让shark抓取信息

右击抓取的FTP信息,点击follow,得到客户端登录的账号和密码等信息

遇到的问题

- 没有将服务器改为FTP就开始进行数据传输,导致mac地址表中使用display mac-address命令后没有出现两个计算机的mac地址和接口之间的关系。

- Cloud一开始没有点击双向通道,没有加入到端口映射表

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!