NIST力荐的PQC算法,如今再现致命漏洞!

Kyber密钥封装机制(KEM)是一种致力于保护网络免受未来量子计算机攻击的加密标准。

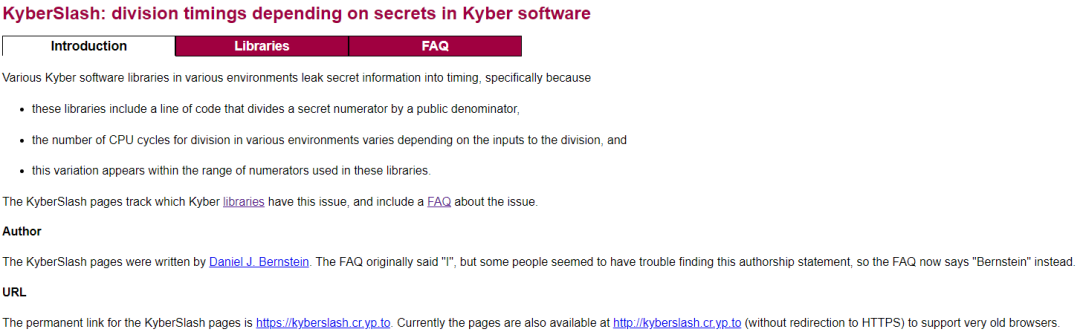

近日,一份关于该标准的报告揭示了两个实施漏洞,被合称为“KyberSlash”,有可能导致攻击者获取加密密钥。

12月1日,网络安全公司Cryspen的研究人员弗朗西斯·基弗(Franziskus Kiefer)、古塔姆·塔姆瓦达(Goutam Tamvada)和卡尔西基扬·巴尔加万(Karthikeyan Bhargavan)向Kyber的开发团队报告了这些漏洞。

制造KyberSlash漏洞(KyberSplash1和KyberSplash2)的问题代码段

网站链接:

https://kyberslash.cr.yp.to/faq.html

这些问题影响了NIST认可的几种Kyber密钥封装机制,对应的加密标准已经发布了相应的补丁。

然而,由于这些漏洞未被标记为安全问题,Cryspen主动通知了相关项目,并从12月15日起应用了修复程序。

谷歌、Signal和Mullvad VPN等公司都采用了Kyber后量子加密标准的版本,但Mullvad VPN后来证实其服务不受这些漏洞的影响。

据BleepingComputer报道,这两个漏洞分别为KyberSlash 1和KyberSlash 2,均属于基于时间的攻击。

攻击者可以通过观察Kyber在解封装过程中执行的特定除法操作的时间,推断每次尝试的时间,并进行逆向工程破解。

post-quantum创始人Andersen Cheng解释称:“这种定时攻击是更广泛‘侧信道’攻击的一种,可用于破坏任何类型的加密,包括经典算法和后量子算法。在这种攻击中,攻击者可以发送已知的假密文,并测量破解所需的时间,然后推断每次尝试的时间,并对实际密钥对进行逆向工程。”

Andersen Cheng

Kyber于2017年首次提交给美国国家标准与技术研究院(NIST),作为该组织召集的一项竞赛的一部分。

该竞赛的目标是测试并最终确定一项能够保护网络免受未来量子计算机攻击的加密标准。

尽管目前尚未开发出能够使用肖尔算法破解RSA加密和类似标准所需数量的量子比特的机器,但随着量子计算机规模的突破和对“先窃取,后解密”攻击的猜测增多,政府和大公司对采用后量子标准的兴趣日益增大。

参与NIST竞赛的几个算法已被证明容易受到常规攻击,包括Rainbow和SIKE标准。

2022年,SIKE标准被鲁汶大学的研究人员用一台经典计算机在一个小时内击败。2023年2月,来自瑞典KTH皇家理工学院的一个团队通过使用高度复杂的基于深度学习的侧信道攻击破坏了Kyber的官方实施crystal-Kyber。

尽管如此,该算法仍是NIST在去年夏天发布的几个标准草案之一,计划在今年晚些时候定稿。

与此同时,一些主要组织也早已经采用了Kyber KEM的版本。

Kyber是一种IND-CCA2安全密钥封装机制(KEM),其安全性基于解决模块网格上的容错学习(LWE)问题的难度

2023年8月,谷歌宣 布实施Kyber-768,作为其Chrome浏览器传输层安全流量混合机制的一部分。同样在9月,Signal采用了Kyber-1024和椭圆曲线密钥协议,以帮助保护其“信号协议”,该协议也用于保证WhatsApp和谷歌消息的端到端加密。

这种使用后量子加密标准的混合方法旨在确保一旦发现后量子标准中的新漏洞,网络流量不会受到攻击。

自从KyberSlash漏洞被发现以来,该发现背后的团队声称Kyber开发团队和AWS已经实施了补丁。

库德尔斯基安全公司创建的GitHub库也被该团队列出。当Tech Monitor联系这家网络安全公司时,该公司证实,所列出的代码没有在其任何商业产品中使用,也不应该在生产中使用,但它仍然在新版本的库中实施了针对KyberSlash漏洞的补丁。

尽管如此,Cheng认为这是后量子加密社区向前迈出的重要一步,其对漏洞的关注已经从支撑标准的数学漏洞转向了实施攻击。“每个实施新加密的组织都有责任确保实施稳定,”Cheng说,“这就是为什么致力于迁移到后量子加密的团队拥有深厚的工程理解和部署加密算法的现有经验是如此重要。”

虽然量子计算的前景在一定程度上仍停留在理论阶段,但从地铁量子网络测试平台到量子安全的工业实验,过去一年的实际应用步伐已经加快。

Forrester发布的2024年技术基础设施预测报告指出:至少有10%的企业将制定后量子安全计划。

即便是最乐观的量子计算科学家也表明,实用的量子计算仍需等待至少10年的时间。

欧洲核子研究中心(CERN)、克利夫兰诊所(Cleveland Clinic)、梅赛德斯-奔驰(Mercedes-Benz)、埃克森美孚(Exxon Mobil)、摩根大通(JP Morgan Chase)和三菱化学(Mitsubishi Chemical)等机构正在进行量子技术的试验。

这些进展让人们相信量子技术是可行的,尽管可能还需要约10年的时间。

然而,对这一技术进步的担忧迅速超过了兴奋,因为它对当前的加密技术构成了威胁。

为了应对这一现实,企业需要进行类似Y2K问题的准备工作,因此,它们必须提前做好准备。

2022年底,拜登总统签署了《量子计算网络安全准备法案》;2023年7月,欧洲政策中心发布了欧洲量子网络安全议程。预计在今年,后量子安全将受到大力推动,10%的公司将制定正式的补救计划。

IBM量子安全研究员雷·哈里山卡尔(Ray Harishankar)指出,随着量子技术的进步,“先窃取,后解密”的攻击正变得越来越普遍。

研究表明,量子计算机最早可能在本世纪30年代就有能力破解目前广泛使用的安全协议。

即便在那之前,今天的经典系统也很容易受到“先窃取,后解密”的攻击——恶意行为者会窃取并存储数据,以便将来破解,以获取对未来量子计算机的访问机会。

为了应对这一风险,NIST已经启动了新的量子安全加密标准的开发,预计将在今年初发布第一个官方标准。

鉴于这一情况,企业应该从今天开始审查其使用的加密技术,为过渡到量子安全加密技术做好准备,以确保其数据和系统免受量子解密威胁的影响。

由于恶意行为者已经开始实施“先窃取,后解密”的攻击,而且有人估计这一转变可能需要长达15年的时间,因此组织越早开始准备越好。

此外,戴尔技术公司首席技术官John Roese指出,量子计算和生成式人工智能(genAI)是紧密相连的。

随着人工智能用例和采用的快速增长,genAI和大多数大规模AI面临的一个主要问题是对计算资源的极端需求。在genAI领域,变压器、扩散模型等新技术对资源的需求非常庞大。研究表明,量子计算在高度规模化的优化问题上表现出色,这些问题的目标是在几乎无限的选项集中找到最佳解决方案。

因此,量子系统成为处理先进人工智能系统核心任务的理想选择,尽管目前仍需努力将量子系统扩展到超过目前的1000量子比特范围。

随着量子系统的扩展,人们预见现代人工智能的计算基础将成为一个混合量子系统,人工智能的工作将分布在一组不同的计算架构上,其中之一将是量子处理单元。

这一变化可能会使人工智能系统的性能大幅提升,带来数量级的增长。如果2022年底基因人工智能的巨大飞跃让人们感到惊讶,那么在不久的将来,量子和人工智能的交叉可能会引发更大的飞跃。

最后,值得关注的是“量子计算霸权”和硬件发展。量子计算曾是计算机科学中的小众领域,但随着企业、学术界和国家实验室的加入,它在材料科学、制药研究、亚原子物理和物流等领域得以迅速发展,未来将更加普及。

随着美国及其盟友积极推动近期应用开发,全球范围内的量子竞争将继续升温。美国加速短期应用的同时,其他国家的政府,包括澳大利亚、日本、英国和欧盟,也在积极采取行动,利用量子技术解决公共部门所面临的各种挑战。

这种全球性努力将在2024年迎来显著的扩展。

D-Wave总裁兼首席执行官阿兰·巴拉兹(Alan Baratz)曾预测,2024年将是实现经过验证的、可证明的“量子霸权”的一年。

科学技术的不断进步表明,我们在实现量子霸权的道路上已经走得很远。

届时将有明确的证据显示,量子计算有能力解决以前经典计算无法解决的复杂问题,并且在速度、效果和功耗方面更胜一筹。

我们一直追求的突破即将到来。

不论是从政府到学术界,还是从高科技到金融服务,每个参与安全工作的人都应该做好准备,尽可能多地了解量子威胁以及涌现的创新量子解决方案。

参考链接:

[1]https://techmonitor.ai/hardware/quantum/kyberslash-kyber-vulnerabilities

[2]https://kyberslash.cr.yp.to/faq.html

[3]https://mullvad.net/en/blog/mullvads-usage-of-kyber-is-not-affected-by-kyberslash

[4]https://www.bleepingcomputer.com/news/security/kyberslash-attacks-put-quantum-encryption-projects-at-risk/

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 在线培训考试系统的实施步骤与注意事项

- 12V升18V4A同步升压恒压WT3210

- SQL--case语句

- 喜讯!云起无垠获评“德勤海淀明日之星”

- Copy of 20秒温和漱口,清新口气更抑菌

- 【hive】报错累积

- 扭蛋机小程序搭建:互联网时代下的“潮玩经济”

- kotlin first/last/indexOf/elementAt

- YOLOv8改进 | 2023Neck篇 | 轻量级跨尺度特征融合模块CCFM(附yaml文件+添加教程)

- Tips:电池电源电压转换为220V