用友-u9-patchfile-任意文件上传-未公开Day漏洞复现

0x01阅读须知

????????本文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考。本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02漏洞概述

???????用友U8Cloud是用友网络科技股份有限公司(简称“用友网络”)推出的一款云端企业管理软件。用友U8Cloud提供了全面的企业管理功能,包括财务管理、人力资源管理、供应链管理、采购管理、销售管理等。支持多种业务模式,适用于不同行业和企业规模的需求,帮助企业实现数字化转型和云端化管理。近日,新华三盾山实验室监测到用友官方发布了安全公告,修复了一个存在于用友U8Cloud中的反序列化漏洞,攻击者利用该漏洞可在目标服务器上执行任意代码。

0x03漏洞描述

???????文件上传漏洞通常由于代码中对文件上传功能所上传的文件过滤不严或web服务器相关解析漏洞未修复而造成的,如果文件上传功能代码没有严格限制和验证用户上传的文件后缀、类型等,攻击者可通过文件上传点上传任意文件,包括网站后门文件(webshell)控制整个网站。

0x04POC利用

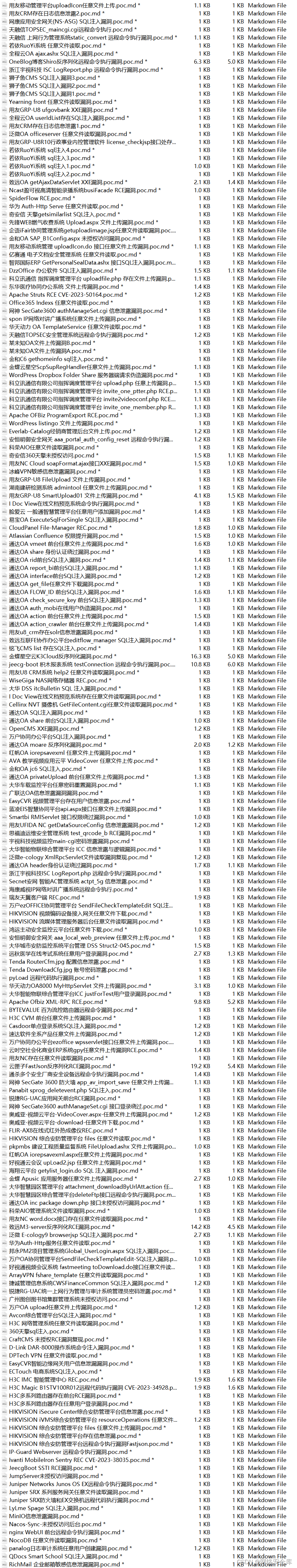

????????完整POC及漏洞利用,请点击下方链接查看文章,在文章末尾加入星球获取。或点击链接关注渗透安全HackTwo回复"?星球?"进入领取poc

此地2 >>>点击关注在址末尾加入星球获取更多1day/0day-漏洞POC-末尾加入星球

星球2023年末-2024收录poc-500+并持续更新中

???

???

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- echarts地图map点击某一区域设置选中颜色/select选中文字颜色设置无效

- 一维数组转二叉树结构输出(2024-01-22)

- GBASE南大通用提供给.NET 应用程序访问 GBase 数据库、获取数据、管理数据的一套完整的解决方案

- 【力扣】543. 二叉树的直径

- Python pip的基本命令及使用

- 向量点乘(内积)

- Python使用pandas库实现excel表数据导入mysql

- Oracle数据库协议适配器错误解决方法

- 大模型-提示词工程

- 链表练习题