网络安全——SSH密码攻击实验

?网络安全-SSH密码攻击实验效果截图:

一、实验目的要求:

1、了解SSH密码攻击、FTP密码攻击的原理,了解攻击后的严重后果。

2、掌握SSH密码攻击和FTP密码攻击的方法。

3、具体要求:

????????1)学习密码攻击的基本原理,并使用Hydra工具暴力破解密码。

????????2)对SSH、FTP应用程序进行强壮密码设置。

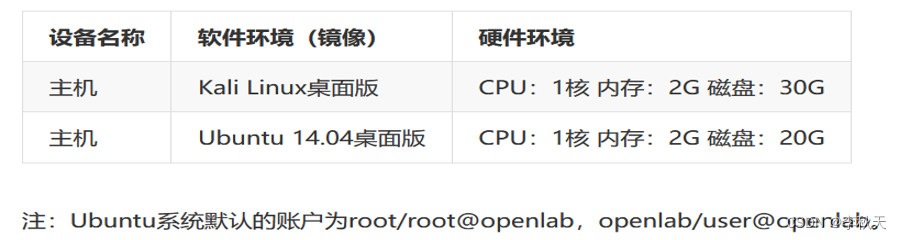

二、实验设备与环境:

三、实验原理:

1、根据密码攻击的原理:在不知密钥的情况下,推算出密码明文;

2、根据密码攻击的方法:

1)穷举法:依次遍历所有的密钥对密文进行破解,或用一个确定的密钥对所有明文进行加密。此方法受时间和存储空间的限制。

2)统计分析攻击:通过解析密文和明文的统计规律来破解密码。此方法需人工分析统计,从而找出其中的规律、对应关系等信息。

3)数学分析攻击:结合数学基础、密码学等,对加密解密算法分析分析破解。此方法需要人工参与分析计算。

3、根据Hydra工具的作用:用此工具进行暴力破解,可在线破解多种密码。结合相关攻击协议、模块进行破解,如协议AFP、CVS、FTP等。并提供多种登录机制。此工具操作简单,提供图形化界面。

4、根据SSH、FTP协议的特点,ssh是securety shell(安全外壳协议)的缩写,是一种网络协议,作用是用于计算机之间的加密登录;FTP协议提供交互式的访问,允许客户指定存储文件的类型与格式,具备鉴别控制能力,屏蔽了计算机系统的细节。本实验将使用Hydra对SSH和FTP协议进行密码破解。

四、实验步骤:

(一)破解SSH密码

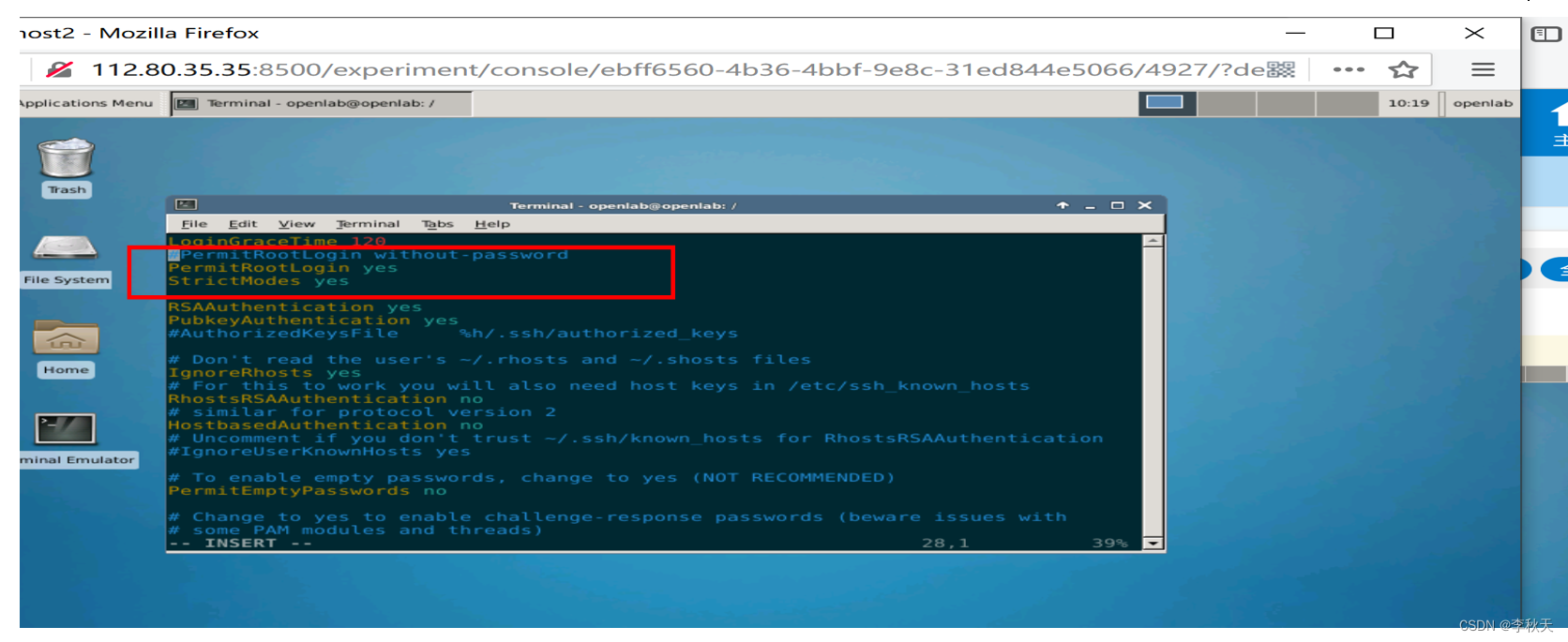

1、登录主机2,设置被攻击主机SSH服务,执行以下命令配置"sshd_config"文件,"$ sudo vim /etc/ssh/sshd_config"。输入密码"root@openlab",将配置文件中的"PermitRootLogin without-password"注释掉,并加一行命令"PermitRootLogin yes"。注释的目的是为root账号开启ssh登录,防止ssh服务拒绝密码。"PermitRootLogin yes"的作用是允许root登录。

PermitRootLogin可以限定root用户通过ssh的登录方式,如禁止登陆、禁止密码登录、仅允许密钥登录和开放登录。without-password参数类别是允许ssh登录,登录方式除密码以外,交互shell没有限制。

重新启动ssh服务,将以上的设置生效。"$ sudo service ssh restart"。

?2、登录主机1,手动创建用户名字典和密码字典,为后续的破解做准备工作。执行命令"vi user.txt",添加用户名,执行命令"vi password.txt",添加密码。并保存退出。如用户名"root"、"linux"、"user",密码"123"、"admin"、"root@openlab"。

此输入的用户名和密码只为学习破解流程,正在需要实际破解时,要利用密码字典生成器生成强大的字典。

3、启动hydrg-gtk工具,进行破解。

1)在Target选项卡下,设置Single Target地址,即攻击目标系统的地址,30.0.1.4(主机2),设置协议为SSH,勾选Output Options框中Show Attempts的复选框,可以查看密码攻击的过程。

2)在Password选项卡下,添加字典,指定用户名和密码,列表文件勾选“Username List”并单击后面的空框,在弹出框中选择刚刚创建的用户名列表文件。同理,完成密码列表文件的选择,最后勾选"Loop around users"选项,用来循环访问用户。

3)在"Tuning"选项卡下,自定义任务编号、超时时间,Number of Tasks设为16,Timeout设为30,勾选"Exit after first found pair"的复选框,表示找到第一对匹配项时则停止攻击。

4)在"Start"选项卡下,单击"Start"按钮,进行攻击。

破解出的用户名密码为root/root@openlab。

破解出的用户名密码为root/root@openlab。

4、强壮密码设置,将主机2的登录密码设置复杂,执行"sudo passwd"命令,重设用户root的密码为"root@openlab123"。返回主机1,启动hydrg-gtk工具,再次破解,可看出,由于字典的限制因素,此次破解失败。暴力破解需要强大的字典库作为支撑。

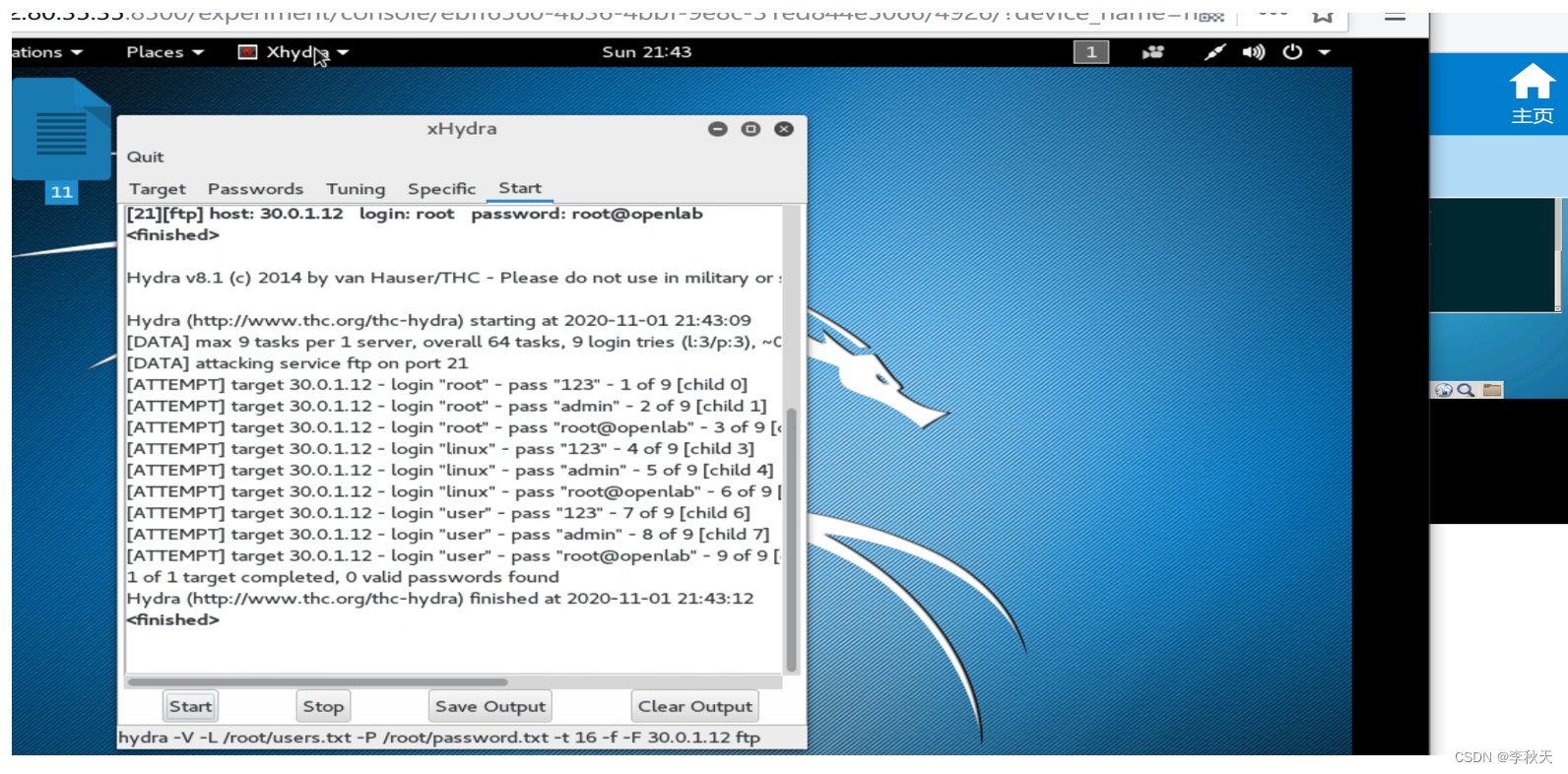

(二)破解FTP密码

1、登录主机2,执行命令"sudo passwd"命令回复root之前的密码。

2、同SSH配置原理,执行"sudo vi/etc/ftpuser"命令,修改配置文件ftpusers,将文件中的root注释掉,并保存。让ftp允许root登陆,即让root账户从禁止登录的用户列表中排除。并执行命令"sudo service vsftpd restart",重启vsftp服务,生效以上配置。

3、同SSH破解原理,启动hydra-gtk工具,设置Target、Password、Tuning、Start选项卡下的相关信息,此处选择的协议是FTP协议。设置完成后,进行第一次破解,可看出,正常破解。同理,再次提高密码的健壮性,进行第二次破解,可看出,破解失败。

五、实验现象、结果记录及整理:

1、对SSH、FTP进行破解时,在字典弱,密码弱的情况下,可轻松破解;在字典弱,密码强的情况下,破解失败。可得出,若要破解强密码,就要有强字典。

2、在使用hydra-gtk工具时,可看出,此工具用户体验好、方便快捷、功能强大,可则需使用。

3、在配置相关协议文件时,一个文件包含了很多的信息,应读懂相关参数的作用,根据所需进行相应配置,以免配置错误,影响结果。

六、分析讨论与思考题解答:

1、sshd_config中有哪些常用的指令?

1)AcceptEnv,指定客户端发送的哪些环境变量将会被传递到会话环境中。

2)AddressFamily,指定 sshd(8) 应当使用哪种地址族。

3)AllowGroups,这个指令后面跟着一串用空格分隔的组名列表(其中可以使用"*"和"?"通配符)。默认允许所有组登录。

4)AllowTcpForwarding,是否允许TCP转发,默认值为"yes"。

5)AllowUsers,这个指令后面跟着一串用空格分隔的用户名列表(其中可以使用"*"和"?"通配符)。默认允许所有用户登录。

2、ftpusers文件的作用是什么?

ftpusers不受任何配制项的影响,它总是有效,即一个黑名单,该文件存放的是一个禁止访问FTP的用户列表,通常为了安全考虑,不希望一些拥有过大权限的帐号(比如root)登入FTP,以免通过该帐号从FTP上传或下载一些危险位置上的文件从而对系统造成损坏。

3、还有哪些攻击可破解密码?

击键记录、屏幕记录、网络钓鱼、Sniffer(嗅探器)、Password Reminder、远程控制、分析推理、密码心理学等

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 随笔记录-springboot_LoggingApplicationListener+LogbackLoggingSystem

- vivado 关于时钟

- 2024年【上海市安全员C3证】考试报名及上海市安全员C3证考试资料

- 数据结构与算法-二叉树-后序遍历

- STM32的以太网外设+PHY(LAN8720)使用详解(1):ETH和PHY介绍

- 后端程序员React初接触1

- 电力电子技术

- MeshLab生成分形地形

- MySQL之数据类型建表以及约束

- TP6+uni书写,最新圈子4.2版本来袭,APP小程序H5三端源码交付,随意二开,接受系统二开!