防火墙部署安全区域

发布时间:2024年01月16日

为什么需要安全区域

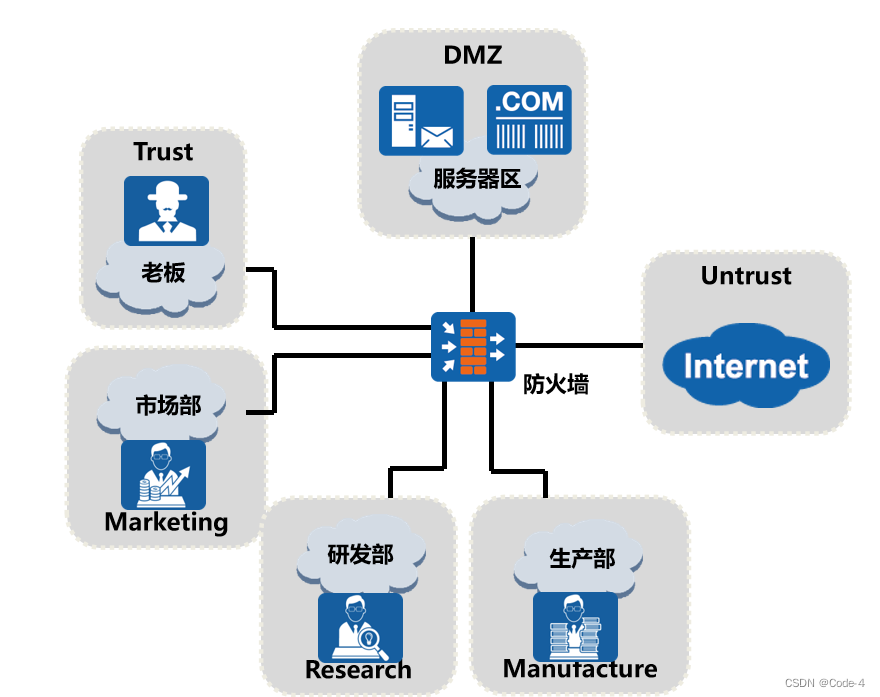

防火墙主要部署在网络边界起到隔离的作用

在防火墙上如何来区分不同的网络

防火墙通过安全区域来划分网络、标识报文流动的“路线”

- 为了在防火墙上区分不同的网络,我们在防火墙上引入了一个重要的概念:安全区域(Security Zone),简称为区域(Zone)。安全区域是一个或多个接口的集合,是防火墙区别于路由器的主要特性。防火墙通过安全区域来划分网络、标识报文流动的“路线”,一般来说,当报文在不同的安全区域之间流动时,才会受到控制。

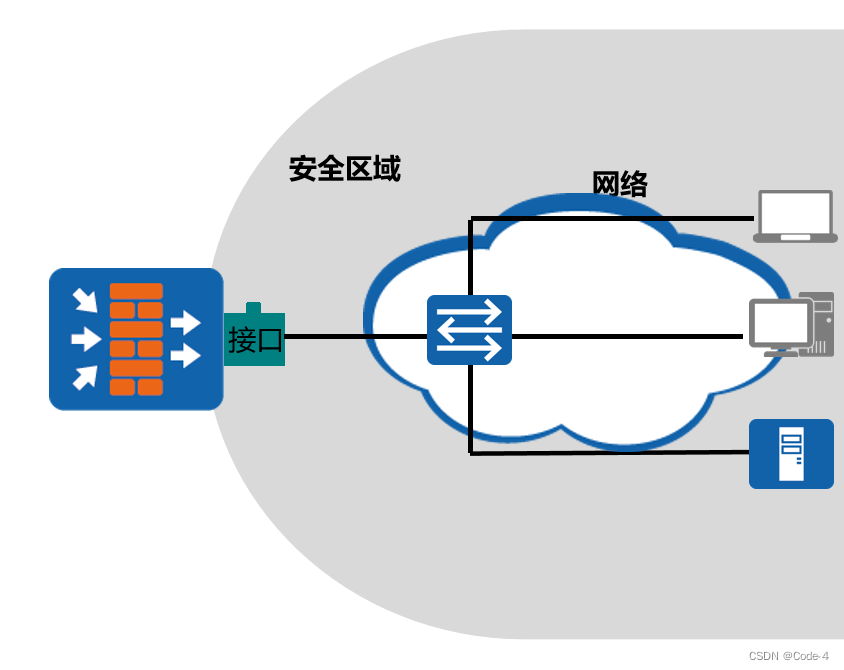

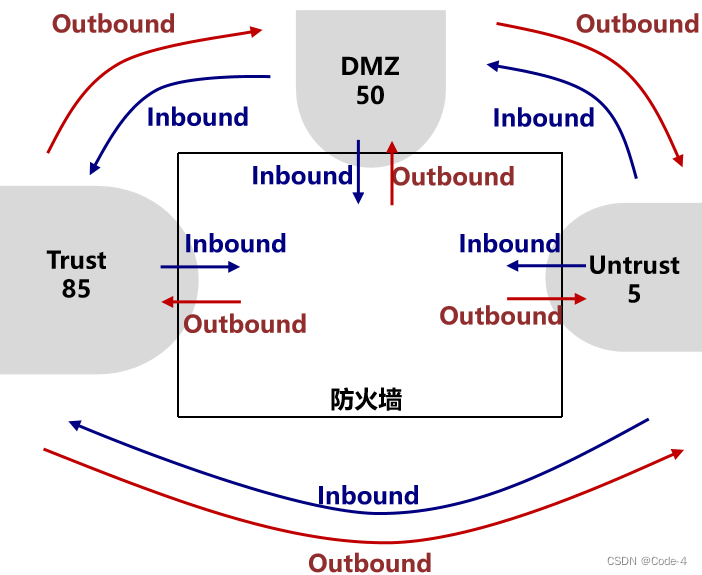

- 我们都知道,防火墙通过接口来连接网络,将接口划分到安全区域后,通过接口就把安全区域和网络关联起来。通常说某个安全区域,就可以表示该安全区域中接口所连接的网络。接口、网络和安全区域的关系如图所示。

将接口划分到安全区域

通过把接口划分到不同的安全区域中,就可以在防火墙上划分出不同的网络

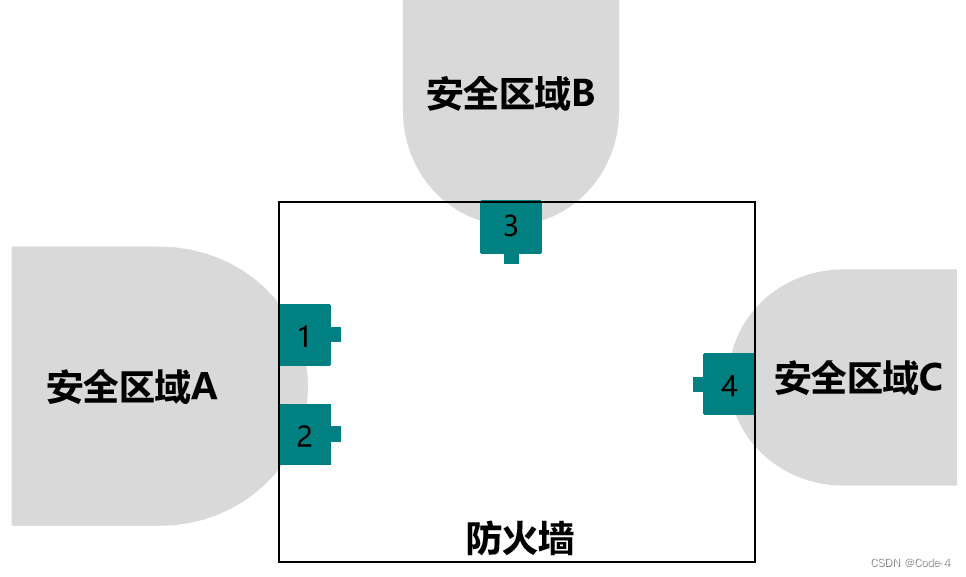

- 通过把接口划分到不同的安全区域中,就可以在防火墙上划分出不同的网络。如图所示,我们把接口1和接口2放到安全区域A中,接口3放到安全区域B中,接口4放到安全区域C中,这样在防火墙上就存在了三个安全区域,对应三个网络。

- 在华为防火墙上,一个接口只能加入到一个安全区域中。

安全区域、受信任程度与安全级别

| 安全区域 | 安全级别 | 说明 |

|---|---|---|

| Local | 100 | 设备本身,包括设备的各接口本身 |

| Trust | 85 | 通常用于定义内网终端用户所在区域 |

| DMZ | 50 | 通常用于定义内网服务器所在区域 |

| Untrust | 5 | 通常用于定义Internet等不安全的网络 |

受信任程度:Local > Trust > DMZ > Untrust

不同的网络受信任的程度不同,在防火墙上用安全区域来表示网络后,怎么来判断一个安全区域的受信任程度呢?

- 在华为防火墙上,每个安全区域都有一个唯一的安全级别,用1~100的数字表示,数字越大,则代表该区域内的网络越可信。

- 对于默认的安全区域,它们的安全级别是固定的:

Local区域的安全级别是100,Trust区域的安全级别是85,DMZ区域的安全级别是50,Untrust区域的安全级别是5。

安全域间、安全策略与报文流动的方向

- 任意两个安全区域都构成一个安全域间(

Interzone),并具有单独的安全域间视图,大部分的安全策略都需要在安全域间视图下配置。

- 安全域间这个概念用来描述流量的传输通道。它是两个“区域”之间的唯一“道路”,如果希望对经过这条通道的流量进行控制,就必须在通道上设立“关卡”,也就是安全策略。报文在两个安全区域之间流动时,我们规定:报文从低级别的安全区域向高级别的安全区域流动时为入方向(

Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)。报文在两个方向上流动时,将会触发不同的安全检查。图中标明了Local区域、Trust区域、DMZ区域和Untrust区域间的方向。

- 通常情况下,通信双方一定会交互报文,即安全域间的两个方向上都有报文的传输。而判断一条流量的方向应以发起该条流量的第一个报文为准。

- 通过设置安全区域,防火墙上的各个安全区域之间有了等级明确的域间关系。不同的安全区域代表不同的网络,防火墙成为连接各个网络的节点。以此为基础,防火墙就可以对各个网络之间流动的报文实施管控。

安全区域配置案例

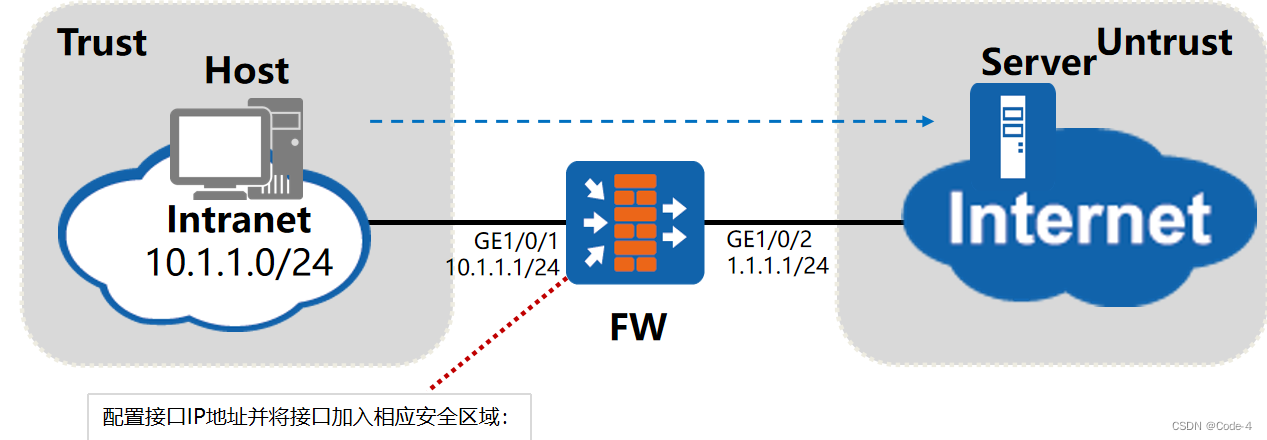

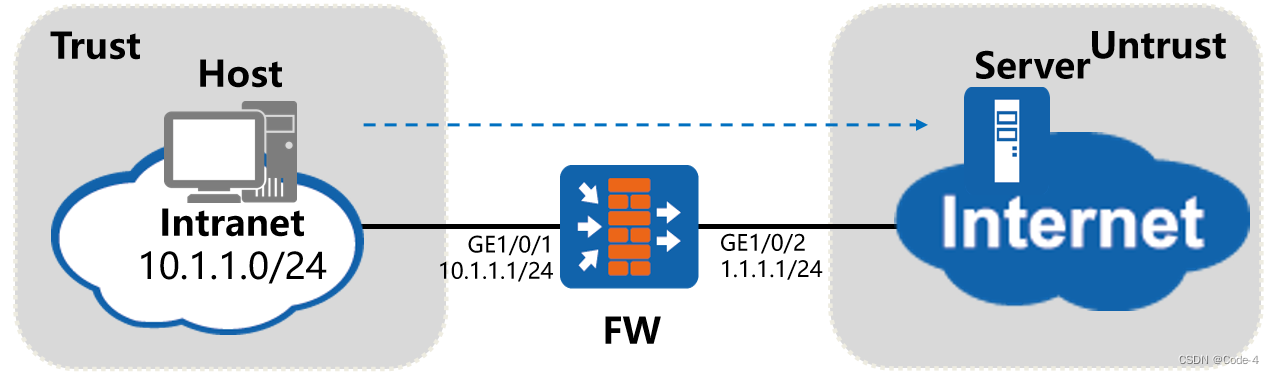

↑ 如图所示,在一个测试用的网络环境中,NGFW作为安全网关。为了使10.1.1.0/24网段的用户可以正常访问Server(1.1.1.10 ),需要在NGFW上配置安全区域。网络环境如图所示 ↓

- GigabitEthernet1/0/1配置

interface GigabitEthernet1/0/1

ip address 10.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/2

ip address 1.1.1.1 255.255.255.0

#

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/2

- 测试结果:

PC>ping 1.1.1.10

Ping 1.1.1.10: 32 data bytes, Press Ctrl_C to break

Request timeout!

Request timeout!

Request timeout!

Request timeout!

Request timeout!

--- 1.1.1.10 ping statistics ---

5 packet(s) transmitted

0 packet(s) received

100.00% packet loss

文章来源:https://blog.csdn.net/m0_61802503/article/details/135624377

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- golang数据库连接池设置多少比较合适,如何设置?

- 78SXX系列有哪些特点, 主要应用在那些产品中呢?

- 类加载时机及顺序

- 管理中的7大浪费,比生产7大浪费更严重!

- Conda系列:【解决方案】Collecting package metadata (current_repodata.json): failed

- 信号和槽的一个测试demo--计算球的体积

- 基于java,springboot的论旅游管理系统设计与实现

- NAS系统折腾记 – 系统的选择: QNAP vs Synology

- MSP430仿真器使用常见问题

- 【Linux】进程周边006之进程地址空间