记edusrc一处信息泄露登录统一平台

目录

本文由掌控安全学院?- sbhglqy?投稿

前言

我们都知道像大学之类的各种平台的登录账号基本上是学号,初始登录密码基本上是学生身份证的后6位再拼接上一些带有学校缩写的英文字母。所以我们在找漏洞的时候可以换一种思路,先通过去找身份证信息或者是有固定初始密码的平台来尝试,这样子成功的概率就会比较大。

测试思路

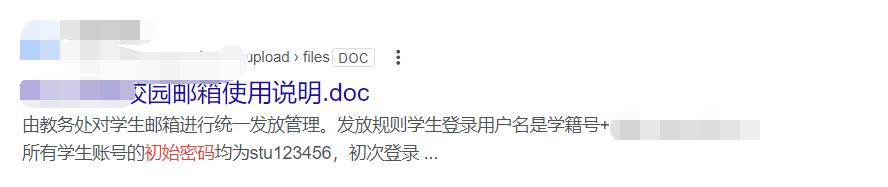

1.谷歌语法搜索:inurl:"edu.cn" intext:"初始密码",如果看到初始密码是一串固定的字符串,就可以先去测试一下了,这里就找到了一处。

?

可以看到该学校的邮箱登录初始密码是stu123456,账号是学籍号。那么下一步我们就可以去搜索学籍号了。

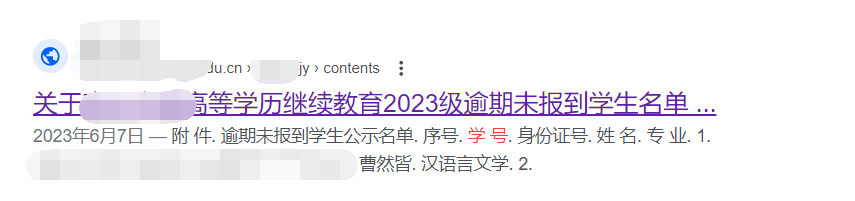

2.谷歌语法搜索:inurl:"xxx.edu.cn" intext:"学号"。此处找的学号尽量找近几年的,因为太早的账号估计都被禁用了,这里找到了一份最近的。

?

3.上该学校的邮箱网站,一个一个账号去尝试,发现都登录不进去,大概率是都改密码了吧。

?

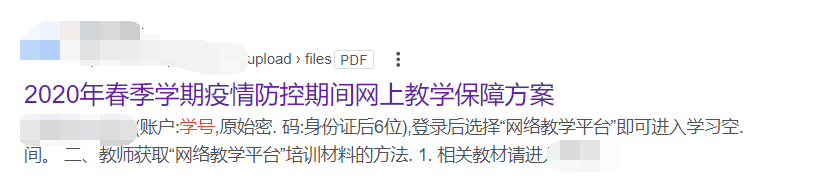

4.这个不行,但是至少获取到了学号,可以再去看看其他的平台。也是运气好,再搜索学号的时候,发现了另外一条信息。

?

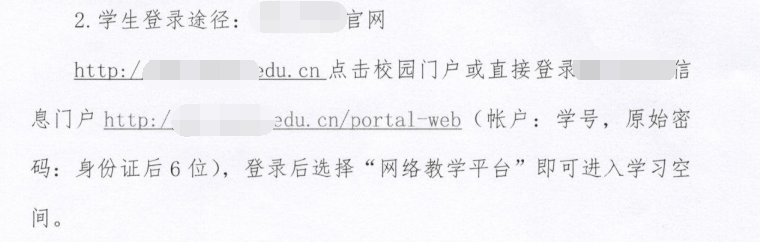

有一个网络教学平台,账号为学号,密码为身份证的后6位,那么问题就又回到了寻找身份证号上。

?

5.谷歌语法搜索:inurl:"xxx.edu.cn" intext:"身份证",有找到一个表格,下载下来。下面是一部分截图,总共是三千多条数据。它隐去了中间的6位数,但是最后6位没有隐藏。

?

6.编写python脚本,把每一条数据的身份证号的后6位存到另外一个文件里。

-

import csv -

xuehao = [] -

with open("1.csv", 'r') as file: -

reader = csv.reader(file) -

for row in reader: -

xuehao.append(row[1]) -

xuehao.remove("身份证号") -

# print(xuehao[1][-6:]) -

with open("shenfenzhenghao.txt", 'a') as f: -

for i in xuehao: -

f.write(i[-6:] + "\n")

7.访问网络教学平台,利用收集到的学号和身份证号进行尝试,发现多个账号都可以登录。

?

可以查看当事人的一些相关信息了。

申明:本文所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【教3妹学编程-算法题】找到最大周长的多边形

- Python高级编程之IO模型与协程详解

- 浪花 - 更新队伍信息

- Leetcode 1005 K 次取反后最大化的数组和

- [Vulnhub靶机] DriftingBlues: 5

- 野火stm32指南针随记1

- 谷歌公布 2023 年最受欢迎的 Chrome 扩展

- 基于web“云课堂”智慧教学平台的设计与实现(源码+开题)

- 机带部分功放及2G3G4G信号通道讲解2

- Java21 如何使用switch case