Ivanti Connect Secure 曝两大零日漏洞,已被大规模利用

威胁情报公司Volexity发现,影响 Ivanti 的 Connect Secure VPN 和 Policy Secure 网络访问控制 (NAC) 设备的两个零日漏洞正在被大规模利用。自1月11日开始,多个威胁组织在大范围攻击中利用CVE-2023-46805身份验证绕过和CVE-2024-21887命令注入漏洞。

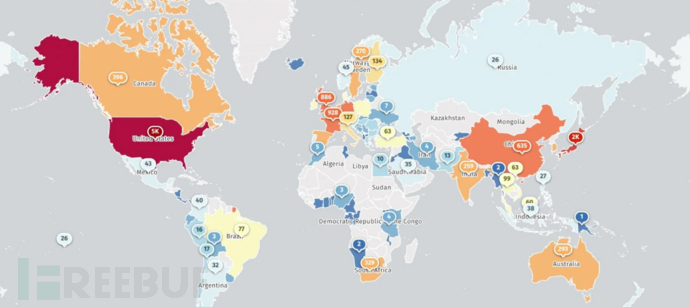

Volexity警告称:可能受到 Ivanti Connect Secure 零日漏洞侵害的企业遍布全球。这些受害企业的规模相差悬殊,既有小型企业,也有全球知名的大型企业,其中包括多个行业垂直领域的财富500强企业。

攻击者使用 GIFTEDVISITOR webshell 变体对目标系统进行了后门攻击,在数百台设备上发现了该变体。

上周日(1 月 14 日),Volexity 发现有 1700 多台 ICS VPN 设备被 GIFTEDVISITOR webshell 入侵。这些设备对受害者进行无差别攻击。Volexity 迄今发现的受害者名单包括世界各地的政府和军事部门、国家电信公司、国防承包商、技术公司、银行、金融和会计机构、全球咨询公司以及航天、航空和工程公司。

虽然 Ivanti 尚未发布针对这两个漏洞的补丁,但他们建议管理员在其网络上的所有 ICS VPN 上应用供应商提供的缓解措施,并同时运行 Ivanti 的 "完整性检查工具"。并在发现有出现漏洞的迹象时将 ICS VPN 设备上的所有数据(包括密码和任何机密)视为已损坏状态,具体详见 Volexity 上一篇博文的 "应对漏洞 "部分。

威胁监测服务 Shadowserver 目前跟踪了超过 16800 台暴露在网上的 ICS VPN 设备,其中近 5000 台在美国(Shodan 还发现超过 15000 台暴露在互联网上的 Ivanti ICS VPN)。

ICS VPN 设备在网上曝光(Shadowserver)

Ivanti 上周表示,攻击者在成功连锁这两个零日漏洞后,可以在所有支持版本的 ICS VPN 和 IPS 设备上运行任意命令。

Mandiant 上周五(1月12日)透露其安全专家发现被入侵客户的系统中部署了五种定制恶意软件,其最终目的是投放 webshell、附加恶意有效载荷和窃取凭证。攻击中使用的工具包括:

- Zipline 被动后门:可拦截网络流量的定制恶意软件,支持上传/下载操作,创建反向外壳、代理服务器和服务器隧道

- Thinspool Dropper:自定义 Shell 脚本驱动器,可将 Lightwire Web Shell 写入 Ivanti CS,确保持久性

- Wirefire 网络外壳:基于 Python 的自定义网络外壳,支持未经验证的任意命令执行和有效载荷投放。

- Lightwire 网络外壳:嵌入到合法文件中的定制 Perl 网络外壳,可执行任意命令

- Warpwire 收集器:基于 JavaScript 的定制工具,用于在登录时收集凭证,并将其发送到命令和控制 (C2) 服务器

- PySoxy 隧道器:便于网络流量隧道的隐蔽性

- BusyBox:多调用二进制文件,结合了许多用于各种系统任务的 Unix 实用程序

- Thinspool 实用程序 (sessionserver.pl):用于将文件系统重新挂载为 "读/写",以便部署恶意软件

其中ZIPLINE需要特别引起注意 ,它是一个被动后门,可以拦截传入的网络流量,并提供文件传输、反向外壳、隧道和代理功能。

去年 4 月开始,Ivanti 的端点管理器移动版(EPMM)中的另外两个零日漏洞(CVE-2023-35078 和 CVE-2023-35081)被标记为被积极利用,后来有报道称这两个零日漏洞被黑客组织用于入侵多个挪威政府组织。

在那之后的一个月,黑客利用了 Ivanti Sentry 软件中的第三个零日漏洞(CVE-2023-38035),并在有限的定向攻击中绕过易受攻击设备上的 API 身份验证。

参考来源:Ivanti Connect Secure zero-days now under mass exploitation (bleepingcomputer.com)

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 机器学习之matplotlib学习

- 小程序使用仿vue使用watch函数

- CSS 斜体按钮

- Mac 升级ruby 升级brew update

- 编程八股文——详细介绍C/C++中结构体、类和联合体的区别

- 【Spring实战】16 Profile

- dubbo:服务暴露

- 命令执行RCE及其绕过详细总结(17000+字数!)

- 预约家政上门保洁维修小程序系统有哪些营销功能?

- 代码随想录算法训练营第24天 | 理论基础 77. 组合