ftp搭建&计算机端口介绍

目录

一、ftp的简介&搭建

简介:

文件传输协议(File Transfer Protocol,FTP),基于该协议FTP客户端与服务端可以实现共享文件、上传文件、下载文件。 FTP 基于TCP协议生成一个虚拟的连接,主要用于控制FTP连接信息,同时再生成一个单独的TCP连接用于FTP数据传输。用户可以通过客户端向FTP服务器端上传、下载、删除文件,FTP服务器端可以同时提供给多人共享使用。

?

1.1防火墙开启

1.2创建组

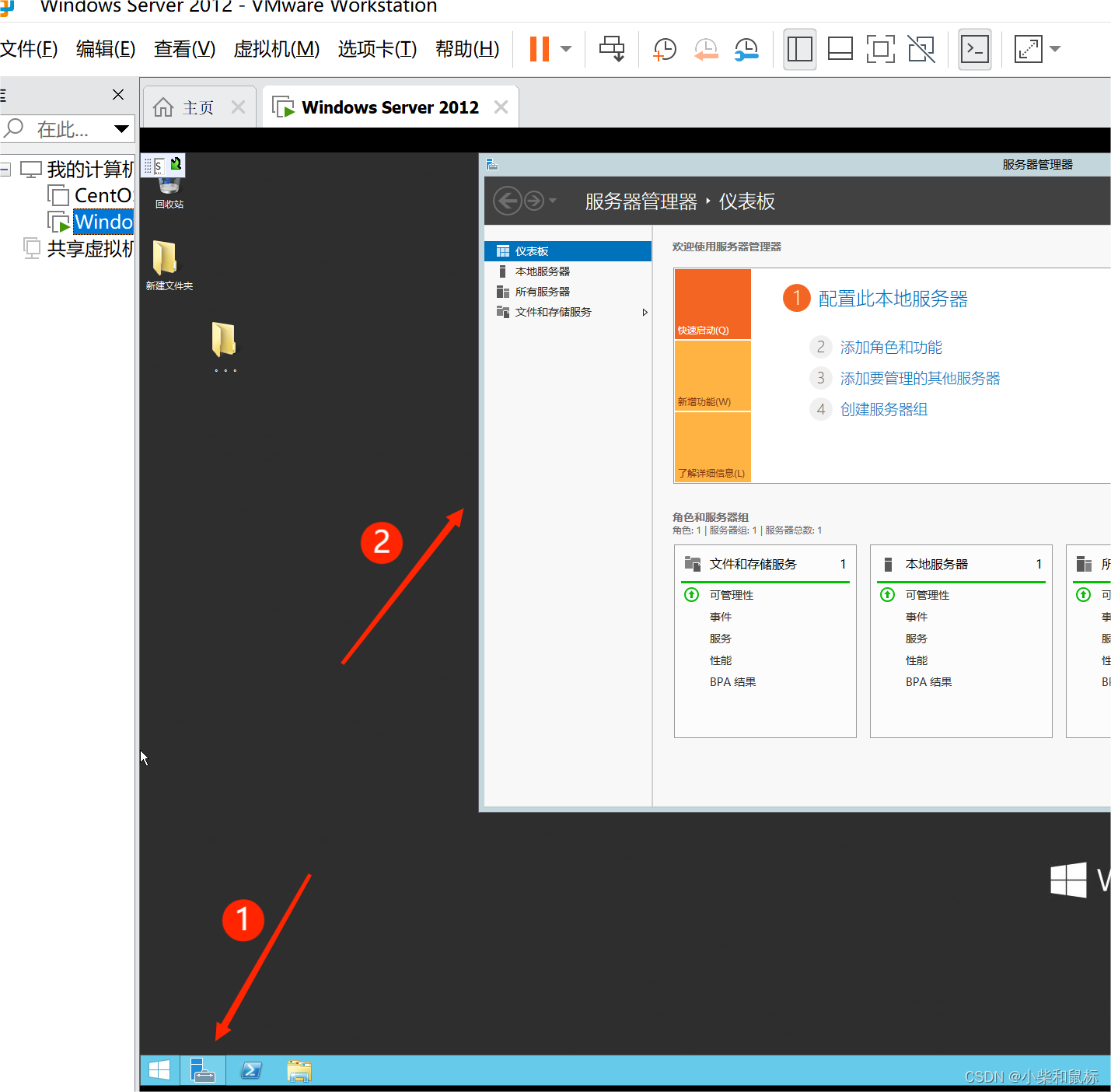

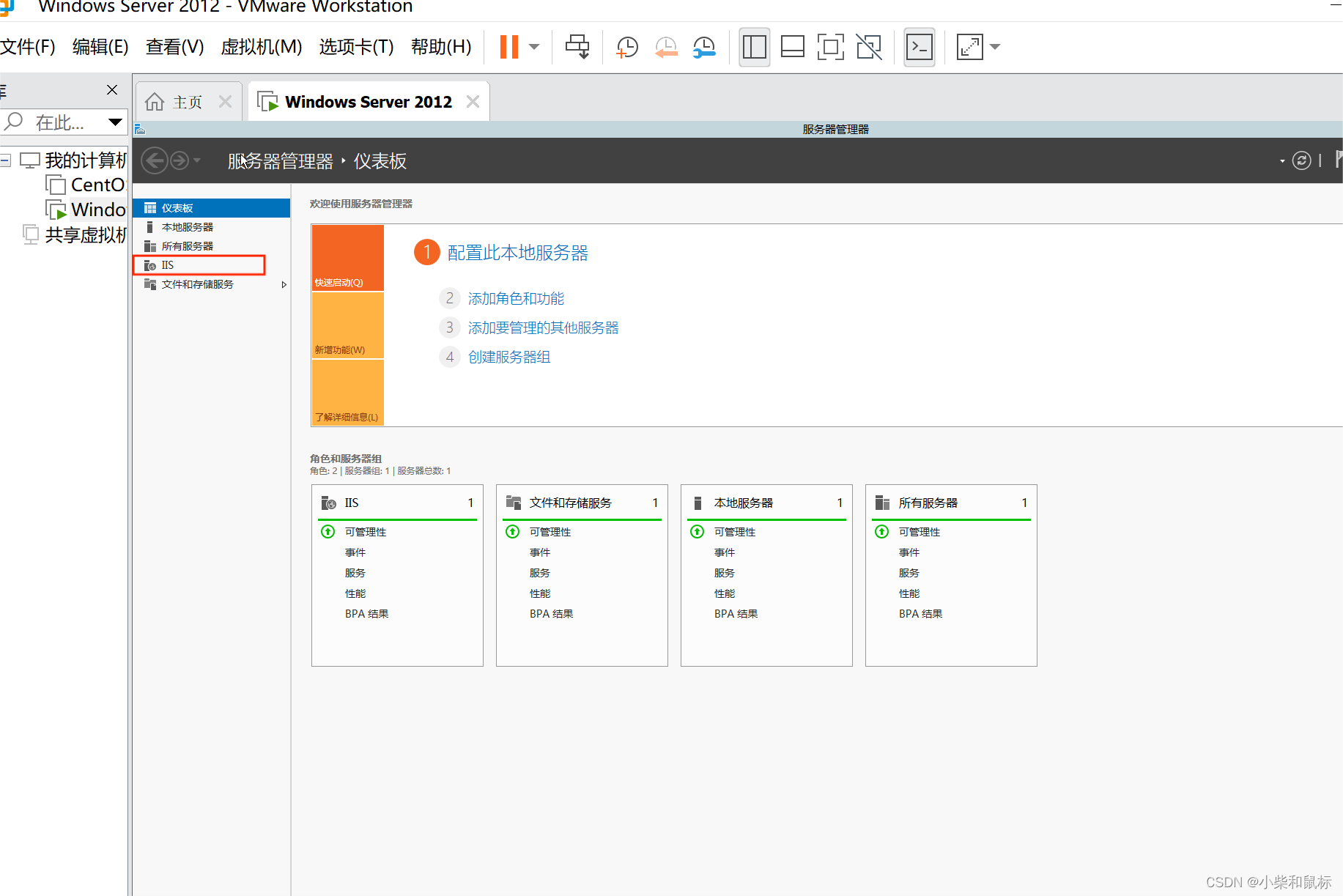

1.点击服务器管理,会到2的哪个界面

?2.我们点击右上角的工具,选择计算机管理。

3. 找到本地用户和组,我们点击组。

4.我们右键,新建一个组 ,这里设置我们的组名和描述再点击创建。

5. 我们创建完成后就可以看到组的显示了。

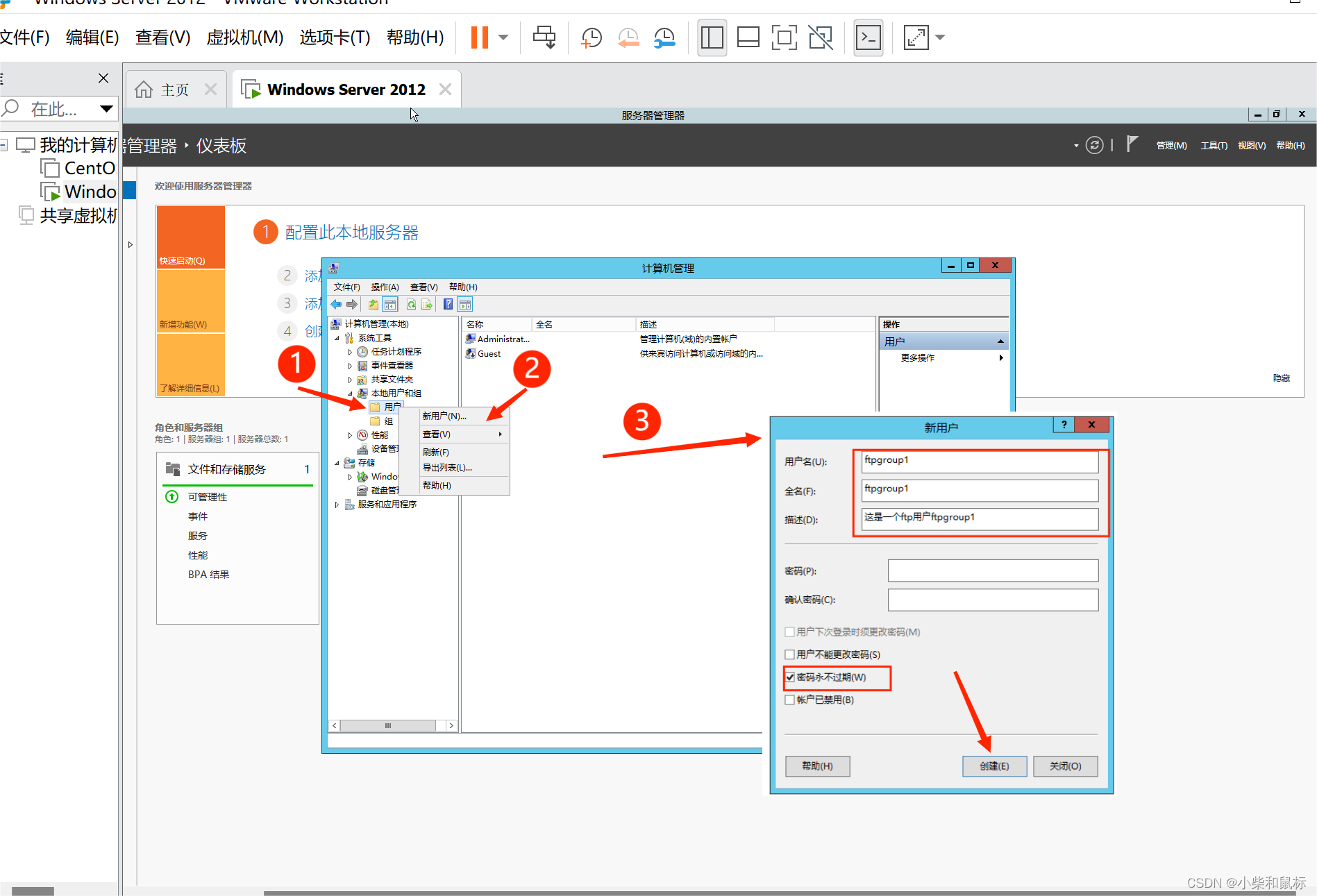

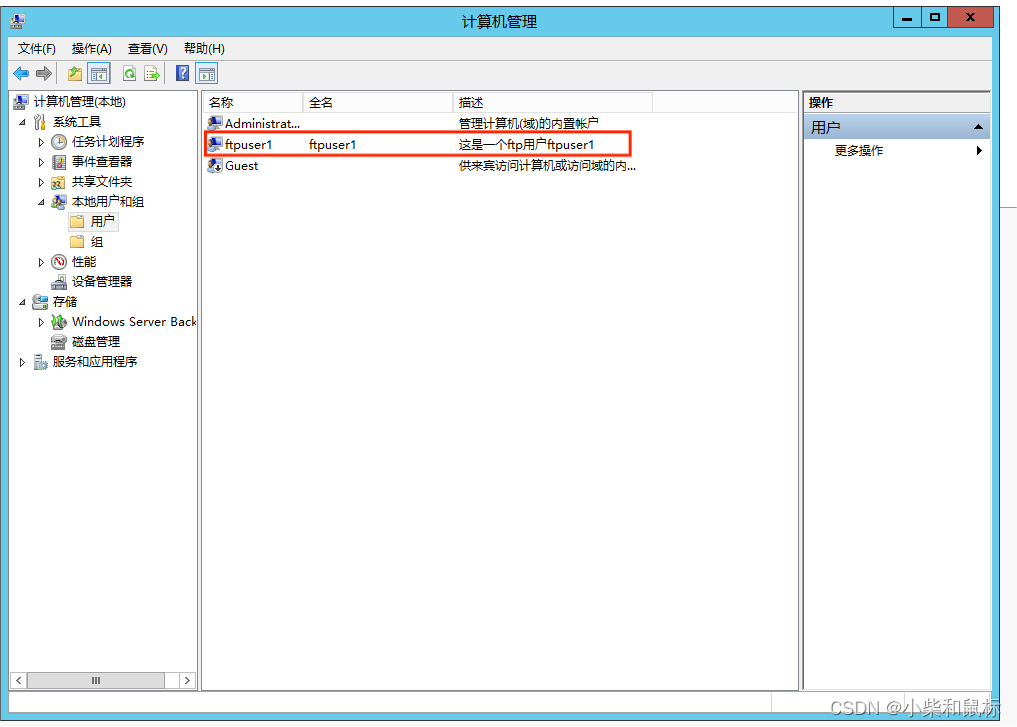

1.3创建用户

1.在刚刚的计算机管理中我们这次点击用户,右键新建一个用户,设置用户名和全名以及描述,再勾选密码永不过期,点击创建。

2.我们在用户这里就可以看到刚刚创建的用户了。

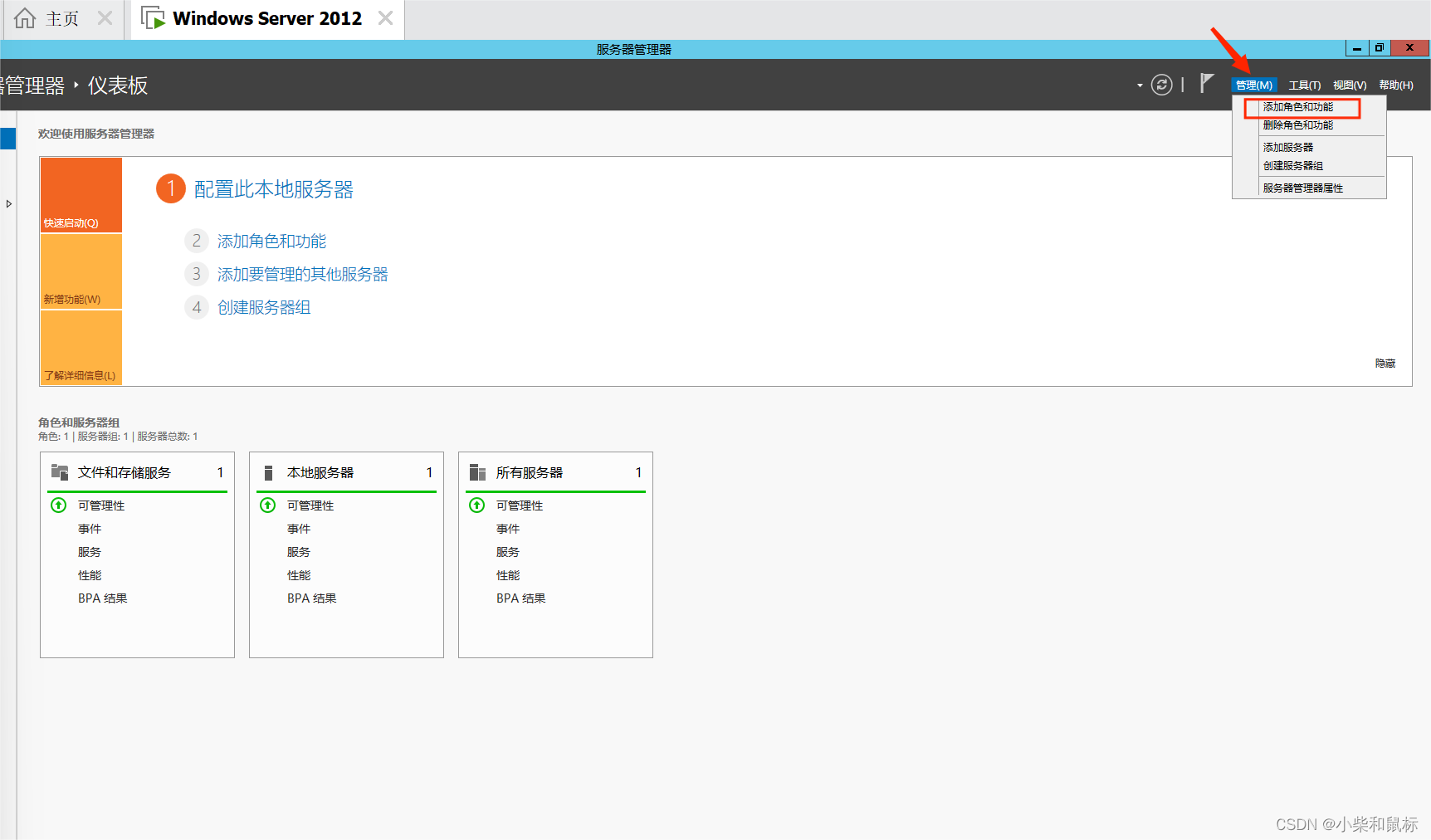

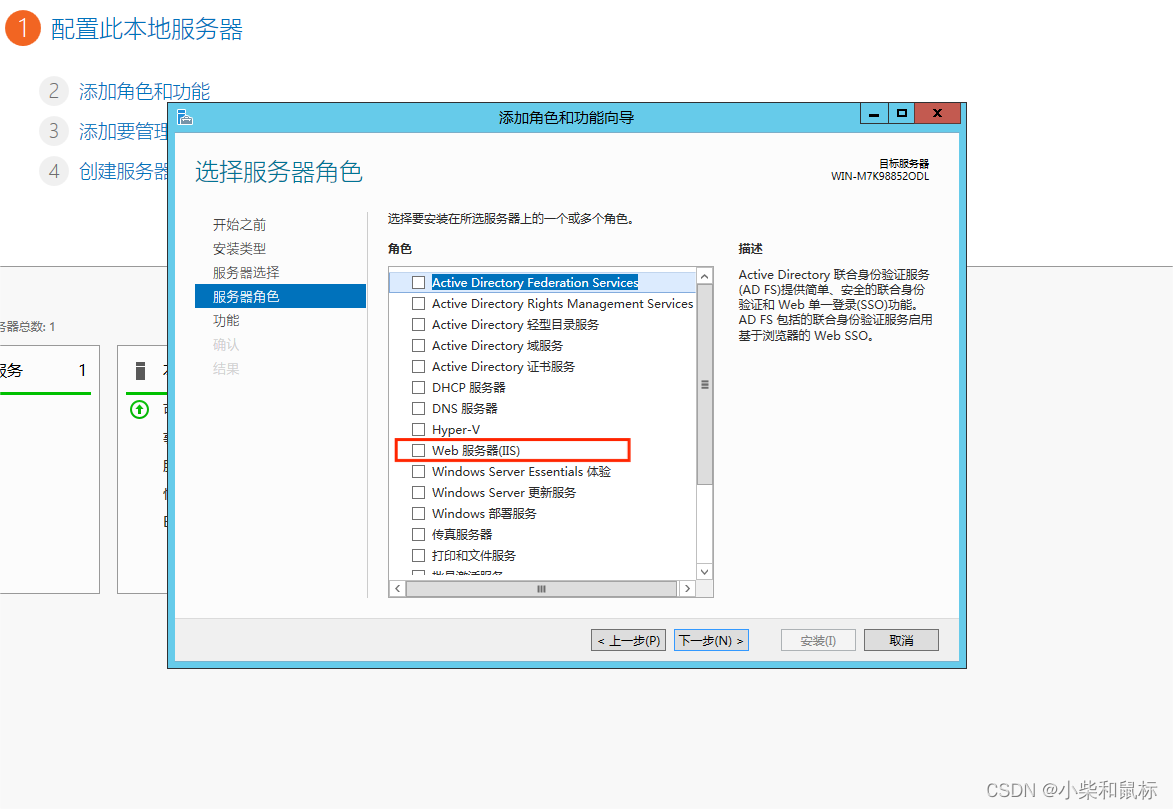

1.4安装ftp服务器

1.接下来我们安装ftp服务器,我们点击右上角的管理,选择添加角色和功能。

2. 这里下一步

3.下一步

?4.下一步

5. 我们勾选Web服务器(IIS),点击下一步

6. 我们点进web服务器添加功能

7. 下一步

下一步

8.下一步

?

?9.我们这里要找到FTP服务区,这里要全部勾选。再点击下一步

?10.前面设置好以后,我们点击安装。

11.这里可以看到我们已经配置成功了。

?补充:

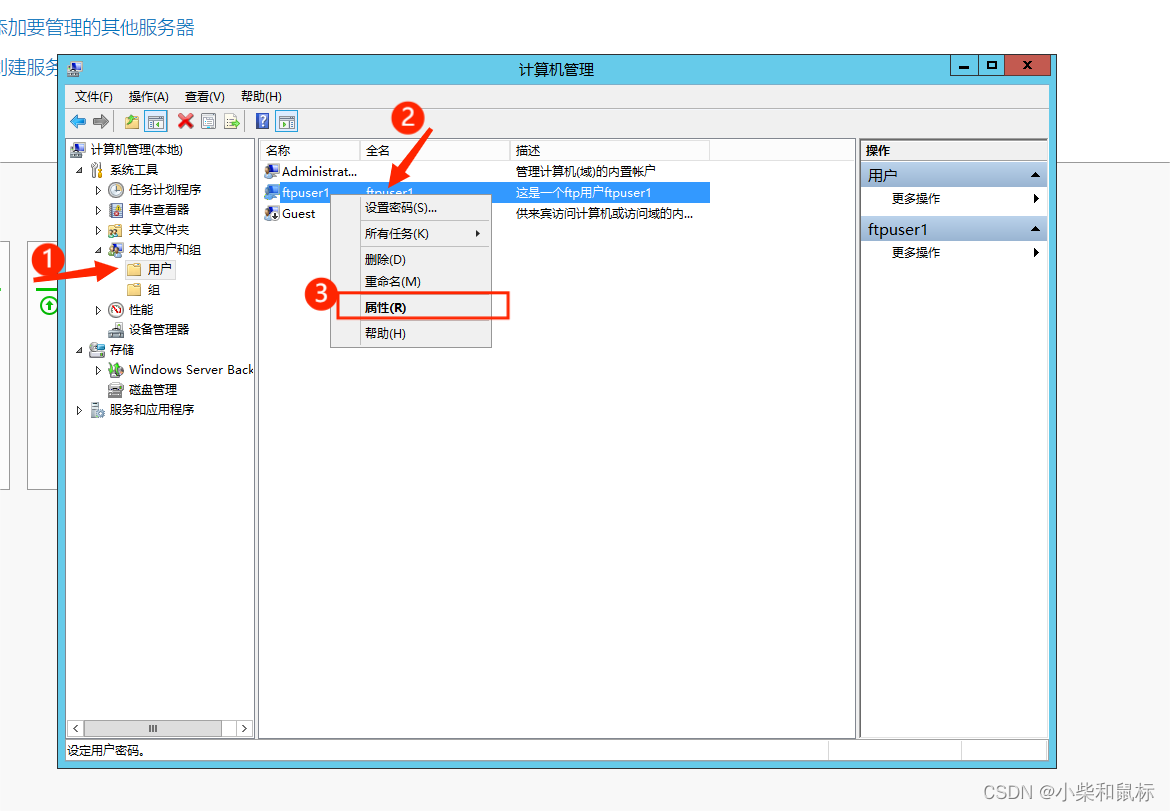

这里要补充一下前面的用户,我们要点击用户,看到我们之前创建的用户,右键,选择属性。

2.选择隶属于,点击users ,选择删除。

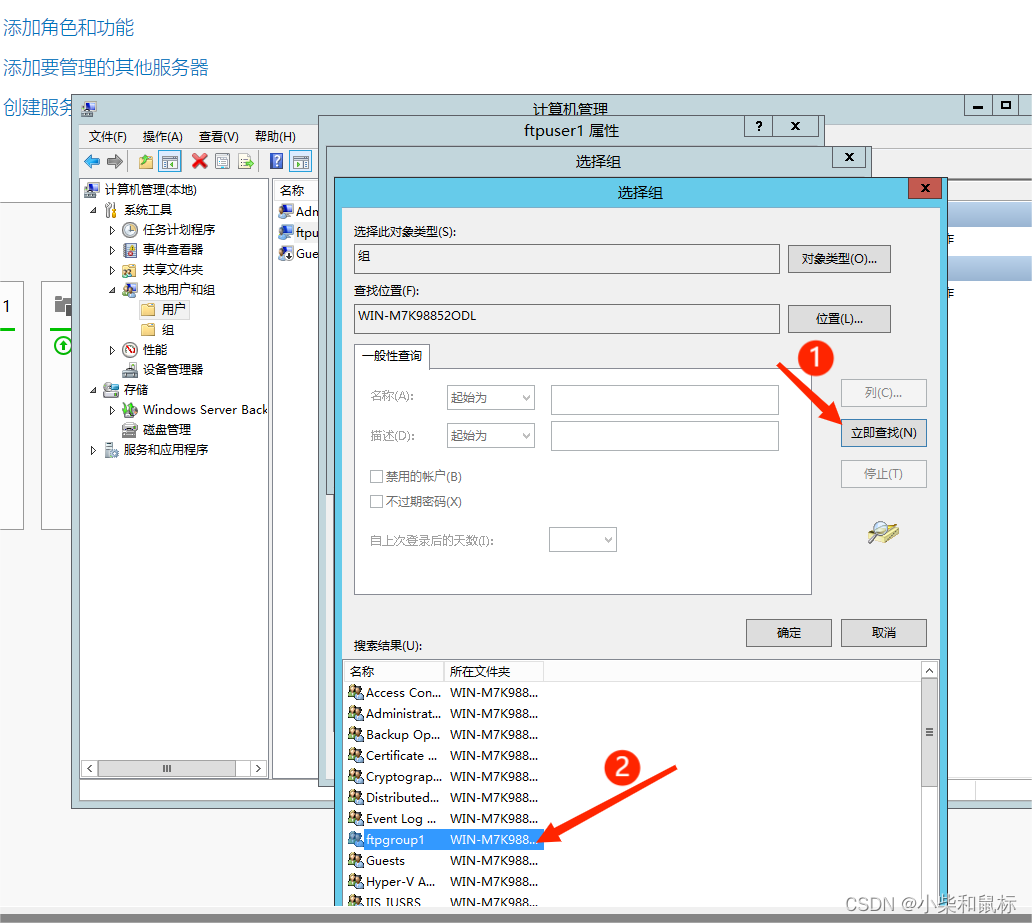

3. 然后我们点击立即查找找到ftpgroup1的这个组,点进去。

4.我们进来以后选择高级。

?5.再回到属性,将ftpuser1隶属于ftphroup1这个组。点击应用

1.5配置ftp服务器

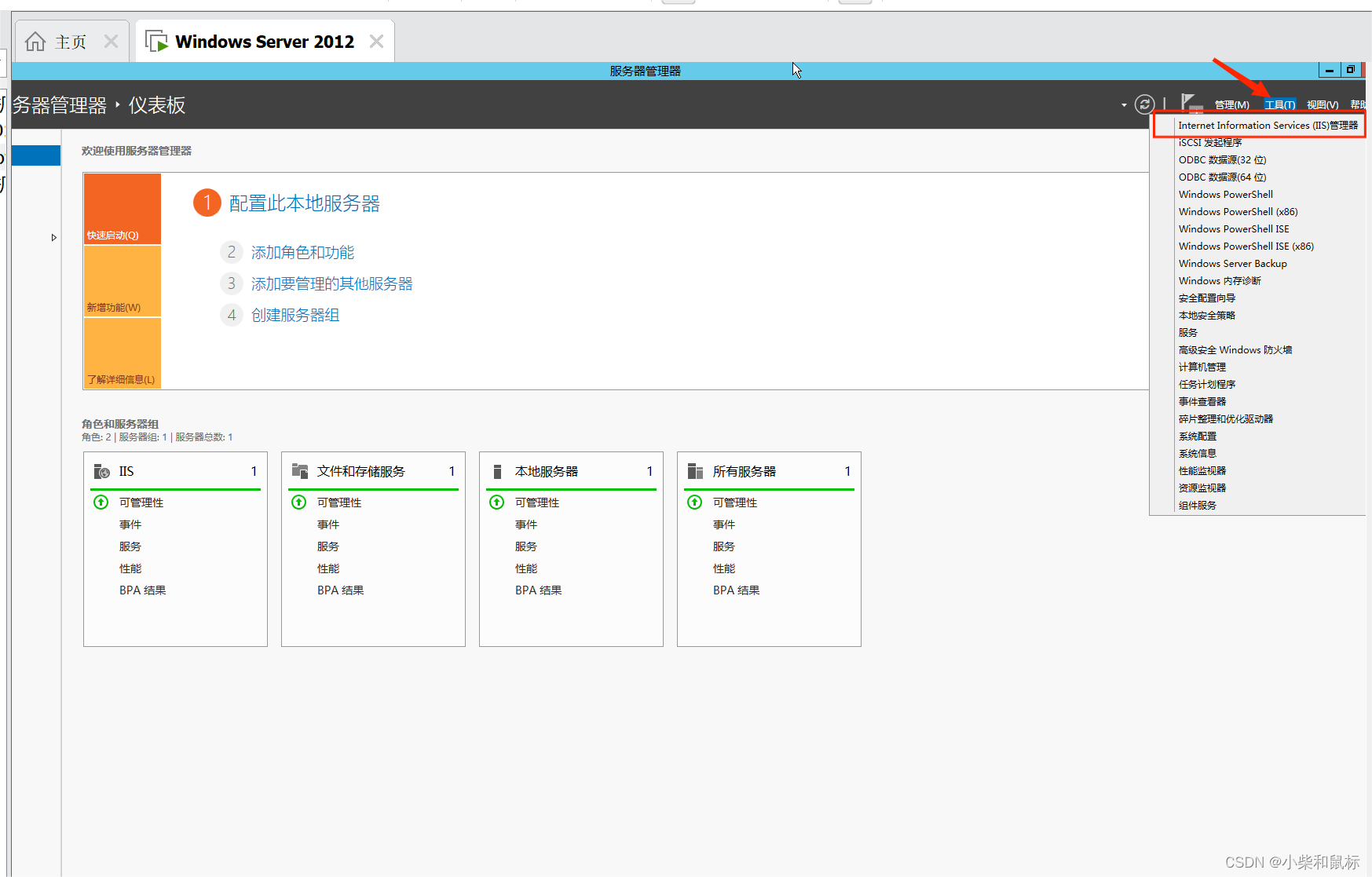

1.前面我们安装好以后,点击工具就可以看到。

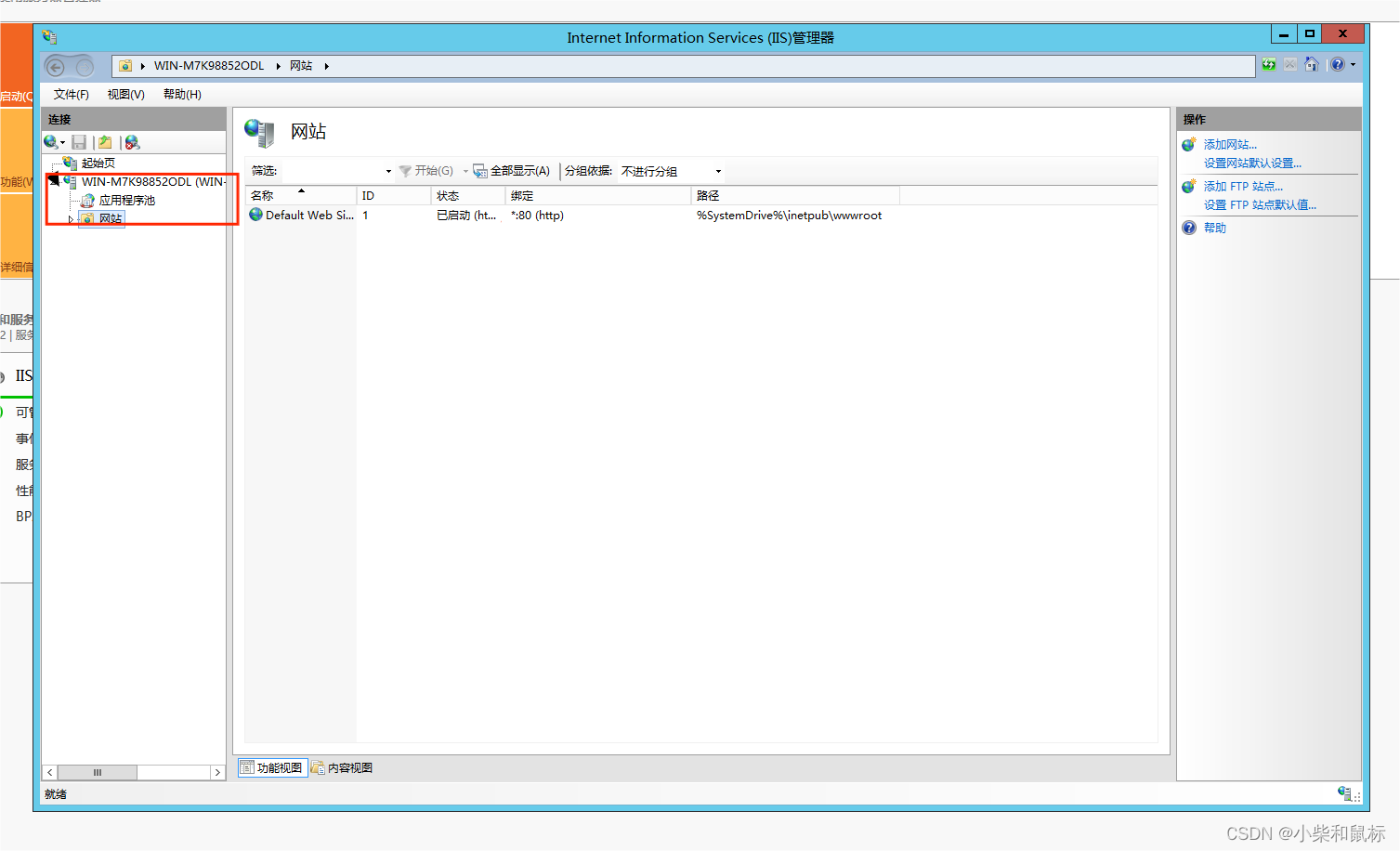

2.我们点进来就会进入到这个界面。

?2.我们点击网站

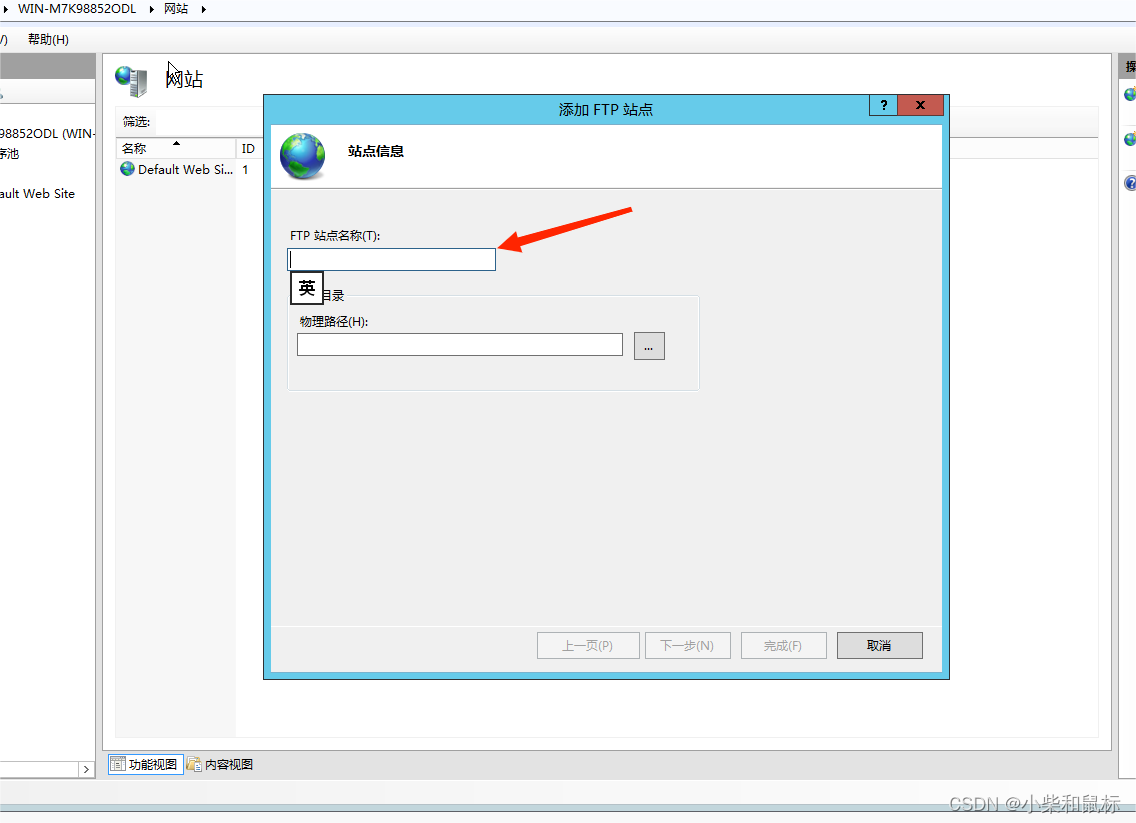

?3.右键选择添加ftp站点

?3.这里我们设置站点的名称

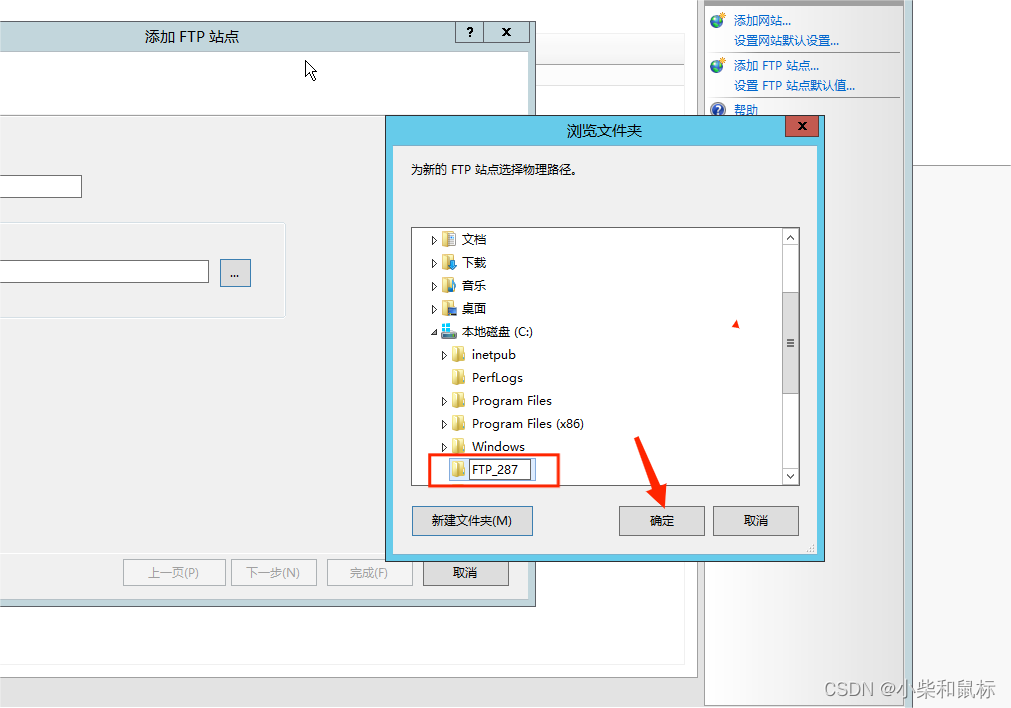

4. 物理路径,我们点击旁边的三个点,选择在C盘新建一个文件夹。

?6.点击确定

?7.下一步

?8.回到添加站点的界面,在ssl的三个选项里选择无ssl。再进行下一步

?9.勾选身份验证的基本,下拉选择指定角色或用户组。

10.选择之前设置好的ftogroup1这个组,下面的权限我们全部勾选,这样文件夹里的东西就可以读取和放入了。

1.6配置ftp文件夹的权限

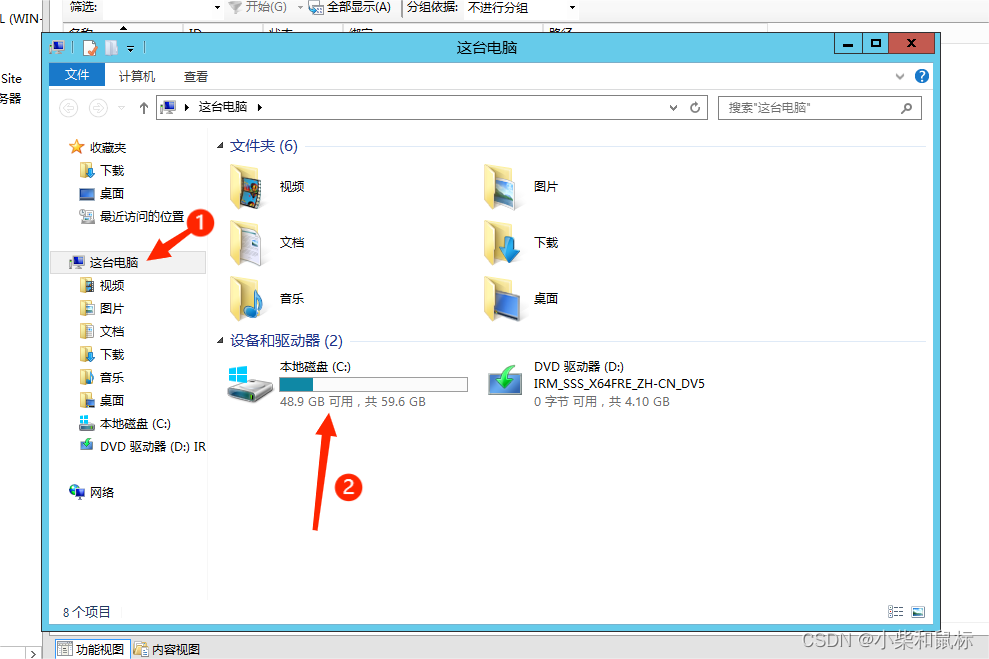

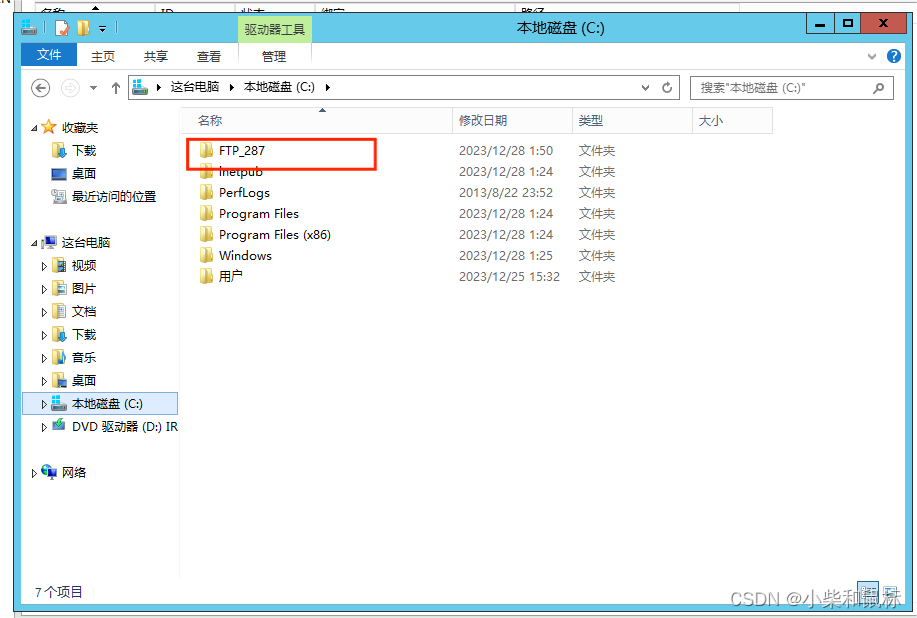

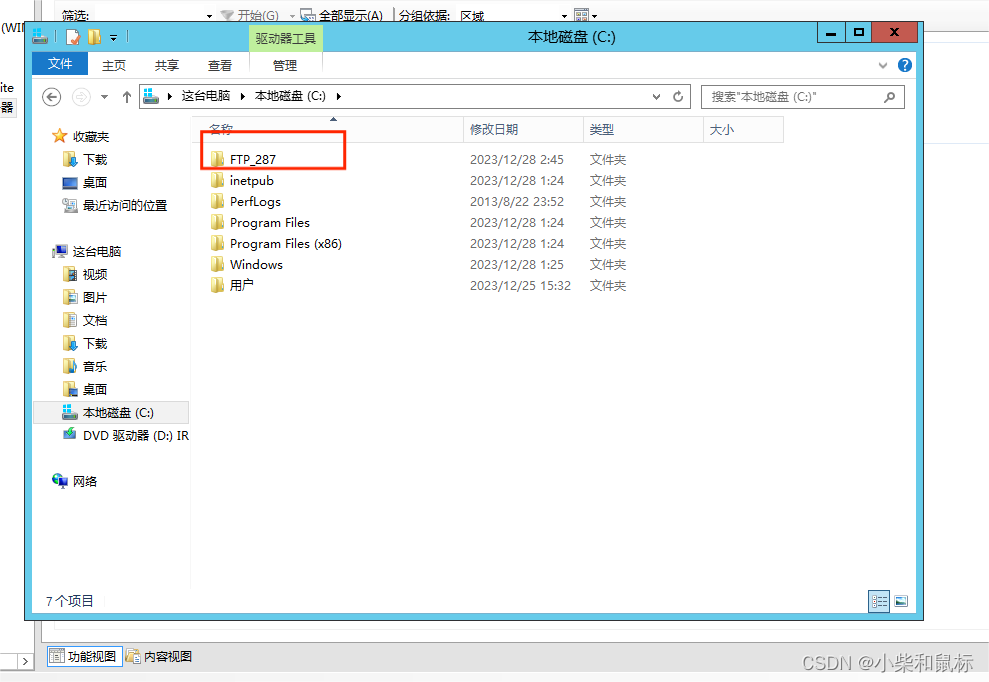

1.配置权限我们点击文件夹,选择这台电脑

?2.找到刚刚新建的文件夹,

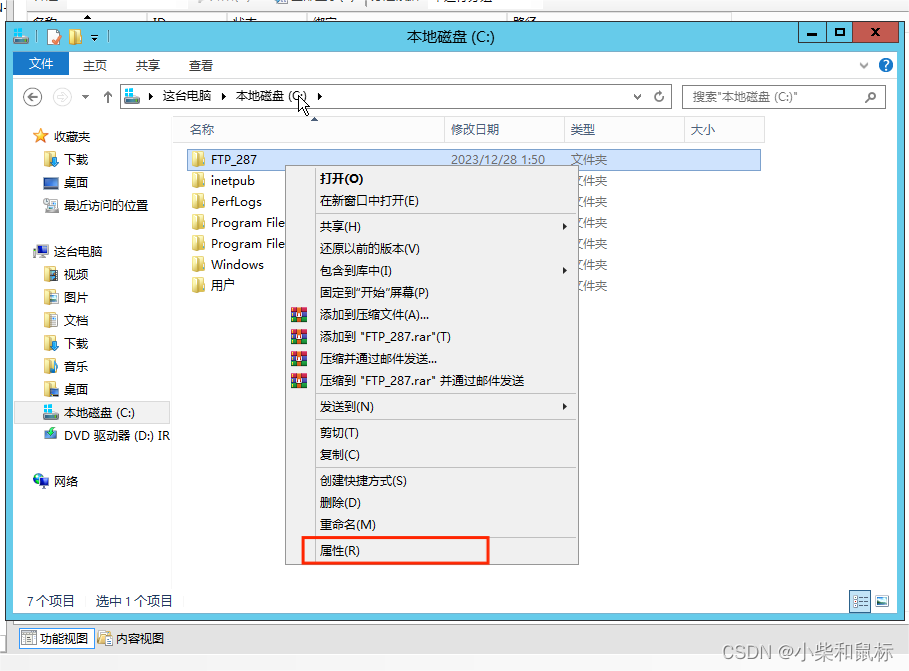

?3.右键选择属性,

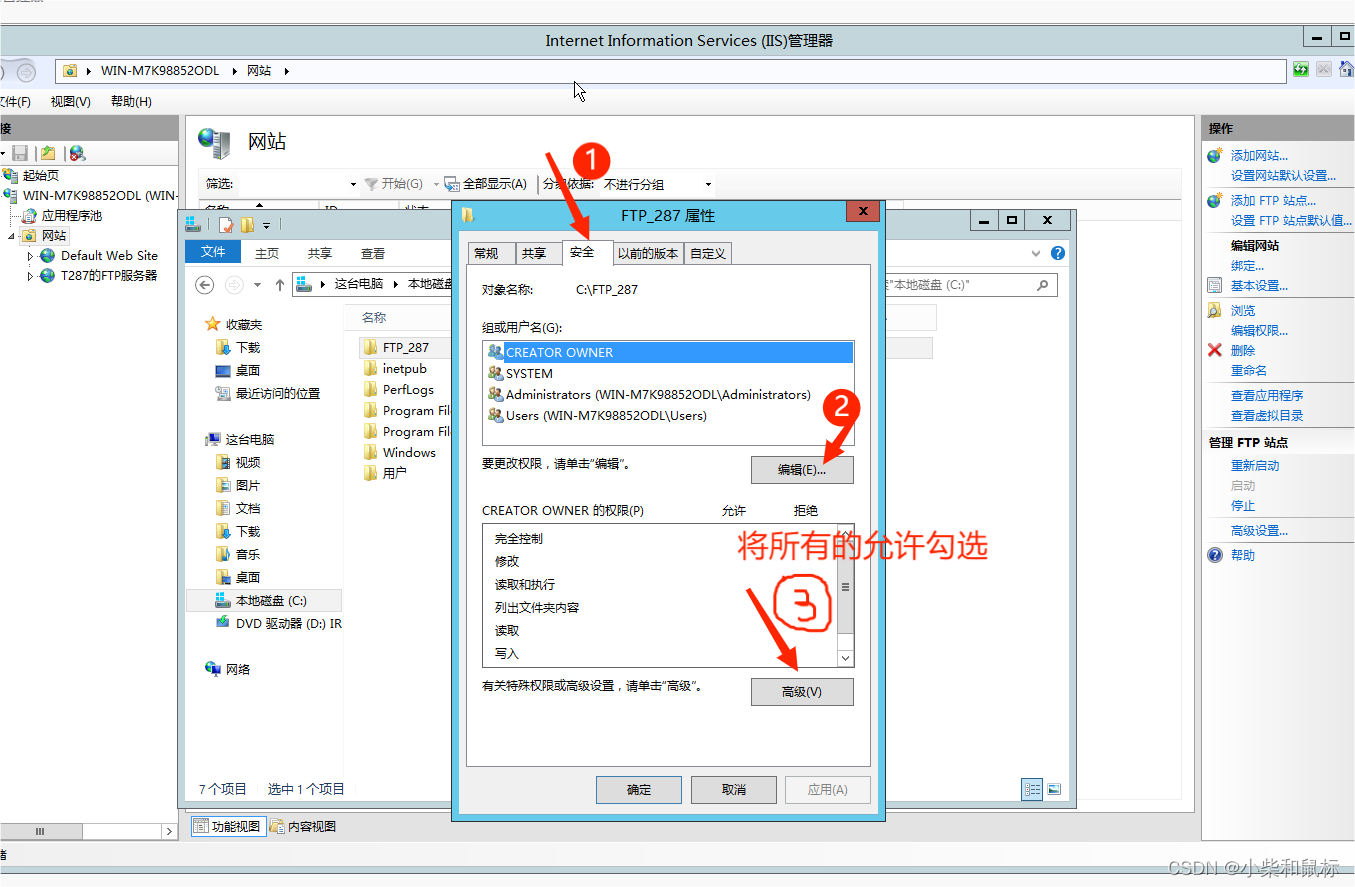

4.找到安全,点击编辑

5.选择添加

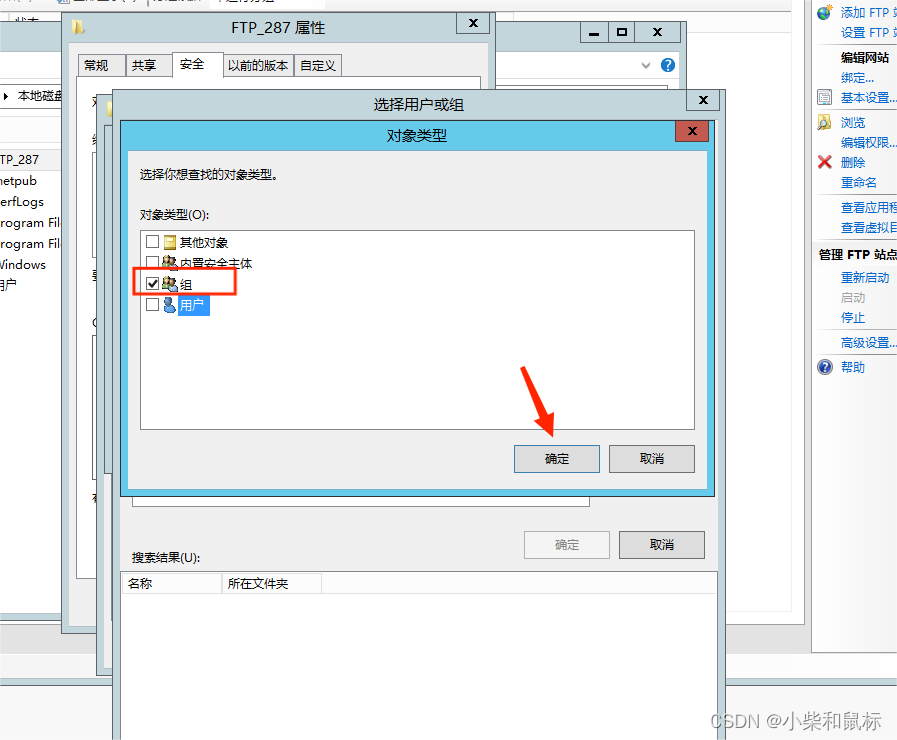

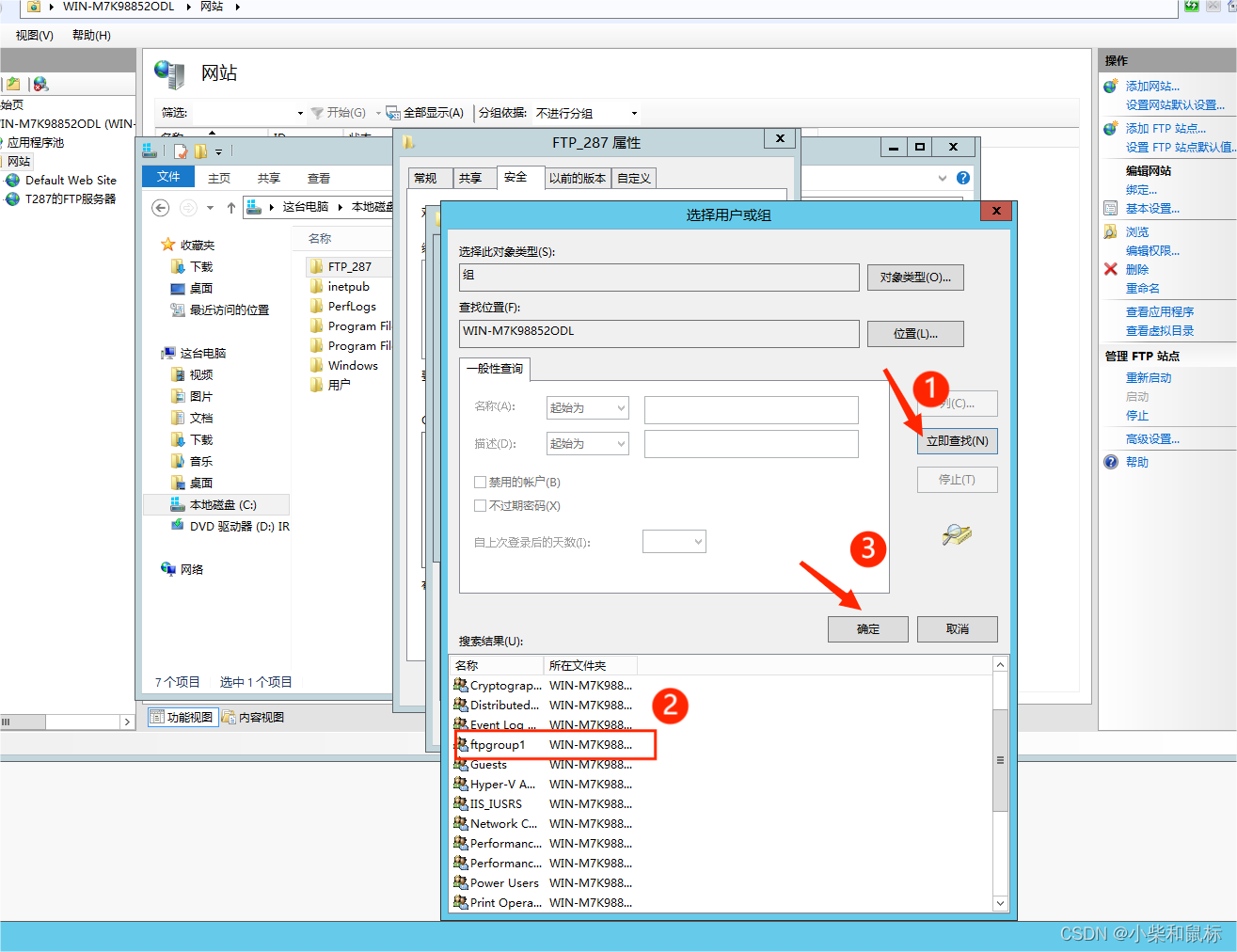

6.我们点击对象类型,选择组 ,其他的取消勾选。点击确定

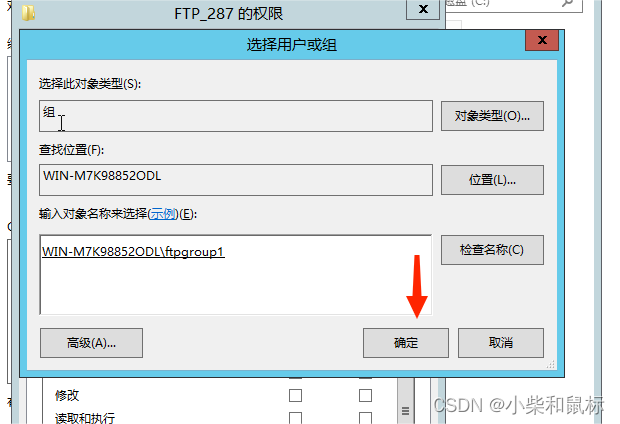

7. 回到选择界面,我们点击立即查找,找到ftpgroup1这个组点击确定。

8. 回到权限界面,我们全部勾选允许。点击确定

?

1.7连接端口测试?

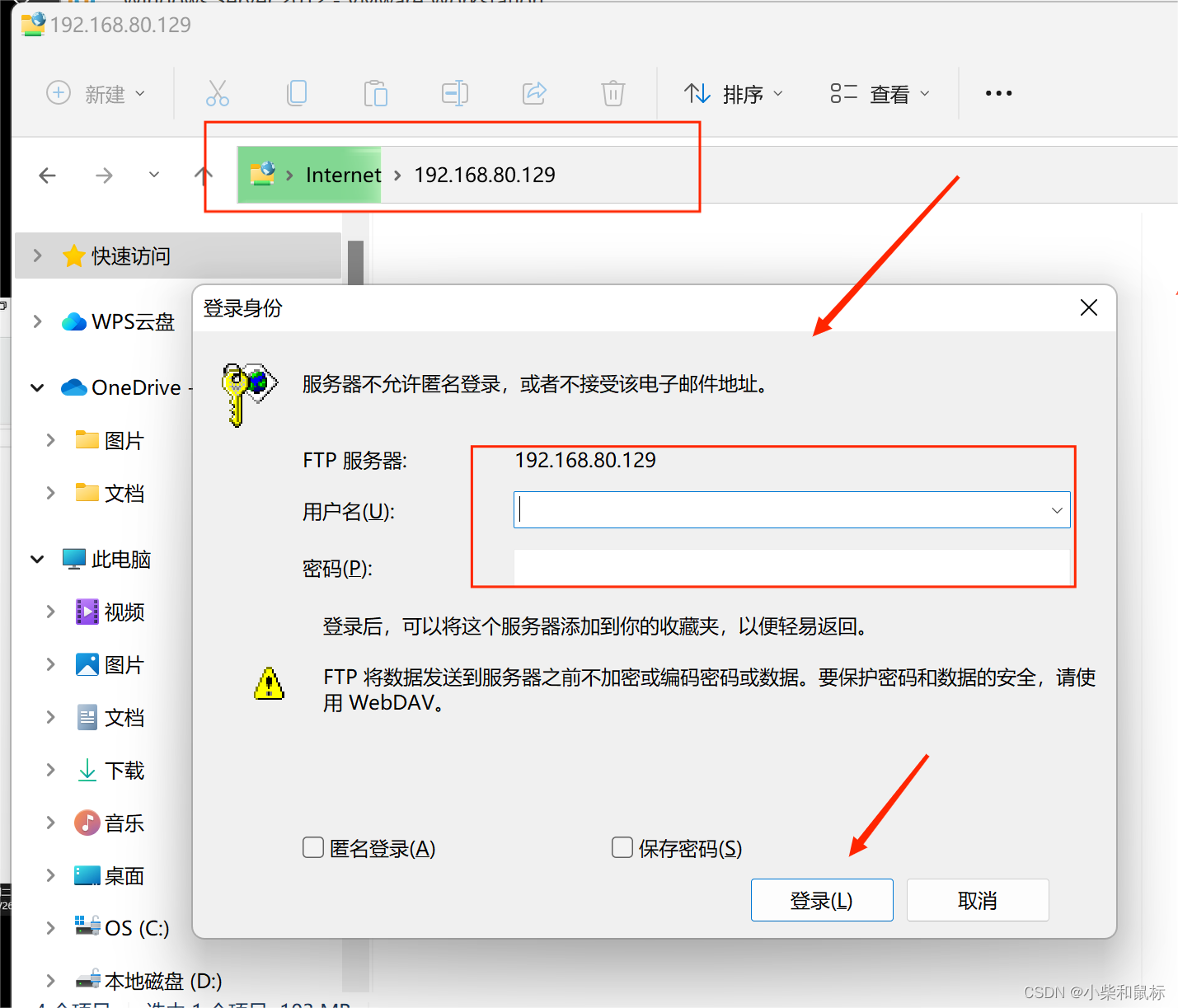

1.7.1服务器本机测试:ftp://localhost?

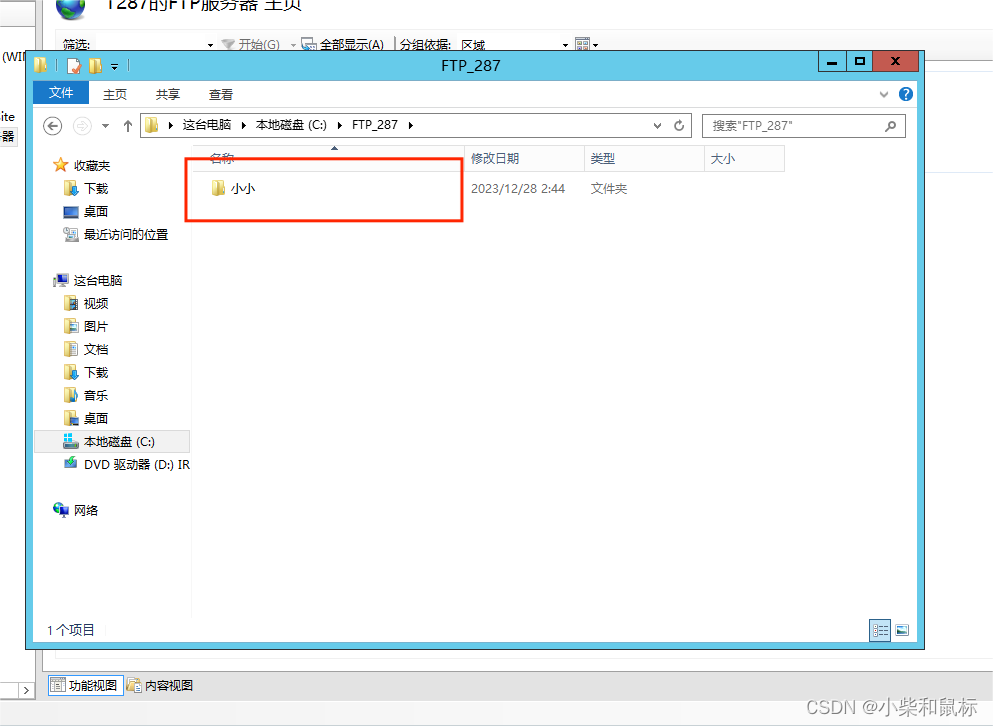

登录用户名和密码,点击确定,就可以进入,进入以后我们右键新建一个文件夹叫小小。

再重新进入,点击这台电脑,我们找到FTP_287点进去就可以看到刚刚创建的文件夹了。

1.7.2外部机器测试 :ftp://ip

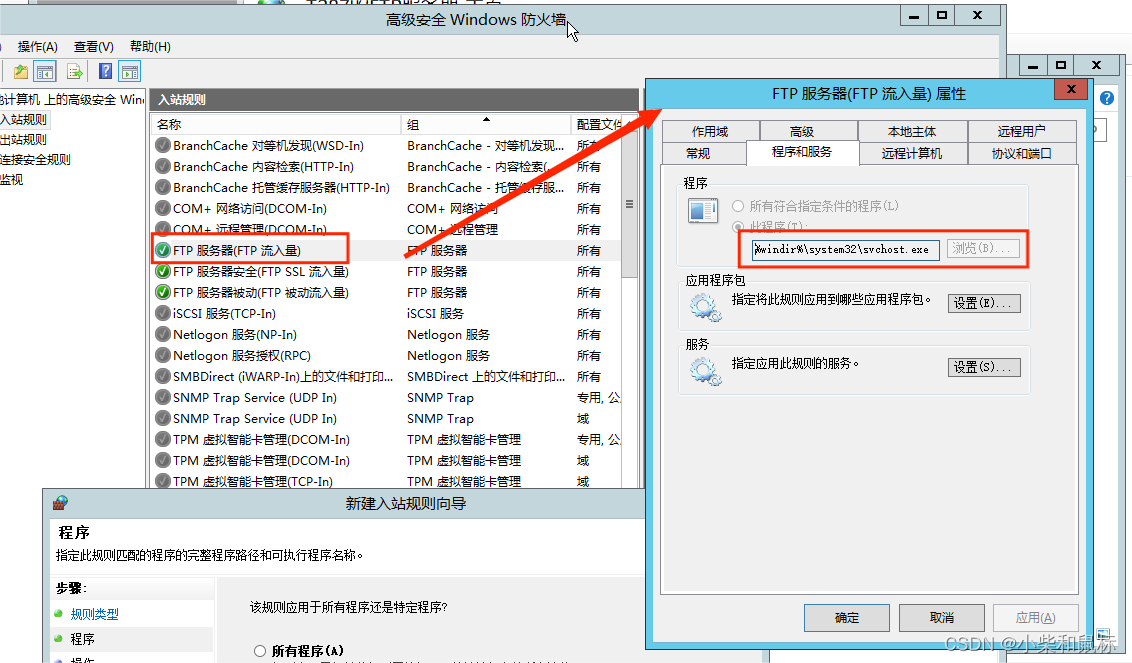

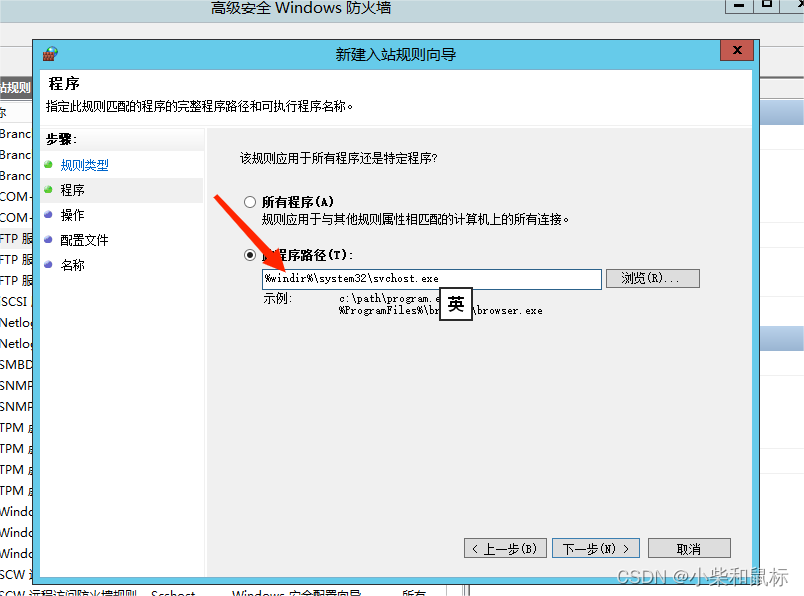

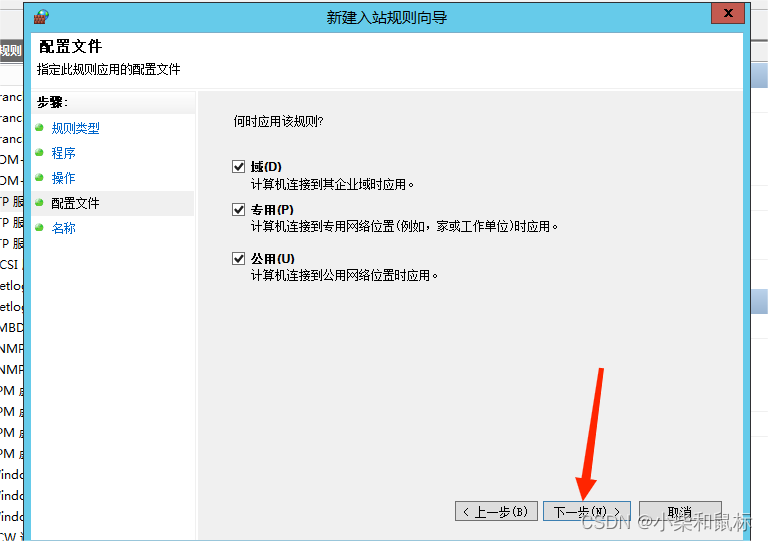

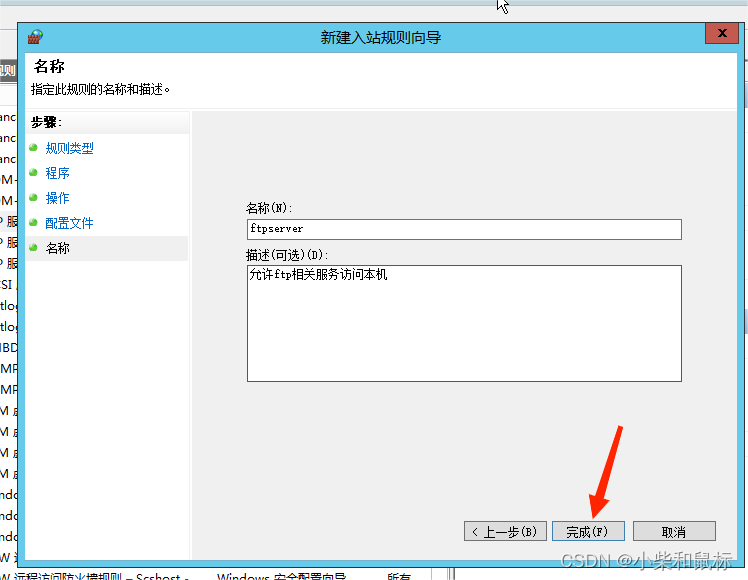

我们在控制面板上面搜索防火墙,点开,找到入站规则,右键点击新建规则,点击下一步,

再从入站规则的面板里面找到FTP服务器(FTP流入量),点进去找到程序和服务,把那个位置Ctrl+C复制到程序路径,再点击下一步,直到显示完成。

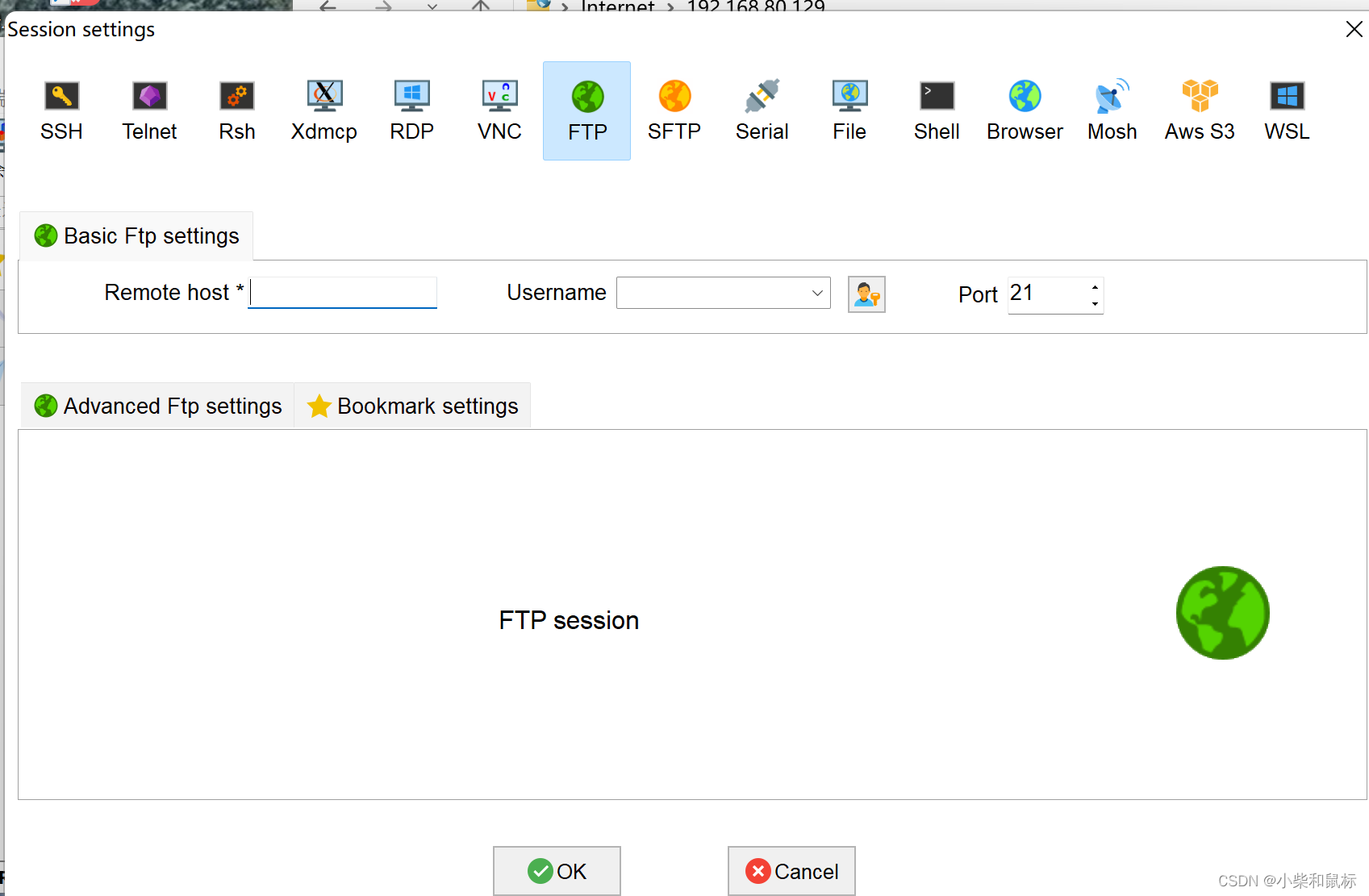

1.7.3借助工具 mobalxterm?

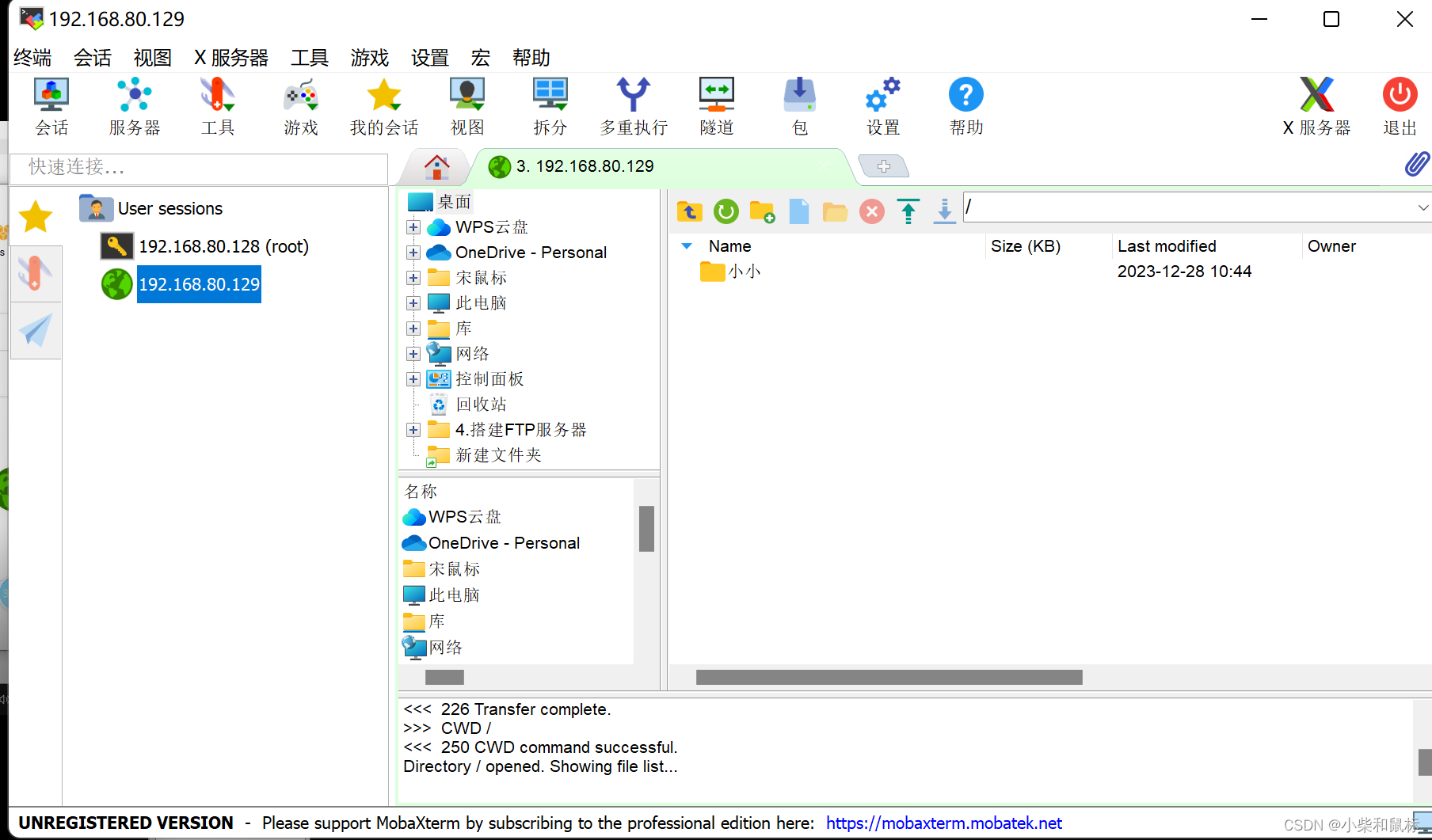

我们打开软件,右键新建会话,输入虚拟机ftp的IP地址和ftpuser1这个用户名

2.进去之后我们就可以看到,创建的文件夹小小,只要看到了创建的文件夹就代表测试成功。

我们就可以把东西放进文件夹,放进去以后,其他人也可以看到文件夹里面的东西。

二、计算机端口介绍

2.1端口分类

第一类

公认端口(Well Known Ports):从0到1023,它们紧密绑定(binding)于一些服务。通常这些端口的通讯明确表明了某种服务的协议,例如:80端口实际上总是HTTP通讯。

第二类

注册端口(Registered Ports):从1024到49151。它们松散地绑定于一些服务。也就是说有许多服务绑定于这些端口,这些端口同样用于许多其它目的。例如:许多系统处理动态端口从1024左右开始。

第三类

动态和/或私有端口(Dynamic and/or Private Ports):从49152到65535。理论上,不应为服务分配这些端口。实际上,机器通常从1024起分配动态端口。但也有例外:SUN的RPC端口从32768开始。

一些端口常常会被黑客利用,还会被一些木马病毒利用,对计算机系统进行攻击,以下是计算机端口的介绍以及防止被黑客攻击的简要方法。

2.2常见端口

(1)8080端口

服务:HTTP

说明:为http服务的备用端口

(2)端口:21

服务:FTP

说明:FTP服务器所开放的端口,用于上传、下载。

(3)端口:22

服务:SSH;

(4)端口:23

服务:Telnet;

(5)端口:25

服务:SMTP;

说明:SMTP服务器所开放的端口,用于发送邮件。

(6)端口:80

服务:HTTP

说明:用于网页浏览。

(7)端口:102

服务:Message transfer agent(MTA)-X.400 over TCP/IP

说明:消息传输代理。

(8)端口:109

服务:Post Office Protocol -Version3

说明:POP3服务器开放此端口,用于接收邮件,客户端访问服务器端的邮件服务。

(9)端口:110

服务:SUN公司的RPC服务所有端口

说明:常见RPC服务有rpc.mountd、NFS、rpc.statd、rpc.csmd、rpc.ttybd、amd等

其他:POP3协议默认端口也是110

(10)端口:119

服务:Network News Transfer Protocol

说明:NEWS新闻组传输协议,承载USENET通信。这个端口的连接通常是人们在寻找USENET服务器。多数ISP限制,只有他们的客户才能访问他们的新闻组服务器。打开新闻组服务器将允许发/读任何人的帖子,访问被限制的新闻组服务器,匿名发帖或发送SPAM。

(11)端口:135

服务:Location Service

说明:Microsoft在这个端口运行DCE RPC end-point mapper为它的DCOM服务。

(12)端口:137、138、139

服务:NETBIOS Name Service

说明:其中137、138常被用于UDP连接,当通过网上邻居传输文件时用这个端口。而139端口:通过这个端口进入的连接试图获得NetBIOS/SMB服务。这个协议被用于windows文件和打印机共享和SAMBA。还有WINS Regisrtation也用它。

(13)端口:161

服务:SNMP

说明:SNMP允许远程管理设备。

关闭端口

比如在Windows 2000/XP中关闭SMTP服务的25端口,可以这样做:首先打开“控制面板”,双击“管理工具”,再双击“服务”。接着在打开的服务窗口中找到并双击“Simple Mail Transfer Protocol (SMTP)”服务,单击“停止”按钮来停止该服务,然后在“启动类型”中选择“已禁用”,最后单击“确定”按钮即可。这样,关闭了SMTP服务就相当于关闭了对应的端口。

开启端口

如果要开启该端口只要先在“启动类型”选择“自动”,单击“确定”按钮,再打开该服务,在“服务状态”中单击“启动”按钮即可启用该端口,最后,单击“确定”按钮即可。

另外在网络连接属性中,选择“TCP/IP协议”属性,打开高级TCP/IP设置,在选项的那个页面打开TCP/IP筛选,在出现的设置窗口中也可以根据实现情况设置端口的打开和关闭,默认是未启用TCP/IP筛选。

2.3其他端口

(1)被过滤广告端口:0

服务:Reserved

说明:通常用于分析操作系统。这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

(2)端口:1

服务:tcpmux

说明:这显示有人在寻找SGI Irix机器。Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。许多管理员在安装后忘记删除这些帐户。因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

(3)端口:7

服务:Echo

说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

(4)端口:19

服务:Character Generator

说明:这是一种仅仅发送字符的服务。UDP版本将会在收到UDP包后回应含有垃圾字符的包。TCP连接时会发送含有垃圾字符的数据流直到连接关闭。HACKER利用IP欺骗可以发动DoS攻击。伪造两个chargen服务器之间的UDP包。同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

(5)端口:21

服务:FTP

说明:FTP服务器所开放的端口,用于上传、下载。最常见的攻击者用于寻找打开anonymous的FTP服务器的方法。这些服务器带有可读写的目录。木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。

(6)端口:22

服务:Ssh

说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

(7)端口:23

服务:Telnet

说明:远程登录,入侵者在搜索远程登录UNIX的服务。大多数情况下扫描这一端口是为了找到机器运行的操作系统。还有使用其他技术,入侵者也会找到密码。木马Tiny Telnet Server就开放这个端口。

(8)端口:25

服务:SMTP

(9)端口:31

服务:MSG Authentication

说明:木马Master Paradise、Hackers Paradise开放此端口。

(10)端口:42

服务:WINS Replication

说明:WINS复制

(11)端口:53

服务:Domain Name Server(DNS)

说明:DNS服务器所开放的端口,入侵者可能是试图进行区域传递(TCP),欺骗DNS(UDP)或隐藏其他的通信。因此防火墙常常过滤或记录此端口。

(12)端口:67

服务:Bootstrap Protocol Server

说明:通过DSL和Cable modem的防火墙常会看见大量发送到广播地址255.255.255.255的数据。这些机器在向DHCP服务器请求一个地址。HACKER常进入它们,分配一个地址把自己作为局部路由器而发起大量中间人(man-in-middle)攻击。客户端向68端口广播请求配置,服务器向67端口广播回应请求。这种回应使用广播是因为客户端还不知道可以发送的IP地址。

(13)端口:69

服务:Trival File Transfer

说明:许多服务器与bootp一起提供这项服务,便于从系统下载启动代码。但是它们常常由于错误配置而使入侵者能从系统中窃取任何 文件。它们也可用于系统写入文件。

(14)端口:79

服务:Finger Server

说明:入侵者用于获得用户信息,查询操作系统,探测已知的缓冲区溢出错误,回应从自己机器到其他机器Finger扫描。

(15)端口:80

服务:HTTP

说明:用于网页浏览。木马Executor开放此端口。

(16)端口:99

服务:Metagram Relay

说明:后门程序ncx99开放此端口。

(17)端口:102

服务:Message transfer agent(MTA)-X.400 over TCP/IP

说明:消息传输代理。

三、思维导图

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- div模拟表格,递归组件渲染

- TensorFlow

- Nginx 实战闲谈第3讲:Centos7环境下Nginx版本升级

- ssh: connect to host github.com port 22: Connection refused

- Linux学习之权限管理和用户管理

- 「MySQL运维常见问题及解决方法」

- 在centos7 下 如何只执行一次某个shell脚本,而且指定用user1这个用户启动脚本

- 61.SVN版本控制系统

- 仿hao123导航网源码,网址加色导航网址系统源码 ,附带系统搭建教程

- 运维面试笔试题