实战纪实 | 记一次信息泄露到未授权的挖掘

发布时间:2024年01月18日

本文由掌控安全学院?-?杳若?投稿

目标

开局一个登录框

打点

尝试爆破,无望

之后查询了一下供应商的归属,发现是xxxx公司

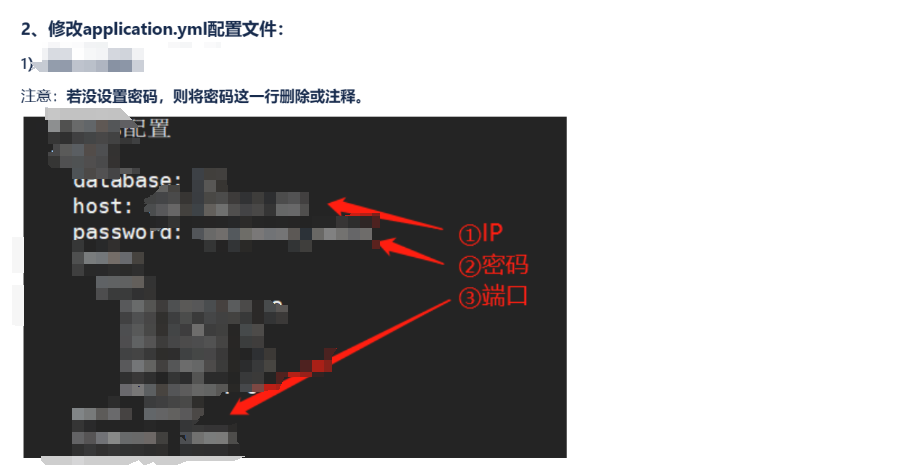

去了公司官网啾啾,发现了一处wiki,不过现在修了,下面是修了的截图

里面翻到了很多有趣的信息

这时候我们拿到了 a / b?(分别代表账号密码吧)

系统登录

回到之前的系统,利用 a / b 成功登录

系统测试

登录系统做了很多的测试,发现了XSS、文件上传、SSRF、SQL

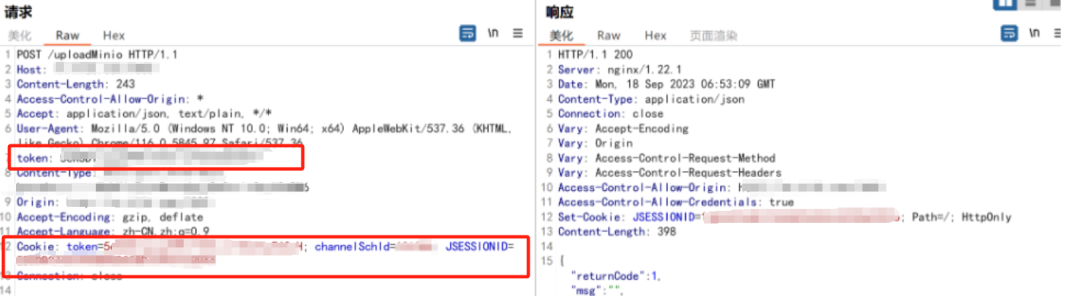

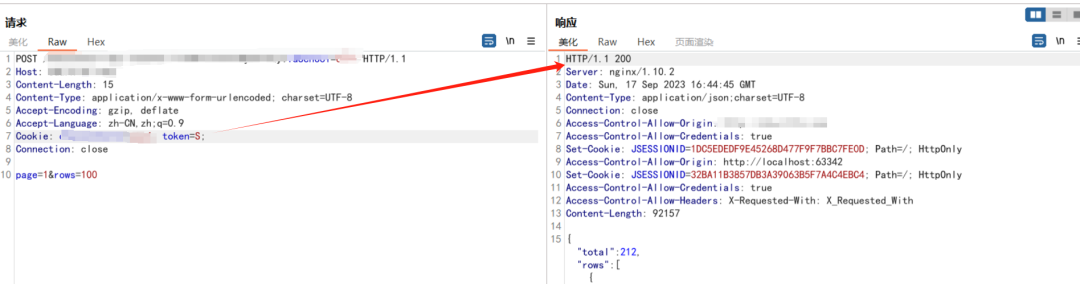

然后开始浅看了一下数据包,没有发现未授权,之后又分析了一下数据包

开始对系统的参数做减法,发现最后是通过cookie处的token=xxxxx进行鉴权

如果token=xxxxx消失就会禁止登录

突发奇想,尝试留下token= 而不加内容发现成功了

这样就直接系统所有接口可以未授权访问了

总结

说明系统对token的值没有强校验,只要含有该字段就可以登录。

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

文章来源:https://blog.csdn.net/2301_80127209/article/details/135675103

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- RTSP/Onvif安防视频云平台EasyNVR迁移盘符后启动异常的问题排查与解决

- 使用Selenium库模拟浏览器操作

- 【git for MAC】

- G7易流:API连接实现无代码开发的电商平台和营销系统集成

- 结构型设计模式—适配器模式

- Java Web基础详解

- SqlAlchemy使用教程(三) CoreAPI访问与操作数据库详解

- ssm/php/node/python基于的工作报告管理系统

- easyexcel上传校验的方法封装

- 国图公考:研究生可以考选调生吗?