Https加密超文本传输协议的运用

发布时间:2023年12月25日

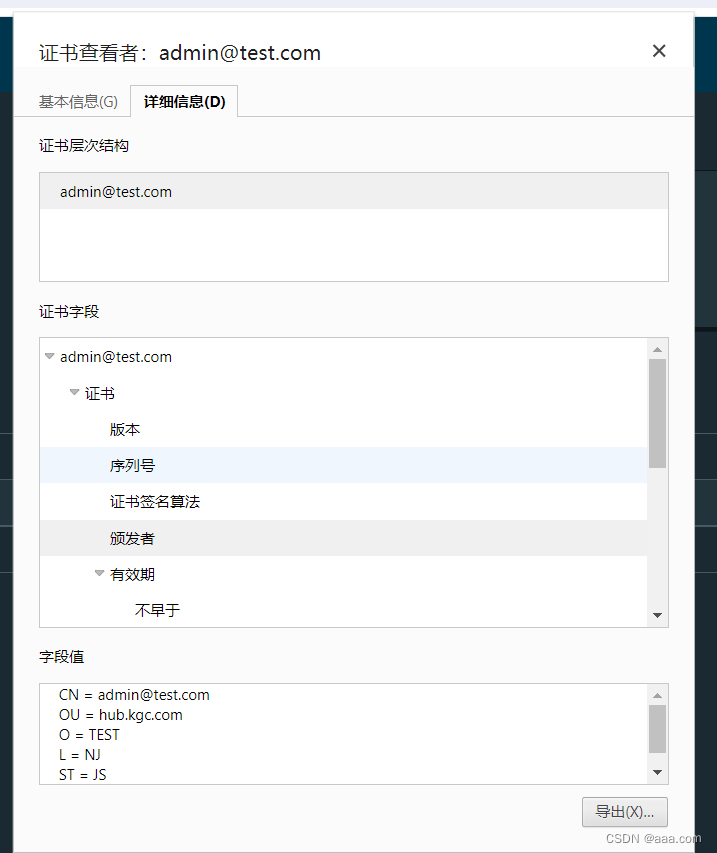

证书是自定义颁发。私立密钥(因此访问某些网站会显示网站不安全)

拖入docker-compose

docker-harbor 安装包

mv docker-com... docker-compose

mv docker-compose /usr/local/bin/

chmod 777 /usr/local/bin/docker-compose

安装docker

tar -xf harbor....

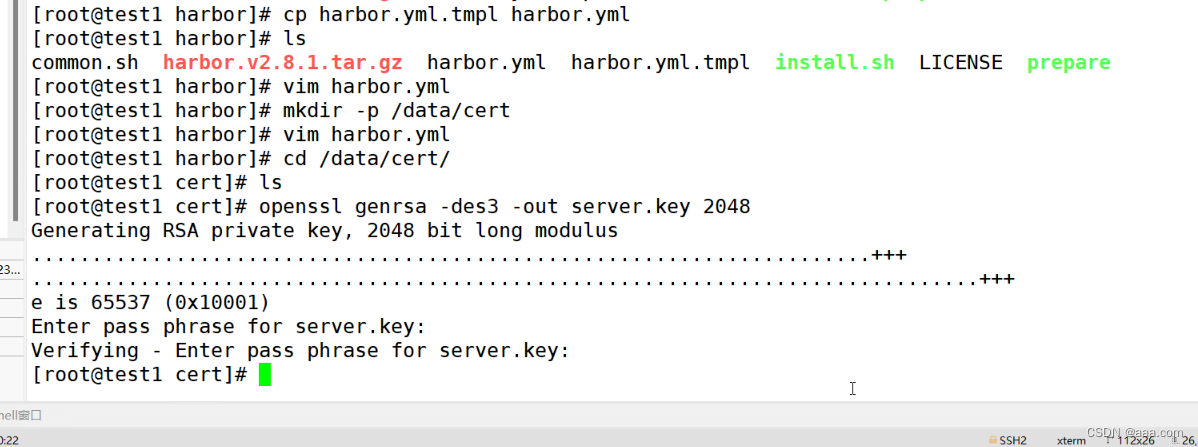

cp harbor.yml.tmpl harbor.yml

hostname: hub.test.com

这次https不注释

certificate: /data/cert/server.crt

证书

private_key: /data/cert/server.key

私立密钥

修改密码

cd /data/cert

openssl genrsa -des3 -out server.key 2048

openssl genrsa:生成密钥,通过rsa的方式

-des3:加密算法,Triple DES加密的算法,生成的私钥进行加密

-out server.key:生成私钥文件

2048:密钥的位数是2048

生成声明证书请求文件

openssl req -new -key server.key -out server.csr

123456

CN

JS

NJ

TEST

hub.kgc.com

admin@test.com

其他的全部回车

把key做备份

cp server.key server.key.old

openssl rsa -in server.key.old -out server.key

123456

生成签名证书即可

openssl x509 -req -days 1000 -in server.csr -signkey server.key -out server.crt

chmod 777 server.*

cd /opt

cd harbor

./prepare

./install

harbor安装好之后

如何使用另一台主机认证登录

test2

安装docker

systemctl stop firewalld

setenforce 0

systemctl restart docker

mkdir -p /etc/docker/certs.d/hub.test.com

test1

scp -r data/ root@20.0.0.62:/

yes

123

test2

docker pull nginx

cd /data

cd cert

cp server.crt server.csr server.key /etc/docker/certs.d/hub.test.com/

cd /etc/docker/cert.s/hub.test.com/

vim /lib/systemd/system/docker.service

--insecure-registry=hub.test.com

systemctl restart docker

vim /etc/hosts

192.168.233.10 hub.test.com

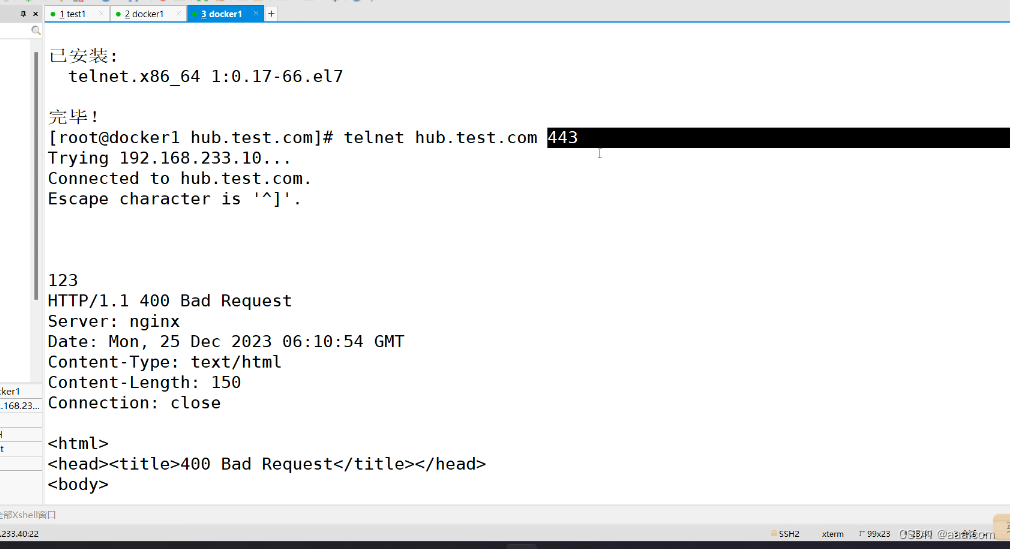

安装测试工具

test2

yum -y install telnet

docker tag nginx:latest hub.test.com/library/nginx:zzr

docker login -u admin -p 123456 https://hub.test.com

docker push hub.test.com/library/nginx:zzr

实验本质:生成两个密钥文件互传即可

文章来源:https://blog.csdn.net/qq_51506982/article/details/135202173

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 该目录不在项目的文件列表中,项目必须列出所有文件,或使用“include“模式

- 基于凌日算法优化卷积神经网络结合注意力机制的长短记忆网络TSOA-CNN-LSTM-Attention实现风电功率多输入单输出回归预测附matlab代码

- 轻量级Python IDE使用(二)——缩进规则

- 111练手项目

- Docker修改容器内部文件的三种方法

- BERT(从理论到实践): Bidirectional Encoder Representations from Transformers【1】

- ORACLE RAC11.2.0.3集群重启无法启动

- GC9118S—低压 5V 全桥驱动芯片,可替代TMI8118,应用于摄像机,机器人技术等产品上

- 如何采集淘宝的商品-简数采集器

- 恢复出厂设置后在 Android 上恢复照片的 6 种常用方法