七麦数据js逆向(扣代码版)

发布时间:2024年01月12日

本文目标地址如下,使用base64解码获得

aHR0cHM6Ly93d3cucWltYWkuY24vcmFuay9tYXJrZXRSYW5rL21hcmtldC82L2NhdGVnb3J5LzUvY29sbGVjdGlvbi9hbGwvZGF0ZS8yMDI0LTAxLTEy

本文逆向破解分为扣代码版和补环境版,补环境版请看专栏另一篇文章

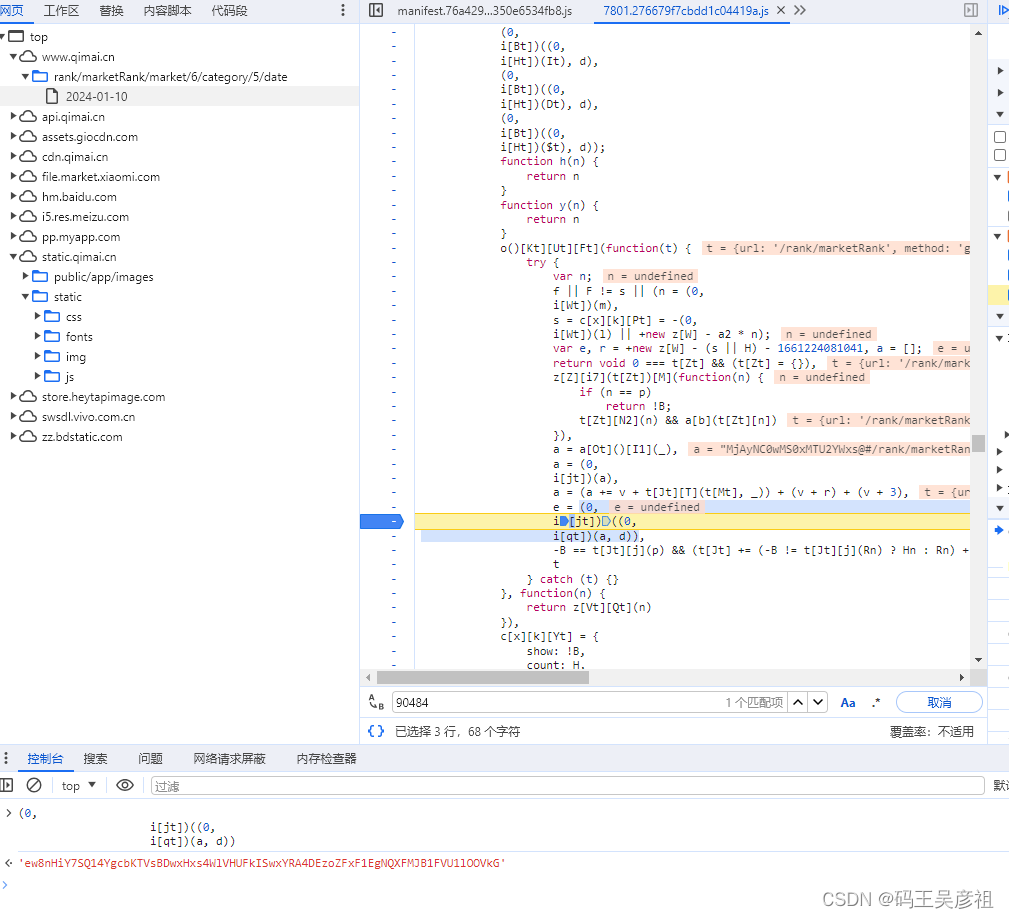

废话不多说了,七麦数据,整体只需要分析一个analysis参数,而这个参数的生成在如下位置:

最后这个e生成的位置,就是analysis参数,我们直接把代码扣下来放到本地,并还原一些混淆的字符串变量

//console.log(window.ooo);

function iqt(n, t){

H = 0;

for (var e = (n = n.split("")).length, r = t.length, a = 'charCodeAt', i = H; i < e; i++)

n[i] = window.ooo(n[i][a](H) ^ t[(i + 10) % r][a](H));

return n.join("")

}

function get_analysis(a){

/*

a = [

"2024-01-12",

"5",

"all",

"6",

]

*/

a = a.sort().join("")

a = btoa(a);

v = '@#';

s = 412; // difftime时差

r = +new Date().getTime() - (s || H) - 1661224081041

a = (a += v + '/rank/marketRank') + (v + r) + (v + 3);

console.log(a)

d = 'xyz517cda96efgh'

e = (0, btoa)((0,iqt)(a, d))

console.log(e);

return e;

}

//get_analysis();

这里使用的window.ooo加密方法,是需要把一大串变量抓下来,然后在后面补一下即可,当然也可以不抓一大堆变量,因为我懒的删多余变量了

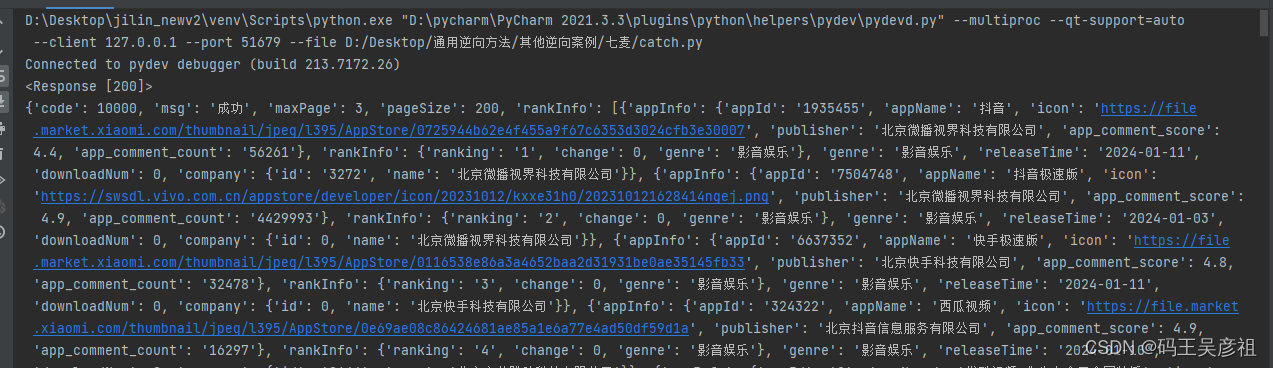

最后,用python调用js成功生成数据

文章来源:https://blog.csdn.net/qq_36551453/article/details/135554475

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!