命令执行函数、漏洞点、成因、危害、修复

发布时间:2024年01月03日

命令执行漏洞是一种严重的安全威胁,它允许攻击者在受害者的系统上执行任意命令。这种漏洞通常出现在应用程序处理外部输入的方式上,尤其是当这些输入被用于构造系统命令时。以下是关于命令执行函数、漏洞点、成因、危害和修复方法的详细分析:

命令执行函数

在不同的编程语言中,命令执行函数允许程序执行外部系统命令。以下是一些常见的命令执行函数:

- PHP:

exec(),shell_exec(),system(),passthru() - Python:

os.system(),subprocess.run() - Java:

Runtime.getRuntime().exec() - JavaScript/Node.js:

child_process.exec()

漏洞点

命令执行漏洞通常出现在以下情况:

- 外部输入没有进行适当的过滤或验证,直接用于构建系统命令。

- 使用不安全的命令执行函数,而没有对输入值进行限制或检查。

成因

- 不安全的输入处理:如果用户提供的数据被不加检查地用于构建系统命令,那么就可能产生漏洞。

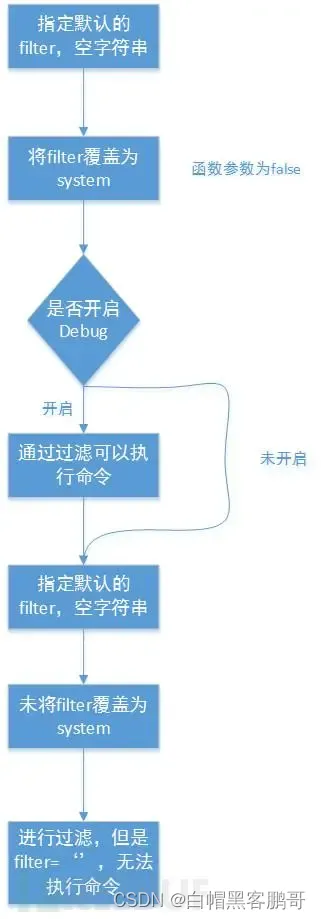

- 不充分的过滤:对于特殊字符或命令注入技术的过滤不充分。

- 错误的权限设置:应用程序以过高权限运行命令,增加了风险。

危害

- 远程代码执行:攻击者可以执行任意命令,可能导致数据泄露、系统控制权丧失等。

- 系统破坏:攻击者可能删除或修改关键文件。

- 植入恶意软件:攻击者可以利用这种漏洞上传并执行恶意软件。

- 提升权限:攻击者可能利用这种漏洞提升在系统上的权限。

修复

- 避免使用命令执行函数:如果可能,最好是避免直接在应用程序中执行系统命令。

- 严格的输入验证:对所有外部输入进行严格验证,特别是那些用于构建系统命令的输入。

- 使用安全的API:例如,使用参数化的API或安全的库来执行必要的系统操作。

- 最小权限原则:确保应用程序以最小所需权限运行。

- 使用适当的沙箱环境:在限制和控制的环境中执行命令,以减少潜在的损害。

命令执行漏洞的严重性在于它们提供了直接访问系统级命令的途径,这使得它们成为攻击者的主要目标。因此,了解和应对这些漏洞至关重要。

如果您需要进一步的帮助,例如如何检测这些漏洞或特定语言中的示例,我随时愿意提供帮助。

文章来源:https://blog.csdn.net/2301_81533492/article/details/135363310

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 十分钟读完 Transformer 经典论文- Attention is all you need

- 线程|死锁条件及实现

- 高可用解决方案 Keepalived 案例(keepalived + nginx)

- 基础数论之gcd和lcm【C++算法竞赛】

- MySql -数据库进阶

- Spring系列学习八、Spring单元测试

- 代码随想录算法训练营第四十五天|70. 爬楼梯 (进阶)、322. 零钱兑换 、279.完全平方数

- Extra-terrestrial Intelligence

- 总结ECMAScript和JavaScript的区别

- Java基础教程——Java封装的深度解析