函数栈帧的创建和销毁(二)

发布时间:2023年12月21日

目录

前言

在上篇内容中,对函数栈帧的创建和销毁有了基本的了解,现在我们更加深入的了解它

main函数的反汇编代码

调试到main函数开始执行的第一行,右击鼠标转到反汇编:

#include <stdio.h>

int Add(int x, int y)

{

int z = 0;

z = x + y;

return z;

}

int main()

{

int a = 3;

int b = 5;

int ret = 0;

ret = Add(a, b);

printf("%d\n", ret);

return 0;

}

VS编译器每次调试都会为程序重新分配内存,每次调试时的反汇编代码略有差异?

int main()

{

//函数栈帧的创建

00BE1820 push ebp

00BE1821 mov ebp,esp

00BE1823 sub esp,0E4h

00BE1829 push ebx

00BE182A push esi

00BE182B push edi

00BE182C lea edi,[ebp-24h]

00BE182F mov ecx,9

00BE1834 mov eax,0CCCCCCCCh

00BE1839 rep stos dword ptr es:[edi]

//main函数中的核心代码

int a = 3;

00BE183B mov dword ptr [ebp-8],3

int b = 5;

00BE1842 mov dword ptr [ebp-14h],5

int ret = 0;

00BE1849 mov dword ptr [ebp-20h],0

ret = Add(a, b);

00BE1850 mov eax,dword ptr [ebp-14h]

00BE1853 push eax

00BE1854 mov ecx,dword ptr [ebp-8]

00BE1857 push ecx

00BE1858 call 00BE10B4

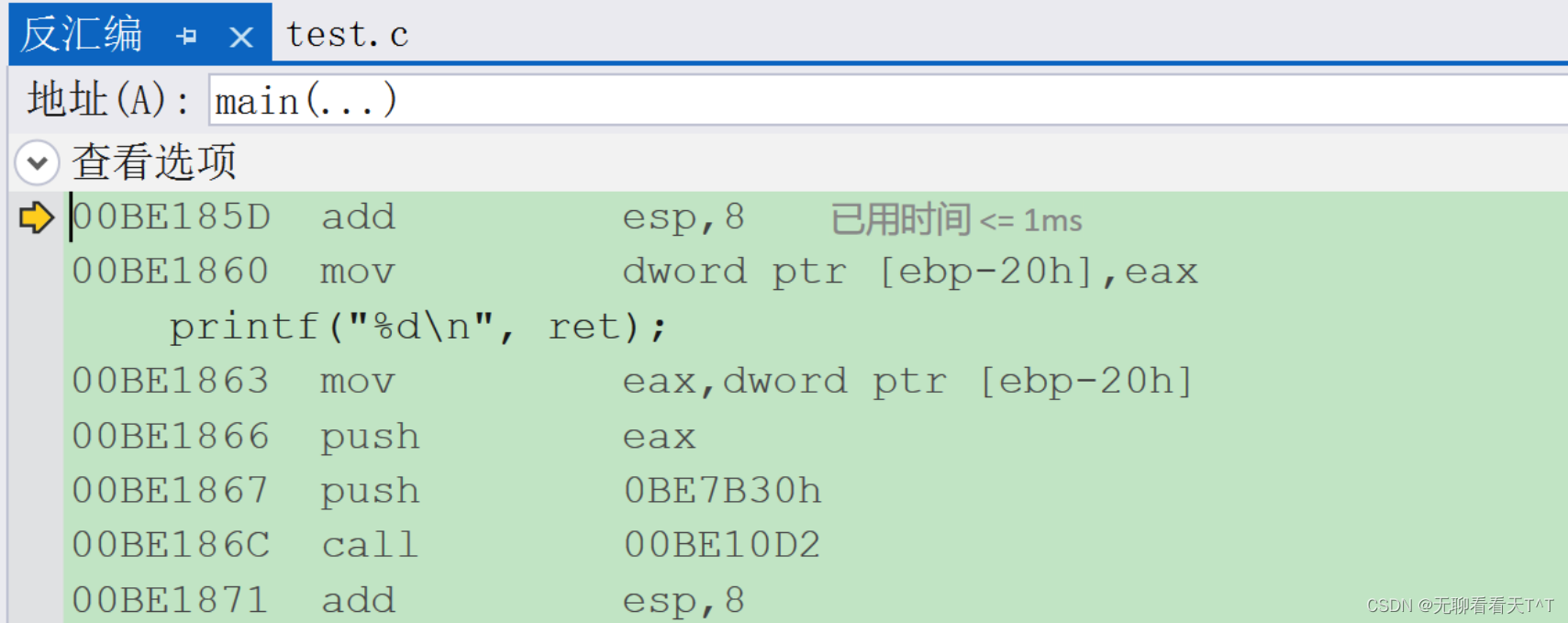

00BE185D add esp,8

00BE1860 mov dword ptr [ebp-20h],eax

printf("%d\n", ret);

00BE1863 mov eax,dword ptr [ebp-20h]

00BE1866 push eax

00BE1867 push 0BE7B30h

00BE186C call 00BE10D2

00BE1871 add esp,8

return 0;

00BE1874 xor eax,eax

}?这些反汇编代码可以分为两部分:main函数帧栈的创建、main函数中的核心代码、调用Add函数

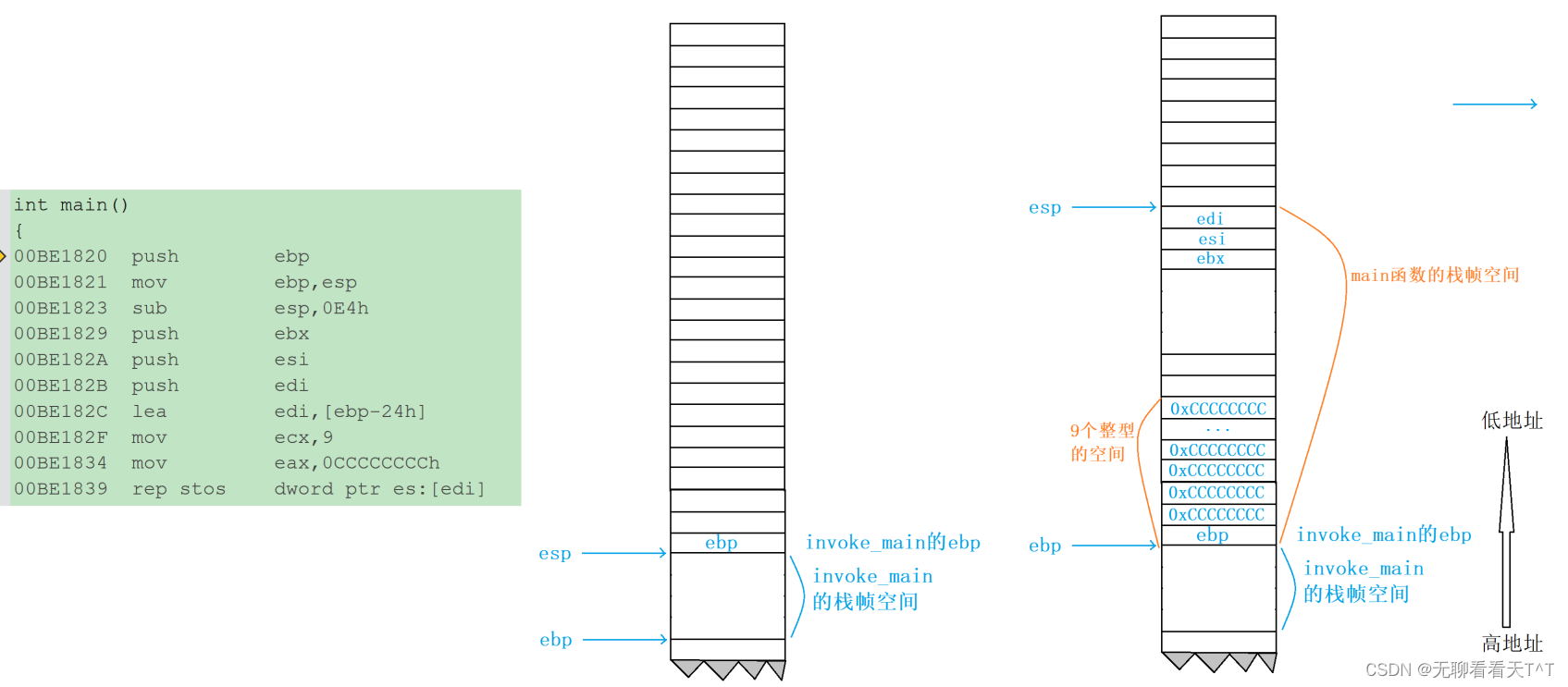

函数帧栈的创建

00BE1820 push ebp //把ebp寄存器中的值进行压栈,此时的ebp中存放的是

//invoke_main函数栈帧的ebp,esp-4

00BE1821 mov ebp,esp //move指令会把esp的值存放到ebp中,相当于产生了main函数的

//ebp,这个值就是invoke_main函数栈帧的esp

00BE1823 sub esp,0E4h //sub会让esp中的地址减去一个16进制数字0xe4,产生新的

//esp,此时的esp是main函数栈帧的esp,此时结合上一条指令的ebp和当前的esp,ebp和esp之间维护了一

//个块栈空间,这块栈空间就是为main函数开辟的,就是main函数的栈帧空间,这一段空间中将存储main函数

//中的局部变量,临时数据已经调试信息等。

00BE1829 push ebx //将寄存器ebx的值压栈,esp-4

00BE182A push esi //将寄存器esi的值压栈,esp-4

00BE182B push edi //将寄存器edi的值压栈,esp-4

//上面3条指令保存了3个寄存器的值在栈区,这3个寄存器的在函数随后执行中可能会被修改,所以先保存寄

//存器原来的值,以便在退出函数时恢复。

//下面的代码是在初始化main函数的栈帧空间。

//1. 先把ebp-24h的地址,放在edi中

//2. 把9放在ecx中

//3. 把0xCCCCCCCC放在eax中

//4. 将从edp-0x2h到ebp这一段的内存的每个字节都初始化为0xCC

00BE182C lea edi,[ebp-24h]

00BE182F mov ecx,9

00BE1834 mov eax,0CCCCCCCCh

00BE1839 rep stos dword ptr es:[edi]

上面的这段代码最后4句,等价于下面的伪代码:

edi = ebp-0x24;

ecx = 9;

eax = 0xCCCCCCCC;

for(; ecx = 0; --ecx,edi+=4)

{

*(int*)edi = eax;

} 补充内容

补充内容

????????之所以上面的程序输出“ 烫 ” 这么一个奇怪的字,是因为 main 函数调用时,在栈区开辟的空间的其中每一个字节都被初始化为0xCC ,而 arr 数组是一个未初始化的数组,恰好在这块空间上创建的, 0xCCCC (两个连续排列的0xCC )的汉字编码就是 “ 烫 ” ,所以 0xCCCC被当作文本就是 “ 烫”

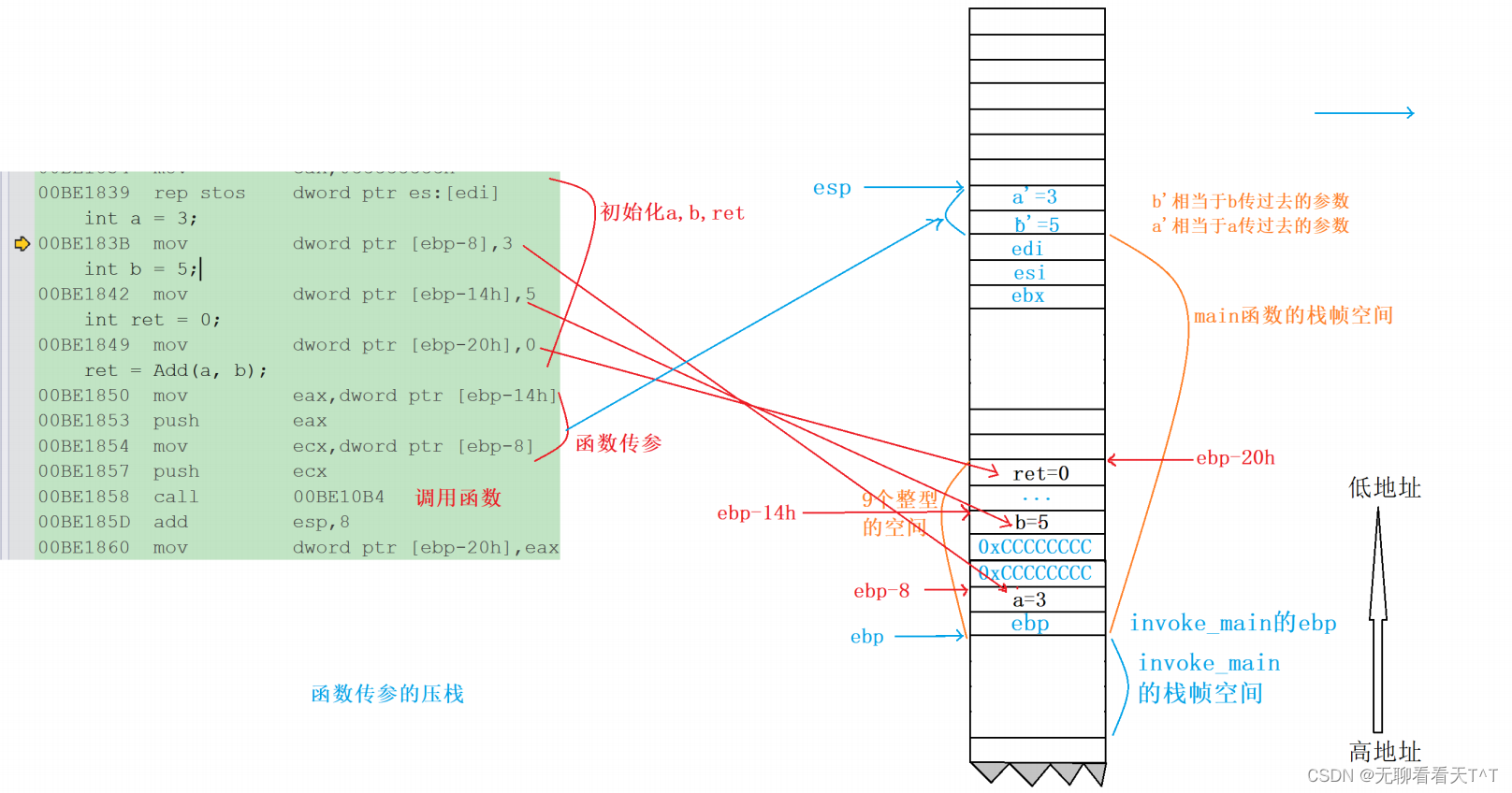

main函数中的核心代码

int a = 3;

00BE183B mov dword ptr [ebp-8],3 //将3存储到ebp-8的地址处,ebp-8的位置其实就

//是a变量

int b = 5;

00BE1842 mov dword ptr [ebp-14h],5 //将5存储到ebp-14h的地址处,ebp-14h的位置

//其实是b变量

int ret = 0;

00BE1849 mov dword ptr [ebp-20h],0 //将0存储到ebp-20h的地址处,ebp-20h的位

//置其实是ret变量

//以上汇编代码表示的变量a,b,ret的创建和初始化,这就是局部的变量的创建和初始化

//其实是局部变量的创建时在局部变量所在函数的栈帧空间中创建的

Add函数的传参

//调用Add函数

ret = Add(a, b);

//调用Add函数时的传参

//其实传参就是把参数push到栈帧空间中,这里就是函数传参

00BE1850 mov eax,dword ptr [ebp-14h] //传递b,将ebp-14h处放的5放在eax寄存器中

00BE1853 push eax //将eax的值压栈,esp-4

00BE1854 mov ecx,dword ptr [ebp-8] //传递a,将ebp-8处放的3放在ecx寄存器中

00BE1857 push ecx //将ecx的值压栈,esp-4

//跳转调用函数

00BE1858 call 00BE10B4

00BE185D add esp,8

00BE1860 mov dword ptr [ebp-20h],eax

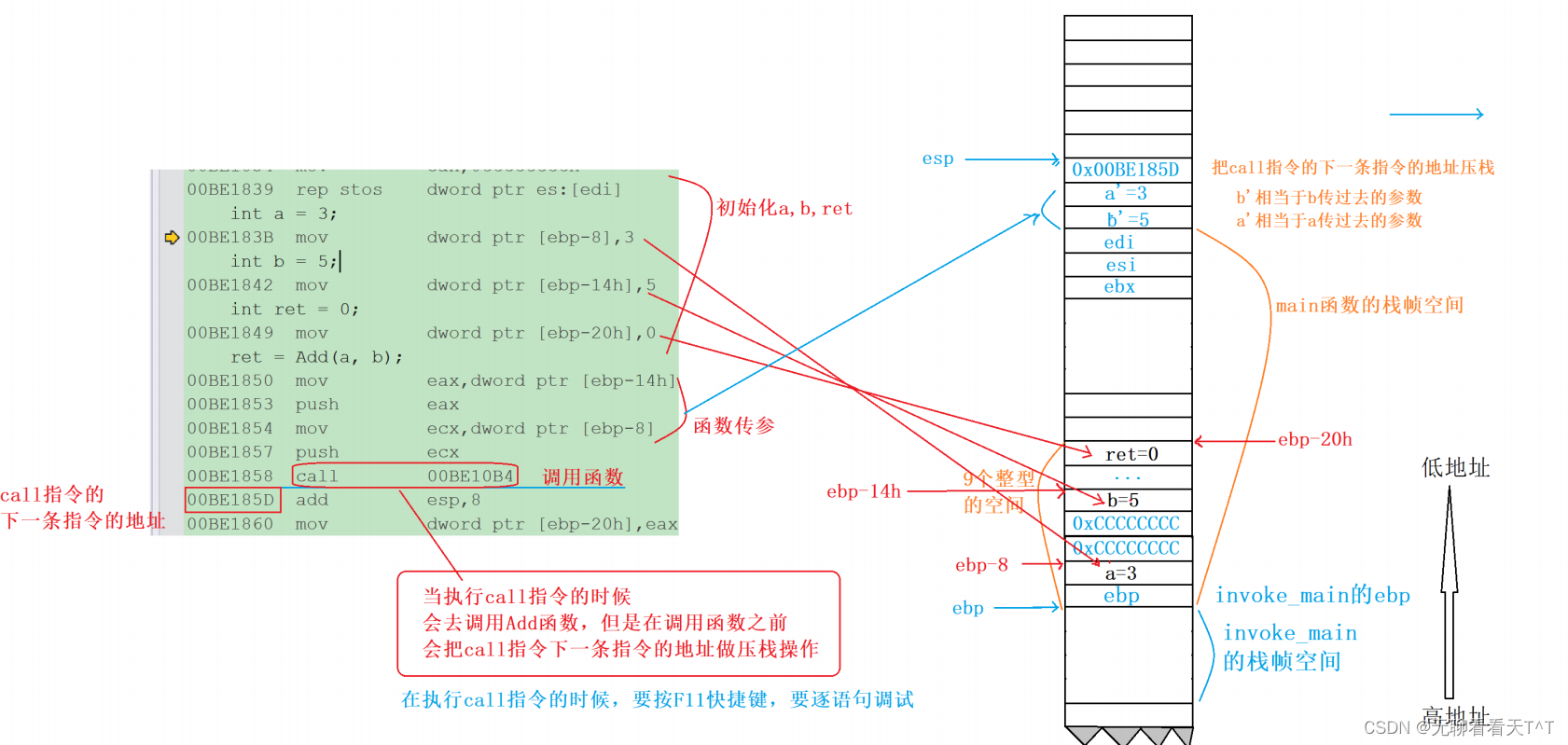

函数调用过程

//跳转调用函数

00BE1858 call 00BE10B4

00BE185D add esp,8

00BE1860 mov dword ptr [ebp-20h],eax????????call 指令是要执行函数调用逻辑的,在执行call指令之前先会把call指令的下一条指令的地址进行压栈操作,这个操作是为了解决当函数调用结束后要回到call指令的下一条指令的地方,继续往后执行。

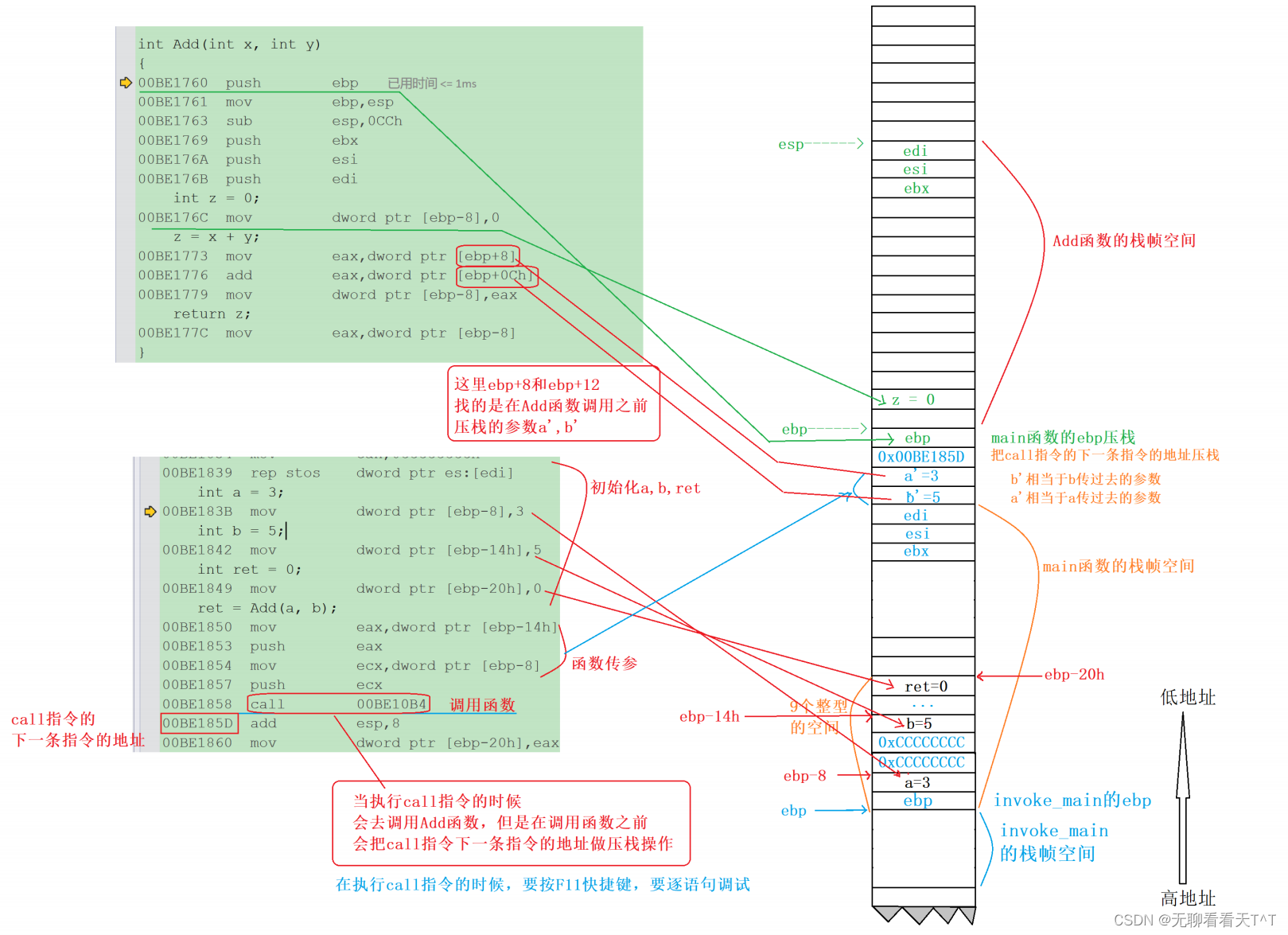

?Add函数的反汇编代码

int Add(int x, int y)

{

00BE1760 push ebp //将main函数栈帧的ebp保存,esp-4

00BE1761 mov ebp,esp //将main函数的esp赋值给新的ebp,ebp现在是Add函数的ebp

00BE1763 sub esp,0CCh //给esp-0xCC,求出Add函数的esp

00BE1769 push ebx //将ebx的值压栈,esp-4

00BE176A push esi //将esi的值压栈,esp-4

00BE176B push edi //将edi的值压栈,esp-4

int z = 0;

00BE176C mov dword ptr [ebp-8],0 //将0放在ebp-8的地址处,其实就是创建z

z = x + y;

//接下来计算的是x+y,结果保存到z中

00BE1773 mov eax,dword ptr [ebp+8] //将ebp+8地址处的数字存储到eax中

00BE1776 add eax,dword ptr [ebp+0Ch] //将ebp+12地址处的数字加到eax寄存中

00BE1779 mov dword ptr [ebp-8],eax //将eax的结果保存到ebp-8的地址处,其实就是放到z中

return z;

00BE177C mov eax,dword ptr [ebp-8] //将ebp-8地址处的值放在eax中,其实就是把z的值存储到eax寄存器//中,这里是想通过eax寄存器带回计算的结果,做函数的返回值。

}

00BE177F pop edi

00BE1780 pop esi

00BE1781 pop ebx

00BE1782 mov esp,ebp

00BE1784 pop ebp

00BE1785 ret代码执行到 Add 函数的时候,就要开始创建 Add 函数的栈帧空间了,在Add 函数中创建栈帧的方法和在 main 函数中是相似的,在栈帧空间的大小上略有差异而已:1. 将 main 函数的 ebp 压栈2. 计算新的 ebp 和 esp3. 将 ebx , esi , edi 寄存器的值保存4. 计算求和,在计算求和的时候,我们是通过 ebp 中的地址进行偏移访问到了函数调用前压栈进去的参数,这就是形参访问。5. 将求出的和放在 eax 寄存器准备带回

?图片中的 a' 和 b' 其实就是 Add 函数的形参 x , y 。这里的分析很好的说明了函数的传参过程,以及函数在进行值传递调用的时候,形参其实是实参的一份拷贝。对形参的修改不会影响实参。

?图片中的 a' 和 b' 其实就是 Add 函数的形参 x , y 。这里的分析很好的说明了函数的传参过程,以及函数在进行值传递调用的时候,形参其实是实参的一份拷贝。对形参的修改不会影响实参。

函数栈帧的销毁

当函数调用要结束返回的时候,前面创建的函数栈帧也开始销毁。

那具体是怎么销毁的呢?我们看一下反汇编代码。

回到了

call

指令的下一条指令的地方:

00BE177F pop edi //在栈顶弹出一个值,存放到edi中,esp+4

00BE1780 pop esi //在栈顶弹出一个值,存放到esi中,esp+4

00BE1781 pop ebx //在栈顶弹出一个值,存放到ebx中,esp+4

00BE1782 mov esp,ebp //再将Add函数的ebp的值赋值给esp,相当于回收了Add函数的栈帧空间

00BE1784 pop ebp //弹出栈顶的值存放到ebp,栈顶此时的值恰好就是main函数的ebp,

esp+4,此时恢复了main函数的栈帧维护,esp指向main函数栈帧的栈顶,ebp指向了main函数栈帧的栈底。

00BE1785 ret //ret指令的执行,首先是从栈顶弹出一个值,此时栈顶的值就是call指

//令下一条指令的地址,此时esp+4,然后直接跳转到call指令下

但调用完Add函数,回到main函数的时候,继续往下执行,可以看到:

00BE185D add esp,8 //esp直接+8,相当于跳过了main函数中压栈的'a'和b'

00BE1860 mov dword ptr [ebp-20h],eax //将eax中值,存档到ebp-0x20的地址处,

//其实就是存储到main函数中ret变量中,而此时eax中就是Add函数中计算的x和y的和,可以看出来,本次函

//数的返回值是由eax寄存器带回来的。程序是在函数调用返回之后,在eax中去读取返回值的。~over~

文章来源:https://blog.csdn.net/m0_73975164/article/details/135131930

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Kafka篇——Kafka集群Controller、Rebalance和HW的详细介绍,保姆级教程!

- 微信小程序带参数分享界面、打开界面加载分享内容

- springboot 项目模块打jar包项目内引入使用时更新代码后不生效问题

- 运维的未来之路:在技术革命中保持关键地位

- 第十三章 线程安全与锁优化

- 企业微信开发:自建应用:介绍

- Navicat、Microsoft SQL Server Management Studio设置ID自增

- 微信小程序chooseAvatar获取头像

- IPv4 VS IPv6代理全解,跨境电商代理IP选哪种?

- Nuclei POC 编写教程(非常详细)