渗透测试(11)- DVWA靶场搭建及目录扫描工具的应用

??????? 上两篇文章分别介绍了被动信息收集和主动信息收集,本篇将重点介绍目录扫描,另外还介绍一下phpstudy,后期的学习过程中,需要通过靶机来学习,因为随意攻击任何一个网站都是非法的。通过phpstudy我们可以很轻松的搭建一个供我们学习的网站。

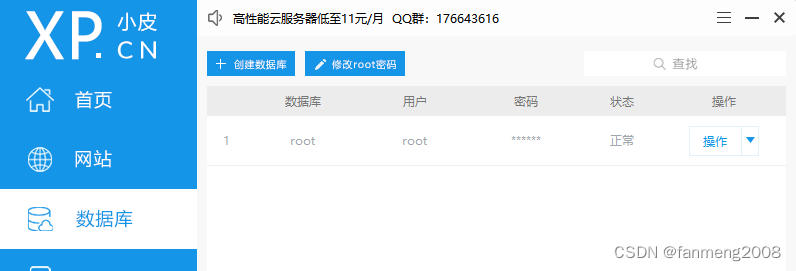

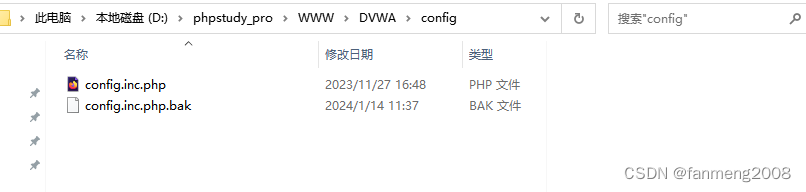

2、搭建DVWA靶场

百度网盘下载地址:

链接:https://pan.baidu.com/s/1FF6emQ7TksYSMD3X3z6sDQ?pwd=wlAq

提取码:wlAq

3、目录扫描

????????在渗透测试中,探测 Web 目录结构和隐藏的敏感文件是必不可少的一部分。通过探测可以了解网站的结构,获取管理员的一些敏感信息,比如网站的后台管理界面、文件上传界面,有时甚至可能扫描出网站的源代码。下面将介绍基于linux的DirBuster,以及基于windows的御剑。

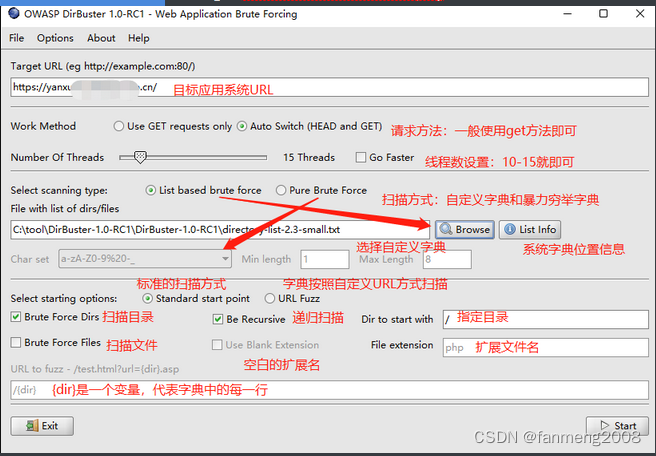

3.1 kali下的 DirBuster ?

????? ?? DirBuster 支持全部的 Web 目录扫描方式。它既支持网页爬虫方式扫描,也支持基于字典暴力扫描,还支持纯暴力扫描。该工具使用 Java 语言编写,提供命令行 (Headless)和图形界面(GUI) 两种模式。其中,图形界面模式功能更为强大。用户不仅可以指定纯暴力扫描的字符规则,还可以设置以 URL 模糊方式构建网页路径。

①:TargetURL下输入要探测网站的地址,需要注意的是这个地址要加上协议,看网站是http还是https。

②:WorkMethod是选择工作方式,一个是get请求,一个是自动选择。一般选autoswitch的自动选择,它会自行判断是使用head方式或get方式。

③:NumberofThread是选择扫描线程数,一般为30。电脑配置好的可根据情况选择。

④:selectscanningtype是选择扫描类型。listbasedbruteforce是使用字典扫描的意思,勾选上。随后browse选择字典文件,可用自己的,也可用dirbuster自己的。

⑤:select starting options选项一个是standard start point(固定标准的名字去搜),一个是url fuzz(相当于按关键字模糊搜索),选择url fuzz,随后在ur lto fuzz框中输入{dir}即可。

3. windows下的御剑工具扫描

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 深度解读:免费返利机器人的工作原理及实现思路

- 多线程技术学习笔记(尚学堂-百战)

- 三、安全工程—安全架构(CISSP)

- 【华为OD机试真题2023C&D卷 JAVA&JS】矩阵匹配

- MySQL5.7用于控制副本服务器的 SQL 语句

- MySQL-单表、多表查询

- 达梦数据库问题集

- 【分布式微服务专题】SpringSecurity OAuth2快速入门

- Beego之Beego MVC架构介绍

- 谷歌和微软的ASR的差异和特点