黑客利用宝马网站发起钓鱼攻击

请注意,即使你使用的是自己注册的域名链接,也一定要注意风险。

近日,Cybernews研究团队披露,德国豪华车制造商宝马被攻击者“盯上”了。因为宝马某些用于访问经销商内部工作系统的子域名容易受到SAP重定向漏洞的影响,攻击者恰好利用这些子域名伪造链接,针对宝马进行鱼叉式网络钓鱼活动或部署恶意软件。

SAP重定向漏洞会影响SAP产品(SAP NetWeaver Application Server Java)网络应用服务器的安全,这就意味着任何人都可以通过添加字符串来伪造重定向链接。

例如,你在子域名中添加字符串:

“sap/public/bc/icf/logoff?redirecturl=https://maliciouswebsite.com”

但实际上的URL是这样的:

“https://<...>.bmw.com/sap/public/bc/icf/logoff?redirecturl=https://maliciouswebsite.com”

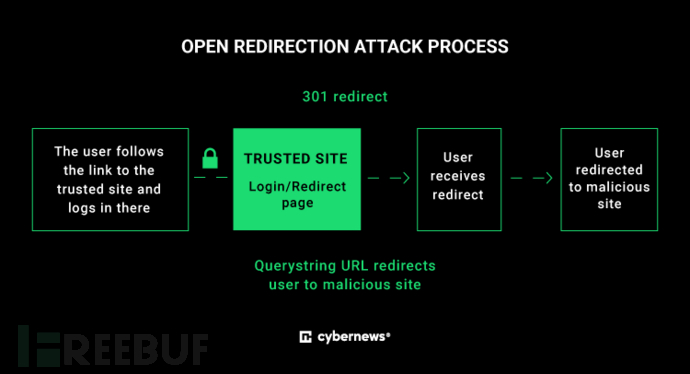

“这表明攻击者只需要通过操纵受影响的SAP系统的URL参数,就可以将用户重定向到恶意网站,或者将任意内容注入到合法网站中。” Cybernews研究人员解释道。

虽然这种漏洞不是关键性的,但它为网络钓鱼者提供了很多能够触及宝马内部员工或客户的机会。

想象一下,如果你收到了来自CEO或经理下达工作指令的的邮件,因为域名是合法的,防火墙并不会识别出邮件中的恶意链接。一旦你打开了链接并输入了你的凭证,攻击者就能对你部署勒索软件或进行其他恶意行为。

这种漏洞对于攻击者来说再好不过,只需要几个步骤就能进行大规模的网络钓鱼活动。他们通常会在实际环境中利用这个漏洞来窃取类似于登陆凭证的敏感信息,或者向毫无戒心的用户传播恶意软件。当受害者点击看似合法的链接时,实际上进入的是恶意网站,然后在网站执行恶意的JavaScript代码,被提示输入敏感信息。

这样,你还会完全信任那些已知域名的链接吗?

宝马已经修复该漏洞

在Cybernews的研究人员向宝马披露了这一漏洞后,宝马针对该漏洞迅速进行了修复。

宝马集团发言人表示,对公司的员工、客户和商业伙伴而言,信息安全是宝马集团的首要任务。在发现漏洞后,公司立即做出了应对以最小化可能带来的影响,目前,这一漏洞并未危及到宝马集团相关系统,也没有出现数据泄露或被误用的情况。

宝马集团发言人称,宝马集团在访问内部系统时采用的是多级安全控制措施,他们遵循的原则是:数据越敏感,安全措施就越高。

重定向攻击如何工作以及如何避免

在Web应用程序或组件没有正确验证或清洗URL情况下,SAP重定向漏洞及类似漏洞通常会导致Web应用程序将用户重定向到指定的URL。

这种影响到宝马网站和其他SAP系统类型的漏洞最早可追溯到2012年,即使公司进行了安全更新,仍然存在风险。因为攻击者只需要修改URL值,就能将用户重定向到恶意网站。

MITRE 公司指出:“修改后链接中的服务器名称与原始站点相同,钓鱼尝试看起来更可信。而这个问题是否构成一个漏洞取决于应用程序的预期行为,例如,一个搜索引擎可能会故意提供重定向到任意URL的服务。”

为了解决SAP重定向漏洞,Cybernews研究人员推荐以下措施:

- SAP已经发布了针对SAP重定向漏洞的补丁,补丁对漏洞进行了修复,这是缓解漏洞最有效的方法。

- 为了防止注入攻击和其他安全漏洞,开发者应当遵循安全编码实践和指南,比如开放网络应用安全项目(OWASP)十大安全风险。

- 定期进行安全评估可以帮助识别系统和应用中的漏洞,并在攻击者有机会利用它们之前,采取主动的补救措施。

研究人员表示,安全是一个持续的过程,公司应当定期审查和更新他们的安全措施,确保措施有效。而重定向漏洞是重大的安全风险,并且可能对组织造成毁灭性的影响,需要尤其注意。

当然,用户也应该小心点击那些链接,即使域名看起来合法,攻击者也可能通过其他方式来传递恶意载荷。

参考来源:Don’t trust links with known domains: BMW affected by redirect vulnerability | Cybernews

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 网工每日一练(1月15日)

- IDEA—初始化配置

- 论文阅读_CogTree_推理的认知树

- c语言中有趣的写法

- fragstats:景观指数的时间序列分析框架

- (每日持续更新)jdk api之FilterOutputStream基础、应用、实战

- Linux | 数据结构之内核链表

- vue-element-admin请求接口时报错:431 Request Header Fields Too Large

- c++11的类型转换函数

- 牛客网---------[USACO 2016 Jan S]Angry Cows