配置策略路由(基于IP地址)示例

策略路由简介

定义

策略路由PBR(Policy-Based Routing)是一种依据用户制定的策略进行路由选择的机制,其优先级高于直连路由、静态路由和通过动态路由协议生成的路由。设备配置策略路由后,若接收的报文(包括二层报文)匹配策略路由的规则,则按照规则转发;若匹配失败,则根据目的地址按照正常转发流程转发。

注:策略路由与路由策略(Routing Policy)存在以下不同:

- 策略路由的操作对象是数据包,在路由表已经产生的情况下,不按照路由表进行转发,而是根据需要,依照某种策略改变数据包转发路径。

- 路由策略的操作对象是路由信息。路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变网络流量所经过的路径。

目的

传统的路由转发原理是首先根据报文的目的地址查找路由表,然后进行报文转发。但是目前越来越多的用户希望能够在传统路由转发的基础上根据自己定义的策略进行报文转发和选路。

受益

策略路由具有如下优点:

- 可以根据用户实际需求制定策略进行路由选择,增强路由选择的灵活性和可控性。

- 可以使不同的数据流通过不同的链路进行发送,提高链路的利用效率。

- 在满足业务服务质量的前提下,选择费用较低的链路传输业务数据,从而降低企业数据服务的成本。

实验需求

如图中所示,汇聚层Switch做三层转发设备,接入层设备LSW做用户网关,接入层LSW和汇聚层Switch之间路由可达。汇聚层Switch通过两条链路连接到两个核心路由器上,一条是高速链路,网关为10.1.20.1/24;另外一条是低速链路,网关为10.1.30.1/24。

公司希望汇聚层Switch上送到核心层设备的报文中,源IP地址为192.168.100.0/24的报文通过高速链路传输,而源IP地址为192.168.101.0/24的报文则通过低速链路传输。

实验思路

采用重定向方式实现策略路由,进而提供差分服务,具体配置思路如下:

- 创建VLAN并配置各接口,实现公司和外部网络设备互连。

- 配置ACL规则,分别匹配源IP地址为192.168.100.0/24和192.168.101.0/24的报文。

- 配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。

- 配置流行为,使满足不同规则的报文分别被重定向到10.1.20.1/24和10.1.30.1/24。

- 配置流策略,绑定上述流分类和流行为,并应用到接口GE0/0/3的入方向上,实现策略路由。

?实验步骤

- 创建VLAN并配置各接口

# 在S2上创建VLAN100和VLAN200。

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname S2

[S2]undo info-center enable

Info: Information center is disabled.

[S2]vlan batch 100 200

Info: This operation may take a few seconds. Please wait for a moment...done? ? ? ? # 配置S2上接口GE0/0/1、GE0/0/2和GE0/0/3的接口类型为Trunk,并加入VLAN100和VLAN200。

[S2]interface GigabitEthernet 0/0/1

[S2-GigabitEthernet0/0/1]port link-type trunk

[S2-GigabitEthernet0/0/1]port trunk allow-pass vlan 100 200

[S2-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[S2-GigabitEthernet0/0/2]port link-type trunk

[S2-GigabitEthernet0/0/2]port trunk allow-pass vlan 100 200

[S2-GigabitEthernet0/0/2]quit

[S2]interface GigabitEthernet 0/0/3

[S2-GigabitEthernet0/0/3]port link-type trunk

[S2-GigabitEthernet0/0/3]port trunk allow-pass vlan 100 200

[S2-GigabitEthernet0/0/3]quit

? ? ? ?# 创建VLANIF100和VLANIF200,并配置各虚拟接口IP地址。

[S2]interface Vlanif 100

[S2-Vlanif100]ip address 10.1.20.2 24

[S2-Vlanif100]interface Vlanif 200

[S2-Vlanif200]ip address 10.1.30.2 24

[S2-Vlanif200]quit ? ?2. 配置ACL规则

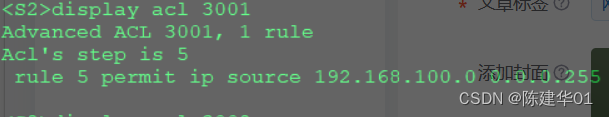

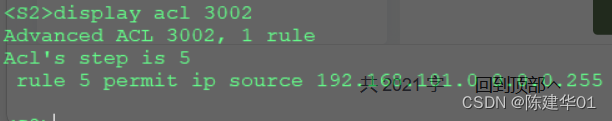

? ? ? # 在S2上创建编码为3001、3002的高级ACL,规则分别为允许源IP地址为192.168.100.0/24和192.168.101.0/24的报文通过。

[S2]acl 3001

[S2-acl-adv-3001]rule permit ip source 192.168.100.0 0.0.0.255

[S2-acl-adv-3001]quit

[S2]acl 3002

[S2-acl-adv-3002]rule permit ip source 192.168.101.0 0.0.0.255

[S2-acl-adv-3002]quit ? 3. 配置流分类

? 在S2上创建流分类c1、c2,匹配规则分别为ACL 3001和ACL 3002。

[S2]traffic classifier c1 operator or

[S2-classifier-c1]if-match acl 3001

[S2-classifier-c1]traffic classifier c2 operator or

[S2-classifier-c2]if-match acl 3002

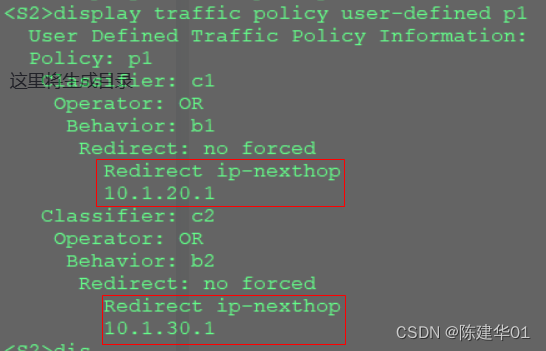

[S2-classifier-c2]quit? 4.配置流行为

? ?# 在S2上创建流行为b1、b2,并分别指定重定向到10.1.20.1/24和10.1.30.1/24的动作。

[S2]traffic behavior b1

[S2-behavior-b1]redirect ip-nexthop 10.1.20.1

[S2-behavior-b1]traffic behavior b2

[S2-behavior-b2]redirect ip-nexthop 10.1.30.1

[S2-behavior-b2]quit

?5. 配置流策略并应用到接口上

? # 在S2上创建流策略p1,将流分类和对应的流行为进行绑定。

[S2]traffic policy p1

[S2-trafficpolicy-p1]classifier c1 behavior b1

[S2-trafficpolicy-p1]classifier c2 behavior b2

[S2-trafficpolicy-p1]quit

?# 将流策略p1应用到接口GE0/0/3的入方向上。

[S2]interface GigabitEthernet 0/0/3

[S2-GigabitEthernet0/0/3]traffic-policy p1 inbound

[S2-GigabitEthernet0/0/3]return ?6. 验证配置结果

? # 查看ACL规则的配置信息。

# 查看流分类的配置信息。

# 查看流策略的配置信息。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- SAP 获取物料/批次/订单的特性值(学习一)

- git查看commit提交记录详情

- Spring Boot配置文件:properties 与 yml 的竞争

- 2024年需要关注的主要AI趋势

- 基于Java+SpringBoot+vue+elementui的校园文具商城系统详细设计和实现

- PCB线延时 +高速信号概念

- Tc3xx MCAL

- 「绝世唐门」越级秒64级战魂帝,霍挂武魂震撼全场,马小桃队首胜

- 鸿蒙开发-初体验

- C++ 类型转换