软考2023年上半年,选择题讲解4-27

中断向量提供的是(4)

?A.中断源的设备地址

B.中断服务程序的入口地址?

C.传递数据的超始地址.

D.主程序的断点地址.

中断向量通常包含中断服务程序的入口地址,而不是中断源的设备地址。 所以选B

---------------------------------------------------------------------------------------------------------------------------------

计算机系统中,定点数常采用补码表示,以下关于补码表示的叙述中,错误的是(5)

A.补码零的表示不是唯一的

B.可以将减法运算转化为加法运算

C.符号位可以与数值位一起参加运算

D.与真值的对应关系简单且直观

选D

在补码表示中,0的表示确实不是唯一的、减法运算可以通过将减法转化为加法来简化,符号位与数值位一起参与运算,并且减法可以转化为加法运算、使得符号位的处理更加方便,补码表示与真值的对应关系相对较为复杂,尤其是在进行负数的加减法运算时。

---------------------------------------------------------------------------------------------------------------------------------

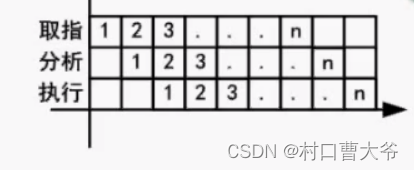

设指令流水线将一条指令的执行分为取指,分析,执行三段,已知取指时间是 2ns , 分析时间需 2ns.执行时间为 1nS,则执行完 1000 条指令所需时间为。(6)

A.1004ns B.1998ns C.2003ns D.2008ns

如图:当一条指令执行完成之后,后面的每条指令只会耗时1ns,一条指令执行的时间是5ns,则5ns+999=1004ns,所以选A。

---------------------------------------------------------------------------------------------------------------------------------

在 OSI 参考模型中,负责对应用层消息进行压缩、加密功能的层次为(7)。

A.传输层 B.会话层 C.表示层 D.应用层

在 OSI 参考模型中,会话层的主要任务是组织两个进程之间的通信,并管理数据的交换;传输层的主要任务是向用户提供可靠的端到端服务,透明的传送报文,它向高层屏蔽了下层数据通信的细节,因而是网络体系结构中极为重要的一层;表示层主要用于处理两个通信系统中交换信息的表示方式,主要包括数据格式转换、数据加密与解密、数据压缩与恢复等功能;应用层是OSI参考模型的最高层,是直接为应用进程提供服务的。

选C

---------------------------------------------------------------------------------------------------------------------------------

PKI 体系中,由 SSL/TSL 实现 HTTPS 应用.浏览器和服务器之间用于加密 HTTP 消息

的方式是(8).如果服务器证书被撇销那么所产生的后果是(9)

(8) A.对方公钥+公钥加密

B.本方公钥+公钥加密

C.会话密钥+公钥加密

D.会话密钥+对称加密

在PKI体系中,由SSL/TLS实现HTTPS应用。浏览器和服务器之间用于加密HTTP消息的方式是通过对称加密算法采用协商的密钥对数据加密。所以,答案是D. 会话密钥+对称加密。

(9) A.服务器不能执行加解密

B.服务器不能执行签名

C.客户端无法再信任服务器

D.客户端无法发送加密信息给服务器

选C,证书被撤销了,客户端肯定无法再信任服务器。

---------------------------------------------------------------------------------------------------------------------------------

以下关于入侵防御系统功能的描述中,不正确的是(10)

A.监测并分析用户和系统统的网络活动

B.匹配特征库识别已知的网络功击行为

C.联动入侵捡测系统使其阻断网络功击行为

D.检测僵尸网络,本马控制等僵尸主机行为

入侵防御系统(IPS)是一种安全设备或软件,用于监测和阻止网络和计算机系统中的恶意行为和安全威胁。它可以实时监测网络流量和系统日志,及时发现并阻止恶意攻击,保障网络安全。基于签名库和异常检测技术,可以发现已知和未知的攻击,提高安全防护能力。通过防止网络攻击,可以避免数据泄露和系统瘫痪等风险,保护企业的财产和声誉。提供实时的警报和事件日志,帮助管理员及时发现异常行为和攻击,减少安全漏洞的影响。支持自动化防御和快速响应机制,可以在攻击发生时立即采取防御措施,降低风险并提高安全性。结合其他安全设备和技术,形成综合的安全防护策略,提高网络安全的整体水平 。

选D

---------------------------------------------------------------------------------------------------------------------------------

web 应用防火墙无法有效保护(11)

A.登录口令暴力破解 B.恶意注册 C.抢票机器人 D.流氓软件

选D、流氓软件

---------------------------------------------------------------------------------------------------------------------------------

著作权中,()的保护期不受限制 (12)

A.发表权 B.发行权 C.署名权 D.展览权

根据《著作权法》第二十条之规定,作者的署名权、修改权、保护作品完整权的保护期不受限制 。选C

---------------------------------------------------------------------------------------------------------------------------------

国际上为保护计算机软件知识产权不受侵犯所采用的主要方式是实施(13)

A.合同法 B.物权法 C.版权法 D.刑法

选C,版权

---------------------------------------------------------------------------------------------------------------------------------

以下关于计算机软件作权的叙述中,不正确的是(14)

A.软件著作权人可以许可他人行使其软件著作权,并有权获得报酬

B.软件著作权人可以全部或者部分转让其软件著作权,并有权获得报酬

C.软件著作权属于自然人的,该自然人死亡后,在软件著作权的保护期内、继承 人能迷承软件著作权的所有权力(明显错误)

D.为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储 软件等使用软件的,可以不经软件著作权人许可,不向其支付报酬 (学习合法,只要商业化)

选C

--------------------------------------------------------------------------------------------------------------------------------

以下关于数据流图中基本加工的叙述,不正确的是(15)

A.对每一个基本加工,必须有一个加工规格说明.

B.加工规格说明必须描述把输入数据流变换为输出数据流的加工规则

C.加工规格说明需要给出实现加工的细节

D.决策树、决策表可以用来表示加工规格说明.

加工规格说明并不需要给出实现加工的细节。所以选C

---------------------------------------------------------------------------------------------------------------------------------

以下关于好的软件设计原则的叙述中,不正确的是(16)

A.模块化 B.提高模块独立性 C.集中化? D.提高抽象层次

软件设计原则包括模块化、提高模块独立性、提高抽象层次等。集中化并不属于好的软件设计原则 。所以选?C

--------------------------------------------------------------------------------------------------------------------------------

下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示活动, 则里程碑(17)在关键路径上,关键路径长度为(18)

这个简单,关键路径主要是看长的。

a->c->e->g->k? ? 21

a->b->d->g->k? ? 15

a->c->e->h->j->k? ?23

然后一直算下去。估计第三个是最长的。

所以17题选B? ? ??

(18)A.15 B.17 C.19 D.23

18题选D

---------------------------------------------------------------------------------------------------------------------------------

由 8 位成员组成的开发团队中,一共有(19)条沟通路径.

A.64 B.56 C.32 D.28

这里有个公式:n*n-1/2? ? ?8*7/2=28? 选D

---------------------------------------------------------------------------------------------------------------------------------

对布尔表达式“a or ((cb<c)and d)"求值时,(20)时可进行短路计算

A.a 为 true B.b 为 true C.c 为 true D.d 为 true

a=true时,就不需要继续看下去了,所以选A

---------------------------------------------------------------------------------------------------------------------------------

设有正规式 s=(O | 10)*,则其所描述正规集中字符体的特点是(21)

A.长度必须是偶数 B.长度必须是奇数 C.0 不能连续出现 D.1 不能连续出现

星号()表示出现0个或多个,每次要么选择0要么选择10,比如010010、101010000。所以选A

---------------------------------------------------------------------------------------------------------------------------------

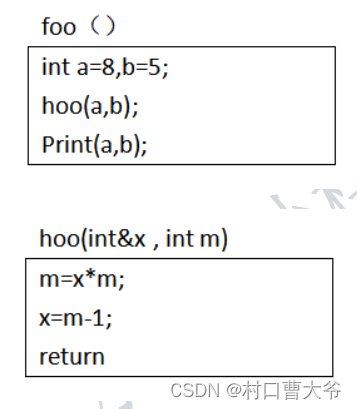

设函数 foo 和 hoo 的定义如下图所示,在函数 foo 中调用函数 hoo,hoo 的第一个参 数采用传引用方式.(call by reference),第二个参数传值方式(call by value),那么函数 foo 中的 print(a,b)将输出(22)

A.8,5 B.39,5 C.8,40 D.39,40

选B,基础C问题。

---------------------------------------------------------------------------------------------------------------------------------

某文件管理系统采用位示图.(bitmap)来记录磁盘的使用情况,若计算机系统的字 长为 64 位,磁盘容量为 512GB,物理块的大小为 4MB,那么位示图的大小为(23)个字

A.1024 B.2048 C.4096 D.9600

首先,我们需要计算磁盘的总块数。磁盘容量为512GB,物理块的大小为4MB,所以磁盘共有512*1024*1024/(4*1024)=128*1024个物理块。然后,我们使用位示图来记录这些物理块的使用情况,每个磁盘块占据1bit。128*1024/64=2048? ? ?选B

---------------------------------------------------------------------------------------------------------------------------------

磁盘调度分为移臂调度和旋转调度两类,在移臂调度的算法中,(24)算法可能会 随时改变移动臂的运行方向

A.单向扫措和先来先服务 B.电梯调度和先来先服务 C.电梯调度和最短寻监时间优先 D.先来先服务和最短寻道时间优先

磁盘调度分为移臂调度和旋转调度两类。移臂调度是指在满足一个磁盘请求时,总是选取与当前移动臂前进方向上最近的那个请求,使移臂距离最短。其中,电梯调度算法可能会随时改变移动臂的运行方向。电梯调度算法是一种智能调度算法,它会根据当前磁盘的访问情况和未来的访问预测,动态地改变移动臂的运行方向,以便更好地满足访问请求。

答案: B.电梯调度和先来先服务

---------------------------------------------------------------------------------------------------------------------------------

在支持多线程的操作系统中,假设进程 P 创建了 t1、t2、t3 线程,那么(25)

A.该进程的代码段不能被 t1、t2、t3 共享

B.该进程的全局变量只能被 t 共享

C.该进程中 t1、t2、t3 的栈指针不能被共享

D.该进程中 t1 的栈指针可以被 t2、t3 共享

选C,很简单

---------------------------------------------------------------------------------------------------------------------------------

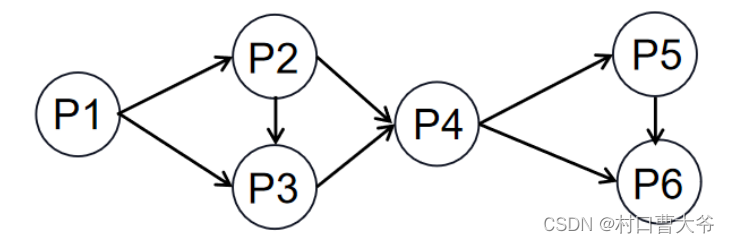

进程 P1、P2、P3、P4、P5 和 P6 的前趋图如下所示:

若用 PV 操作控制进程 P1、P2、P3、P4、P5 和 P6 并发执行的过程,需要设置 8 个信号量 S1、S2、S3、S4、S5、s6、S7 和 S8,且信号量 S1~S8 的初值都等于零。下面 P1~P6 的进程执行过程中,①和②处应分别填写(26);③和④处应分别填写(27):⑤和⑥处应分别填写(28)。

(26)A.P(S1)P(S2)和 V(S3)V(S4)

B.P(S1)P(S2)和 V(S1)V(S2)

C.V(S3)V(S4)和 P(S1)P(S2)

D.V(S3)V(S4)和 P(S2)P(S3)

简单,排除a,b,因为p后面应该跟着v,所以选D,大家可以认真把图看一遍。

(27)A.V(S5)和 P(S4)P(S5)

B.V(S3)和 P(S4)V(S5)

C.P(S5)和 V(S4)V(S5)

D.P(S3)和 P(S4)P(S5)

排除c ,d,选B,简单

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 六石管理学:没有产品经理怎么办?

- 法律领域AI新突破:Alpha合同审查GPT助力法律效率革新

- 074:vue+mapbox 加载here地图(影像瓦片图 v2版)

- 使用redis-rds-tools 工具分析redis rds文件

- RuntimeError: “slow_conv2d_cpu“ not implemented for ‘Half‘

- 微信公众号多域名回调源码,微信消息转发功能

- 基于SSM的社区管理系统论文

- 在wsl中安装miniconda

- python下常用的爬虫模块

- 每日一题 2660. 保龄球游戏的获胜者(简单)