OWASP漏洞原理启航(第一课)

OWASP Top 10 2021 介紹 漏洞原理启航介绍

OWASP 定义:

AI介绍

- OWASP (开放Web应用程序和安全项目) 是一个全球性的社区,致力于提供关于Web应用程序安全性的信息、教育和支持。OWASP是一个非盈利组织,由志愿者驱动,旨在提高Web应用程序和相关技术的安全性。

- OWLS (OWASP Learning Subgroup) 是OWASP的一个分支机构,专注于提供免费的学习资源,帮助人们更好地了解Web应用程序安全性方面的知识。这些资源包括教程、指南、工具和其他有用的信息,涵盖了各种安全主题,如漏洞利用、恶意软件、入侵检测和Web应用程序防火墙等。

- 除了OWLS之外,OWASP还维护着许多其他项目和工具,例如Top 10项目,它提供了关于Web应用程序最常见安全漏洞的清单;ZAP (OWASP Zed Attack Proxy),它是一个免费的、开源的Web应用程序扫描器;以及ASVS (OWASP Application Security Verification Standard),它是一份关于如何验证Web应用程序安全性的指南。

- 总的来说,OWASP是一个非常有用的资源,对于那些希望提高Web应用程序安全性的人来说,无论是开发人员、安全专业人员还是普通用户,都可以从OWASP的工作中受益。

博客介绍

技术成就梦想51CTO-中国知名的数字化人才学习平台和技术社区

OWASP TOP 10 2021 草案初窥_51CTO博客_owasp top 10 2020

定义

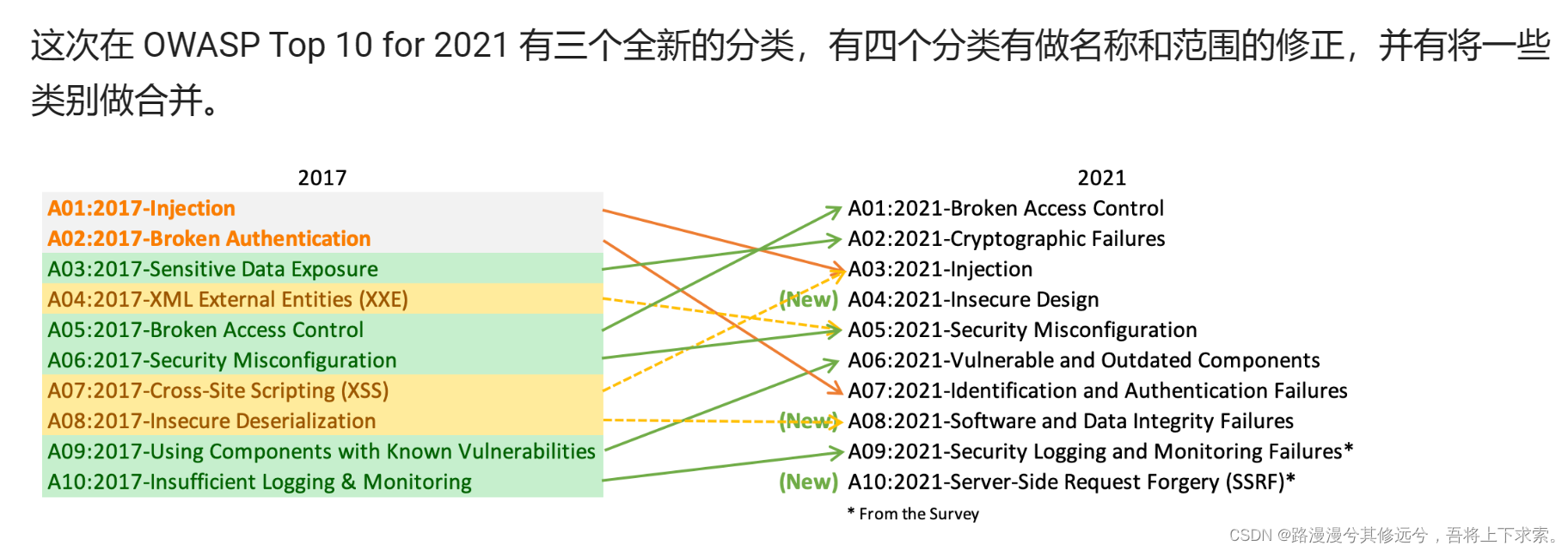

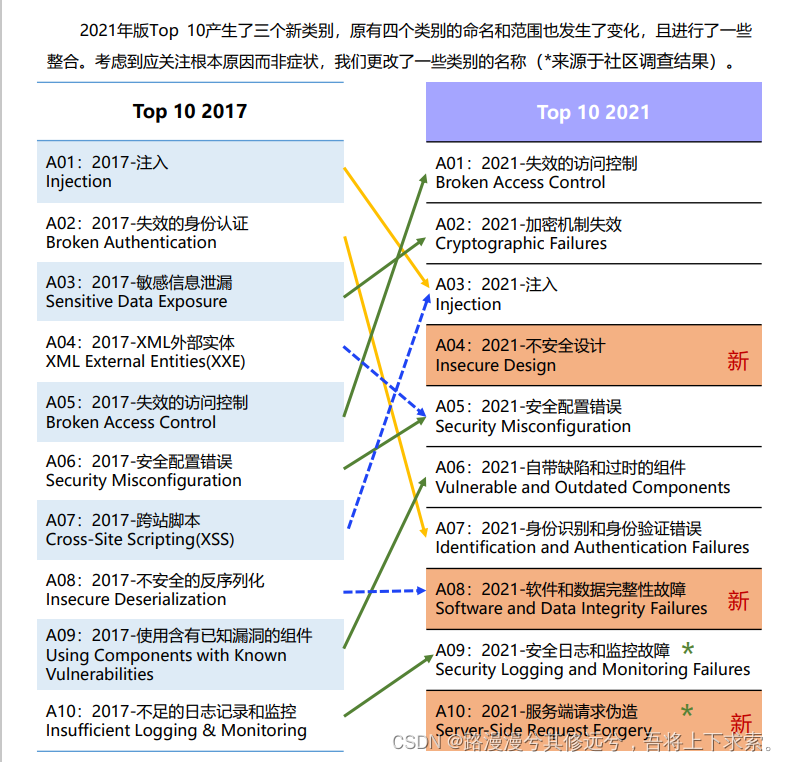

OWASP(Open Web Application Security Project)是一个非盈利性的社区,致力于提高软件的安全质量,减少安全漏洞。OWASP在2013年、2017年分别发布了OWASP Top 10 2013及OWASP Top 10 2017两个版本,从官网获悉,时隔4年,在OWASP社区成立20周年之际即将发布OWASP Top 10 2021,目前该版本还是草案阶段,本文对该草案进行简要的介绍说明,预计与正式版本不会有太大变化,当然官网上也明确说明此版本为草案评论版本,不要使用。目前在Github上有专门的项目对最新的Top 10问题进行讨论。

OWASP官网介绍

中文官网

2021 OWASP TOP 10 — OWASP-CHINA

英文官网

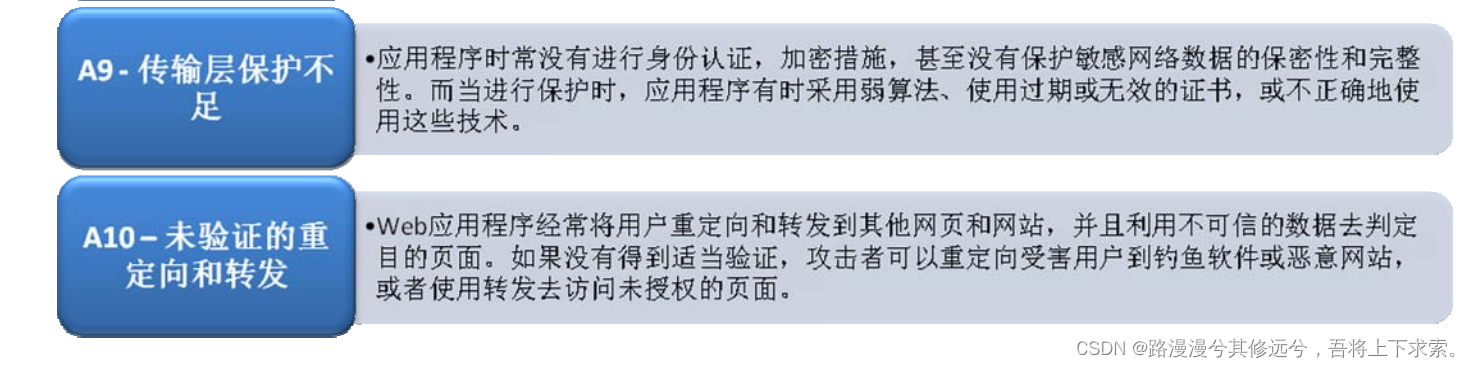

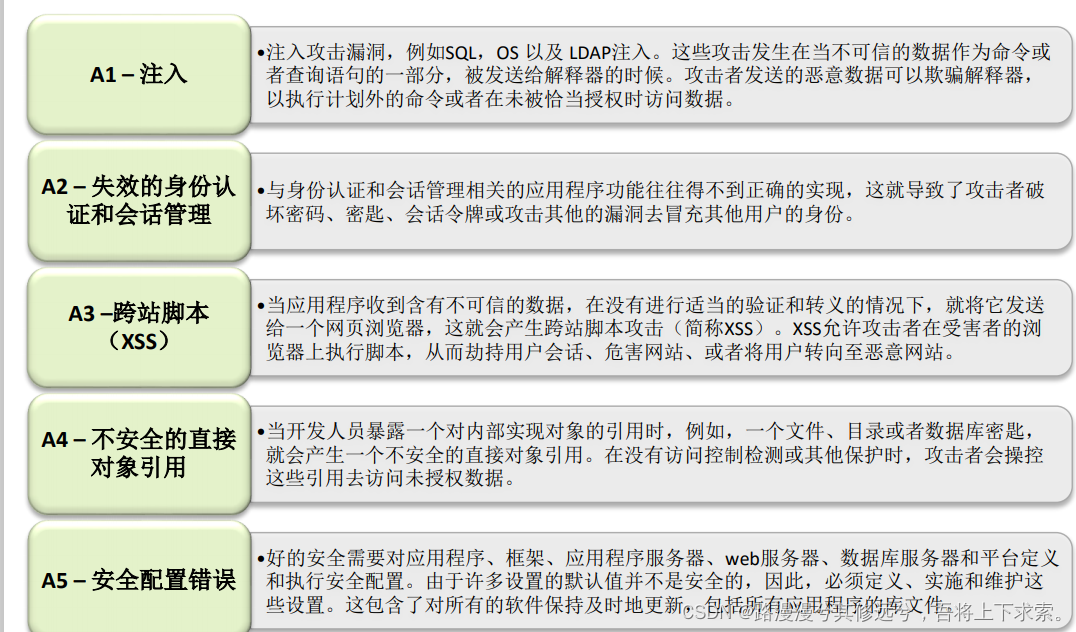

OWASP 历史 必须要知道

2010年

2013年

2017年

2021年

OWASP 2021 漏洞原理最新 以此为大纲 对漏洞原理详细的介绍 攻防介绍

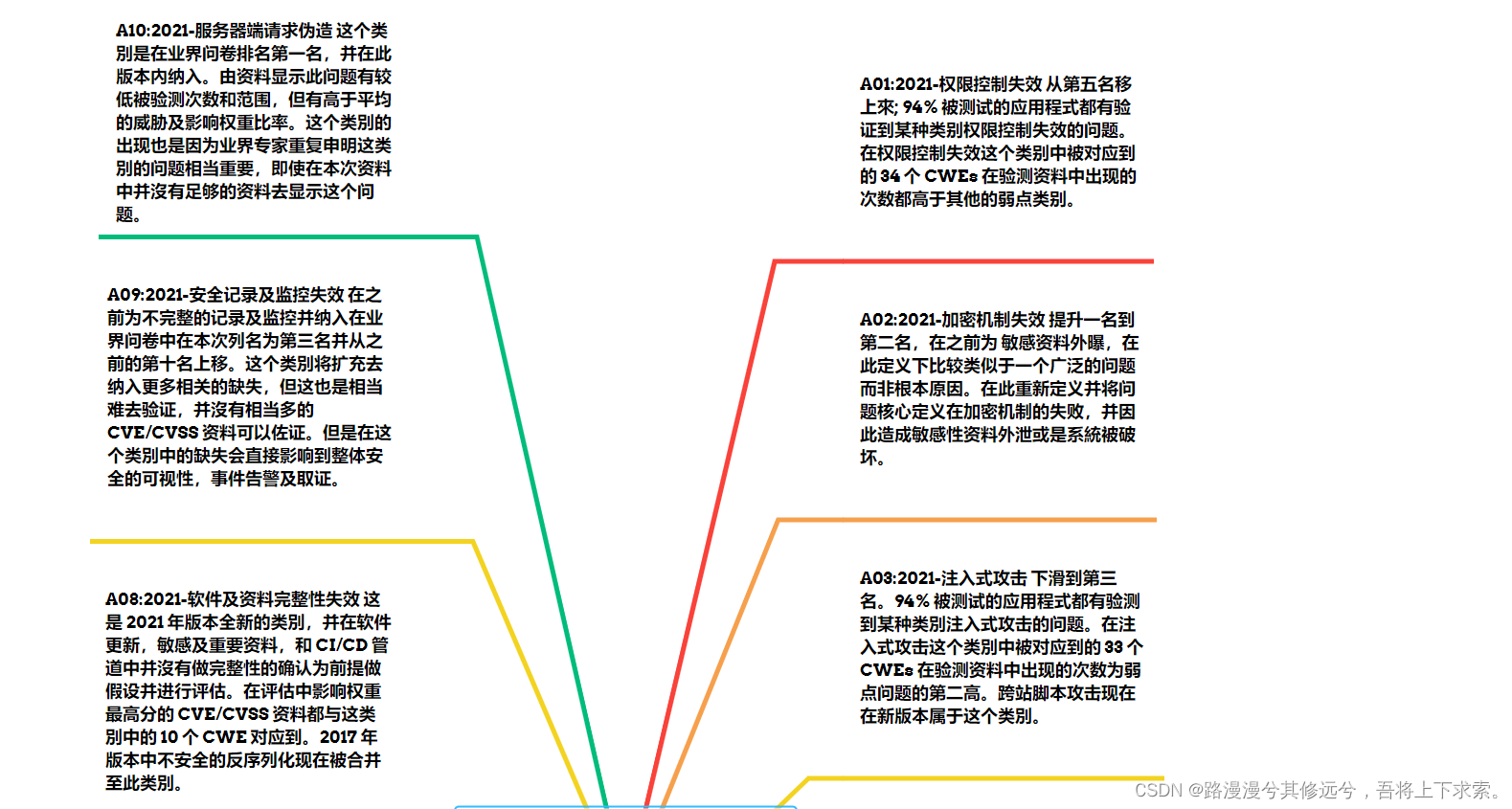

A01:2021-权限控制失效?

从第五名移上來; 94% 被测试的应用程式都有验证到某种类别权限控制失效的问题。在权限控制失效这个类别中被对应到的 34 个 CWEs 在验测资料中出现的次数都高于其他的弱点类别。

A02:2021-加密机制失效?

提升一名到第二名,在之前为?敏感资料外曝,在此定义下比较类似于一个广泛的问题而非根本原因。在此重新定义并将问题核心定义在加密机制的失败,并因此造成敏感性资料外泄或是系統被破坏。

A03:2021-注入式攻击?

下滑到第三名。94% 被测试的应用程式都有验测到某种类別注入式攻击的问题。在注入式攻击这个类別中被对应到的 33 个 CWEs 在验测资料中出现的次数为弱点问题的第二高。跨站脚本攻击现在在新版本属于这个类別。

A04:2021-不安全设计?

这是 2021 年版本的新类別,并特別聚焦在设计相关的缺陷。如果我们真的希望让整个产业"向左移动"*注一*,那我们必须进一步的往威胁建模,安全设计模块的观念,和安全參考架构前进。注一: Move Left 于英文原文中代表在软件开发及交付过程中,在早期找出及处理相关问题,同 Shift Left Testing。

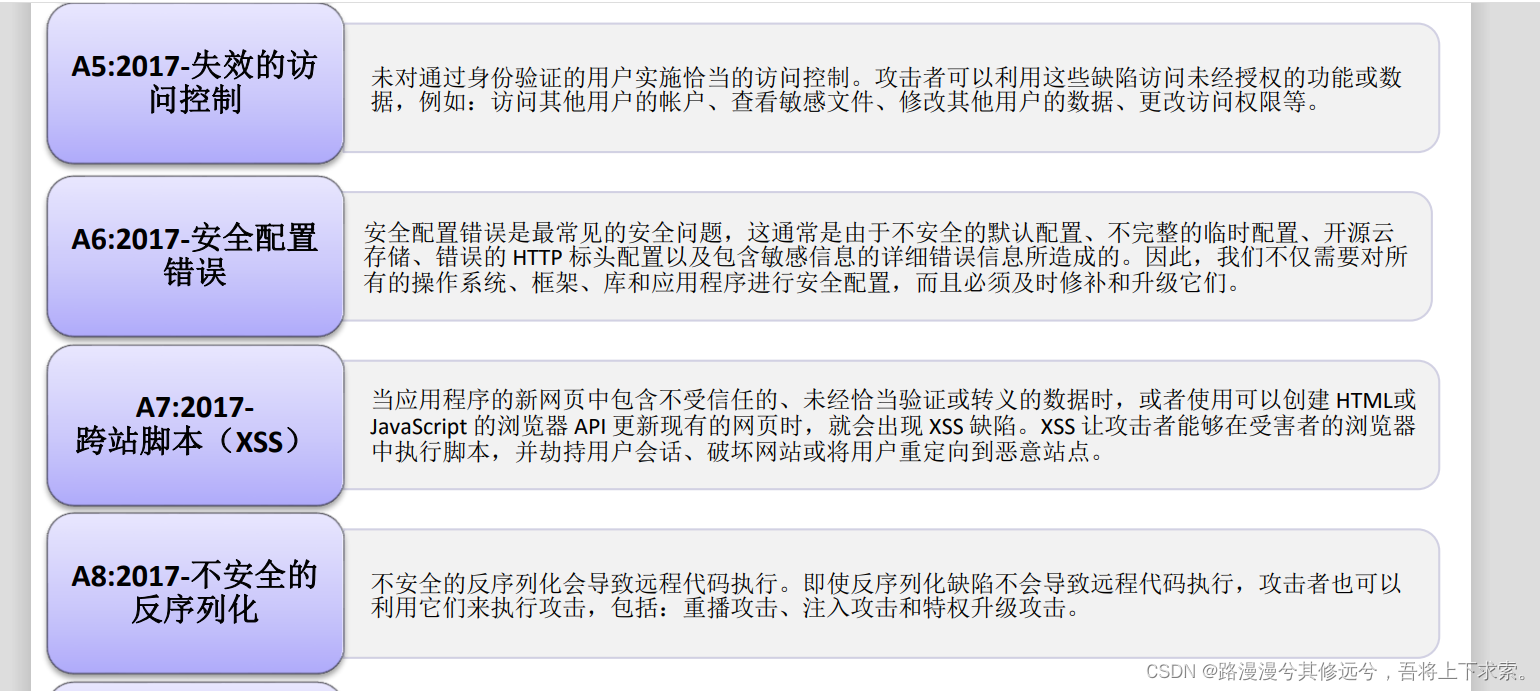

A05:2021-安全设定缺陷?

从上一版本的第六名移动上來。90% 被测试的应用程式都有验测到某种类別的安全设定缺陷。在更多的软件往更高度和有弹性的设定移动,我们并不意外这个类別的问题往上移动。在前版本中的 XML 外部实体注入攻击 (XML External Entities)现在属于这个类別。

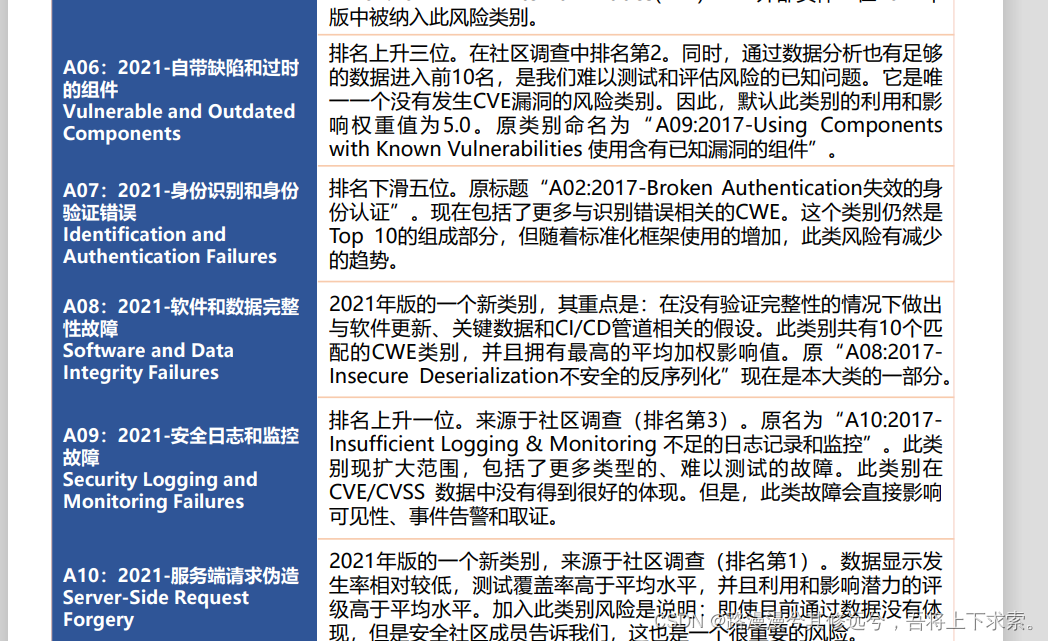

A06:2021-危险或过旧的组件?

在之前标题为?使用有已知弱点的组件。在本次版本中于业界问卷中排名第二,但也有足够的统计资料让它可以进入 Top 10。这个类別从 2017 版本的第九名爬升到第六,也是我们持续挣扎做测试和评估风险的类別。这也是唯一一个沒有任何 CVE 能被对应到 CWE 內的类別,所以预设的威胁及影响权重在这类別的分数上被预设为 5.0。

A07:2021-认证及验证机制失效?

在之前标题为?错误的认证机制。在本次版本中由第二名下滑至此,并同时包含了将认证相关缺失的 CWE 包含在內。这个类別仍是 Top 10 不可缺少的一环,但同时也有发现现在标准化的架构有协助降低次风险发生机率。

A08:2021-软件及资料完整性失效?

这是 2021 年版本全新的类別,并在软件更新,敏感及重要资料,和 CI/CD 管道中并沒有做完整性的确认为前提做假设并进行评估。在评估中影响权重最高分的 CVE/CVSS 资料都与这类別中的 10 个 CWE 对应到。2017 年版本中不安全的反序列化现在被合并至此类別。

A09:2021-安全记录及监控失效?

在之前为不完整的记录及监控并纳入在业界问卷中在本次列名为第三名并从之前的第十名上移。这个类別将扩充去纳入更多相关的缺失,但这也是相当难去验证,并沒有相当多的 CVE/CVSS 资料可以佐证。但是在这个类別中的缺失会直接影响到整体安全的可视性,事件告警及取证。

A10:2021-服务器端请求伪造?

这个类別是在业界问卷排名第一名,并在此版本內纳入。由资料显示此问题有较低被验测次数和范围,但有高于平均的威胁及影响权重比率。这个类別的出现也是因为业界专家重复申明这类別的问题相当重要,即使在本次资料中并沒有足够的资料去显示这个问题。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【数据库】Mysql的安装和部署

- VScode安装Remix.js开发环境

- 公司建设信息化平台成本高吗?怎么建立合适?

- 手把手入门MO | 如何使用使用 Spark 将批量数据写入 MatrixOne

- python 控制台 图书管理

- 每日一题 2171. 拿出最少数目的魔法豆(中等)

- postgresql 13安装后启动错误解决

- 告别封号风险,海外社媒多账号如何运营?

- pandas库学习以及一些常见函数

- 深度学习记录--RMSprop均方根