文件上传 [SWPUCTF 2021 新生赛]easyupload1.0

发布时间:2023年12月20日

打开题目

上传文件格式为jpg类型的一句话木马上去

木马内容为

bp抓包把文件后缀改为php

可以看到上传成功且给了我们上传路径,访问一下

访问成功

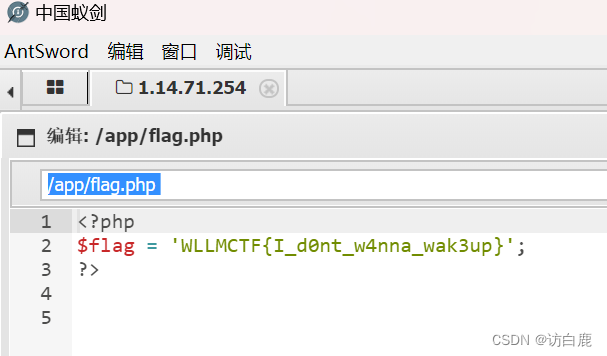

我们用蚁剑连接一下,但是找到的是假的flag

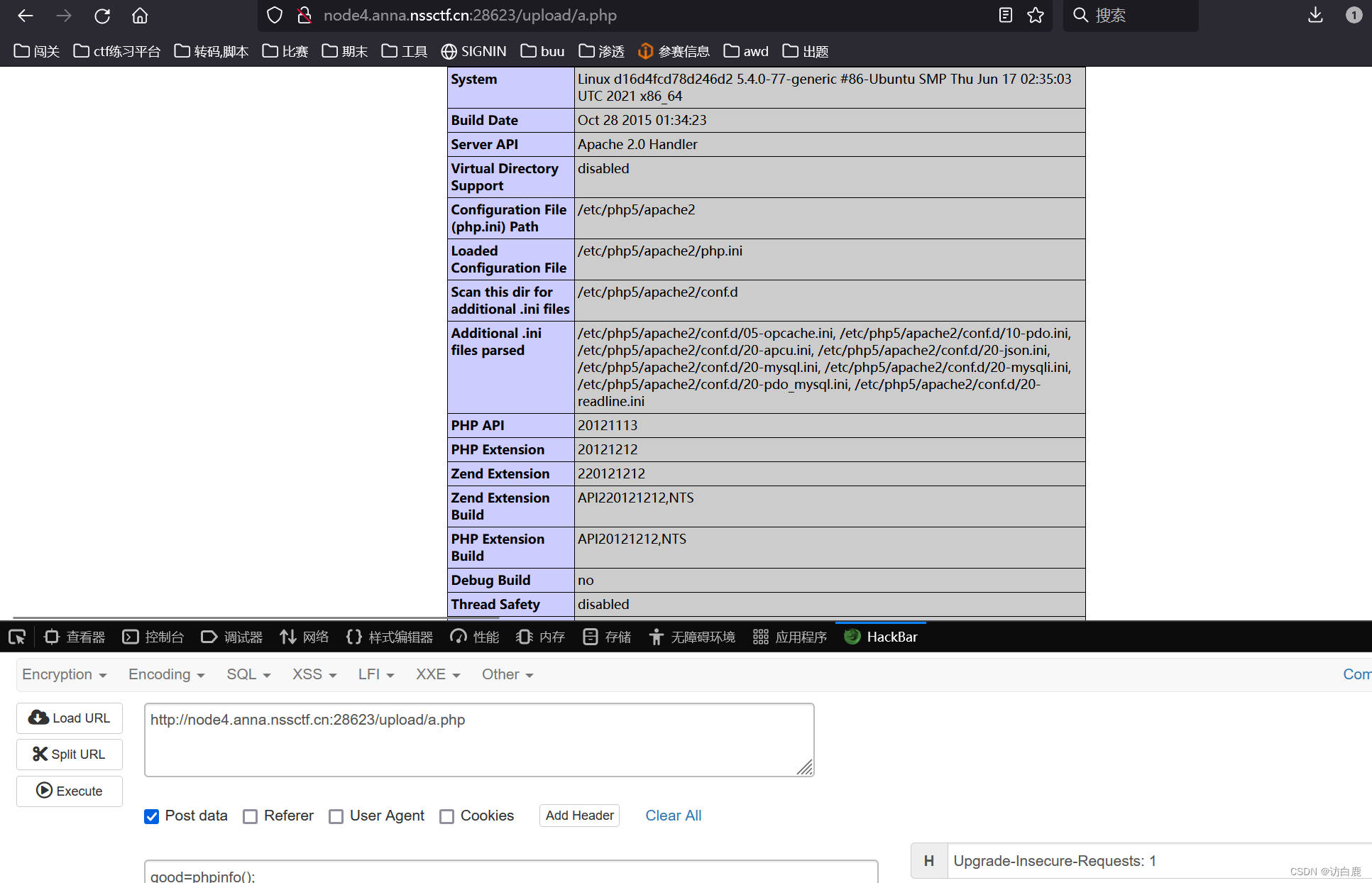

那我们用hackbar(也可以用bp)

执行命令

就可以看到phpinfo界面了

在phpinfo界面找到了真的flag

文章来源:https://blog.csdn.net/m0_75178803/article/details/135116976

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- R语言【base】——apply():在数组边距上应用函数

- 【MCAL】SPI模块详解

- 视觉学习(3) —— 使用调试助手与视觉连接

- 洛谷——P3879 [TJOI2010] 阅读理解(STL:hash+set,c++)

- 回归预测 | Matlab实现DE-BP差分算法优化BP神经网络多变量回归预测

- 【ug572】UltraScale体系结构时钟资源手册节选

- 【TB作品】51单片机 实物+仿真-电子拔河游戏_亚博 BST-M51

- 飞书 requestAuthCode:fail invalid url

- 太阳系三体模拟器

- 慢连接攻击是什么,如何进行防御