计算机网络课程设计-校园网设计

1. 地址分配与网络地址转换NAT

相关知识简述:

NAT英文全称是“Network Address Translation”,中文意思是“网络地址转换”,它是一个IETF(Internet Engineering Task Force, Internet工程任务组)标准,允许一个整体机构以一个公用IP(Internet Protocol)地址出现在Internet上。顾名思义,它是一种把内部私有网络地址(IP地址)翻译成合法网络IP地址的技术。

NAT就是在局域网中使用内部地址,而当内部节点要与外部网络进行通讯时,就在网关处,将内部地址替换成公用地址,从而在外部公网(internet)上正常使用,NAT可以使多台计算机共享Internet连接,这一功能很好地解决了公共 IP地址紧缺的问题。通过这种方法,可以只申请一个合法IP地址,就把整个局域网中的计算机接入Internet中。这时,NAT屏蔽了内部网络,所有内部网计算机对于公共网络来说是不可见的,而内部网计算机用户通常不会意识到NAT的存在。如下图所示。这里提到的内部地址,是指在内部网络中分配给节点的私有IP地址,这个地址只能在内部网络中使用,不能被路由转发。

NAT可以分为三种类型:分别是静态NAT(Static NAT)、动态地址NAT(Pooled NAT)、网络地址端口转换NAPT(Port-Level NAT)。

方案选择:

校园网内部使用本地地址,校区1内所有主机的IP地址都是本地IP地址192.168.x.x,校区2内所有主机的IP地址都是本地IP地址172.16.x.x。Web服务器与FTP服务器需要固定地址,不应随意改变地址,故采用静态NAT,其余主机均采用动态NAT。

2. 校区内部虚网的跨网通信

相关知识简述:

(1)独臂路由实现不同VLAN间通信。

通过一台路由器,使得vlan之间的互通数据通过路由器进行三层转发。由于路由器接口有限,不能为每个路由器都配置一个接口。独臂路由提供一种解决方案,路由器只需一个以太网接口和交换机连接,交换机这个接口设置为trunk接口。在路由器上创建多个子接口和不同的VLAN连接,子接口是路由器物理接口上的逻辑接口。

(2)三层交换机实现不同VLAN间通信。

可以把三层交换机看成是二层交换机和路由器的组合,这个虚拟的路由器与每个VLAN都有一个端口进行连接,这个端口是交换虚拟端口(SVI,Switch Virtual Interface)。

Cisco三层交换机通过配置其逻辑三层端口(交换虚拟端口SVI)可实现不同VLAN间的通信。在VLAN端口配置IP地址,并将计算机的网关指向相应VLAN的地址即可。在配置逻辑三层接口之前,必须在交换机上创建VLAN并分配VLAN端口,即将交换机端口分配到所创建的VLAN。另外,需使用ip routing配置命令开启三层交换机的IP路由。

方案选择:

在本次设计中使用了三层交换机连接各个VLAN,相较于独臂路由配置,利用三层交换机实现不同VLAN间通信会更加简单,故选用三层交换机实现不同VLAN间通信。

3. 路由选择方案

Internet网络层的核心功能为路由选择(routing)和转发(forwarding),转发通过路由器索引其转发表决定某分组被指向的链路接口;路由选择算法在路由器中运行、交换和计算信息,这些信息被用于配置转发表。无论网络层提供的是数据报服务(在给定源和目的地址之间的所有分组可能采用不同的路由),还是虚电路服务(在给定源和目的地址之间的所有分组将采用相同路径),网络层都必须为发送方到接收方的分组确定所采用的路径,这就是路由选择的工作。

主机通常直接与一台路由器相连接,该路由器即为该主机的默认路由器(default router),或称为第一跳路由器(first-hop router)。每当主机发送一个分组时,该分组被传送给它的默认路由器。我们将源主机的默认路由器称作源路由器(source router),把目的主机的默认路由器称为目的路由器(destination router)。一个分组从源主机到目的主机的路由选择问题可归结为从源路由器到目的路由器的路由选择问题。

因此,路由选择算法的目的是:给定一组路由器以及连接路由器的链路,路由选择算法要找到一条从源路由器到目的路由器的“好路径”。通常,一条好路径指具有最低代价的路径(实践中还需关心一些其他问题,这也使得概念简单、性能优秀的算法变得复杂),且通常使用图来形式化路由选择问题。

路由选择算法可以根据算法是静态的还是动态的进行分类:

静态路由选择算法:手工配置,随着时间流逝,路由的变化是非常缓慢的,且通常优先级较高。

动态路由选择算法:能够当网络流量负载或拓扑发生变化时改变路由选择路径。可周期性地运行或直接响应拓扑或链路费用的变化而运行,路由更新快。

方案选择:

本网络较为简单,故采用静态路由选择算法。

4. 访问控制列表设计

相关知识简述:

园区网接入互联网后,必然面临各种安全威胁。因此,提高网络安全性服务质量迫在眉睫。ACL就在这种情况下应运而生了。通过ACL可以实现对网络中报文流的精确识别和控制,达到控制网络访问行为、防止网络攻击和提高网络带宽利用率的目的,从而切实保障网络环境的安全性和网络服务质量的可靠性。

访问控制列表ACL(AccessControlList)是由一条或多条规则组成的集合。所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。ACL的基本原理:ACL由一系列规则组成,通过将报文与ACL规则进行匹配,设备可以过滤出特定的报文。

方案选择:

(1)由于web服务器可以被所有用户设备访问,默认就是,所以不需要再进行访问控制。

(2)在FTP直连的三层交换机上定义访问控制列表。

实现:校内的web服务器可以被所有用户设备访问,启秀校区的FTP服务器只允许被该校区的用户访问使用。

5. 校区2动态地址分配

相关知识简述:

DHCP(动态主机配置协议)是一个局域网的网络协议。指的是由服务器控制一段IP地址范围,客户机登录服务器时就可以自动获得服务器分配的IP地址和子网掩码。

DHCP工作过程:

DHCP客户机向局域网中所有DHCP服务器发送DHCP discovery请求。DHCP客户机向DHCP服务器发送DHCP请求,来请求DHCP服务器下发IP地址。

局域网中所有DHCP服务器回复DHCP offer,为客户机提供IP地址。

客户机选择第一台DHCP服务器回复的ip地址,并且要发送DHCP request,通告给局域网中所有的DHCP服务器,它选择了哪个IP和哪个DHCP(发送DHCP request的原因有两层,第一层是通告所有DHCP,让未被选中的服务器,把未使用的地址收回,第二层是通告给被选中的服务器,这个IP地址客户机要使用了)。

被选中的DHCP服务器收到DHCP request消息后,会给DHCP客户机回复一个DHCP ACK,告知客户端此ip地址可以被使用了,客户机将此IP与自己的MAC地址绑定,方便下次使用,而其他DHCP服务器将收回分配给该客户机的ip地址。

方案选择:

由于DHCP(动态主机配置协议)是一个局域网的网络协议,但校区2的网络被划分成了多个VLAN,所以需要解决多个VLAN共用一个DHCP服务器的问题,这里我采用在三层交换机(启秀校区的核心交换机)多个VLAN上配置DHCP服务器。

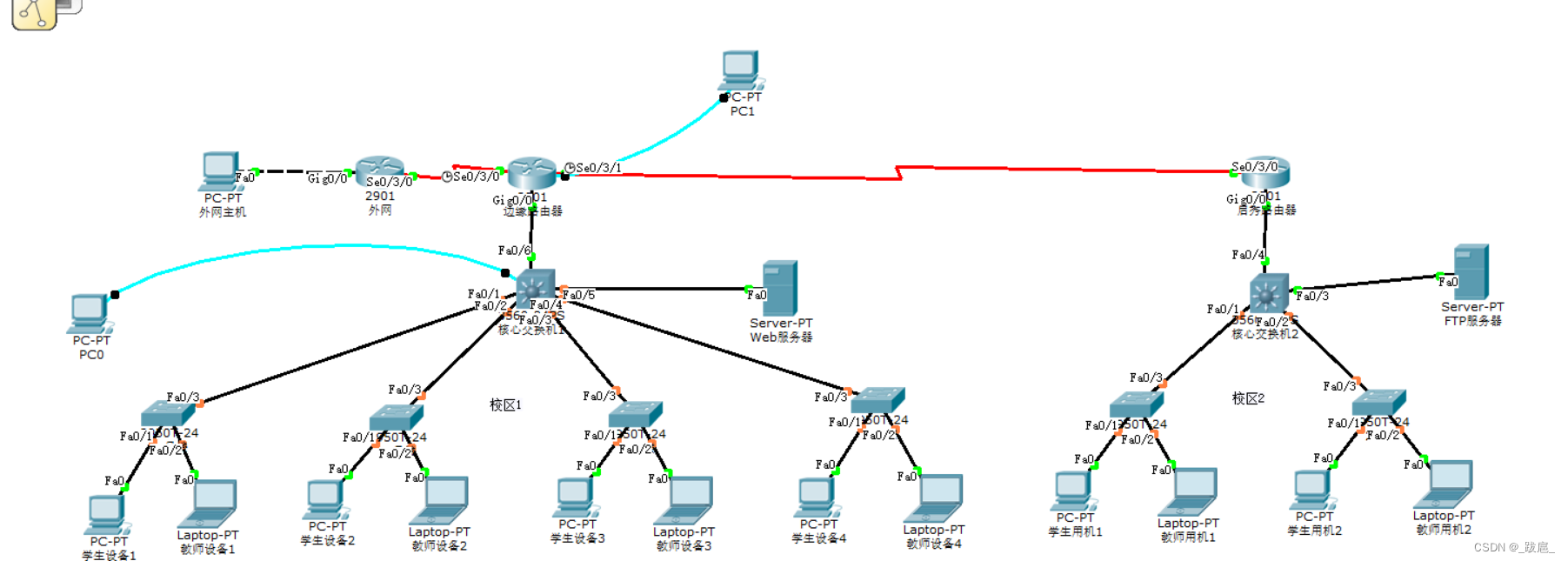

1. 网络设备选择

教学楼交换机:选用二层交换机,型号Cisco Catalyst 2950T-24,共六台。Cisco Catalyst 2950T-24是一款经典的二层交换机,具有24个以太网端口,适合用于连接教学楼内的多个终端设备。支持VLAN和其他常见的二层交换功能,可以提供对教学楼内网络的灵活管理和控制。

核心交换机:选用三层交换机,型号Cisco Catalyst 3560-24PS,共两台。Cisco Catalyst 3560-24PS是一款三层交换机,具有24个以太网端口,并且支持IP路由协议。作为核心交换机,它能够处理大量的数据流量,并提供高度可靠的局域网互联。三层交换机还支持VLAN的路由功能,可以实现不同VLAN之间的互联,提供更灵活的网络架构。

路由器:选用Cisco 2901路由器,共两台。Cisco 2901路由器是一款成熟可靠的路由器产品,具备丰富的路由功能和性能。支持网络地址转换(NAT)功能,可以实现内部设备与外部互联网进行通信。

外网:使用一个Cisco 2901路由器和一台个人主机模拟外网。提供一个独立的网络环境,用于模拟实际的互联网连接。

2. 地址分配

校园网内部使用本地地址,校区1内所有主机的IP地址都是本地IP地址192.168.x.x,校区2内所有主机的IP地址都是本地IP地址172.16.x.x。校区1采用静态IP地址分配,直接给定IP地址。校区2采用动态IP地址分配。具体分配方案如下表:

| 设备名 | 接口名 | IP地址 | 掩码 | 默认网关 |

| 学生设备1 | FastEthernet0 | 192.168.1.2 | 255.255.255.0 | 192.168.1.1 |

| 学生设备2 | FastEthernet0 | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 |

| 学生设备3 | FastEthernet0 | 192.168.1.4 | 255.255.255.0 | 192.168.1.1 |

| 学生设备4 | FastEthernet0 | 192.168.1.5 | 255.255.255.0 | 192.168.1.1 |

| 教师设备1 | FastEthernet0 | 192.168.2.2 | 255.255.255.0 | 192.168.2.1 |

| 教师设备2 | FastEthernet0 | 192.168.2.3 | 255.255.255.0 | 192.168.2.1 |

| 教师设备3 | FastEthernet0 | 192.168.2.4 | 255.255.255.0 | 192.168.2.1 |

| 教师设备4 | FastEthernet0 | 192.168.2.5 | 255.255.255.0 | 192.168.2.1 |

| Web服务器 | FastEthernet0 | 192.168.3.2 | 255.255.255.0 | 192.168.3.1 |

| 一号楼交换机 | Vlan30 | 192.168.5.2 | 255.255.255.0 | 192.168.5.1 |

| 二号楼交换机 | Vlan30 | 192.168.5.3 | 255.255.255.0 | 192.168.5.1 |

| 三后楼交换机 | Vlan30 | 192.168.5.4 | 255.255.255.0 | 192.168.5.1 |

| 四号楼交换机 | Vlan30 | 192.168.5.5 | 255.255.255.0 | 192.168.5.1 |

| 核心交换机1 | Vlan10 | 192.168.1.1 | 255.255.255.0 | 无 |

| 核心交换机1 | Vlan20 | 192.168.2.1 | 255.255.255.0 | 无 |

| 核心交换机1 | Vlan30 | 192.168.3.1 | 255.255.255.0 | 无 |

| 核心交换机1 | FastEthernet0/6 | 192.168.4.1 | 255.255.255.0 | 无 |

| 边缘路由器 | GigabitEthernet0/0 | 192.168.4.2 | 255.255.255.0 | 无 |

| 边缘路由器 | Serial 0/3/0 | 202.96.1.1 | 255.255.255.0 | 无 |

| 边缘路由器 | S0/3/1 | 172.16.5.2 | 255.255.255.0 | 无 |

| 边缘路由器 | Serial 0/3/0 | 202.96.1.2 | 255.255.255.0 | 无 |

| 外网路由器 | Serial 0/3/0 | 202.96.1.5 | 255.255.255.0 | 无 |

| 外网路由器 | GigabitEthernet0/0 | 202.96.2.1 | 255.255.255.0 | 无 |

| 互联网主机 | FastEthernet0 | 202.96.2.2 | 255.255.255.0 | 202.96.2.1 |

| 核心交换机2 | Vlan10 | 172.16.1.254 | 255.255.255.0 | 无 |

| 核心交换机2 | Vlan20 | 172.16.2.254 | 255.255.255.0 | 无 |

| 核心交换机2 | Vlan40 | 172.16.10.254 | 255.255.255.0 | 无 |

| 核心交换机2 | FastEthernet 0/3 | 172.16.3.1 | 255.255.255.0 | 无 |

| 核心交换机2 | FastEthernet 0/4 | 172.16.4.1 | 255.255.255.0 | 无 |

| 校区2路由器 | G0/0 | 172.16.4.2 | 255.255.255.0 | 无 |

| 校区2路由器 | Se0/3/0 | 172.16.5.1 | 255.255.255.0 | 无 |

| 1号楼交换机 | Vlan40 | 172.16.10.1 | 255.255.255.0 | 172.16.10.254 |

| 2号楼交换机 | Vlan40 | 172.16.10.2 | 255.255.255.0 | 172.16.10.254 |

| 学生用机1 | Vlan10 | 172.16.1.0/24 动态分配 | 255.255.255.0 | 172.16.1.254 |

| 学生用机2 | Vlan10 | 255.255.255.0 | ||

| 教师用机1 | Vlan20 | 172.16.2.0/24 动态分配 | 255.255.255.0 | 172.16.2.254 |

| 教师用机2 | Vlan20 | 255.255.255.0 | ||

| FTP服务器 | FastEthernet0 | 172.16.3.2 | 255.255.255.0 | 172.16.3.1 |

1. 设备选型、连线

根据拓扑图完成网络电缆连接:

2. 设备基本配置

(1)主机配置

根据设计好的地址给主机配置IP地址和默认网关(以学生设备1为例):

校区2主机暂不配置,后续通过配置DHCP动态获取IP地址与默认网关。

(2)二层交换机配置

在交换机内划分VLAN,配置端口工作模式。

校区1中四台交换机划分4个VLAN,分别为VLAN10(学生设备)、VLAN20(教师设备)、VLAN30(交换机配置管理)和VLAN40(Web服务器)。具体配置命令以一号楼交换机为例:

与主机相连的端口,工作模式设置为access,并将与学生设备相连的端口加入到VLAN10,与教师设备相连的端口加入到VlAN20。具体配置命令以一号楼交换机为例:

与核心交换机1相连的端口,工作模式设置为Trunk,并允许所有VLAN通过。具体配置命令以一号楼交换机为例:

为后续交换机远程访问控制做准备,为VLAN30加入IP地址和掩码,并配置默认网关。具体配置命令以一号楼交换机为例:

校区2两台二层交换机配置与上面基本一致,在交换机内划分VLAN,并配置端口工作模式。

(3)三层交换机配置

在上述设计方案中,我选用了三层交换机实现不同VLAN间的通信,所以这里需要进行配置来实现上述功能。以啬园校区核心交换机1为例:

交换机端口分配:

创建VLAN并配置每个VLAN的接口与IP地址(注意这里VLAN的IP地址应该与该网段主机的网关一致):

开启IP路由功能:

![]()

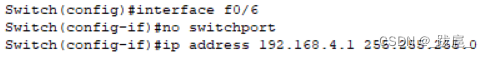

配置核心交换机1与边缘路由器连接的接口,将f0/6(即与边缘路由器连接的接口)设置为no switchport,并给其配置IP地址,这样就可以实现与边缘路由器接通:

校区2核心交换机2配置与上面类似。

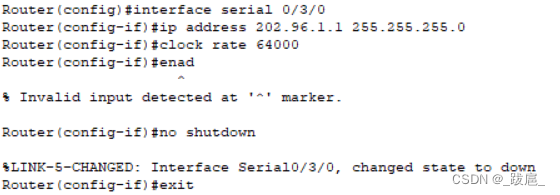

(4)路由器配置

配置接口IP地址和路由器串行端口(以边缘路由器为例):

3. NAT配置

(1)静态NAT配置

由于内网具有服务器,当外网中有主机对该服务器进行访问时,需要确切地知道该服务器的外部IP地址,而动态NAT中内部地址到外部地址的映射是可变的即内部服务器的外部IP地址不固定,所以此时需要使用静态NAT。

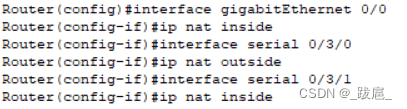

给边缘路由器配置NAT外部接口和NAT内部接口:

给内网Web服务器和FTP服务器配置静态NAT:

![]()

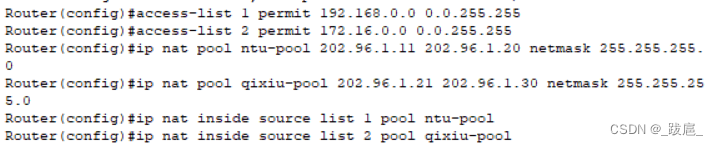

(2)动态NAT配置

在上面已经配置过NAT外部接口和NAT内部接口,这里不需重复配置,动态NAT配置如下:

在学生设备1上使用ping命令访问外网主机,查看边缘路由器的NAT映射表,确认地址转换成果。

4. 路由选择配置

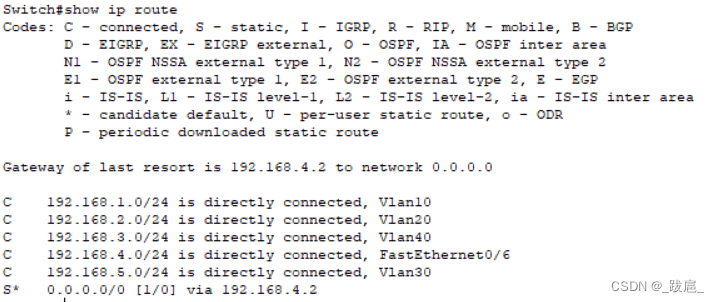

(1)三层交换机路由配置

校区1核心交换机1的下一跳都指向192.168.4.2,因此只需添加一条默认路由指向192.168.4.2即可。

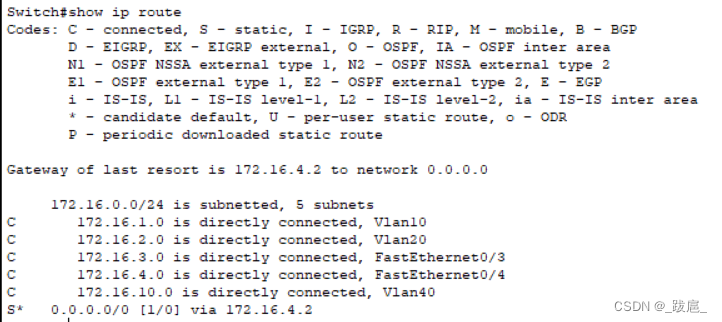

校区2核心交换机2的下一跳都指向172.16.4.2,因此只需添加一条默认路由指向172.16.4.2即可。

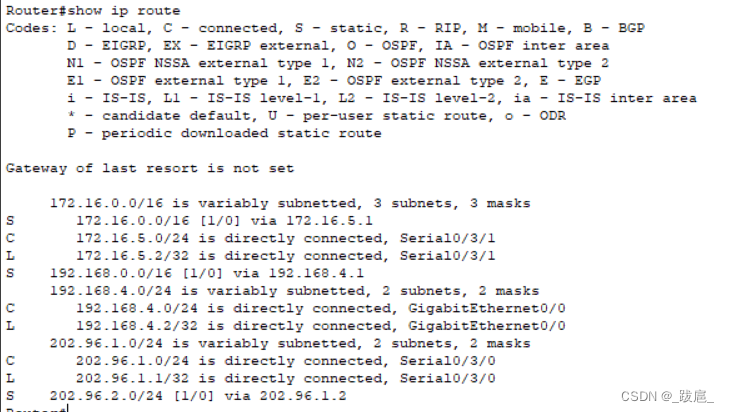

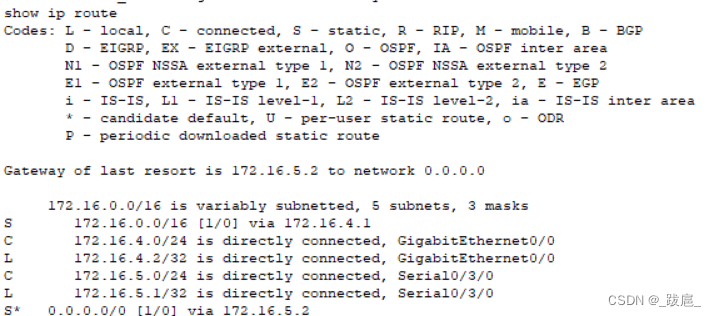

(2)路由器路由配置

边缘路由器路由配置:边缘路由器一共有三个方向,一个是到202.96.2.0/24网段,一个是到192.168.0.0/16网段,还有一个是172.16.0.0/16网段,在边缘路由器中加入以下网段即可:

启秀路由器加入以下静态路由即可:

5. 安全配置

(1)CON口和远程登陆安全配置

交换机与路由器的CON口和远程登陆安全配置相似,这里以一号楼交换机为例:

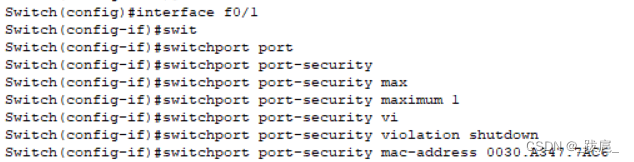

(2)交换机端口安全配置

每个端口只允许指定Mac的一台设备接入。以一号楼交换机fa0/1口为例:

查看该端口所连接主机的MAC地址:

交换机fa0/1端口绑定该主机MAC地址,配置端口的最大连接数为 1,配置安全违规的处理方式为 shutdown。

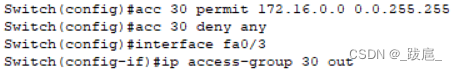

6. 访问控制列表配置

实现:校内的web服务器可以被所有用户设备访问,校区2的FTP服务器只允许被该校区的用户访问使用。

(1)由于web服务器可以被所有用户设备访问,默认就是,所以不需要再进行访问控制。

(2)在FTP直连的三层交换机上定义访问控制列表,进入该三层交换机与FTP相连的接口,将访问控制列表应用到该接口上,并定义过滤方向:

7. DHCP配置

上面设备基本配置中以经配置好了VLAN和端口模式,这里直接进行DHCP的配置。

配置DHCP池子:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!