2023年度总结———豫见及遇见

目录

一.AI 人工智能方向

二.华为数通网络方向

三.腾讯云AI绘画方向

四.年度心得总结板块

?

博主C站主页:知孤云出岫_网络,计算机,计算机网络教案-CSDN博客

博主腾讯云主页:?知孤云出岫 - 个人中心 - 腾讯云开发者社区-腾讯云

2023年年度词:豫见

#《豫见》

癸卯年末,记事呈上

敬请诸君,酌情品读

文章导航

???

一.AI 人工智能方向

#年度安利工具板块

1.AI工具GPT1

? ? ? ? ? ? @1话说,2023年快要结束了,作为IT 人,那必须有几款开源或者顺手的工具对叭!那我们来说说今年最热的工具是啥,话不多说,除了AI 还是AI,那么大家使用最多的是什么呢?

? ? ? ? ? ? @2当然是具有鬼斧神工的“cha——gpt”,还有“cha——GPTplus”,如果你是IT人,那你肯定就知道我在说啥,如果你不是技术人员,接着往下看!

? ? ? ? ? ? ?@3那就是给大家说下什么是Cha——GPT ,简单点来说就是可以满足你的工作需求和学习需求,相当于你不花钱有一个助手,这就很奈斯咯!

? ? ? ? ? ? @4 那就有人好奇了,这个cha——GPT玩意能干其他的吗?不是说功能很强大吗?有人就问了,可以帮我找对象不?听到这话,我想给你一棒槌,你在想什么!

那么到底能干啥,你倒是说吖!

举个栗子:

你对GPT说,帮我写一篇论文,他会毫不犹豫的巴拉巴拉给你写出来,看看多体贴!

或者说,你可以问他,如何造一个原子弹,如下图!当然GPT 是不会回答你的,为什么呢?关于涉及到核武器的东西,是我们可以讨论的!

话说我倒是想问你,你造原子弹要干哈呢^-^^-^^-^haha~~~~

?如图:如何造一个原子弹

? ? ? 神工出世

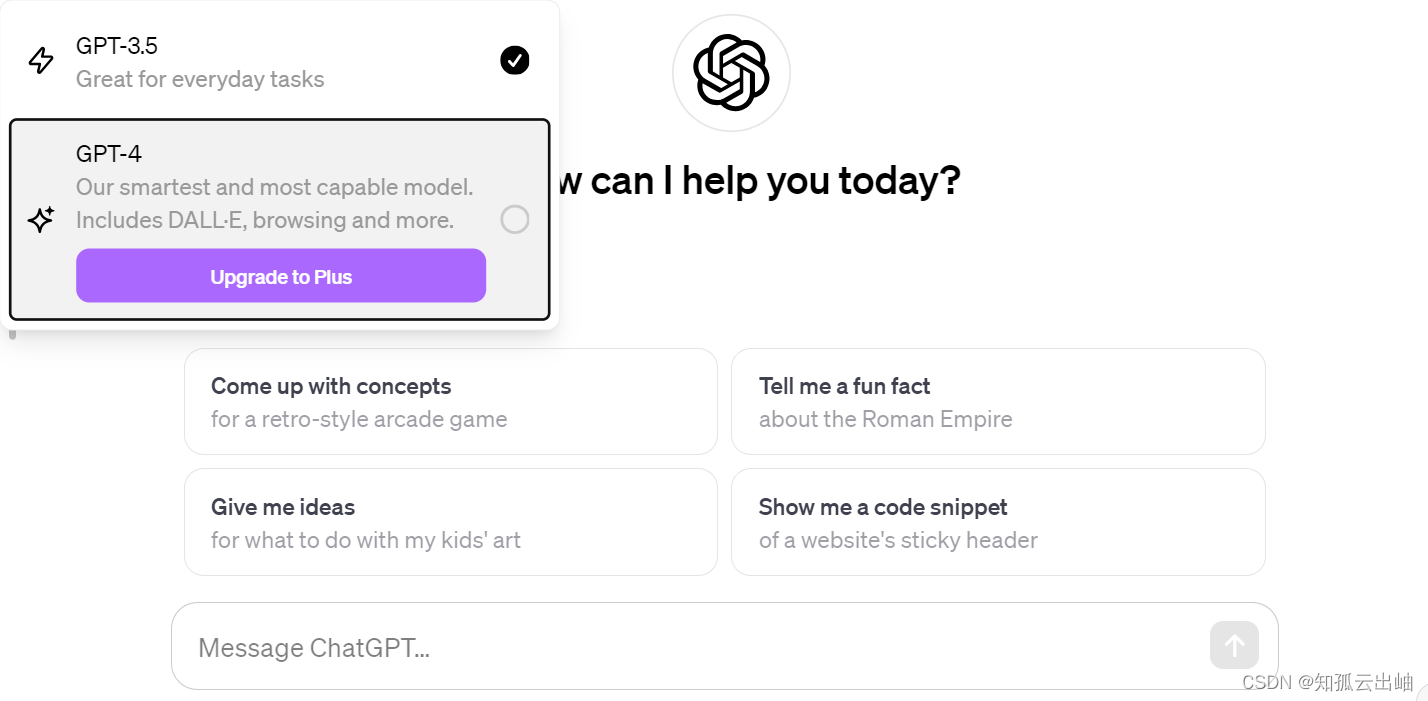

? ? ? ? 那么又有人问这个“chat_gpt plus ”是什么东西,这个呢就是鬼斧神工他爹,绝斧神工,那么它的作用是什么呢

举个栗子:

帮我写一篇一万字论文,他会毫不犹豫的巴拉巴拉给你写出来,同时也可以进行文生图,但是gpt3.5就不可以,唯一的优点就是,比GPT3.5更强大,

到底是如何强大的,体验之后才会知道!~

?个人体验

挺好用的,可以达到你的目的

那么就有人问了,这么好的工具能不能安利下呢,一键三连获取喽!

?如图:

2.AI工具chatbot

这款工具也是人工智能大模型!

优点:和楼上的差不多

缺点:速度慢

如图

?3.AI工具devchat

- 说起devchat 算是在国内也是比较好用的一款了吧

- 需要自己本地区去部署,部署环境比较简单,当然,肯定有博主的贴心教程

贴心教程链接:

#大家看教程,就可以完成部署?

这款人工智能软件可以说是非常实用,而且比较炫酷,看上去感觉你就是个大佬,还可以耍酷!

如图:

二.华为数通网络方向

#年度技术好文板块

#关于数通网络板块,是今年自己搭建的一个项目,话不多说,先看项目部分配置

#企业小型园区网的搭建

网络拓扑

@1交换网络配置

(一)

#三台交换机创建VLAN 8 9 10 11 12 99

[sw1]vlan batch 8 9 10 11 12 99

[sw2]vlan batch 8 9 10 11 12 99

[sw3]vlan batch 8 9 10 11 12 99

[sw4]vlan batch 20 30

验证创建(图1)

[sw3]display vlan

(二)

#SW3连接(10 ,11 12 )的接口类型伟accesss 并且允许VLAN 8,9,10通过

#SW1(1)接口类型为access 并且允许VLAN11

#SW2(2)接口类型为access 并且允许VLAN12

#SW4(1,2)接口类型为access 并且允许VLAN 20 30 通过

[sw3-GigabitEthernet0/0/10]

interface GigabitEthernet0/0/10

port link-type access

port default vlan 8

[sw3-GigabitEthernet0/0/11]dis th

interface GigabitEthernet0/0/11

port link-type access

port default vlan 9

[sw3-GigabitEthernet0/0/12]dis th

interface GigabitEthernet0/0/12

port link-type access

port default vlan 10

[SW1-GigabitEthernet0/0/1]dis th

interface GigabitEthernet0/0/1

port link-type access

port default vlan 11

[sw2-GigabitEthernet0/0/2]

interface GigabitEthernet0/0/2

port link-type access

port default vlan 12

#

[sw4-GigabitEthernet0/0/1]dis th

interface GigabitEthernet0/0/1

port link-type access

port default vlan 20

[sw4-GigabitEthernet0/0/2]dis th

interface GigabitEthernet0/0/2

port link-type access

port default vlan 30

验证(图二)

<sw3>display port vlan active

#在SW1 2 3 4 分别在对应的接口上位trunk类型 并且允许所有VLAN通过

[sw2-GigabitEthernet0/0/1

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

[SW1-GigabitEthernet0/0/3]

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094

[sw4-GigabitEthernet0/0/10]

interface GigabitEthernet0/0/10

port link-type trunk

port trunk allow-pass vlan 20 30

[sw3-GigabitEthernet0/0/3]

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094

[sw3-GigabitEthernet0/0/1]

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#生成树协议

[SW1]stp mode stp

[SW2]stp mode stp

[SW3]stp mode stp

[SW4]stp mode stp

[SW1]stp priority 0 SW1 为根设备

[sw2]stp root secondary

#使得连接终端的接口可以快速进入转发状态 三台交换机全局下开启边缘端口

[sw1]stp edged-port default

[sw2]stp edged-port default

[sw3]stp edged-port default

# 交换机4在接口下配置 边缘端口

[sw4-GigabitEthernet0/0/10]

stp edged-port enable

[sw4-GigabitEthernet0/0/1]dis th

stp edged-port enable

[sw4-GigabitEthernet0/0/2]dis th

stp edged-port enable

#捕捉到非法的 BPDU 关闭接口 在全局下开启bpdu保护(前面在全局下开启了边缘端口) 会导致SW3的3口和1口 shundown

所以 ,需要在接口下下面关闭边缘端口

[sw3]stp bpdu-protection 全局下开启BPDU保护

[sw3-GigabitEthernet0/0/1]dis th

interface GigabitEthernet0/0/1

stp edged-port disable

interface GigabitEthernet0/0/3

stp edged-port disable

#链路聚合

SW1]int Eth-Trunk 10

[SW1-Eth-Trunk10]trunkport g0/0/5

[SW1-Eth-Trunk10]trunkport g0/0/6

[SW1-Eth-Trunk10]display interface Eth-Trunk //创建的链路聚合口加进去(图3)

[sw2-Eth-Trunk10]display interface Eth-Trunk

[SW2-Eth-Trunk10]trunkport g0/0/5

[SW2-Eth-Trunk10]display interface Eth-Trunk@2路由部分:

#配置交换机以及路由器的ip地址

(1)

[SW1-Vlanif8]ip address 10.1.10.14 28

[SW1-Vlanif9]ip address 10.1.10.30 28

[SW1-Vlanif10]ip address 10.1.10.46 28

[SW1-Vlanif11]ip address 10.1.11.1 29

验证

[SW1]display ip interface brief

(2)

[sw2-Vlanif8]ip address 10.1.10.13 28

[sw2-Vlanif9]ip address 10.1.1029 28

[sw2-Vlanif10]ip address 10.1.10.45 28

[sw2-Vlanif12]ip address 10.1.12.1 29

验证

[sw2]display ip interface brief

(l): loopback

(s): spoofing

NULL0 unassigned up up(s)

Vlanif1 unassigned up down

Vlanif8 10.1.10.13/28 up up

Vlanif9 10.1.10.29/28 up up

Vlanif10 10.1.10.45/28 up up

Vlanif11 unassigned up down

Vlanif12 10.1.12.1/29 up up

(2)路由器配置

[AR1-GigabitEthernet0/0/1]ip address 10.1.11.2 29

[AR1-GigabitEthernet0/0/2]ip address 10.1.12.2 29

[AR1-GigabitEthernet0/0/0]ip address 202.100.1.1 30

[AR1-Serial1/0/0]ip address 12.1.1.1 30

[AR2-Serial1/0/0]ip address 12.1.1.2 30

[AR2-GigabitEthernet0/0/0]ip address 202.100.1.2 30

[AR2-LoopBack0]ip address 8.8.8.8 32

[AR3-GigabitEthernet0/0/1]ip address 202.100.1.6 30

验证:(图5)

[AR1]display ip interface brief

*down: administratively down

^down: standby

(l): loopback

(s): spoofing

The number of interface that is UP in Physical is 5

The number of interface that is DOWN in Physical is 1

The number of interface that is UP in Protocol is 5

The number of interface that is DOWN in Protocol is 1

Interface IP Address/Mask Physical Protocol

GigabitEthernet0/0/0 202.100.1.1/30 up up

GigabitEthernet0/0/1 10.1.11.2/29 up up

GigabitEthernet0/0/2 10.1.12.2/29 up up

NULL0 unassigned up up(s)

Serial1/0/0 12.1.1.1/30 up up

Serial1/0/1 unassigned down down

配置分支交换机,利用子接口配置实现跨VLAN之间的通信

并且终结主机上来的tag帧

[AR3-GigabitEthernet0/0/0.20]dis th

#

interface GigabitEthernet0/0/0.20

dot1q termination vid 20

ip address 10.1.20.1 255.255.255.224

arp broadcast enable //开启ARP广播

[AR3-GigabitEthernet0/0/0.30]dis th

[V200R003C00]

#

interface GigabitEthernet0/0/0.30

dot1q termination vid 30

ip address 10.1.30.1 255.255.255.224

arp broadcast enable

#创建 OSPF 单区域(area0)网络,进程号为 10

#配置设备的 OSPF 路由器 ID,分别为 0.0.0.1,0.0.0.2 和 0.0.0.3

[AR1]ospf 10 router-id 0.0.0.1

[AR1-ospf-10]dis th

ospf 10 router-id 0.0.0.1

area 0.0.0.0

[AR1-ospf-10]area 0

[AR1-ospf-10-area-0.0.0.0]int lo 0 环回接口

[AR1-LoopBack0]ip address 11.11.11.11 32

[AR1-LoopBack0]ospf enable 10 area 0 //在环回接口下宣告

[SW1-ospf-10]dis th

ospf 10 router-id 0.0.0.2

area 0.0.0.0

[SW2-ospf-10]dis th

ospf 10 router-id 0.0.0.3

area 0.0.0.0

#在接口下宣告ospf进程

[AR1-GigabitEthernet0/0/1]ospf enable 10 area 0

[AR1-GigabitEthernet0/0/2]ospf enable 10 area 0

[AR1-GigabitEthernet0/0/2]dis th

验证:

#

interface GigabitEthernet0/0/2

ip address 10.1.12.2 255.255.255.248

ospf enable 10 area 0.0.0.0

interface GigabitEthernet0/0/1

ip address 10.1.11.2 255.255.255.248

ospf enable 10 area 0.0.0.0

#

[SW1-ospf-10-area-0.0.0.0]network 10.1.0.0 0.0.255.255 //在进程下宣告

建立了邻居关系

[sw2]display ospf peer brief

OSPF Process 10 with Router ID 0.0.0.3

Peer Statistic Information

----------------------------------------------------------------------------

Area Id Interface Neighbor id State

0.0.0.0 Vlanif12 0.0.0.1 Full

----------------------------------------------------------------------------

#配置主设备和备份设备VRRP 配置主设备的优选级

[SW1-Vlanif8]vrrp vrid 8 virtual-ip 10.1.10.12

[SW1-Vlanif8]vrrp vrid 8 priority 110

[SW1-Vlanif9]vrrp vrid 9 virtual-ip 10.1.10.28

[SW1-Vlanif9]vrrp vrid 9 priority 110

[SW1-Vlanif10]vrrp vrid 10 virtual-ip 10.1.10.44

[SW1-Vlanif10]vrrp vrid 10 priority 110

[sw2-Vlanif8]vrrp vrid 8 virtual-ip 10.1.10.12

[sw2-Vlanif9]vrrp vrid 9 virtual-ip 10.1.10.28

[sw2-Vlanif10]vrrp vrid 10 virtual-ip 10.1.10.44

验证:

[SW1]display vrrp brief

VRID State Interface Type Virtual IP

----------------------------------------------------------------

8 Master Vlanif8 Normal 10.1.10.12

9 Master Vlanif9 Normal 10.1.10.28

10 Master Vlanif10 Normal 10.1.10.44

[sw2]display vrrp brief

VRID State Interface Type Virtual IP

----------------------------------------------------------------

8 Backup Vlanif8 Normal 10.1.10.12

9 Backup Vlanif9 Normal 10.1.10.28

10 Backup Vlanif10 Normal 10.1.10.44

在主设备和备份设备上要放行VLAN 不然会导致链路聚合口不同,从而无法判断主根设备

[sw2]int Eth-Trunk 10

[sw2-Eth-Trunk10]dis th

interface Eth-Trunk10

port link-type trunk

port trunk allow-pass vlan 2 to 4094

[SW1]int Eth-Trunk 10

[SW1-Eth-Trunk10]dis th

#

interface Eth-Trunk10

port link-type trunk

port trunk allow-pass vlan 2 to 4094

测试验证

PC>ping 11.11.11.11

Ping 11.11.11.11: 32 data bytes, Press Ctrl_C to break

From 11.11.11.11: bytes=32 seq=1 ttl=254 time=140 ms

From 11.11.11.11: bytes=32 seq=2 ttl=254 time=63 ms

From 11.11.11.11: bytes=32 seq=3 ttl=254 time=94 ms

From 11.11.11.11: bytes=32 seq=4 ttl=254 time=62 ms

From 11.11.11.11: bytes=32 seq=5 ttl=254 time=78 ms

PC>ping 11.11.11.11

Ping 11.11.11.11: 32 data bytes, Press Ctrl_C to break

From 11.11.11.11: bytes=32 seq=1 ttl=254 time=109 ms

From 11.11.11.11: bytes=32 seq=2 ttl=254 time=78 ms

From 11.11.11.11: bytes=32 seq=3 ttl=254 time=63 ms

From 11.11.11.11: bytes=32 seq=4 ttl=254 time=62 ms

From 11.11.11.11: bytes=32 seq=5 ttl=254 time=47 ms

[AR1-Tunnel0/0/0]dis th

[V200R003C00]

#

interface Tunnel0/0/0

ip address 10.1.13.1 255.255.255.252

tunnel-protocol gre

source 202.100.1.1

destination 202.100.1.6

总部的网关设备配置 2 条默认路由,下一跳为运营商地址

[AR1]ip route-static 0.0.0.0 0 202.100.1.2

[AR1]ip route-static 0.0.0.0 0 12.1.1.2 preference 61

验证:[AR1]display ip routing-table protocol static //查看静态协议(图6)

下放路由

[AR1-ospf-10]default-route-advertise

[AR1-Tunnel0/0/0]dis th

[V200R003C00]

#

interface Tunnel0/0/0

ip address 10.1.13.1 255.255.255.252

tunnel-protocol gre //配置gre隧道

source 202.100.1.1 //源ip

destination 202.100.1.6 //目的ip

ospf enable 10 area 0.0.0.0

路由器AR1 和AR3 分别配置

[AR3-Tunnel0/0/0]dis th

[V200R003C00]

#

interface Tunnel0/0/0

description 202.100.1.1

ip address 10.1.13.2 255.255.255.252

tunnel-protocol gre

source 202.100.1.6

destination 202.100.1.1

ospf enable 10 area 0.0.0.0

[sw2]int Vlanif 99

[sw2-Vlanif99]ip address 10.199.254 24

[sw2-ui-vty0-4]set authentication password cipher qytang123

[sw2-Vlanif99]ospf enable 10 area 0

[sw2-Vlanif99]dis th

interface Vlanif99

ip address 10.1.99.254 255.255.254.0

ospf enable 10 area 0.0.0.0

[sw3]int Vlanif 99

[sw3-Vlanif99]ip address 10.1.99 99 2

[sw3]user-interface vty 0 4

[sw3-ui-vty0-4]protocol inbound telnet

[sw3-ui-vty0-4]set authentication password cipher qytang123

[sw3-ui-vty0-4]acl 2000

[sw3-acl-basic-2000]

acl number 2000

rule 5 permit source 10.1.0.0 0.0.255.255

rule 10 permit source 202.100.1.0 0.0.0.3

rule 15 deny

NAT 技术 使得SW1 2 3 和互联网通信

[AR1-GigabitEthernet0/0/0]dis thinterface GigabitEthernet0/0/0

ip address 202.100.1.1 255.255.255.252

nat outbound 2000

[AR1-GigabitEthernet0/0/0]nat server protocol tcp global current-interface 1234 inside 10.1.99.99 telnet

三台交换机上创建VLAN其他好文推荐:

如图:

三.腾讯云AI绘画方向

#年度案例分享板块

1.腾讯云产品

关于人工智能AI ,本年度体验比较好的一款产品就是腾讯云的文生图

关于AI 绘画,博主的AI 绘画好文,推荐给各位

友情链接:

设计之初,成就AI创作的非凡之路——AI绘画-腾讯云开发者社区-腾讯云

- 关于AI绘画,国内的各种工具层出不群啊!

- 那么腾讯云的优势在哪里,个人对产品的体验,觉得最大优势,关于文生图板块,AI绘画生图准确,到位!

如图:

2.阿西法产品(AI绘画)

关于个人私藏的软件,我把他命名为阿西法,不说别的,就听名字,主打一个听不懂,没见过

这些呢都是不重要的,最重要的是什么,好用就完了

话不多说,直接上图

?

?

?

四.年度心得总结板块

*.这一年,关注的模块和领域

-

.AI 人工智能方向

-

.华为数通网络方向

-

.腾讯云AI绘画方向

*.未来需要涉及的领域

1.?人工智能与机器学习的持续发展

2023年,预计人工智能(AI)和机器学习(ML)领域将继续迎来快速的发展。企业将更加广泛地采用AI和ML技术,以改进业务流程、提高生产力并提供更个性化的服务。

2.?5G技术的普及与应用

随着5G网络的不断推广,2023年将见证更多的企业和个人采用高速、低延迟的5G技术。这将推动物联网(IoT)设备的增长,促使新的创新和解决方案的涌现。

3.?网络安全的关键性

网络安全将继续是IT领域的重要关注点。随着技术的不断发展,网络威胁也在不断演变,因此企业将不断努力加强其网络安全防御和响应能力。

4.?区块链技术的拓展应用

区块链技术在金融领域取得了成功,但2023年可能会看到它在其他行业的更广泛应用。从供应链到医疗保健,区块链的分布式账本和安全特性将推动更多创新。

5.?可持续技术的崛起

企业在2023年将更加注重可持续性和环保。可再生能源、绿色计算和可持续开发实践将成为IT行业的重要趋势。

6.?远程工作和数字化转型

2023年,预计远程工作将继续成为主流。企业将更多地采用数字化工具和技术,以支持灵活的工作模式,并加速数字化转型的步伐。

7.?量子计算的研究和实验

虽然量子计算还处于研究和实验阶段,但2023年可能会见证一些重要的进展。量子计算的潜在应用和影响将引起广泛关注。

8.?数字身份和隐私保护

随着数字化程度的提高,数字身份和个人隐私保护将成为关注的焦点。技术和法规方面的进展将影响企业和个人对数字身份的管理和保护。

#豫见即遇见——年末将至,山不转水转,最终还是峰回路转 。在C站持续创作的日子;我把他叫做扎根,每一次活动的举办,每一次活动的参与,都有生活工作中的影子!

每一次在C站的知识输出,就感觉是在把自己的光洒满大地,这一路,所遇皆是良人 ,所行皆为坦途 所得皆是所愿。

这一年,认识很多一起创作的网友,一起和csdn见证了点滴,体验C站以及合作伙伴推出的产品,体验了新技术,打开了新世界的大门。

遇见即豫见。山河荡漾,遇见你我,陪伴至此!

路虽远,行则将至,事虽难,做则必成!

博主主页:知孤云出岫_网络,计算机,计算机网络教案-CSDN博客

好文推荐:?VMware和Hyper-V的区别_vmware hyper-v-CSDN博客

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 魅族手机、苹果手机怎样才能相互投屏?

- 基于Python的房价预测可视化分析系统-论文、源码、开题报告

- 手绘草图直接生成HTML!这两个开源项目碉爆了!

- 用通俗易懂的方式讲解大模型:HugggingFace 推理 API、推理端点和推理空间使用详解

- 格密码基础:SIS问题的定义与理解

- 前端生成CRC16

- 再获权威认证!紫光展锐5G芯片T820荣获国密二级安全认证

- Python中执行定时任务详细教程与示例代码

- C语言调用python

- JavaOOP篇----第七篇