安全防御-基础认知

目录

网络空间:一个由信息基础设备组成的相互依赖的网络

通信保密阶段----计算机安全阶段----信息系统安全---网络空间安全

传统安全防护逐步失效:传统防火墙、IPS、杀毒软件等基于特征库的安全检测,无法过滤:

安全风险能见度不足:

信息安全:防止任何对数据进行未授权访问的措施,或者防止造成信息有意无意泄漏、破坏、丢? ? ? ? ? ? ? ? ? ? ?失等问题的发生,让数据处于远离危险、免于威胁的状态或特性。

网络安全:计算机网络环境下的信息安全。?

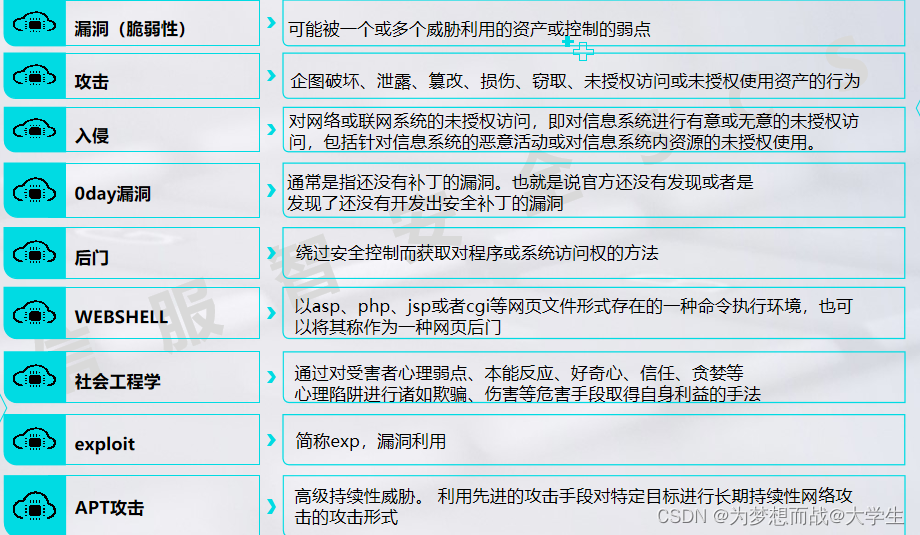

常见的网络安全术语 :

??

??

常见安全风险?

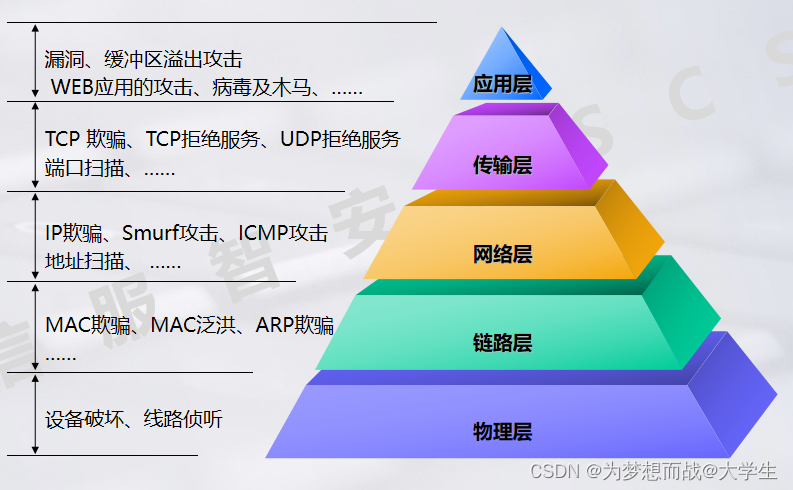

网络的基本攻击模式:

物理层--物理攻击?

链路层-- MAC洪泛攻击

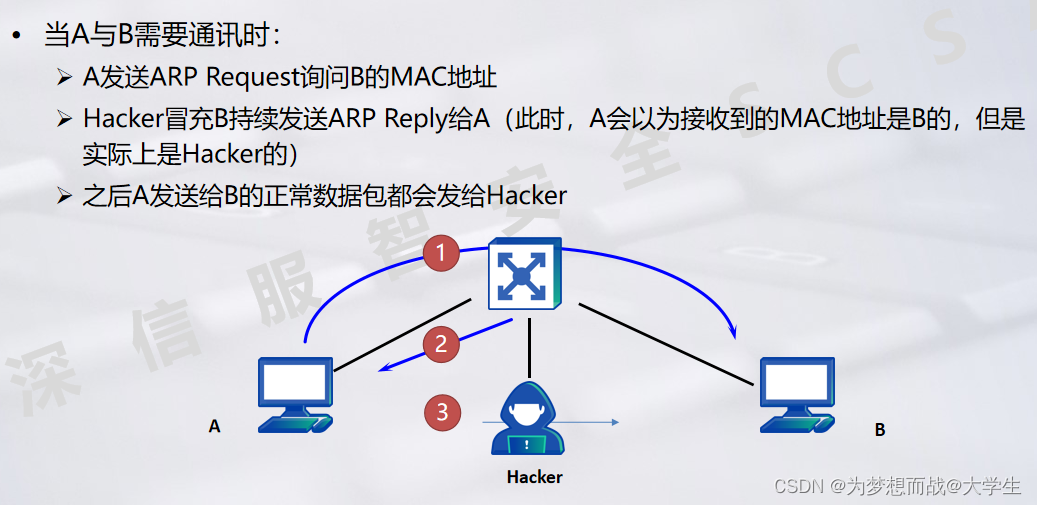

?链路层--ARP欺骗攻击

?链路层--ARP欺骗攻击

网络层--ICMP攻击

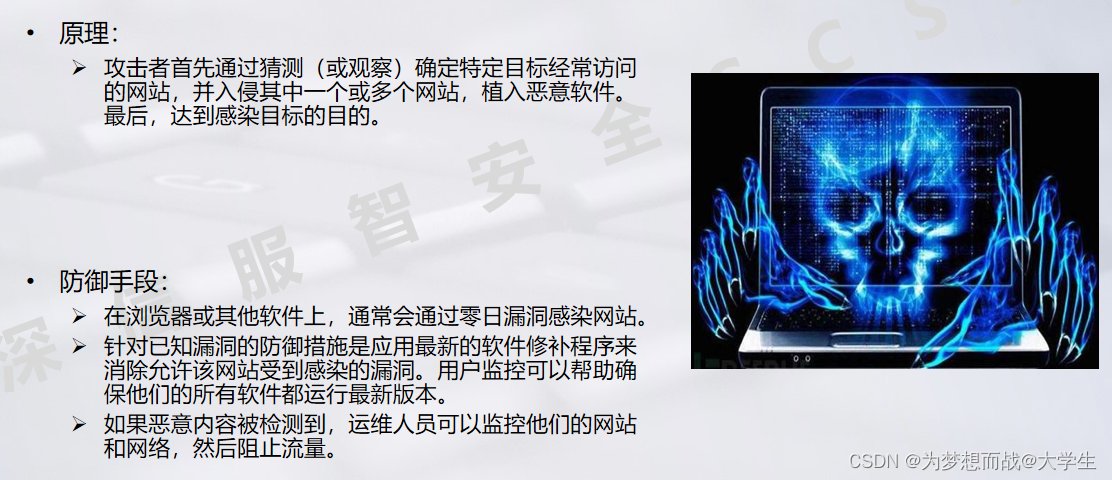

水坑攻击

钓鱼式攻击/鱼叉式钓鱼攻击?

跳板攻击

?拖库、洗库、撞库

?拖库、洗库、撞库

自然灾害:常见处理办法:建设异地灾备数据中心。?

DDOS攻击:分布式拒绝服务攻击

DDOS防御方法

????????1.代理防火墙---每目标IP代理阈值,每目标IP丢包阈值??

? ? ? ? 2.首包丢包:client第一次发送的SYN包会被丢弃

? ? ? ? 3.SYN cookie:将三次握手的状态进行存储记录,握手成功服务器再分配资源

? ? ? ? 4.异常流量清洗:通过抗D设备清洗异常流量

? ? ? ? 5.通过CDN分流:多节点分担 DDoS攻击流量

? ? ? ? 6.分布式集群:每个节点分配足够资源 数据回发瘫痪攻击源

操作系统自身的漏洞:

缓冲区溢出攻击

病毒分类:

普通病毒:以破坏为目的的病毒

木马病毒:以控制为目的的病毒

蠕虫病毒:具有传染性目的病毒

病毒的特征:?

1.非法性

2.隐蔽性????????

3.潜伏性

4.可触发性

5.表现性

6.破坏性

7.传染性

8.针对性

9.变异性

10.不可预见性

常见病毒:?

勒索病毒:

挖矿病毒:

特洛伊木马:

蠕虫病毒:

宏病毒

流氓软件/间谍软件

僵尸网络

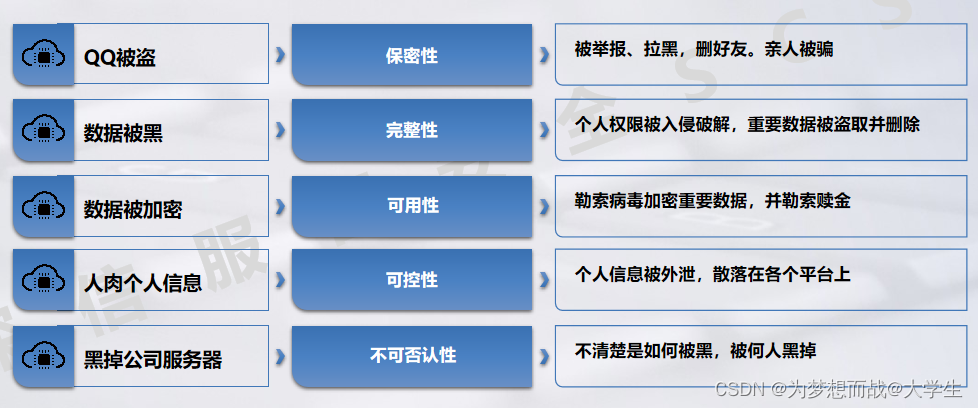

?信息安全的五要素:

保密性—confidentiality ?

完整性—integrity ?

可用性—availability ?

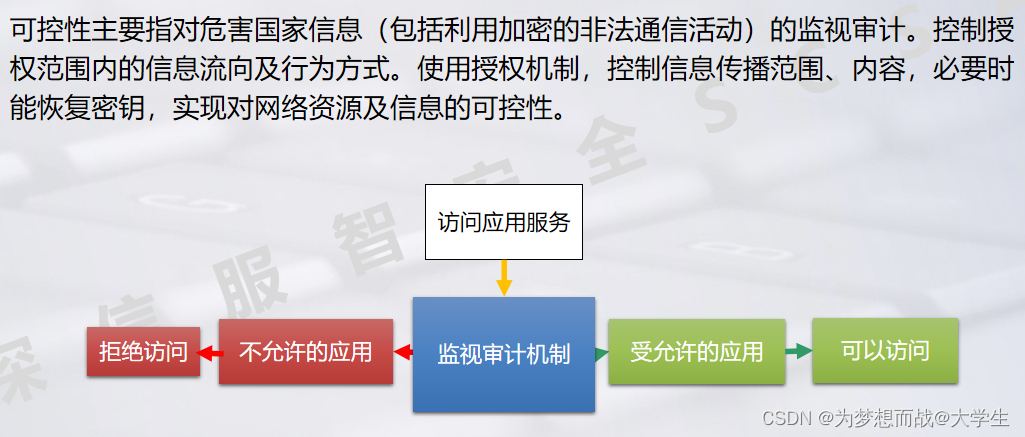

可控性—controllability ?

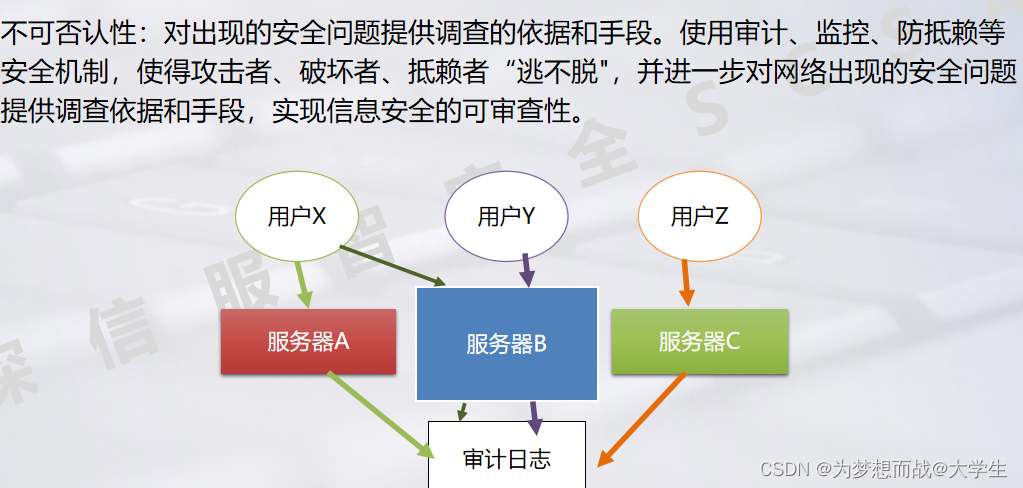

不可否认性—Non-repudiation

保密性

完整性

?可用性

可控性

不可否认性

?信息安全的五要素案例

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 力扣(leetcode)第551题学生出勤记录I(Python)

- Python-logging模块之配置字典

- C++基础:文件操作函数fopen()和fclose()

- 5.3 Verilog 带参数例化

- day08_数组进阶

- sklearn安装

- python pyplot画图转化为html

- pl_vio线特征·part I

- Python 中的数学运算(Python Math)

- Xshell7+Xftp7下载、安装和连接虚拟机配置教程-2024年1月4日