2023年山东省职业院校技能大赛高职组信息安全管理与评估 模块一(正式赛)

2023年山东省职业院校技能大赛高职组信息安全管理与评估 模块一

模块一竞赛项目试题

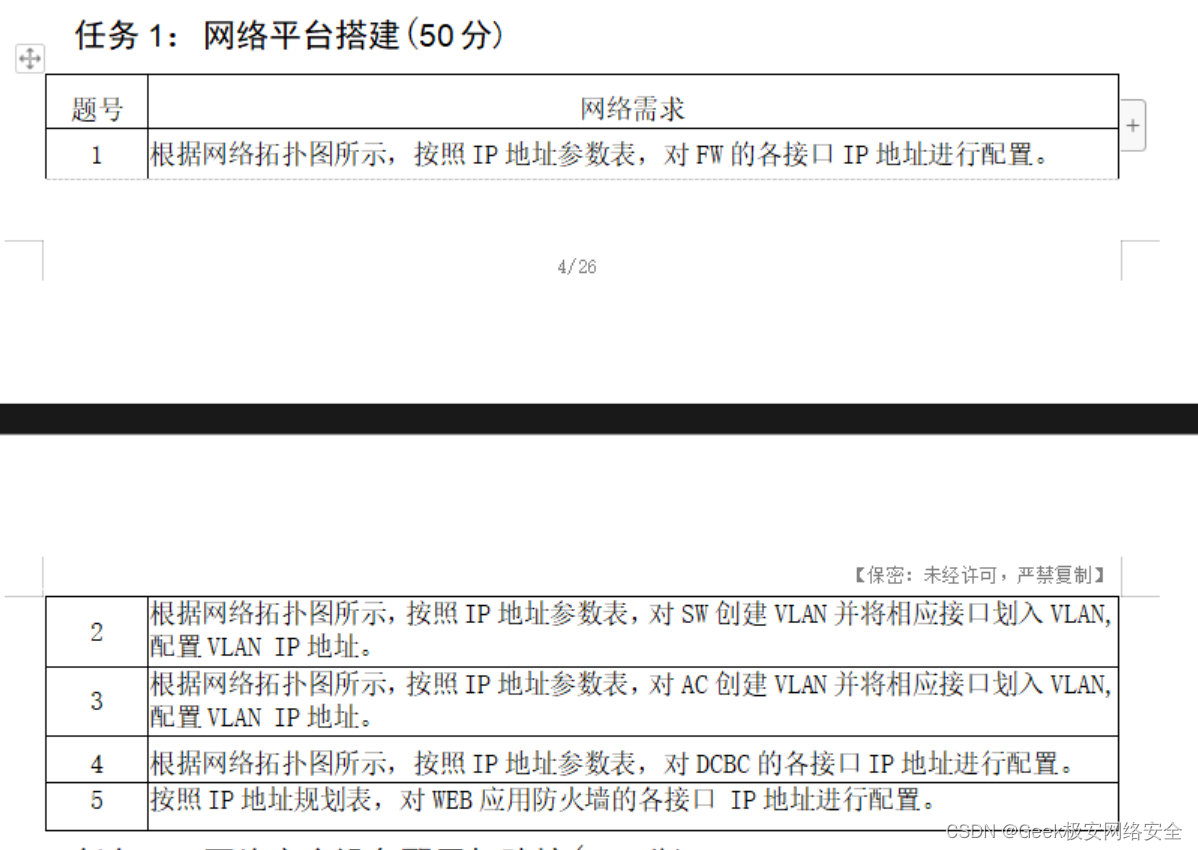

根据信息安全管理与评估技术文件要求,模块一为网络平台搭建与网络安全防护。本文件为信息安全管理与评估项目竞赛-模块一试题。

所需的设备、机械、装置和材料:

所有测试项目都可以由参赛选手根据基础设施列表中指定的设备和软件完成。

评分方案

本阶段竞赛项目分数为300分。

注意事项

赛题模块一请按裁判组专门提供的U盘中的“2023年山东省“信息安全管理与评估”赛项 -模块一-答题模板”中的要求提交答案。选手需要在U盘的根目录下建立一个名为“GWxx”的 文件夹(xx用具体的工位号替代),所完成的“2023年山东省“信息安全管理与评估”赛项- 模块一-答题模板”放置在文件夹中作为比赛结果提交。

项目和任务描述

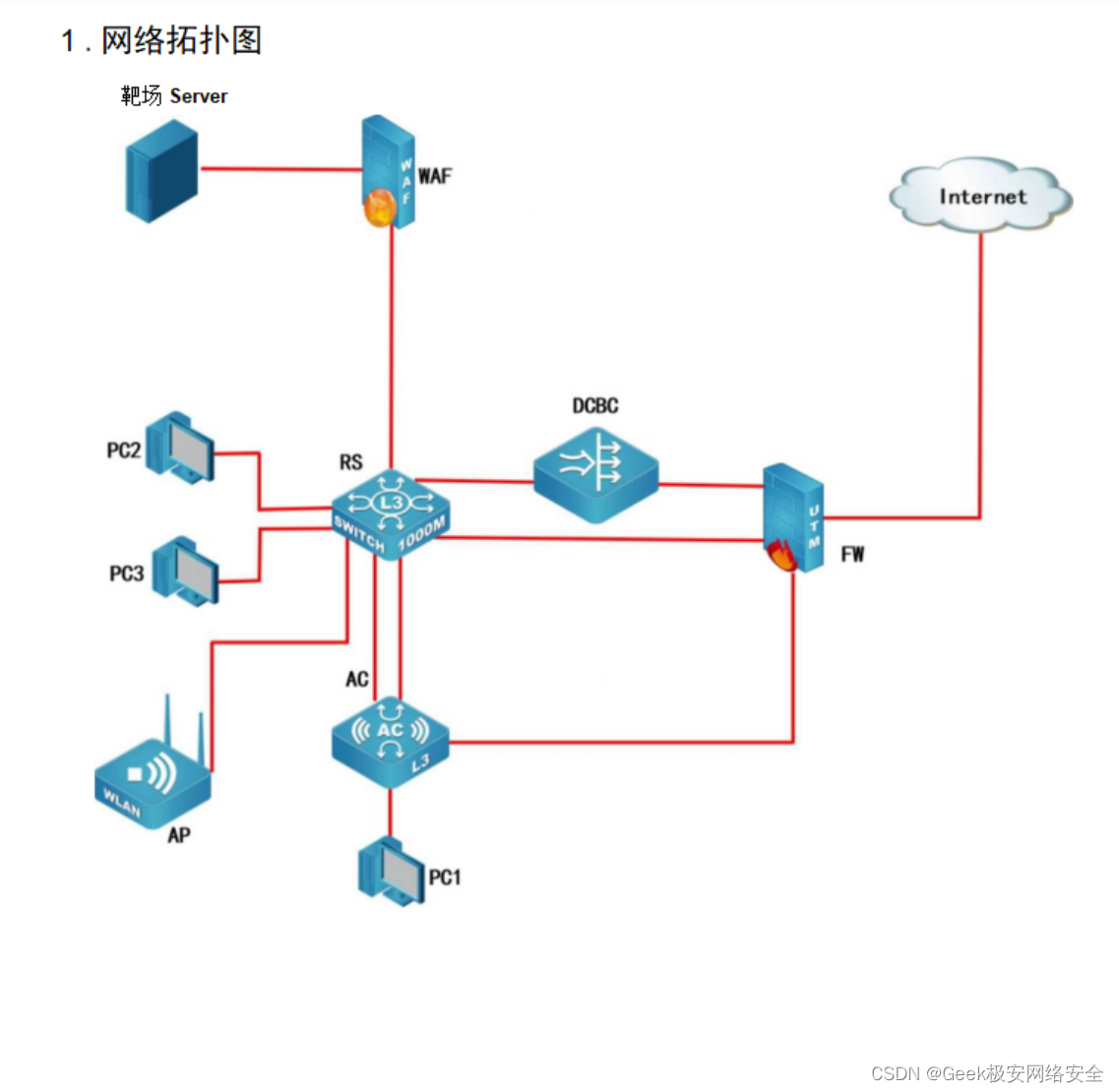

1 .网络拓扑图

靶场Server

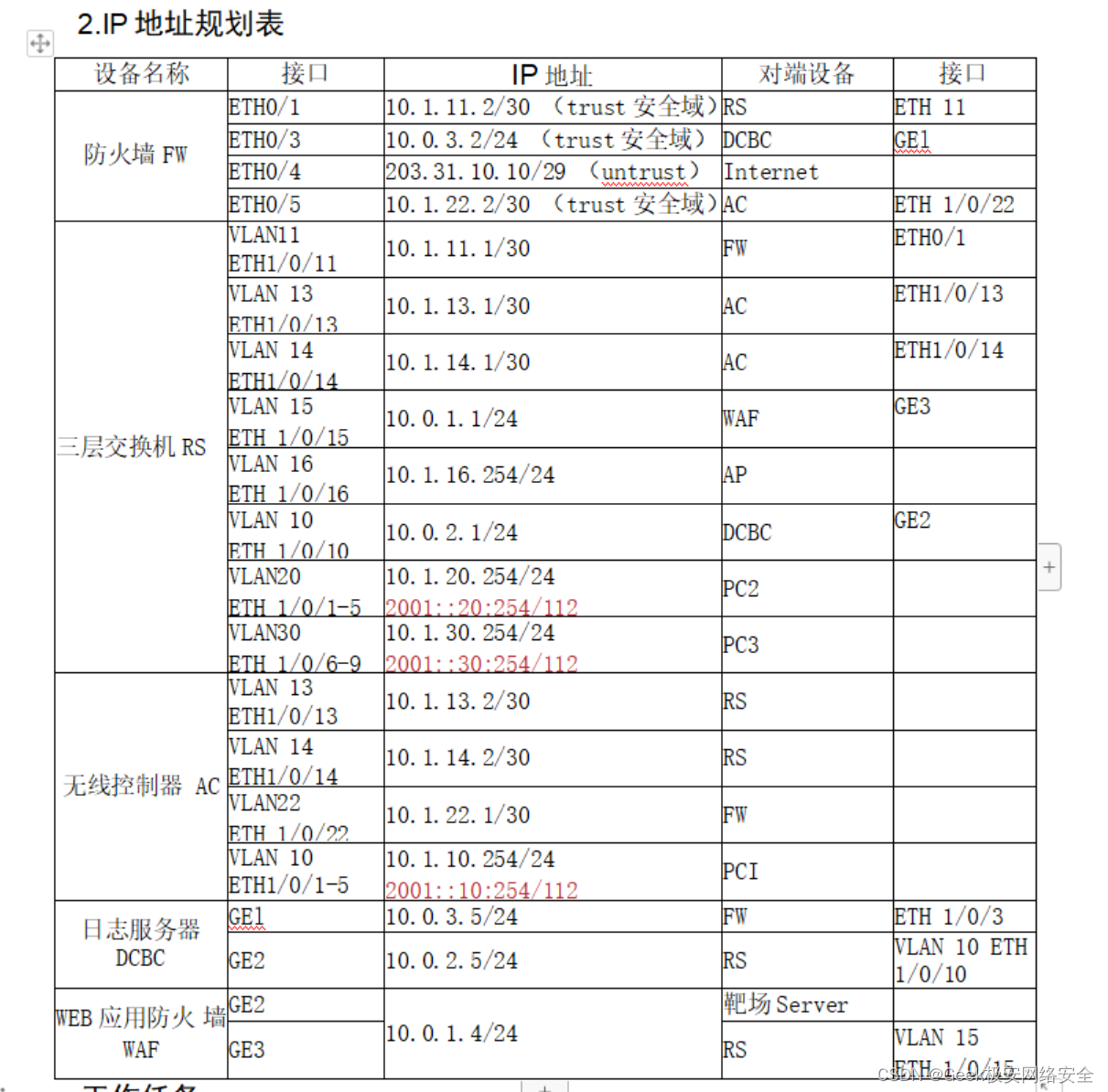

任务2:网络安全设备配置与防护(250分)1.VLAN 10, 20, 30使用配置命令保证在没有连接和Trunk时,VLAN可以UP便于测试;

1.VLAN 10, 20, 30使用配置命令保证在没有连接和Trunk时,VLAN可以UP便于测试;

RS和AC上分别使用show ip int brief进行验证并截图,且给出配命令截图;

2.AC (VLAN13) -RS-DCBC-WAF属于主链路,在以上设备上配置静态路由,保证全网可通信 且可访问Internet,且往返路径一致;

RS与AC上show ip route进行验证并截图;

AC上使用命令:traceroute source 10. 1. 10. 254 10. 0. 3. 2验证并截图;

RS上使用命令:

traceroute source 10. 1. 20. 254 10. 0. 3. 2

traceroute source 10. 0. 1. 1 10. 0. 3. 2

验证并截图;

3.AC (VLAN14) -RS -FW OSPF, AC-FW之间配置OSPF,启用区域0,保证当主链路路由全部 宕掉时,可以通过备份链路AC (VLAN14) -RS -FW的OSPF全网可通信,当RS-FW之间链 路断开时,可以通过RS-AC-FW访问Internet,请保持往返路径一致;

将主链路断开,RS, AC, FW下show ip route ospf验证并截图;

再次将RS-FW之间链路断开,RS,AC,FW下show ip route ospf验证并截图;

4.AC-RS-FW启用骨干区域MD5认证,密码自定义,分别在AC, RS, FW上使用show ip ospf验 证并截图;

5.VLAN10, 20, 30 进行 IPv6 网络试点,要求 AC (VLAN13 和 VLAN14) -RS-FW, AC-FW 之间使 用本地链路地址配置0SPFv3, VLAN10访问VLAN20, 30的往返流量优先通过VLAN 14, VLAN 13备份链路,VLAN10, 20, 30访问Internet优先通过AC-FW之间链路,RS-FW之间链路为 备份;

AC、RS> FW上使用show ipv6 route验证并截图;

断开AC-FW, AC-RS (VLAN14)链路,在防火墙建立loopbackl接口 IPv6: 2023:: 1/128宣 告进入0SPFv3, AC上使用traceroute6 source 2001::10:254 2023:: 1验证并截图;

6.FW配置NAT, VLAN10网段访问Internet使用出口 IP地址,VLAN20网段访问Internet使用 公网地址池203. 31. 20. 0/28,每个源IP产生的会话将以轮询的方式进行IP地址映射,外 网通过访问203. 31.10. 10:8080可以直接跳转到内部靶场HTTP登录页面,使用自定义服 务名称“S1 “;

7.FW上配置策略放行VLAN10, 20网段可以访问Internet;放行Internet访问内网靶场服务 器的流量,使用沙箱策略“S1 “记录HTTP流量中含有RAR和JAR的事件;

8.在FW的Trust区域内开启IP地址防扫描功能,当每毫秒内检测到10个以上来自同一 IP 的ICMP,将会发出警告,但不过滤数据包,截图配置命令;

9.在FW上,配置Mac地址为00-cl-ff-cc-0f-ca的设备工作日晚上19:00至23:00时间因 维护不能上网,时间计划名称“Tl“,截图配置命令;

10.在FW开启系统监控功能,每3秒监控一次,当系统内存在3分钟内使用率超过80%的情 况超过30次,则发出警告日志,截图配置命令;

11.RS配置E1/0/15端口扫描方式为中断,并要求在接收到的数据包速率超过30000时端口 将被阻塞,不再转发流量;

12.RS开启Mac地址表保护,防止DOS攻击。要求在属于VLAN30的接口最多允许学习30个 动态Mac地址,只允许学习20个ARP地址及10个NEIGHBOR表项,截图配置命令;

13.RS上开启防ARP扫描功能,单位时间内端口收到ARP数量超过50便认定是攻击,DOWN掉 此端口,回复时间设为10分钟,截图配置命令;

14.在RS E1/0/5端口上配置MAC地址为00-03-0100-00-04的主机不能访问MAC地址为 oo-oo-oo-oo-oo-ff的主机,截图配置命令;

15.总部建立无线网络Wireless.TEST进行本地测试,RS配置DHCP服务器,使用Mac地址绑 定的方式为AP下发管理地址10. 1.16.99,手动注册,使用密码认证,密码自定义,在RS 上使用 show ip dhcp binding, AC _h show wirelss ap staus, show wireless 检测并截 图;

16.NetworklOO 下设置网络 SSID:Wireless_TEST, VLAN 101,使用 WAPI 加密认证,Length 为8, type为ascii码,密码自定义,与倒数第6个可用VAP关联,仅使用5G信号,在AC 上使用show run current检测并截图;

17.测试时限制最大接入人数为20人,开启QOS限速上行带宽和下行带宽设置为20M,在AC 上使用show run current检测并截图;

18.开启白名单,目前仅允许管理员与测试人员访问AP完成无线测试,MAC地址如下: 00-03-0f-8a-d9-01

00-03-0f-8a-d9-02

00-03-0f-8a-d9-03

00-03-0f-8a-d9-a2

00-03-0f-8a-d9-b3

00-03-0f-8a-d9-c4

在AC上使用show run current检测并截图;

19.时空公平避免接入终端较多且有大量弱终端时,避免高速客户端被低速客户端“拖累” 让低速客户端不至于长时间得不到传输,在AC上使用show run current检测并截图;

20. ap flood表老化时间10分钟,反制间隔10分钟,反制间隔内最大连接次数20, AP失败 状态超时时间及探测客户端超时3小时,为RF扫描状态设置入口时间3小时,向无线终 端表明AP存在的帧间隔4小时,在AC上使用show run current检测并截图;

21.登录DCBC按题目要求将DCBC GE1接入FW与RS中间,分别描述为:To-FW, To-RS, GE2 开通WEB认证、WEB管理、PING功能,为方便查看系统日志,设置一名审计管理员DCNer, 密码自定义;

22. RS-DCBC-FW为骨干链路,为完成网络的连通性,DCBC到FW方向使用一条静态静态路由, DCBC到RS方向使用一条汇总路由;

23.为防止靶场服务器WAF-RS-DCBC-FW方向的跳板攻击,请配置策略实现靶场服务器与 FW, WAF与FW之间的管理流量无法互通,建立三个地址簿分别为“靶场服务器IP “,” WAFIP “, ” FWIP “;

24.禁止工作时间周一至周五9: 00-18: 00 (时间计划名称” T1” )访问URL中含有的“微 博及个人网站”,“新闻门户”,“文学小说”,“金融证券”,“游戏资讯”,策略 名称“APP1 对于所有IP生效;

25. DCBC上配置L3-WAN到L3-LAN入侵检测系统,检测由外网至内网所有流量,检测库需包括勒索软件漏洞攻击、挖矿软件漏洞攻击、后门软件漏洞攻击、间谍软件漏洞攻击、网

络设备漏洞攻击、应用程序漏洞攻击、文件漏洞攻击,检测到攻击后拒绝流量并记录日 志;

26.内网中架设有Mail服务器,设置策略“Virusl “为防止木马和病毒的在内网传播请配置 DCBC阻断所有邮件附件中可能带有的Windows下常见可执行文件,并记录日志;

27.内网中架设有WEB服务器IP 10.0. 1. 100新增服务器“WEBServer2”,新增WEB应用防 护“WAF1”,检测源自L3-WAN的所有流量到此台服务器的PHP注入攻击、XSS攻击、SQL 注入,HTTP检测方法不锁定,检测到异常后阻止并记录日志;

28.BC上配置报警邮箱,邮件服务器IP为172. 16. 10. 33,端口号为25,账号为:skillsOl, 密码:skillsOl,同时把报警邮件发送给manager@cnskills. com;

29.在BC上配置PPTP vpn让外网用户能够通过PPTP vpn访问分公司SW上内网地址,用户 名为test,密码test23;

30.设置监控告警,CPU使用率>=25%、内存使用率〉=30%活跃会话数>=300000,持续时间 30秒以上,告警级别为预警状态,处理策略为邮件告警+发送短信+日志记录,将信息发 至管理员,邮件地址为admin@dcn. com,短信13901234567;

31. WAF-P上做网桥初始化,设置网桥编号2,将GE2, GE3接口加入并配置管理IP 10. 0. 1. 4/24,设置邮件告警,smtp. den. com,发送间隔3分钟,接收者admin@dcn. com,告 警内容为“靶场检测异常”,触发条件是对所有HTTP防护,可能对网站资源进行爬取、 盗链,登录页面的暴力破解;

32. WAF-P连接内部安全靶场环境,靶场服务器IP为10.0. 1.99/24,请对这台服务器进行存 活探测,名称:靶场服务器—沙盒1,登录地址为https:〃 10.0. 1.99/login

33.新增“靶场服务器”,IP: 10.0. 1.99,端口、部署模式、防护模式等配置信息请根据题 意进行配置;

34. HTTP协议校验通用规则,修改为以下参数,启用该配置:

URL最大长度,参数值1024,处理动作:阻断;

URL参数最大长度,参数值512,处理动作:阻断;

Host最大长度,参数值512,处理动作:阻断;

User-Agent最大长度,参数值512,处理动作:阻断;

Referer最大长度,参数值1024,处理动作:阻断;

请求行最大长度,参数值1024,处理动作:阻断;

35.新增“靶场HTTP访问控制”,新增URL保护列表“靶场HTTP访问控制”,对所有访问

10.0. 1. 99的HTTP的流量进行阻断;

36.新增“靶场爬虫防护”,保护URL列表名称“靶场保护URL”,对访问https:〃 10. 0.1. 99 进行爬虫行为的IP,封禁30分钟,启用该配置;

37.新增“靶场防盗链”,调用URL列表名称“靶场保护URL",对访问https:〃 10. 0. 1. 99进 行盗链行为的IP,封禁30分钟,启用该配置;

38.新增“靶场暴力破解”,新增登录请求URL列表名称“靶场服务器”,IP: https://10. 0. 1. 99/login,对每秒超过1次的登录请求,封禁30分钟,启用该配置;

39.新增“靶场DDOS”,对所有对靶场的TCP攻击安全等级设置为中高级,HTTP攻击等级设 置为低级,启用日志记录功能,开启DD0S防护;

40.开启IDP服务防护功能,阻断防木马蠕虫、钓鱼攻击、获取用户权限或提权、远程注入 攻击并生成日志;

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 第18课 移植FFmpeg和openCV到Android环境

- JavaWeb——前端之Ajax&Vue

- 【C】P1 开始学习 C 语言与开发环境 Clion 配置

- 阿里云99元服务器不限制流量,腾讯云轻量限制月流量

- 【计算机毕业设计】SSM CRM人事管理系统

- JVM之jinfo虚拟机配置信息工具

- 使用pandas读取HTML和JSON数据

- MySQL学习笔记

- html5实现最智能大气的公司年会抽奖(源码)

- 专栏序言-GDB高级调试技巧实战