实战 | 奇怪的万能密码

发布时间:2024年01月18日

本文由掌控安全学院?-?杳若?投稿

前言

打的站点打多了,什么奇怪的问题都会发生

打点

开局一个登录框

用户枚举到账号爆破

测了一下,没发现admin的弱口令,但是发现存在用户枚举漏洞,因此准备跑一下账号

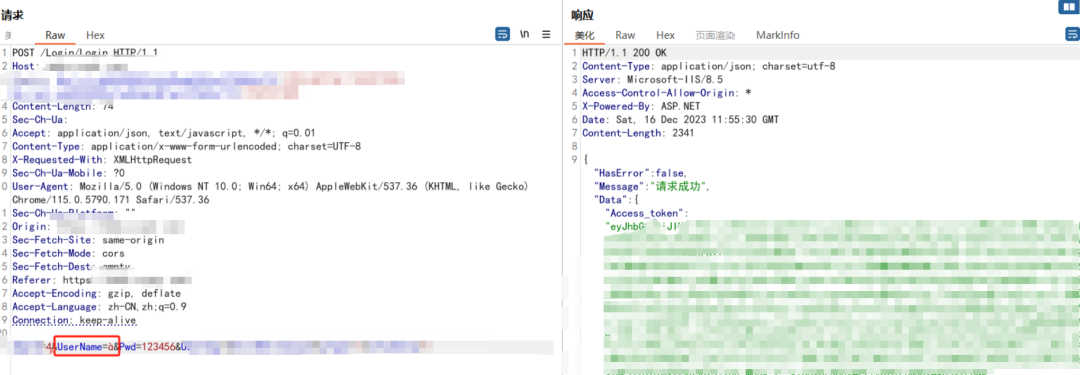

输入密码为123456 进行账号爆破

成功爆破出账号?à

是的,你没看错,就是à,经过测试发现任意密码都可以

登录

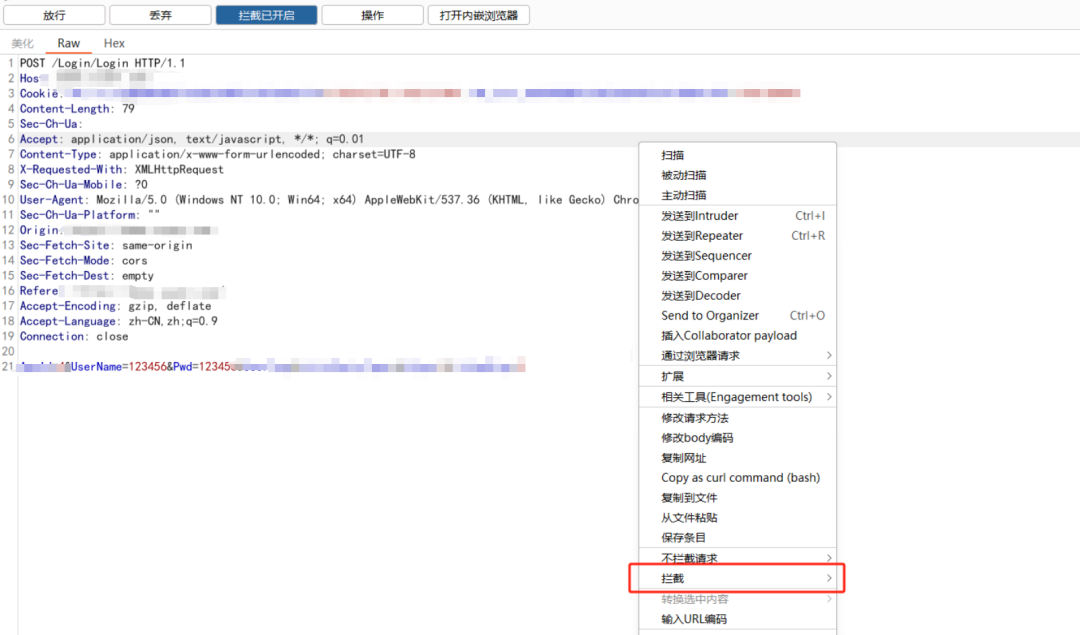

尝试利用账号à进行登录,发现是失败的,只有通过Burp放包才成功

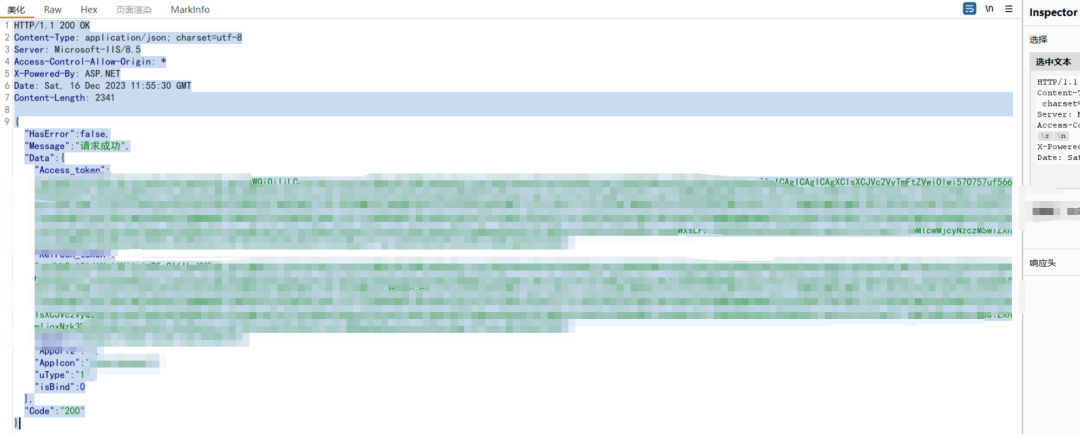

这时候就复制登录成功后的jwt包

在登录处输入任意账号密码,选择拦截

将回显修改成刚才获取的内容

解除拦截之后可以访问成功

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

文章来源:https://blog.csdn.net/2301_80115097/article/details/135680770

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 少儿编程工具

- 【开源】基于JAVA的教学资源共享平台

- (超详细)YOLOV5改进-Optimal Transport Assignment

- C语言——双向链表的实现

- 1.GPIO输出

- 2401--1.10 Linux Day06--计划任务与发送邮件

- 《爆肝整理》保姆级系列教程-玩转Charles抓包神器教程(2)-charles安装激活(Mac)最新简单教程【亲测有效】

- 某邦通信股份有限公司IP网络对讲广播系统挖矿检测脚本

- 一款实用的.NET Core加密解密工具类库

- 享元设计模式