反序列化漏洞原理、成因、危害、攻击、防护、修复方法

发布时间:2023年12月23日

反序列化漏洞是一种安全漏洞,它允许攻击者将恶意代码注入到应用程序中。这种漏洞通常发生在应用程序从不安全的来源反序列化数据时。当应用程序反序列化数据时,它将数据从一种格式(例如JSON或XML)转换为另一种格式(例如对象或列表)。如果应用程序不检查数据的安全性,攻击者就可以将恶意代码注入到数据中。当应用程序反序列化数据时,恶意代码就会被执行,这可能导致应用程序被攻陷。

原理

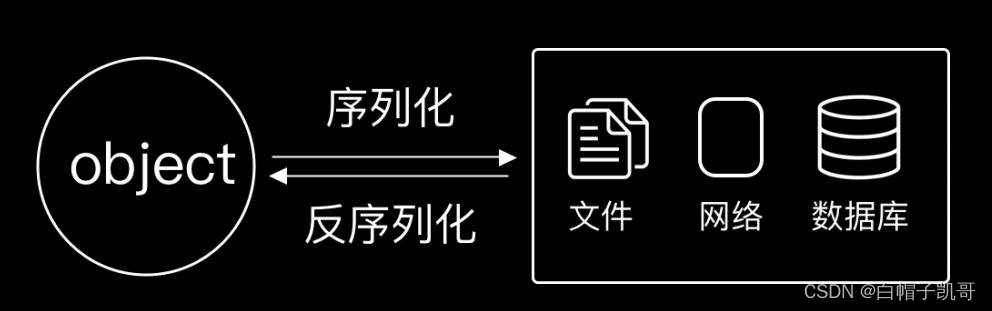

- 序列化与反序列化: 序列化是将对象转换为字节流的过程,以便可以将其保存到文件、数据库或通过网络传输。反序列化是将这些字节流重新构造成原始对象的过程。

- 漏洞产生: 当应用程序反序列化来自不可信源的数据时,如果没有适当的验证和安全措施,攻击者可以操纵这些数据来执行恶意代码。

成因

- 信任外部输入: 应用程序盲目信任外部输入的数据进行反序列化。

- 缺乏输入验证: 缺乏对反序列化数据的严格验证和清洁化。

- 使用不安全的库或方法: 使用存在已知漏洞的序列化/反序列化库。

危害

- 远程代码执行: 攻击者可能执行任意代码,控制受影响的系统。

- 数据泄露: 访问或修改应用程序数据,导致信息泄露。

- 拒绝服务攻击: 通过构造特殊的对象导致应用崩溃,造成服务不可用。

攻击方式

- 构造恶意输入: 利用应用程序的反序列化功能,发送经过精心构造的恶意数据。

- 利用已知漏洞: 针对特定框架或库的已知反序列化漏洞进行攻击。

Java反序列化漏洞示例

漏洞类定义

首先,我们定义一个简单的Java类,该类具有可序列化的属性。

import java.io.Serializable;

public class UserProfile implements Serializable {

private static final long serialVersionUID = 1L;

private String username;

private String password;

// 标准的getter和setter方法

public String getUsername() {

return username;

}

public void setUsername(String username) {

this.username = username;

}

public String getPassword() {

return password;

}

public void setPassword(String password) {

this.password = password;

}

}

反序列化漏洞演示

下面的代码段展示了一个简单的序列化和反序列化过程,其中未对反序列化的数据进行任何验证。

import java.io.*;

public class DeserializeDemo {

public static void main(String[] args) {

// 模拟从不可信源接收的序列化数据

byte[] serializedData = ...; // 来自外部的序列化数据

try {

// 将字节流反序列化为对象

ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream(serializedData);

ObjectInputStream objectInputStream = new ObjectInputStream(byteArrayInputStream);

UserProfile userProfile = (UserProfile) objectInputStream.readObject();

objectInputStream.close();

byteArrayInputStream.close();

// 使用反序列化的对象数据

System.out.println("Username: " + userProfile.getUsername());

System.out.println("Password: " + userProfile.getPassword());

} catch (IOException | ClassNotFoundException e) {

e.printStackTrace();

}

}

}

漏洞分析

在这个示例中,应用程序从外部源接收了序列化数据,并且直接进行了反序列化。这是危险的,因为攻击者可以构造特殊的序列化数据,当被反序列化时,可以执行任意代码,导致远程代码执行漏洞。

如何防御

- 避免使用Java原生序列化: 使用更安全的序列化方法,例如JSON或XML,这些格式不容易受到此类攻击。

- 输入验证: 对反序列化的数据进行严格的输入验证。

- 使用白名单: 只允许特定的类进行反序列化。

防护措施

- 输入验证: 对所有反序列化数据进行严格的输入验证。

- 最小化使用: 尽量减少序列化和反序列化的使用。

- 使用安全的库和方法: 选择具有良好安全记录的库,并保持更新。

- 权限最小化: 确保应用程序以最小的必要权限运行。

修复方法

- 更新和修补: 更新应用程序和库到最新版本,修补已知的漏洞。

- 代码审计: 对代码进行安全审计,查找和修复潜在的反序列化问题。

- 使用安全配置: 使用安全配置选项来限制反序列化操作。

反序列化漏洞是一种严重的安全威胁,需要通过全面的安全策略和最佳实践来防范。保持应用程序和其依赖的组件更新,以及对数据进行严格的验证和清洁化,是防止这类漏洞的关键。

网络安全资料录制不易,大家记得一键三连呀,点赞、私信、收藏!!

文章来源:https://blog.csdn.net/kailiaq_1/article/details/135168115

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 部署虚拟web主机

- 基于Python的线上兼职平台系统的设计与实现-计算机毕业设计源码83320

- 全球连接与挑战:海外网红营销中的公关策略

- 多场景建模:快手参数及Embedding个性化网络PEPNet

- uniapp微信小程序投票系统实战 (SpringBoot2+vue3.2+element plus ) -个人中心页面搭建实现

- Laravel7 + easyWeChat 实现微信公众号支付功能

- 进程等待(wait和wait函数)【Linux】

- 使用keytool查看Android APK签名

- 第6章-第4节-Java中的Date类

- e2studio开发LPS28DFW气压计(1)----轮询获取气压计数据