[LitCTF 2023]easy_shark

发布时间:2024年01月16日

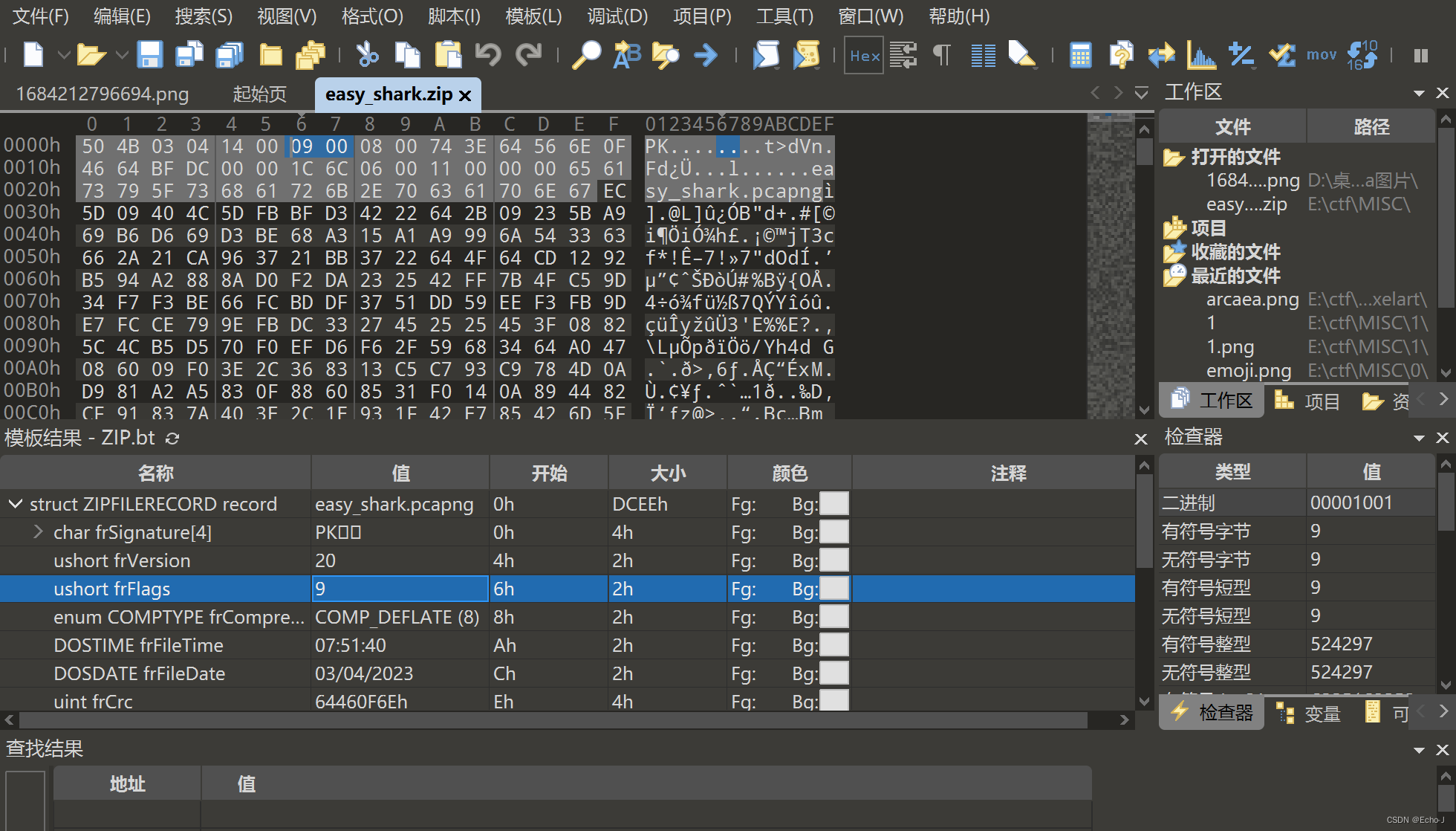

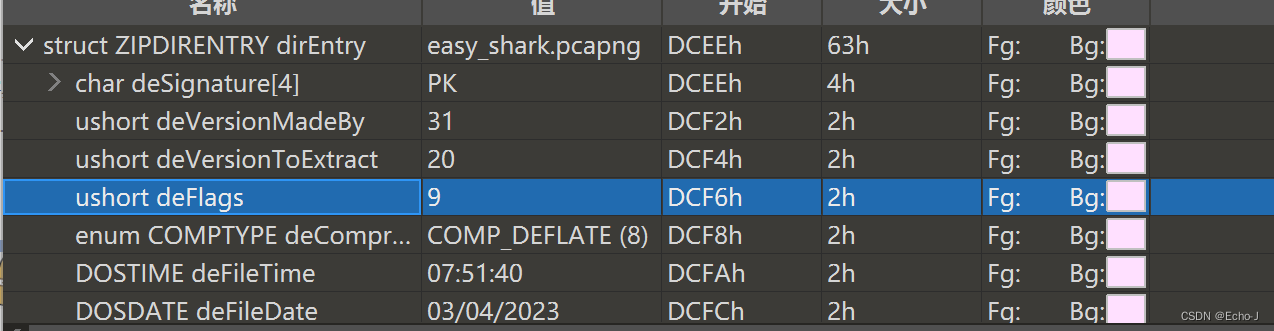

解压缩,发现需要输入密码,使用010打开,发现frflags和deflags都被修改了,这就会造成压缩包伪加密

?把他们都改为0,再打开

?把他们都改为0,再打开

将流量包使用wirshark打开

过滤http,并追踪

得到以下信息

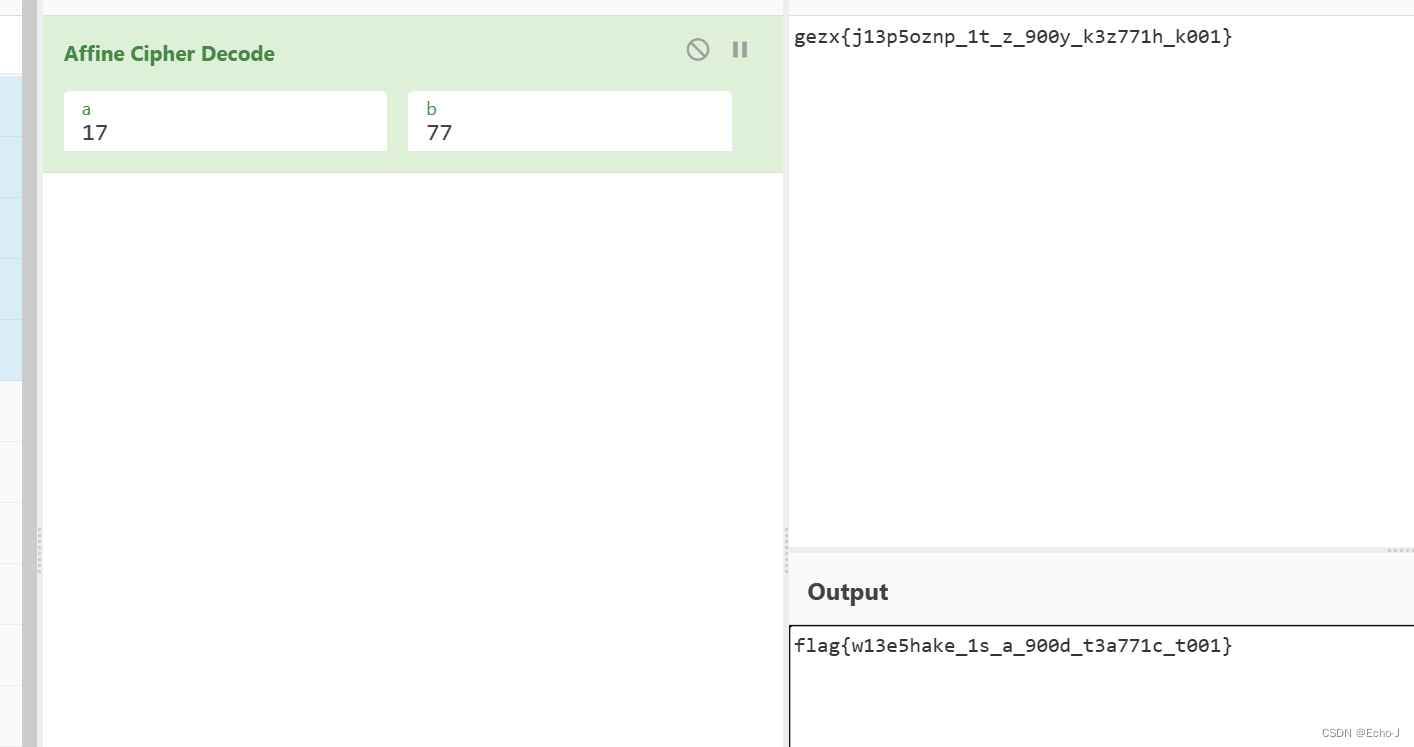

看到了一个类似于flag格式的字符串,但是经过了加密,上方还存在一个方程,解为17 77

尝试仿射密码解密

得到flag,flag{w13e5hake_1s_a_900d_t3a771c_t001}

由于flag格式:NSSCTF{flag_木马连接的key},所以还要继续找一句话木马

直接追踪tcp流,看请求包

拼接得到flag?flag{w13e5hake_1s_a_900d_t3a771c_t001_a}

仿射密码是一种替换密码,它是一个字母对一个字母的;

它的加密函数是D(x) = (a*x+b) (mod m),这里a,b变量就是密钥其中;

a和m互质,m是字母的数目(26)

?

文章来源:https://blog.csdn.net/2201_76139143/article/details/135626936

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Leetcode刷题笔记题解(C++):224. 基本计算器

- 【漏洞复现】Hikvision SPON IP网络对讲广播系统任意文件上传

- Spring MVC 的核心组件

- npm v10.2.4 is known not to run on Node.js v14.16.1.

- Docker随笔

- Tarjan 算法——图论学习笔记

- 计算机图形的渲染流程

- 【无标题】

- Compose视图的编写

- Golang defer 使用及面试常见的坑