第三章、远程连接服务器

1、远程连接服务器简介 ssh secure shell 22

(1)什么是远程连接服务器

????????远程连接服务器通过文字或图形接口方式来远程登录系统,让你在远程终端前登录linux主机以取得可操作主机接口(shell),而登录后的操作感觉就像是坐在系统前面一样。

(2)远程连接服务器的功能

分享主机的运算能力

(3)远程连接服务器的类型(以登录的连接界面来分类)

-

文字接口 明文传输:Telnet 23、RSH等,目前非常少用 加密传输:SSH为主,已经取代明文传输

-

图形接口:XDMCP远程控制、VNC(RFB)、XRDP(RDP3389)远程桌面等

(4)文字接口连接服务器 SSH(Secure Shell Protocol,安全的壳程序协议)它可以通过数据包加密技术将等待传输的数据包加 密后再传输到网络上。ssh协议本身提供两个服务器功能:一个是类似telnet的远程连接使用shell的服务器;另一个就是类似ftp服务的sftp-server,提供更安全的ftp服务。

2、连接加密技术简介

公钥(public key):提供给远程主机进行数据加密的行为,所有人都可获得你的公钥来将数据加密。

私钥(private key):远程主机使用你的公钥加密的数据,在本地端就能够使用私钥来进行解密。私钥只有自己拥有。

SSH工作过程:在整个通讯过程中,为实现SSH的安全连接,服务端与客户端要经历如下五个阶段:

第一阶段:TCP三次握手版本协商过阶段

第二阶段:协商算法和确定对称秘钥阶段

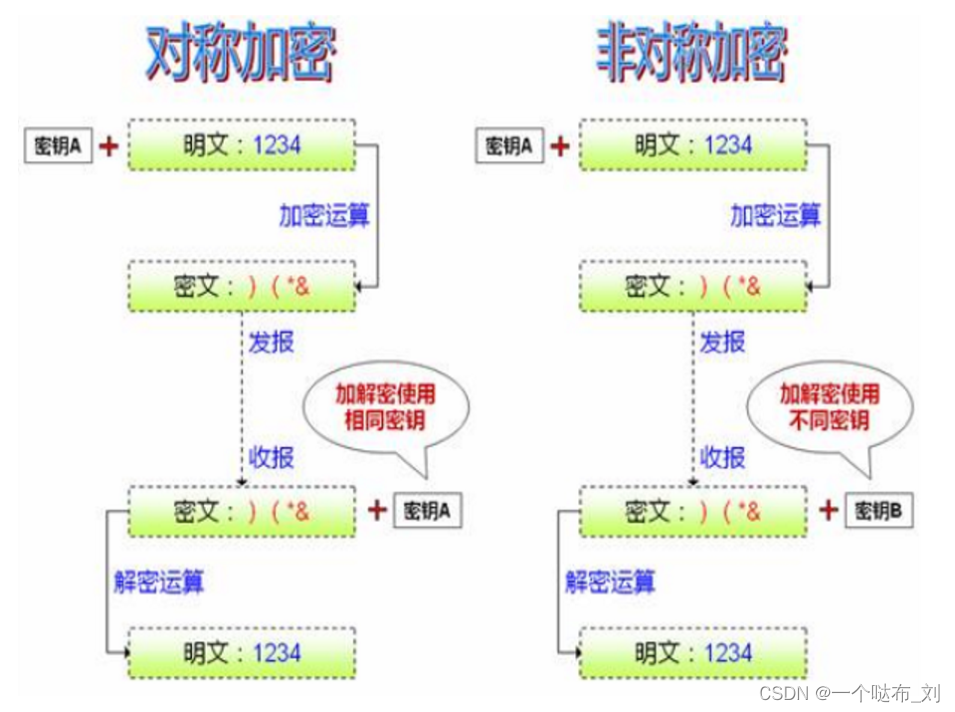

对称加密:同一秘钥既可以进行加密也可以进行解密

????????优势:使用一个秘钥它的加密效率高一些(快一些)

????????缺陷:秘钥传输的安全性(在网络传输中不传输秘钥)

????????应用: 传输数据(数据的双向传输)

非对称加密:产生一对秘:公钥:公钥加密 私钥:私钥解密(不会进行网络传输)

????????缺陷:公钥的安全性 客户端去访问一个服务器(假设数据被我们的hacker拦截了,hacker发送了自己的公钥给客户端,客户端用 hacker的公钥对数据进行加密,然后hacker用自己的私钥进行解密。从而获取到用户传送的隐私(用户和密码)信息,进一步对服务器动机);传送速度慢(效率低)

????????优势:安全性更高

????????应用: 单向的认证阶段(建立安全的连接保证后面对称加密的秘钥安全)

?

-

客户端发往服务器的DH初始化参数:ecdh public key

-

客户端发送自己的公钥给服务器

-

服务端发送自己的公钥给客户端

-

计算出对称加密的秘钥(sessionkey)--NewKeys

-

客户端计算出对称加密的秘钥(sessionkey)--newkeys

-

解决了一个问题:保证了进行传输时候对称加密秘钥的安全。(能不能用的上这个秘钥,还取决于认证阶段是否成功)

第三阶段:认证阶段:

SSH客户端向服务端发起认证请求,服务端对客户端进行认证。

1.Client将自己的公钥存放在Server上,追加在文件authorized_keys中。

2.Server端接收到Client的连接请求后,会在authorized_keys中匹配到Client的公钥pubKey,并生成随机数R,用Client的公钥对该随机数进行加密得到pubKey(R),然后将加密后信息发送给Client。

3.Client端通过私钥进行解密得到随机数R,然后对随机数R和本次会话的SessionKey利用MD5生成摘要Digest1,发送给Server端。

4.Server端会也会对R和SessionKey利用同样摘要算法生成Digest2。

5.Server端会最后比较Digest1和Digest2是否相同,完成认证过程

第四阶段:会话请求阶段:

认证通过后,客户端向服务器端发送会话请求,建立新的连接

第五阶段:交互会话阶段:会话请求通过后,服务器端和客户端进行信息的交互

传输数据的的阶段:数据时要被加密(对称加密方式),对称加密的秘钥就是sessionKey(客户端和服务服务端在秘钥交换阶段互相计算出来的,sessionKey未进行网络传输)

?

3、用户登录ssh服务器

#修改ssh服务的端口号

[root@server1 ~]# vim /etc/ssh/sshd_config

Port 2222

[root@server1 ~]# systemctl disable firewalld

[root@server1 ~]# setenforce ?0

[root@server1 ~]# getenforce

Permissive

[root@server1 ~]# systemctl restart sshd

#请保持服务器上至少有一个可以远程登陆的普通远程账号

#修改配置文件如下:

#打开该选项并修改参数为no

PermitRootLogin no

#重启服务后生效,使用时使用普通用户进行登陆,需要使用root用户时再切换

#编辑配置文件,在最后添加如下内容:

AllowUsers USERNAME

#USERNAME为你允许登陆的账号【需要在系统中useradd该账号】,如果是多个用户,中间用空格隔开

#重启ssh服务后生效

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- rk3588中编译带有ffmpeg的opencv

- 登录之后的二次认证

- Every Nobody Is Somebody 「每小人物都能成大事」

- APINNs A gating network-based soft domain decomposition methodology

- Qt之Ui样式表不影响子类的配置

- 【终极教程】cocos2dx-js 分批次混淆压缩js文件

- uni-app中使用wx-open-launch-app

- Redis之集群方案比较

- 嵌出式学习小结

- 服务器防火墙有哪些用处