iptables基础 iptables-save iptables-persistent持久化

介绍

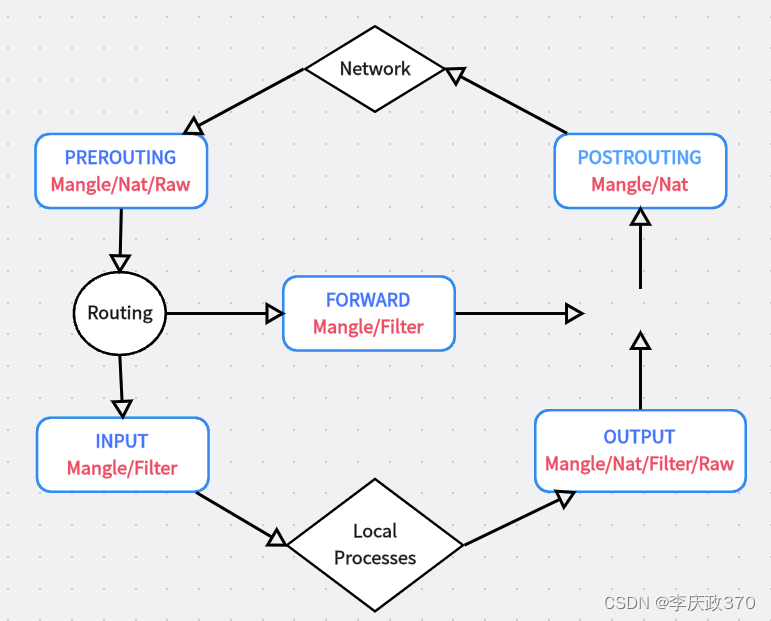

iptables由上而下,由Tables,Chains,Rules组成。

一、iptables的表tables与链chains

iptables有Filter, NAT, Mangle, Raw四种内建表:

1. Filter表

Filter是iptables的默认表,它有以下三种内建链(chains):

INPUT链 ????OUTPUT链?????FORWARD链

2. NAT表

NAT表有三种内建链:

PREROUTING链 ????POSTROUTING链 ????OUTPUT链

3. Mangle表

Mangle表用于指定如何处理数据包。它能改变TCP头中的QoS位。Mangle表具有5个内建链(chains):

PREROUTING链 ?????OUTPUT链 ?????FORWARD链 ????INPUT链 ????POSTROUTING链

4. Raw表

Raw表用于处理异常,它具有2个内建链:

PREROUTING链 ????OUTPUT链

PREROUTING链:interface接口接收后立即,数据包将在做出路由决策之前进入该链。

POSTROUTING链:在离开interface接口之前,已做出路由决定。数据包在传递给硬件之前进入此链。

INPUT链:在传递给本地进程之前。

OUTPUT链:由本地进程创建后立即。从机器本身发送的数据包将访问该链。

FORWARD链:将数据转发到本机的其他网卡设备上

二、IPTABLES 规则(Rules)

Rules包括匹配条件和处理动作(target)

如果满足条件,就执行目标(target)中的动作。如果不满足条件,就判断下一条Rules。

target 动作:

REDIRECT:在本机做端口映射。

ACCEPT:允许数据包通过。

DROP:直接丢弃数据包,不给任何回应信息,过了超时时间才会有反应。

REJECT:拒绝数据包通过,必要时会给数据发送端一个响应的信息,客户端刚请求就会收到拒绝的信息。

SNAT:源地址转换,解决内网用户用同一个公网地址上网的问题。

MASQUERADE:是SNAT的一种特殊形式,适用于动态的、临时会变的ip上。

DNAT:目标地址转换。

LOG:在/var/log/messages文件中记录日志信息,然后将数据包传递给下一条规则,也就是说除了记录以外不对数据包做任何其他操作,仍然让下一条规则去匹配

iptables -t filter --list #查看filter表

iptables -t mangle --list #查看mangle表:

iptables -t nat --list #查看NAT表:

iptables -t raw --list #查看RAW表:

规则添加相关参数介绍:?-A chain:指定要追加规则的链 ???-p tcp 指定协议(protocol) ???-–sport 80 来源端口(source port) ???--dport 80 目的端口? ? ? -j 指定target动作? ? ? -s:指定源地址,可以是IP地址,也可以是网段"192.168.109.10/24";"-s 为空",表示拒绝所有;

如下示例解析 iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 8088

匹配条件:

-t nat: 指定使用"nat"表,这个表用于处理网络地址转换(NAT)相关规则。

-A PREROUTING: 添加规则到"PREROUTING"链,这个链在数据包到达本地计算机之前进行处理。

-p tcp: 匹配传输层协议为TCP的数据包。

--dport 80: 匹配目标端口为80的数据包。

target动作:

-j REDIRECT: 将匹配到的数据包重定向到指定的目标。 ??--to-port 8088 重定向到8088

使用?

1.启用ipv4转发

vim /etc/sysctl.conf

net.ipv4.ip_forward=1

sysctl -p

2.添加iptables规则

?iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 8088 #追加一条规则: 将本机的 80 端口转发到 8088 端口。

?iptables -t nat -L #查看nat 转发规则

?iptables -t nat -D PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 8088 #删除规则

3.持久化当前iptables配置,并开机重载

3-1.iptables-save:

利用iptables-save命令可以将iptable规则保存到一个持久化存储的目录中,不同的系统保存的目录也有所不同(IPv4):

Debian/Ubuntu: iptables-save > /etc/iptables/rules.v4

RHEL/CentOS: iptables-save > /etc/sysconfig/iptables

保存之后,可以通过iptables-restore命令载入(IPv4):

Debian/Ubuntu: iptables-restore < /etc/iptables/rules.v4

RHEL/CentOS: iptables-restore < /etc/sysconfig/iptables

如果你有使用IPv6的规则,通常需要执行下面对应的IPv6保存和恢复的命令:

Debian/Ubuntu: ip6tables-save > /etc/iptables/rules.v6

RHEL/CentOS: ip6tables-save > /etc/sysconfig/ip6tables

注意: 这种方式只是保存规则和恢复的一种方式,并不是说保存规则后下次启动就会自动加载。一定要记住这点,如果要想系统启动后自动加载请看下面的方式。

3-2.iptables-persistent

apt-get install iptables-persistent

?systemctl list-units --type=service | grep "persistent" #模糊搜索 serviceName

?netfilter-persistent save ??#持久化当前iptables配置, 删除规则之后 重新执行save即可

# 当前建立的任何 iptables 规则都将保存到以下相应的 IPv4 和 IPv6 文件中:

/etc/iptables/rules.v4

/etc/iptables/rules.v6

cat /etc/iptables/rules.v4

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!