Autopsy数字单机取证神器的使用方法及详细教程

Autopsy数字单机取证神器软件安装和详细使用方法

公众号:鱼影安全

关注公众号可以进粉丝群交流,公众号后台可以联系博主~

1.Autopsy取证工具介绍:

AutopsyForensic Browser是数字取证工具The Sleuth Kit(TSK)的图形界面,可用来分析磁盘镜像和恢复删除的文件,提供在磁盘镜像中进行字符串提取,包括关键字搜索,哈希匹配,注册表分析,Web分析,恢复文件,时间轴分析,chrome,firefox 等浏览器历史分析,关键字搜索和邮件分析等功能。

Autopsy支持的镜像格式有DD、E01 等,当然了,用户也可以添加本地驱动器进或本地文件/文件夹进行分析。Autopsy 支持的文件系统有NTFS、FAT12、FAT16、FAT32、 HFS+、ISO9660、Ext2、 Ext3 以吸UFS等。另外, Autopsy 还可以很方便地导出报告。

2.Autopsy取证工具安装:

Windows下安装使用:

PS:Windows和Linux 不太一样(一只是黑色得狗一只是黄色的狗)

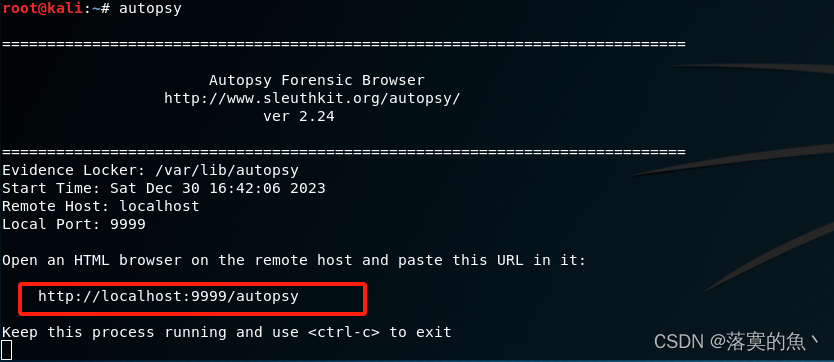

Linux下安装使用:

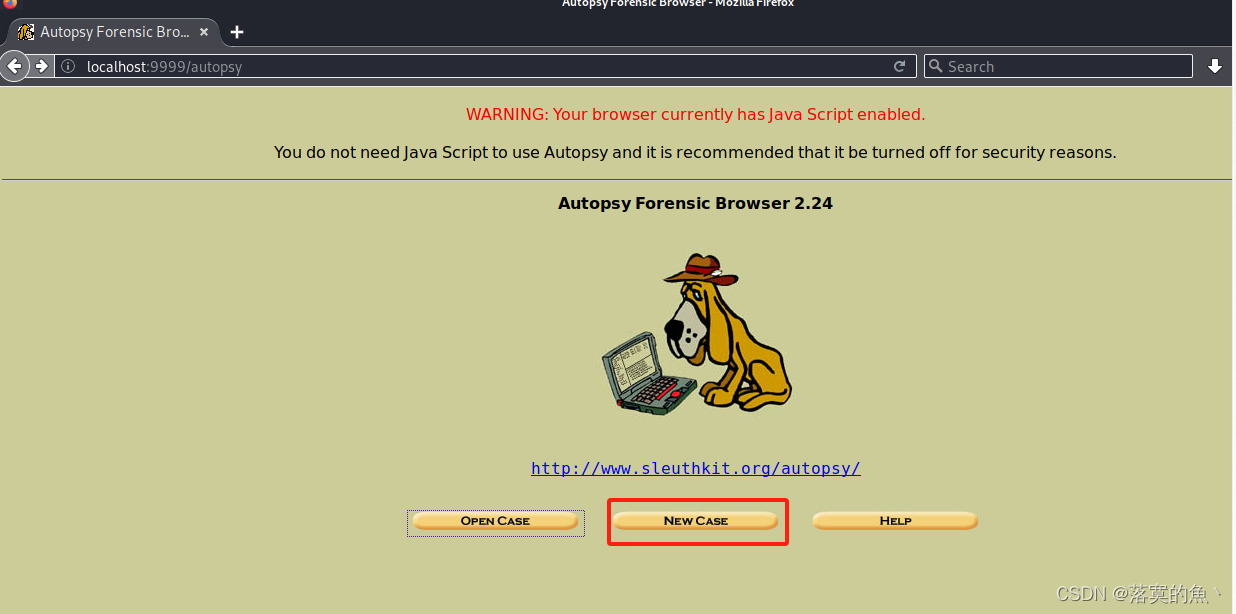

kaili2.0自带 直接输入命令 然后输入访问

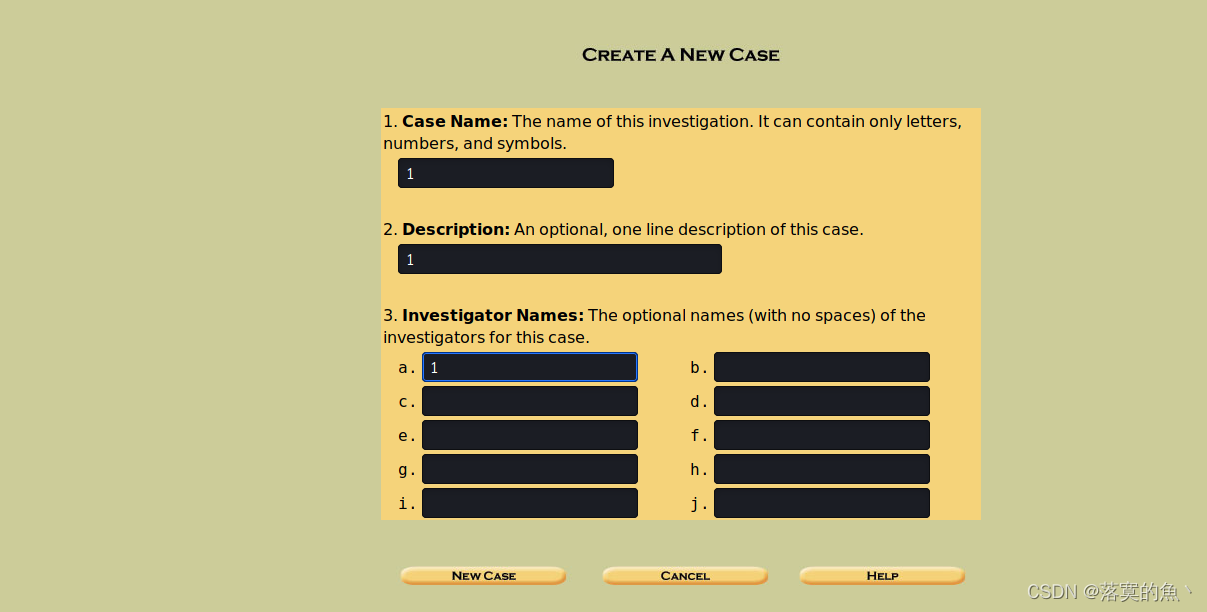

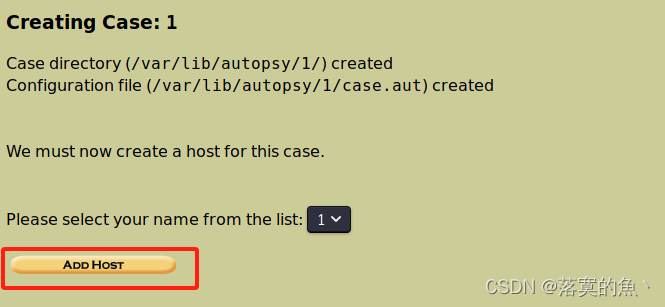

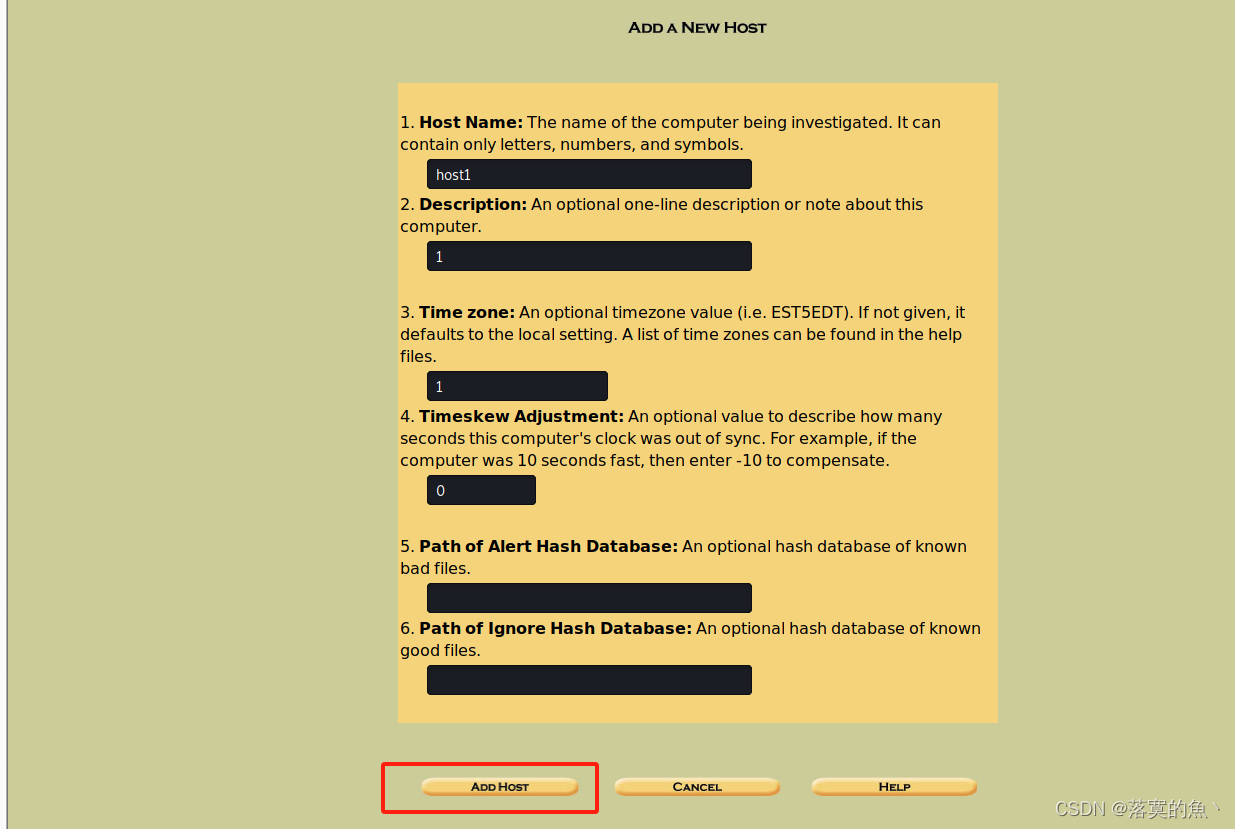

新建一个案例 输入案例名称,此次调查的描述和检查人的姓名等。我这里随便填的

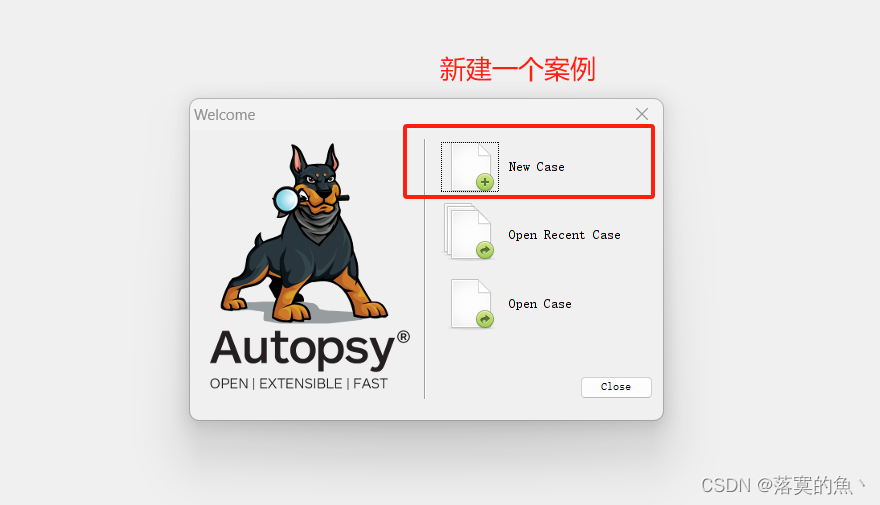

3.Autopsy创建案例:

创建案例:

第一步 :

软件启动界面如下,选择"新建案件"。

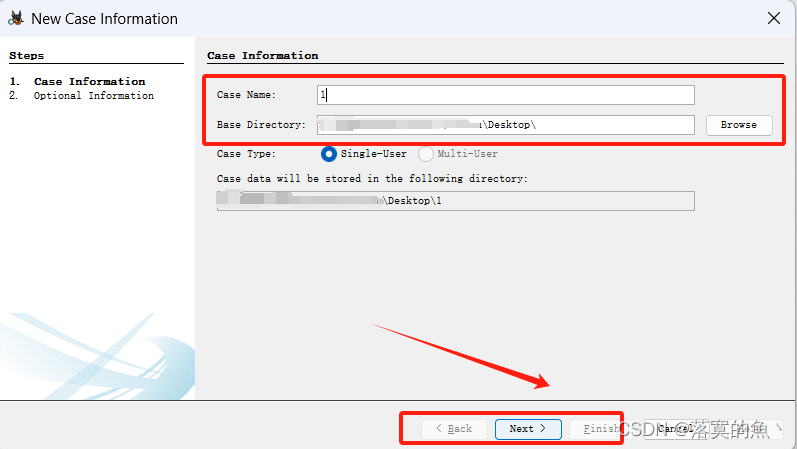

第二步 :

选择–案例名称和基本路径

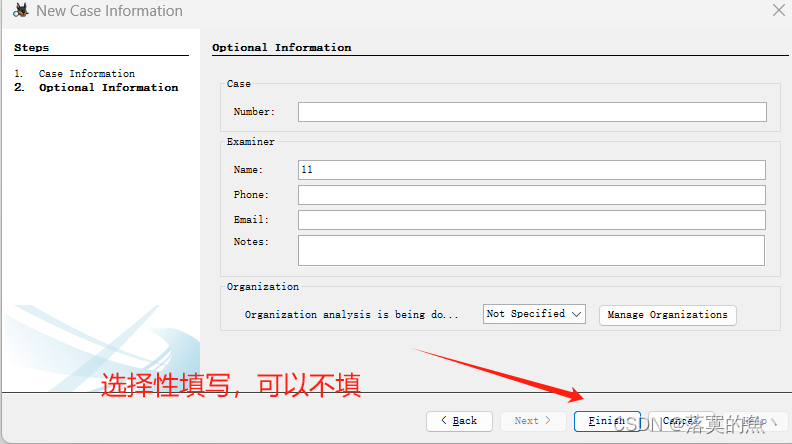

第三步 :

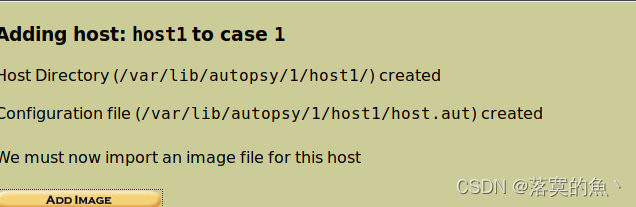

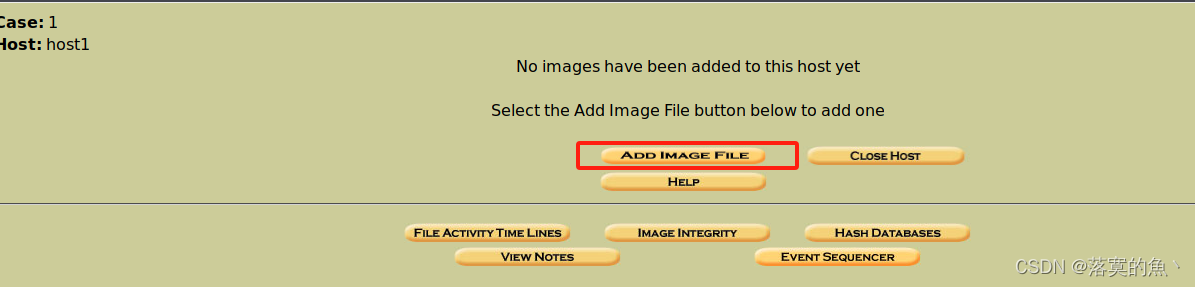

这样一个案例就创建🆗了只需要添加数据即可(镜像名称)。

添加数据:

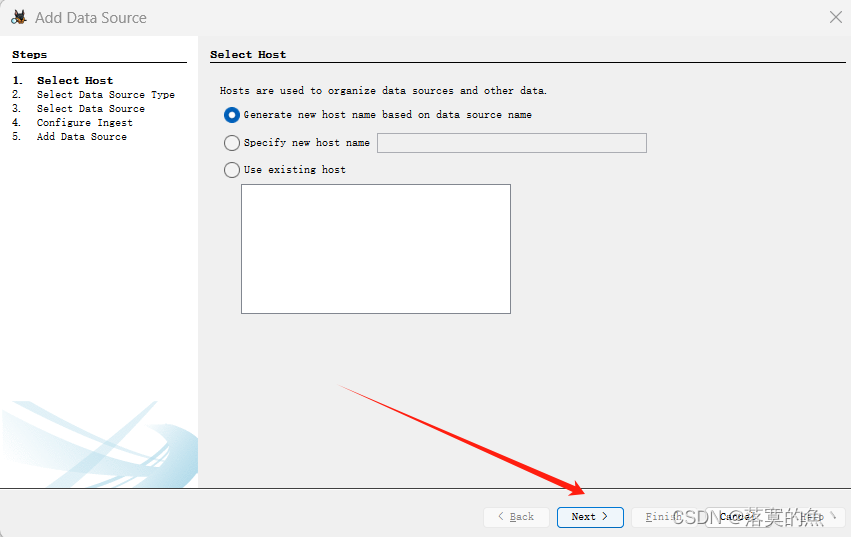

第四步:

不多bb 下一把下一把就行。

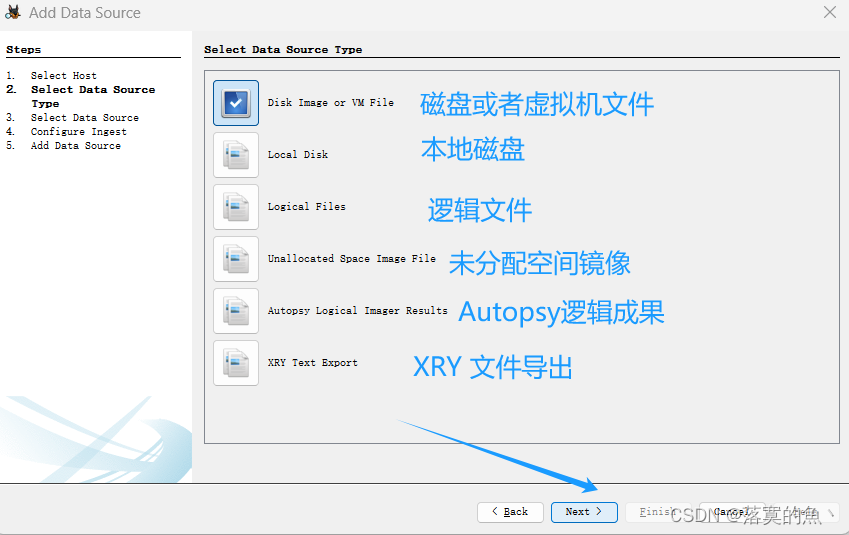

第五步:

选择 Disk Image or WM file 下一步 一般就用第一个和第二个

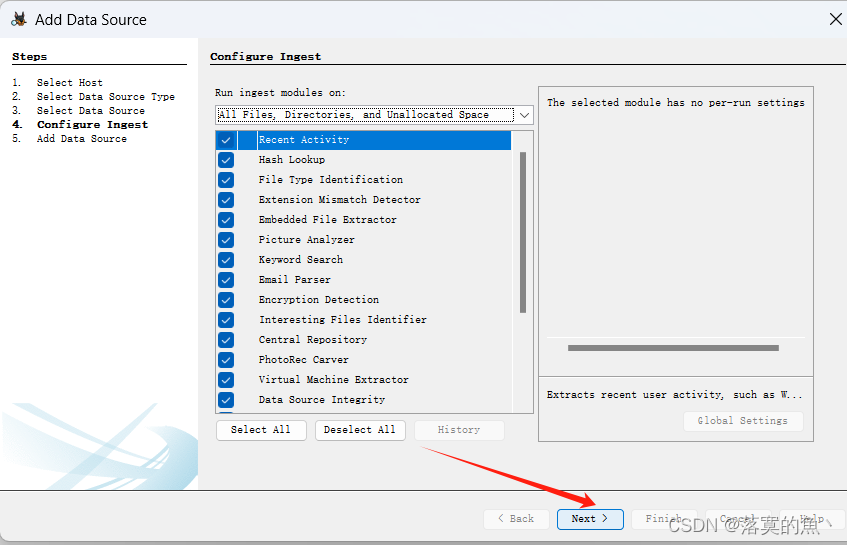

第六步:

第七步:

下一步即可 然后等他加载 即可打开。

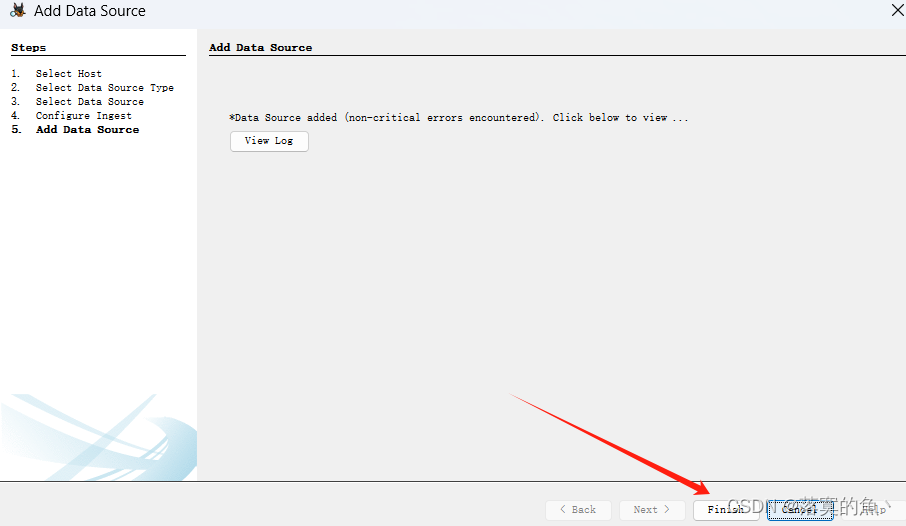

第八步:

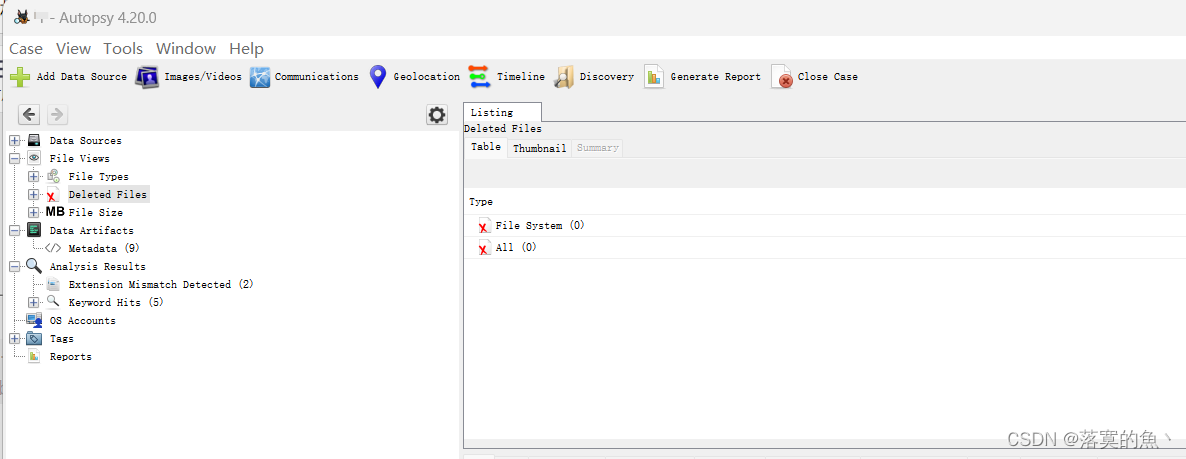

到这一步说明已经加载完了镜像 就可以进行分析做题了。

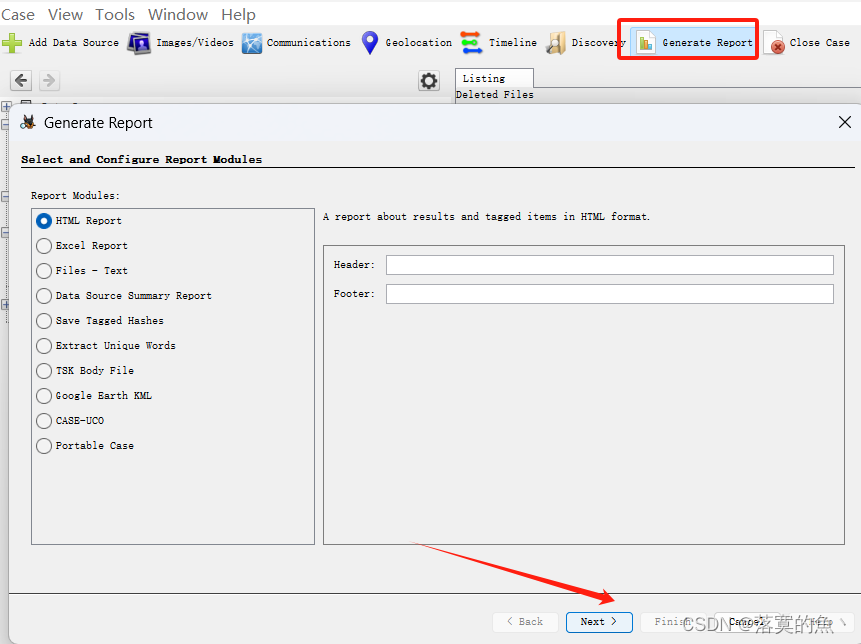

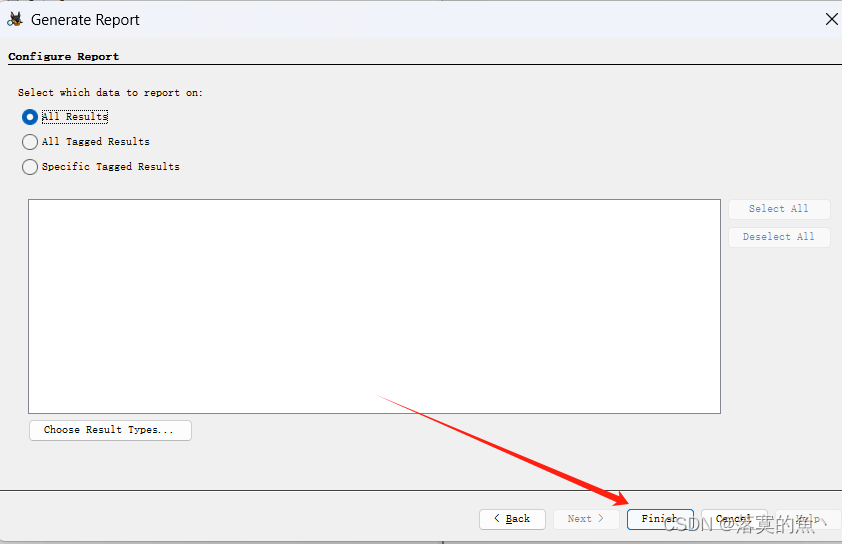

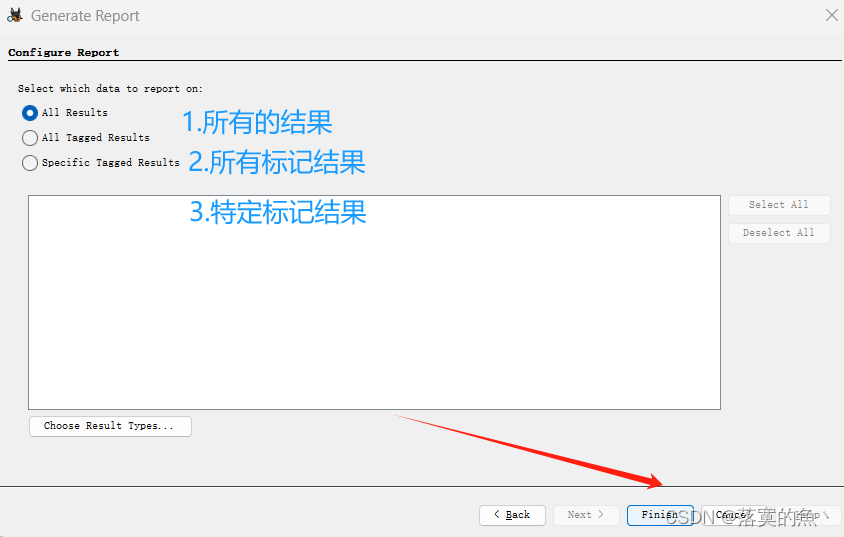

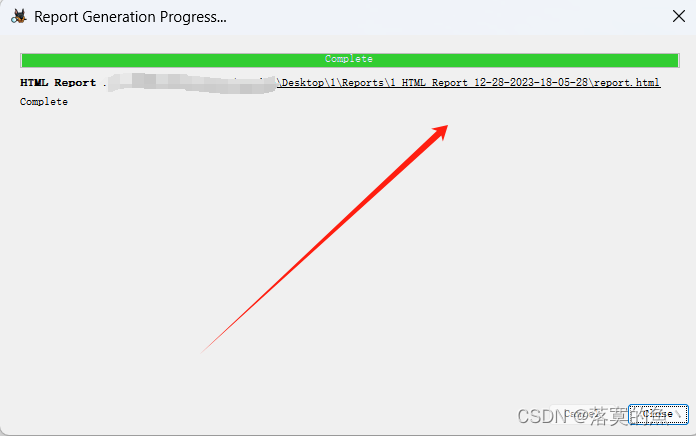

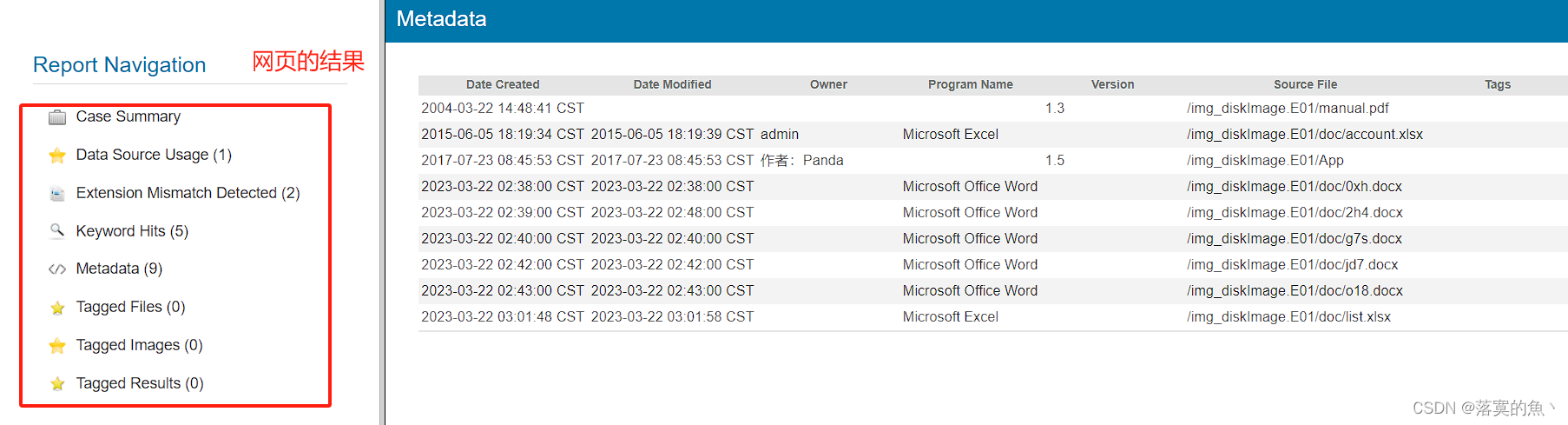

点击Generate Peport 可以导出文件报告,可以选择需要导出的数据

点击链接就可以看生成的报告 还是比较直观的 可以看到版本、时间等结果。

查找数据:

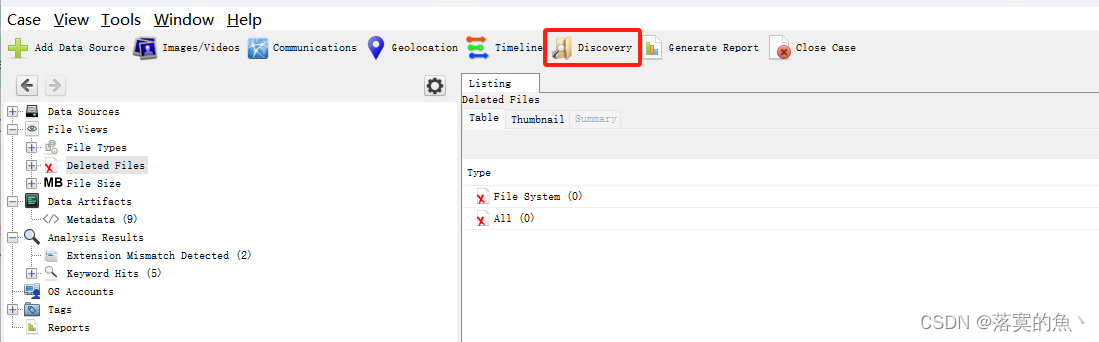

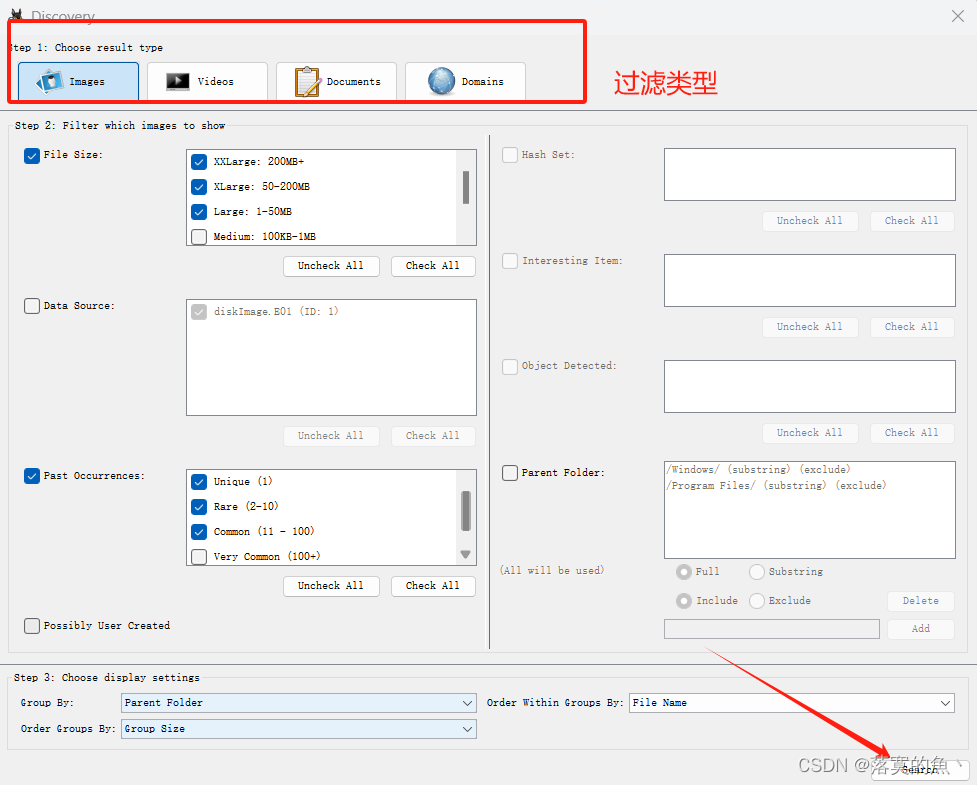

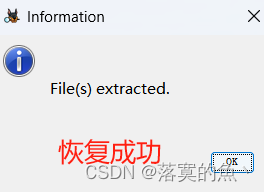

点击Discovery 可以进行搜索 可以过滤 图片、视频、文本等 点search。

数据恢复:

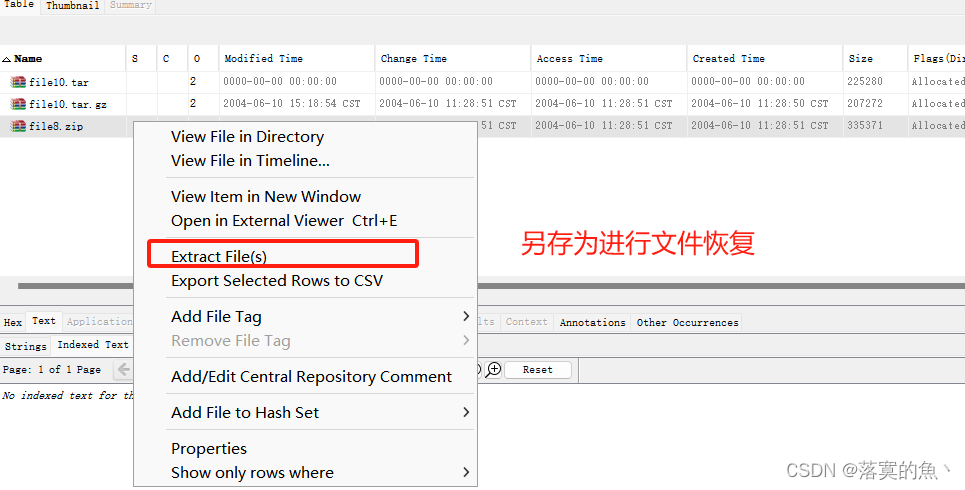

如果想恢复文件可以右键文件 Extract File 进行恢复。

🆗到这里基本上基础的使用是可以做到的了。

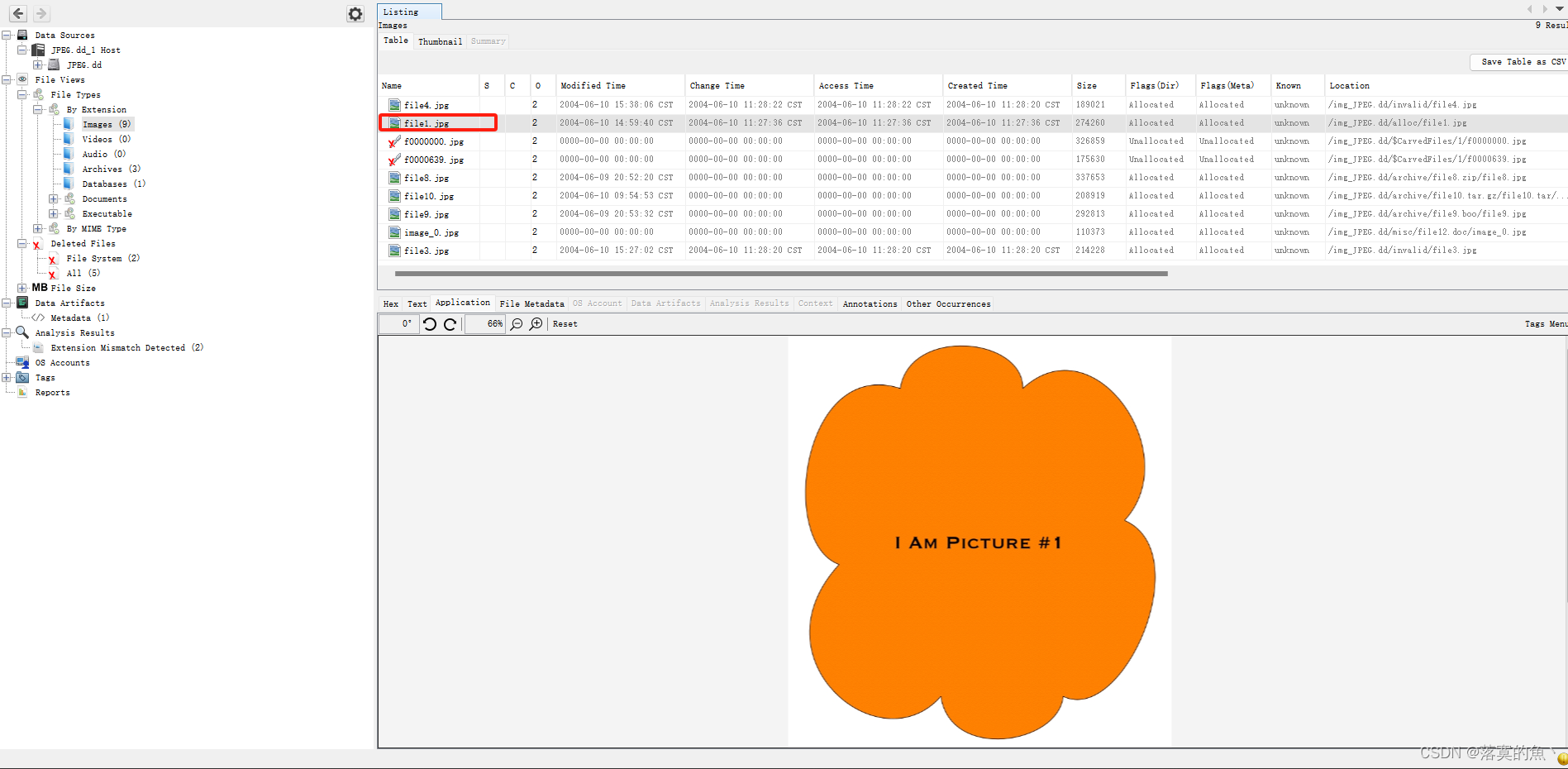

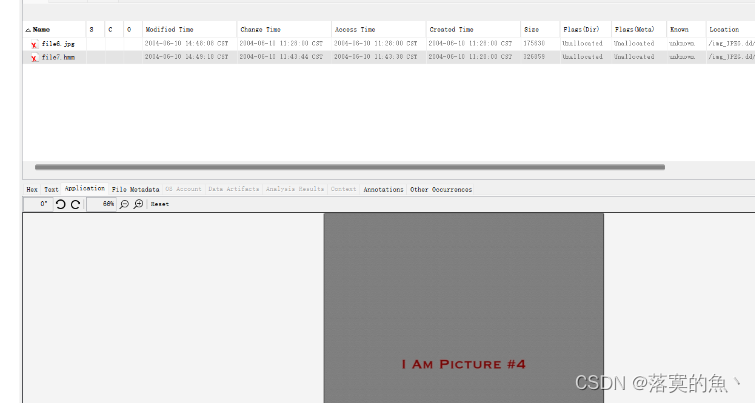

4.Autopsy案例分析:

这里我们随便找一套题目分析一下 这里我们用 高职组的 “信息安全评估管理”赛项的来做一下。

PS:需要高职 “信息安全评估管理”培训可以私信我,有资源

描述:找到镜像中的证据 Evidence1-10即可,找到文件名称和MD5值即可。

Evidence1:

Evidence2:

Evidence3:

Evidence4:

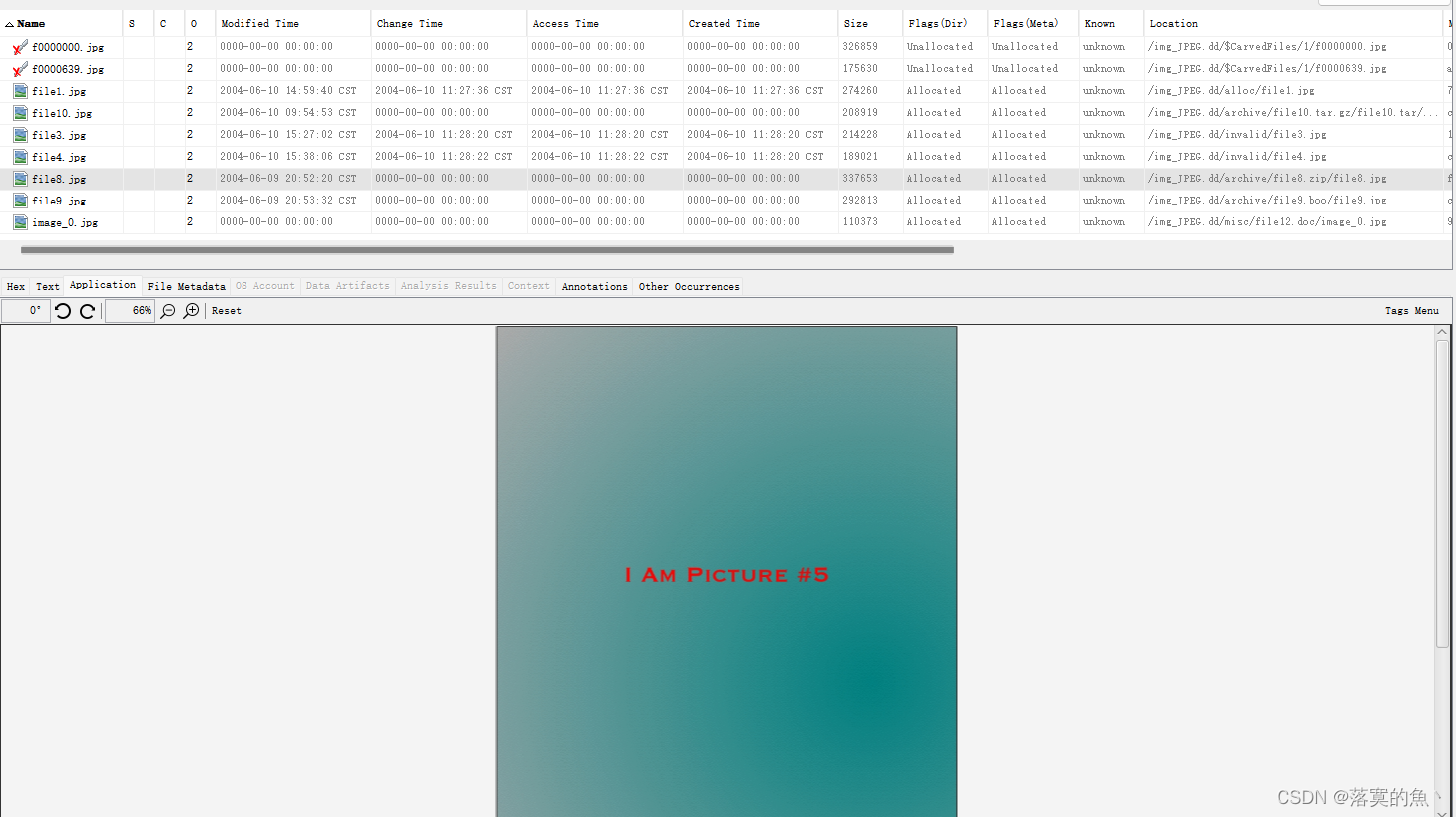

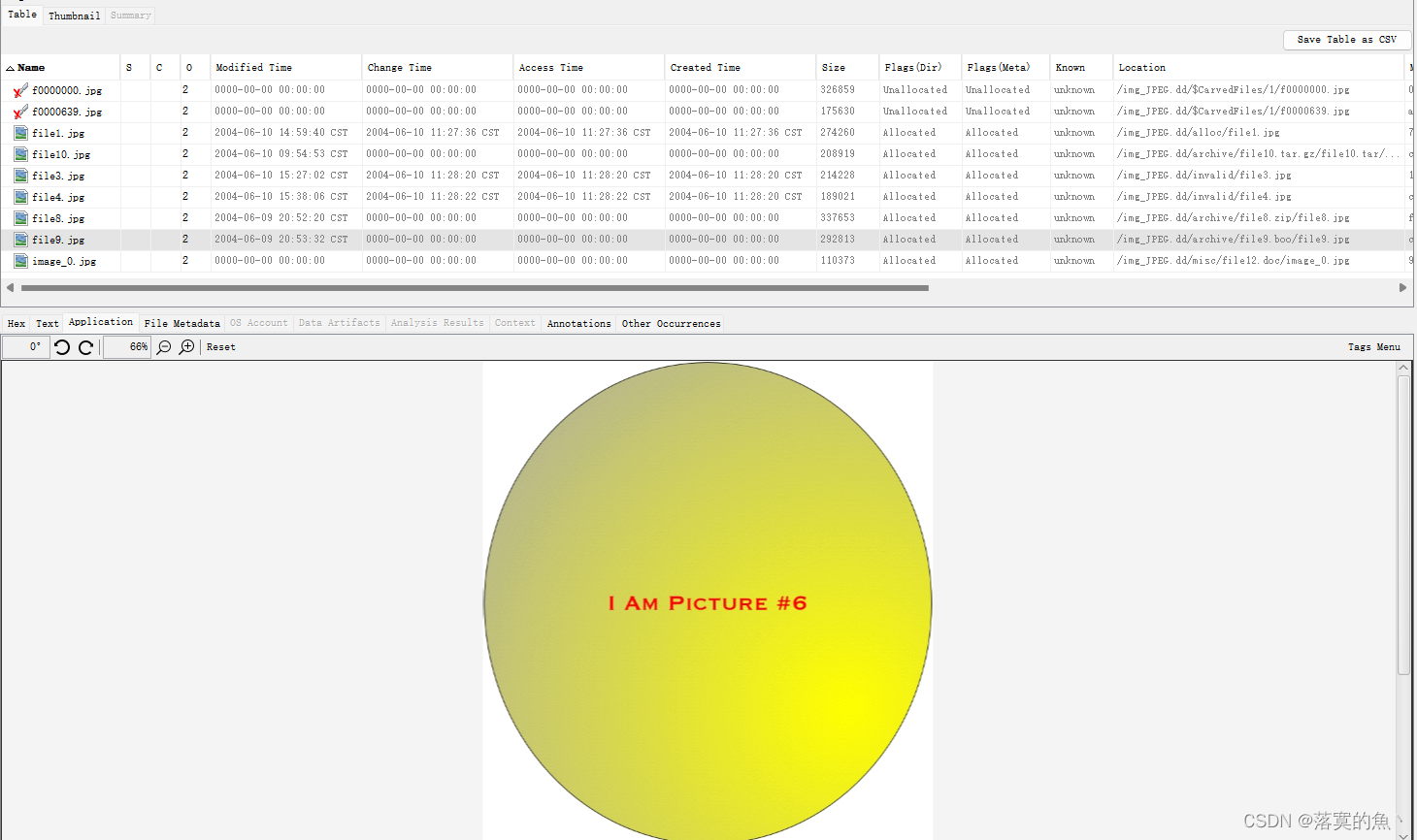

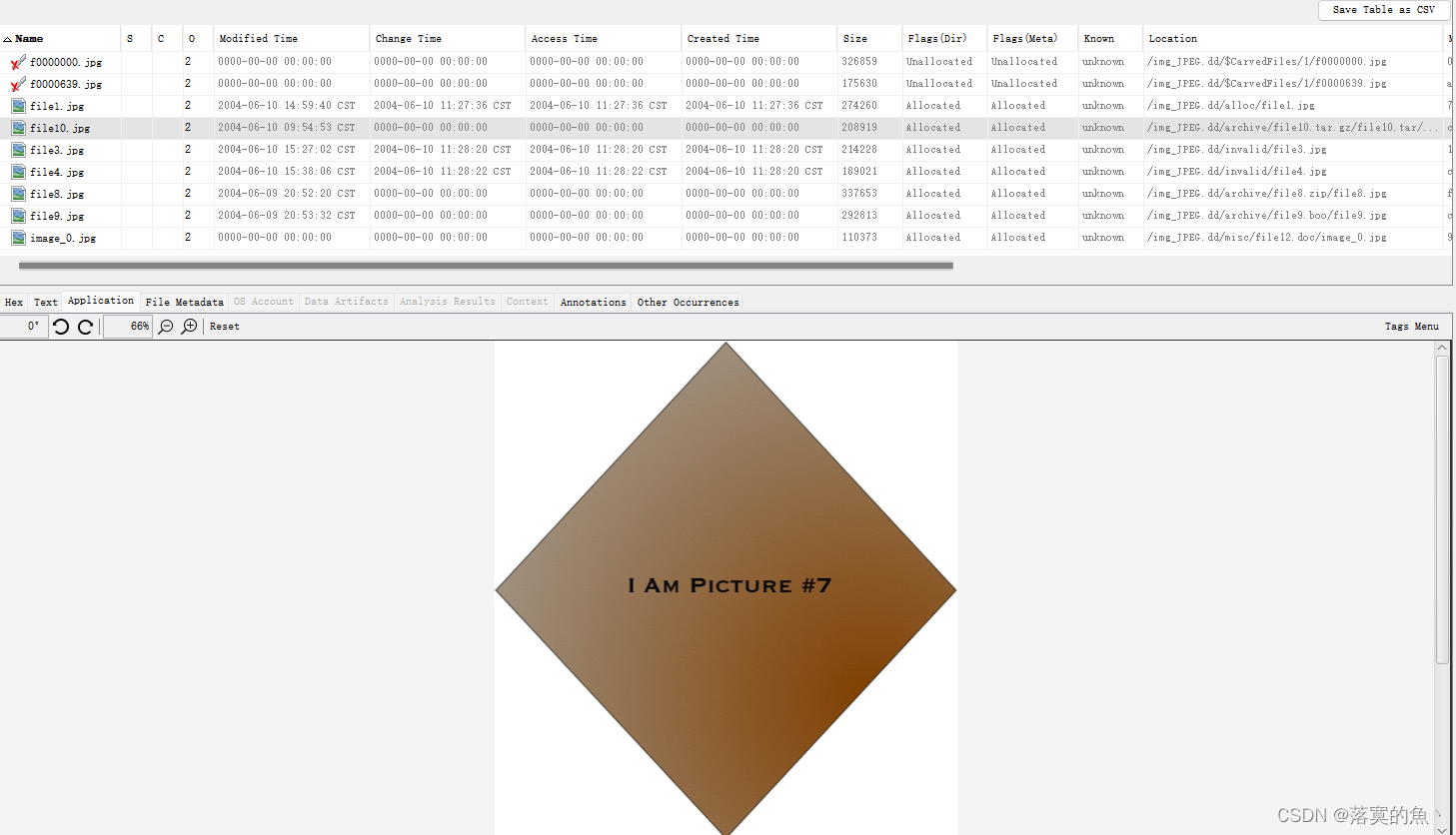

Evidence5:

Evidence6:

Evidence7:

Evidence8:

Evidence9:

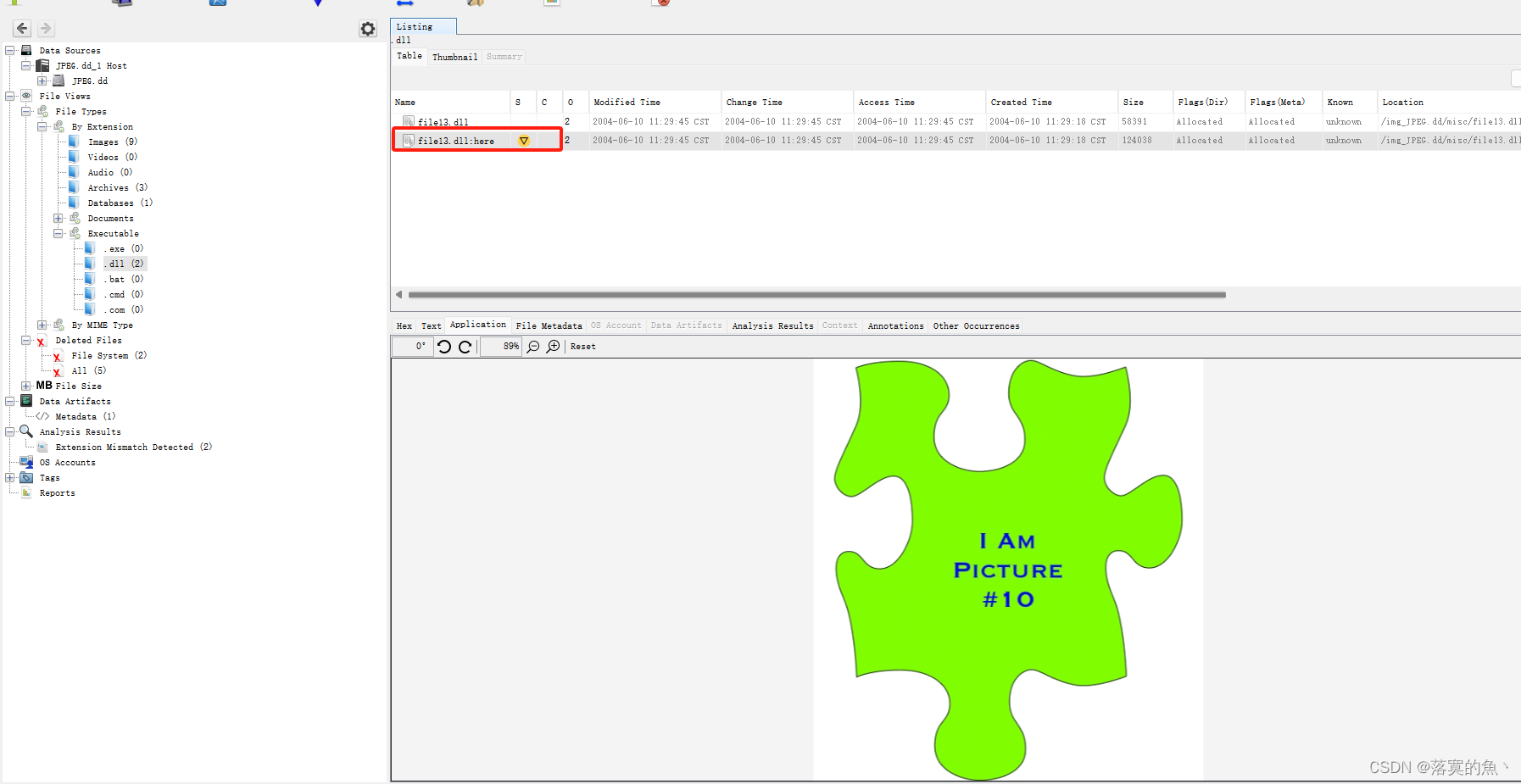

Evidence10:

具体比赛是不会出这么简单的的一般就是一些CTF的杂项。

PS:本次针对Windows下进行的搭建,Linux下kali自带的。

5.Autopsy总结:

Autopsy是一个非常强大的工具,它具有用户友好的界面和强大的功能,提供在磁盘映像中进行字符串提取,恢复文件,时间轴分析,chrome,firefox等浏览历史分析,关键字搜索和邮件分析等功能,可以帮助取证人员快速而准确地分析和提取证据,而且还能恢复数据。常见的取证工具还有、Volatility、AccessData FTK lmager等等。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!