通过虚拟系统隔离不同网络(企业不同部门相互隔离)

一、组网需求

某中型企业A,购买一台USG9000作为网关。根据部门的划分,将内部网络划分为三大网络,分别属于研发部门、财务部门、行政部门。具体要求如下:

- 企业内网所有部门都需要借用同一个接口访问Internet

- 所有部门都可以访问internet,但是部门之间不能互访

- 为三个部门分配各自的资源。剩余资源根系统保留,待企业扩张后使用

通过虚拟系统就可以实现上述需求。组网图如图1、2所示

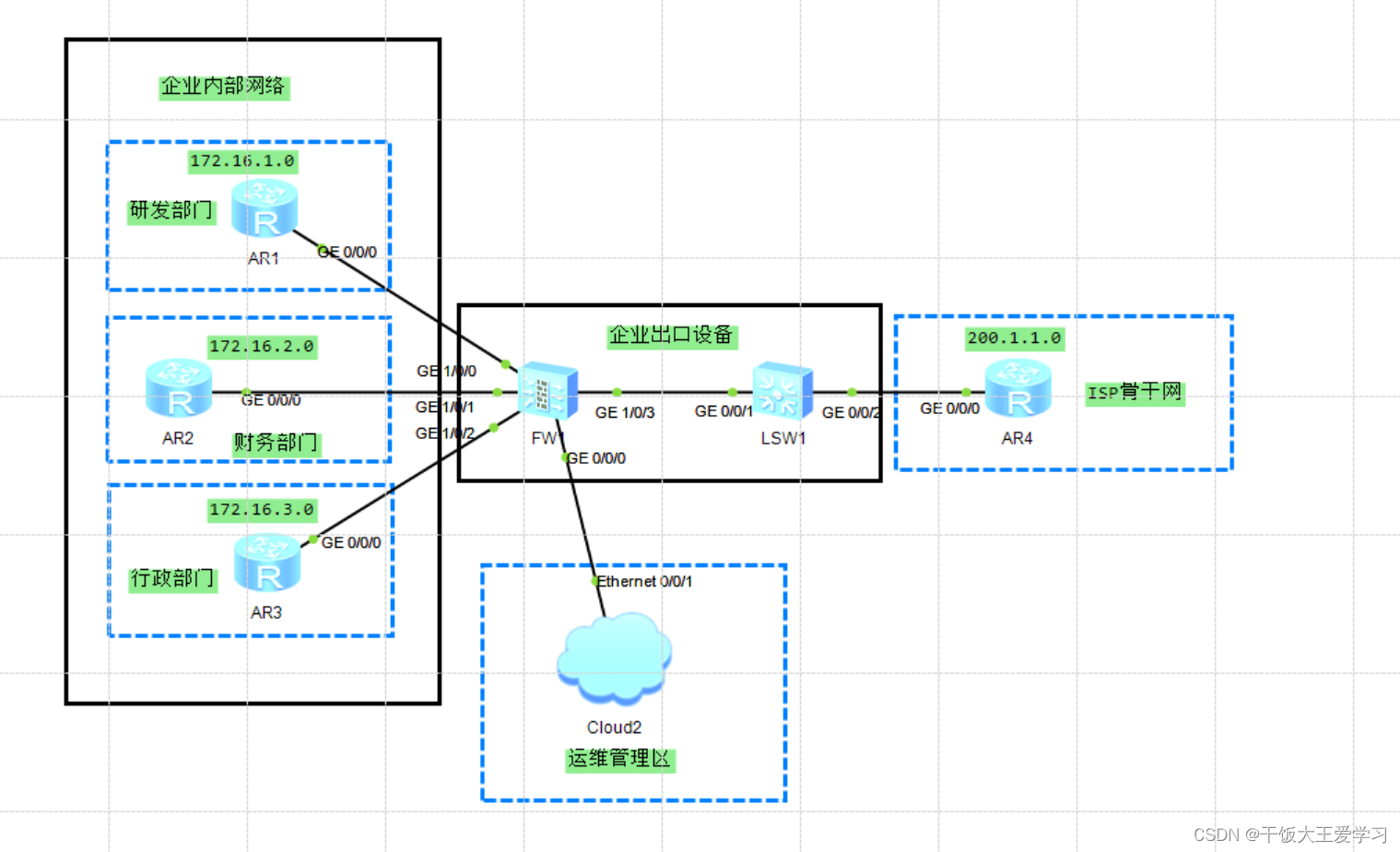

图1物理拓补图:

图2虚拟化之后的逻辑拓补图:

二、配置思路

- 根系统管理员分别创建虚拟系统VSYSA、VSYSB、VSYSC,并分配资源

- 根系统管理员为内网用户访问Internet配置路由和NAT策略(配置去往虚拟系统的路由)

- 研发部门的管理员登录设备,为虚拟系统VSYSA配置IP地址和路由(配置去往根系统的路由)

- 财务部门的管理员登录设备,为虚拟系统VSYSB配置IP地址和路由(配置去往根系统的路由)

- 行政部门的管理员登录设备,为虚拟系统VSYSC配置IP地址和路由(配置去往根系统的路由)

三、操作步骤

1.根系统管理员创建虚拟系统VSYSA、VSYSB、VSYSC,并分配其购买的资源

#创建资源类class1,并配置带宽值,会话保证值及最大值,策略值。

[USG6000V1]resource-class class1 [USG6000V1-resource-class-class1]resource-item-limit bandwidth 20 entire? //表示对虚拟系统整体流量进行限制,单位是Mbit/s [USG6000V1-resource-class-class1]resource-item-limit bandwidth 10 inbound//表示对虚拟系统的入方向流量进行限制 [USG6000V1-resource-class-class1]resource-item-limit bandwidth 10 outbound //表示对虚拟系统出方向流量进行限制 [USG6000V1-resource-class-class1]resource-item-limit session reserved-number 8000 maximum 10000 //reserved-number是指定会话的保证数量,maximum-number是指定会话的最大保证数量 [USG6000V1-resource-class-class1]resource-item-limit policy reserved-number 1000??????? // 指定策略的保证数量

# 创建虚拟系统VSYSA,并与资源类class1绑定

[USG9000] vsys vsysa [USG9000-vsys-vsysa] assign resource-class class1

#?为虚拟系统VSYSA分配接口资源

[USG6000V1]vsys name sysa 1

[USG6000V1-vsys-sysa] assign interface GigabitEthernet1/0/0

# 参考上述方法,创建虚拟系统VSYSB、VSYSC,并分配其购买的资源。

2.根系统管理员为内网用户访问Internet配置路由和NAT策略、安全策略

# 配置Public的接口IP地址

[USG6000V1]interface GigabitEthernet1/0/3

[USG6000V1-GigabitEthernet1/0/3] ip address 200.1.1.1 255.255.255.0

# 将接口GigabitEthernet 1/0/3加入到Untrust安全区域,因为这个接口连接的是互联网接口

[USG6000V1]firewall zone untrust

[USG6000V1-zone-untrust] add interface GigabitEthernet1/0/3

#配置Virtual-if0的IP地址(可以为任意值,最好是一个网段的,这样子就不需要打通虚拟防火墙的路由了,直接使用虚拟防火墙之间的安全策略限制即可),并加入到Trust安全区域,对于根墙来说虚拟接口是连接内部虚拟防火墙的,所以是属于trush区域的

[USG6000V1]interface Virtual-if0

[USG6000V1-Virtual-if0] ip address 172.16.100.4 255.255.255.0[USG6000V1]firewall zone trust

[USG6000V1-zone-trust] add interface Virtual-if0

# 配置Internet访问虚拟系统VSYSA的路由(其实就是虚拟防火墙访问Internet,Internet回包给虚拟防火墙的回程路由)

ip route-static 172.16.1.0 255.255.255.0 vpn-instance sysa

sysb和sysc都是如此

# 配置NAT策略

nat-policy

rule name huawei? ? ? ? //规则名称

source-zone trust? ? ? ? ?//做NAT转换的源区域destination-zone untrust? ? //做NAT转换的目的区域

egress-interface GigabitEthernet1/0/3? ? ?//做NAT转换的目的接口,跟目的区域只能选择一个

source-address 172.16.0.0 mask 255.255.0.0? ? ?//做NAT转换的源地址

action source-nat easy-ip? ? ? ? //转换类型为easy-ip

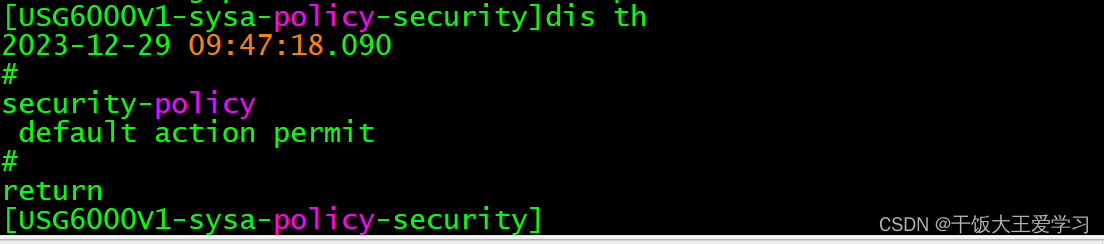

#配置安全策略,这里只是为了简单的实现实验的效果,企业内网能访问互联网,但是作为根墙其实策略也不用这么细化,只是将企业内网和外网隔离开来而已

security-policy

default action permit

3.为虚拟系统VSYSA配置安全策略和访问Internet的静态路由

?# 配置接口的IP地址和安全区域。(通过display ip interface brief查看所有被分配的接口。)

interface GigabitEthernet1/0/0

ip address 172.16.1.2 255.255.255.0

firewall zone trust

add interface GigabitEthernet1/0/0

#参考上述方式配置Virtual-if1的IP地址(可以为任意值),并加入到Untrust安全区

interface Virtual-if1

ip address 172.16.100.1 255.255.255.0firewall zone untrust

add interface Virtual-if1

#配置安全策略,虚拟防火墙也是为了实现实验效果简单的全放,能够去通过根墙去访问互联网

security-policy

default action permit

#配置访问互联网的静态路由,sysa访问互联网资源都转发到根墙(因为根墙连接着互联网接口),这里注意因为在根系统上配置了将回程流量引入虚拟系统sysa、sysb和sysc的路由,就这使得sysa、sysb和sysc之间也能通过根系统中转来互相访问,如果为了实现虚拟系统sysa、sysb和sysc的隔离,需要在虚拟中配置安全策略禁止互访。后面实现这个需求,目前先实现都能访问互联网的需求

ip route-static 0.0.0.0 0.0.0.0 public

4.企业内网设备配置静态路由

因为我们是用一台路由器充当企业的内网设备,所以没有去往互联网的路由,所以我们要配置一条默认路由下一跳丢给对接的sysa虚拟系统让他将企业的内网数据进行转发

[R1]ip route-static 0.0.0.0 0.0.0.0 172.16.1.2

其余两个部门的网络也是如此

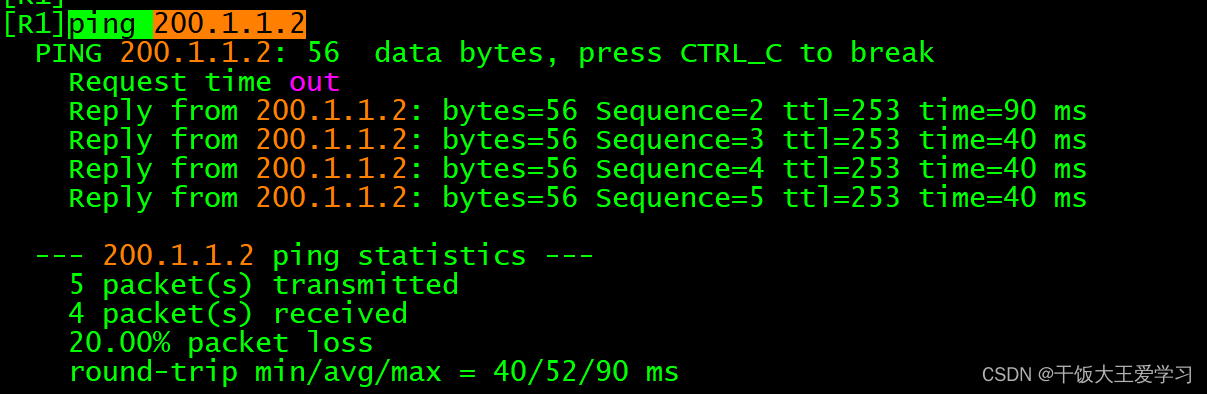

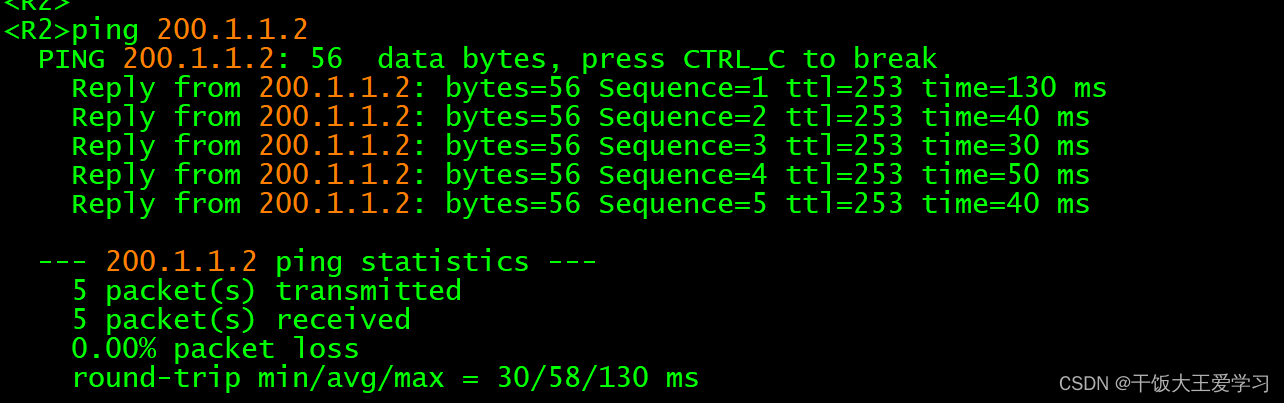

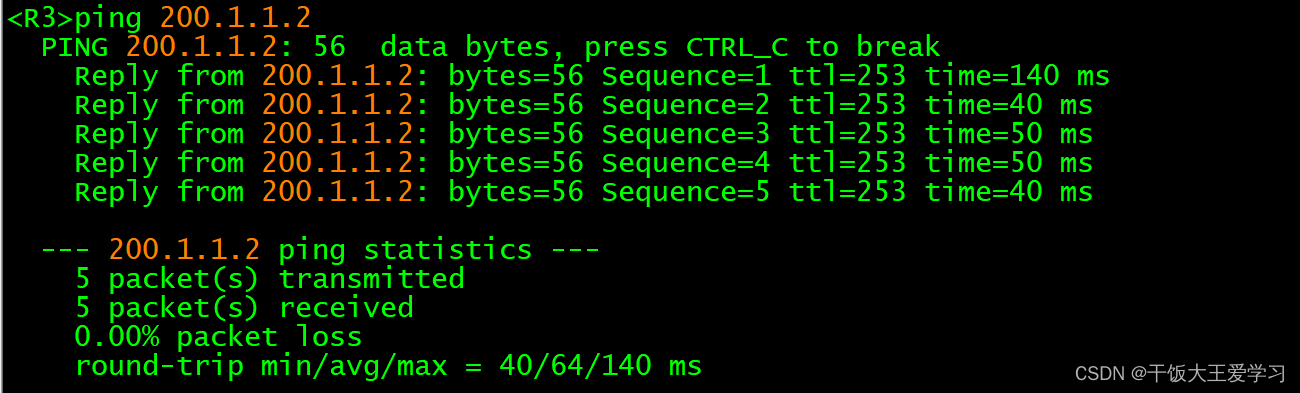

四、测试

遗留课题:在上面写静态路由的时候我们明确了企业不同部门之间是可以通过根墙来进行互通的。那么企业之间就没有办法来进行隔离,如果需要隔离的话那么就需要配置安全策略,如下图:

当前虚拟系统sysa是没有任何的安全策略限制的,都是默认放通所有,那么如果说不能允许访问其他部门的话那么就需要添加安全策略

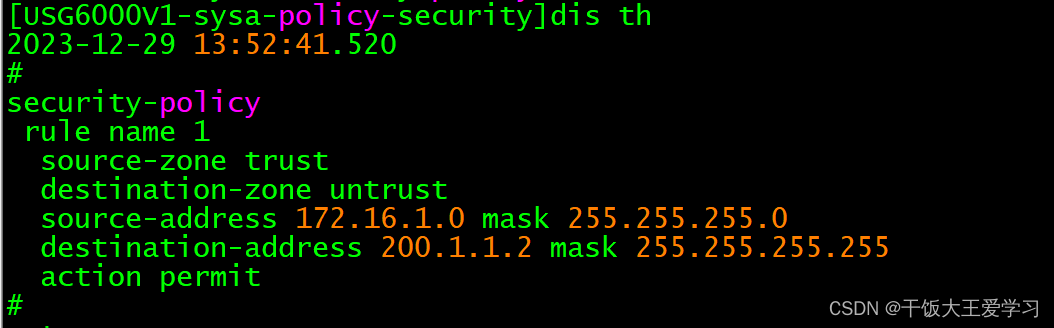

安全策略如下:允许访问互联网即可,因为安全策略末尾隐藏的就是拒绝所有

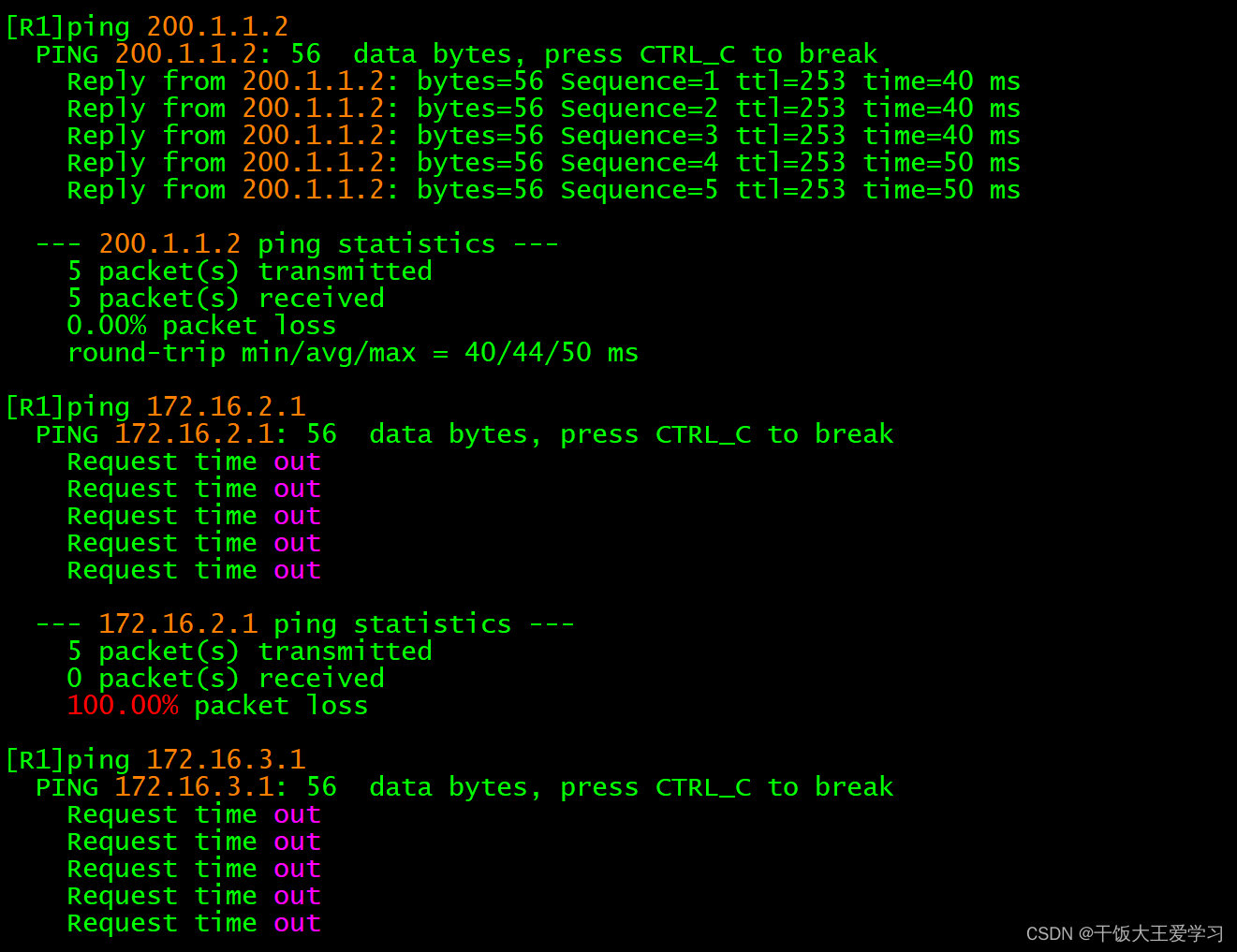

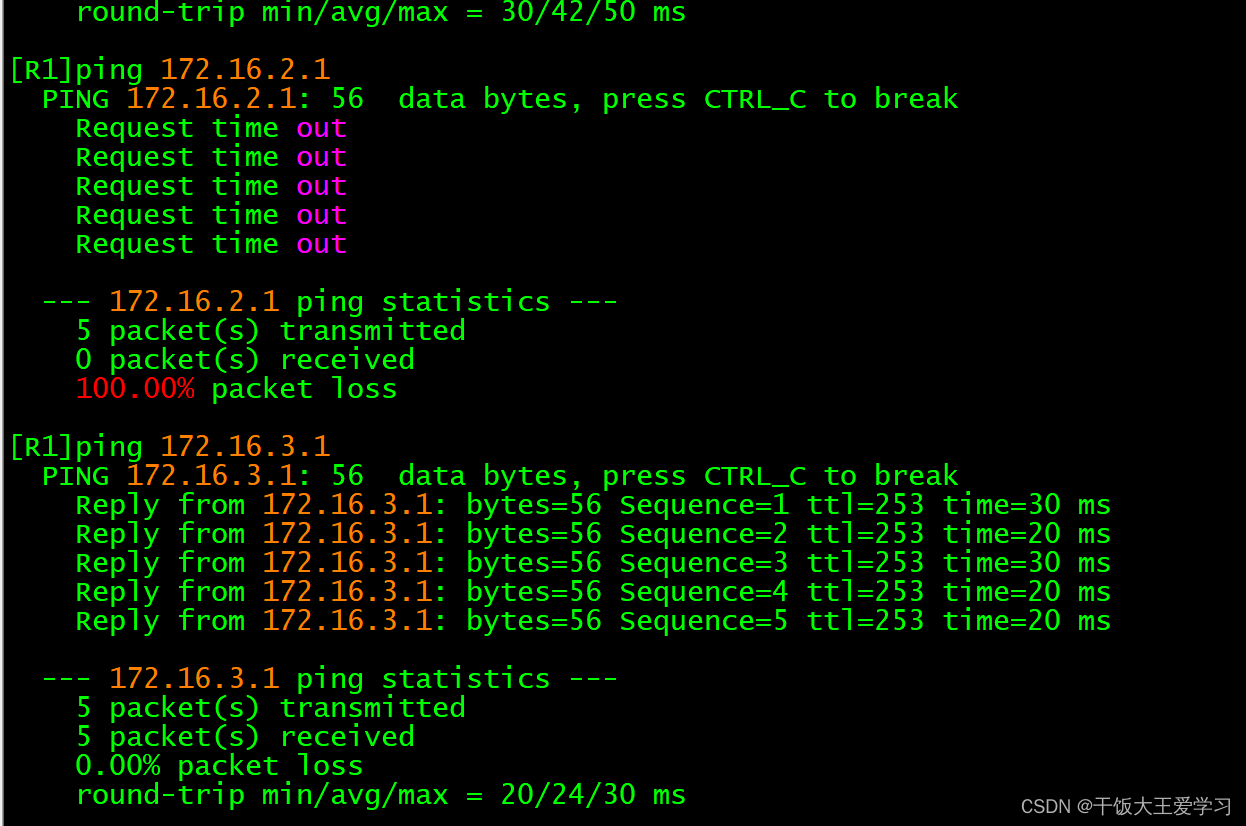

测试可用性:正常访问外网,但是无法访问其他部门,可以实现预期的需求

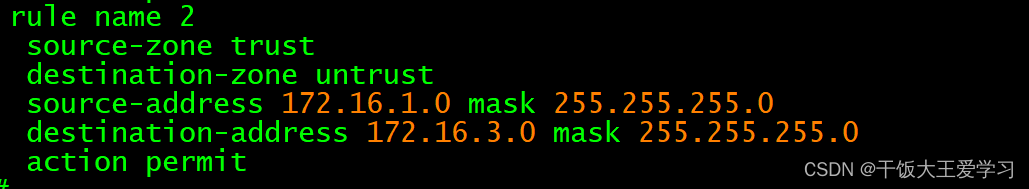

#想让研发可以访问行政,但是无法访问财务部门,安全策略如下

测试效果如下:正常访问行政部门,,但是无法访问财务部门

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 《汇编语言》- 读书笔记 - 第8章 - 数据处理的两个基本问题(阶段总结)

- python 使用requests请求,中文乱码

- java 自用工具方法

- Nginx反向代理

- Redis 分布式锁有什么缺陷?

- 助力焊接场景下自动化缺陷检测识别,基于YOLOv5【n/s/m/l/x】全系列参数模型开发构建工业焊接场景下缺陷检测识别分析系统

- 运动健身app开发常见问题,项目经理经手10个相关项目后的亲身总结

- Unity向Web服务器上传和下载图片

- Flamingo与亚马逊云科技合作,进一步优化海外客户的访问体验

- XGBoost系列3——XGBoost在多分类问题中的应用